实践一:网络攻防环境的搭建

课程:《网络攻防实践》

班级: 2129

姓名: 王文彬

学号:20212923

实验教师:王志强

实验日期:2022年03月18日

必修/选修: 必修

一.实践内容

1. 实践内容介绍

- 要求

- (1)学习总结

- (2)攻防环境搭建详细过程:利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑或者PC上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

- (3)学习中遇到的问题及解决

- (4)学习感想和体会

2. 学习总结

- 前两次课程内容简要总结:

- (1)第一节课程老师主要介绍了本课程对于我们研究方向以及未来科研发展所带来的积极作用,能够大幅度帮助我们在网络攻防上积累一定知识,在加强理论知识的基础上,进一步训练我们的自主动手能力,帮助我们在理解网络攻防知识的时候能够从实践入手,体验“做中学,学中做”的多元发展格局。

- (2)第二节课,老师主要带领我们回忆了一下网络相关的基础知识,带领我们初步探索网络攻防所需要涉及的知识内容,充分理解网络攻防在现实中的真正意义。在理解学习网络攻防的相关内容后,给我们现场演示并且介绍了网络安全在我们生活中很贴近,包括“利用手机nfc就可以进行手机内容的获取等”录制的视频,让我们更深层次的理解网络安全在我们身边的重要性。

3. 网络攻防环境搭建详细过程

- 实验准备

- 了解vmware虚拟机中vmnet1和vmnet8所代表虚拟网卡是什么。

- vmnet1:这是一个Host-Only网络模式,这是用于建立一个与世隔绝的网络环境所用到的,其中vmnet1也是一个虚拟的交换机,交换机的一个 端口连接到你的Host上,另外一个端口连接到虚拟的DHCP服务器上(实际上是vmware的一个组件),另外剩下的端口就是连虚拟机了。虚拟网卡 “VMWare Virtual Ethernet Adapter for VMnet1”作为虚拟机的网关接口,为虚拟机提供服务。在虚拟机启动之后,如果你用ipconfig命令,你会很清楚的看到,你的默认网关就是指向 “VMWare Virtual Ethernet Adapter for VMnet1”网卡的地址的。

)

-

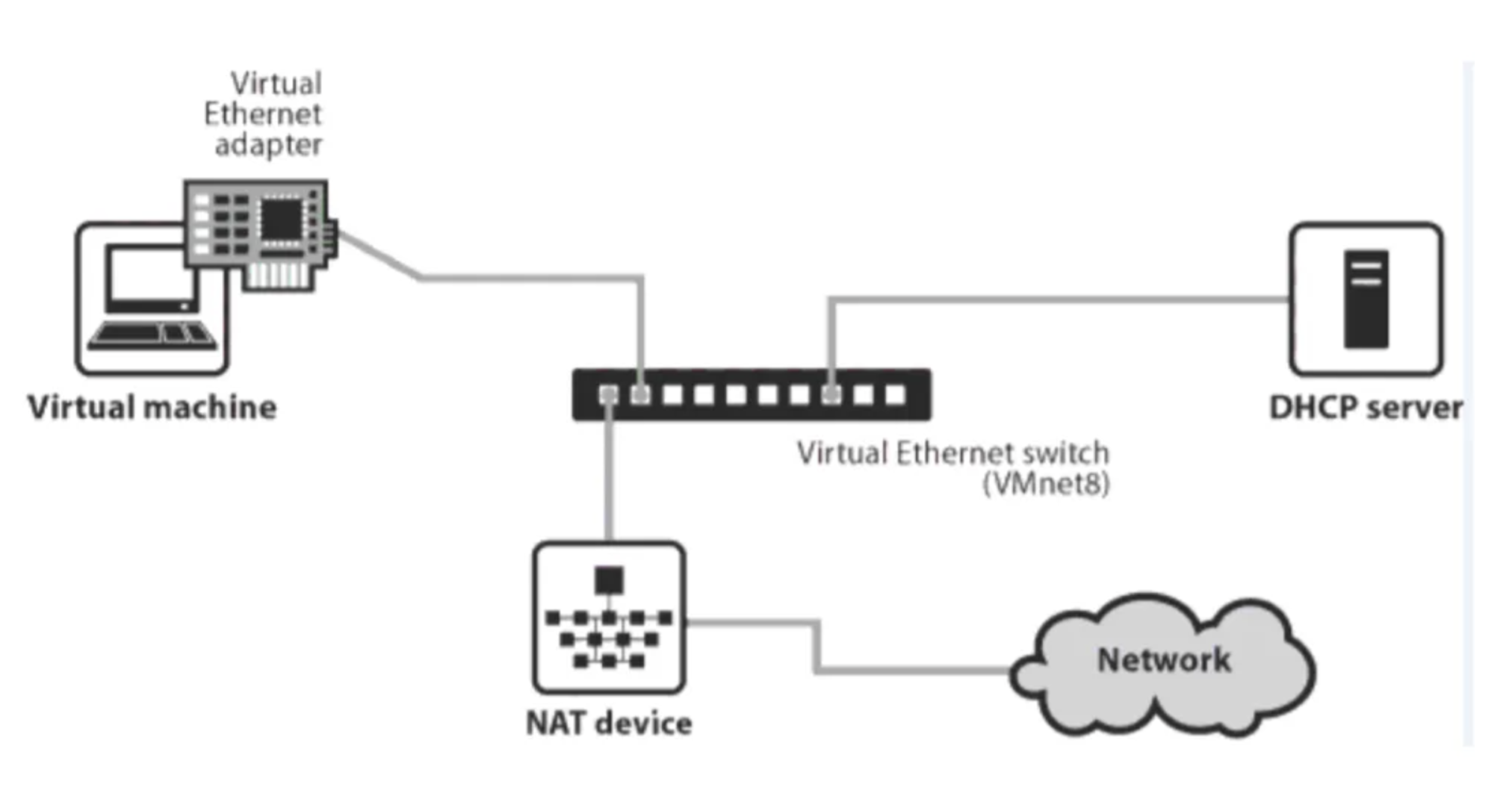

vmnet8:这是一个NAT方式,最简单的组网方式了,从主机的“VMWare Virtual Ethernet Adapter for VMnet8”虚拟网卡出来,连接到vmnet8虚拟交换机,虚拟交换机的另外的口连接到虚拟的NAT服务器(这也是一个Vmware组件),还有一个口 连接到虚拟DHCP服务器,其他的口连虚拟机,虚拟机的网关即是“VMWare Virtual Ethernet Adapter for VMnet8”网卡所在的机器,废话,这肯定就是你的Host机器啦。同样,用ipconfig也可以看出来,你的虚拟机的默认网关也指向了你的 “VMWare Virtual Ethernet Adapter for VMnet8”虚拟网卡地址。相比之下,可以看出来,NAT组网方式和Host-Only方式,区别就在于是否多了一个NAT服务。

-

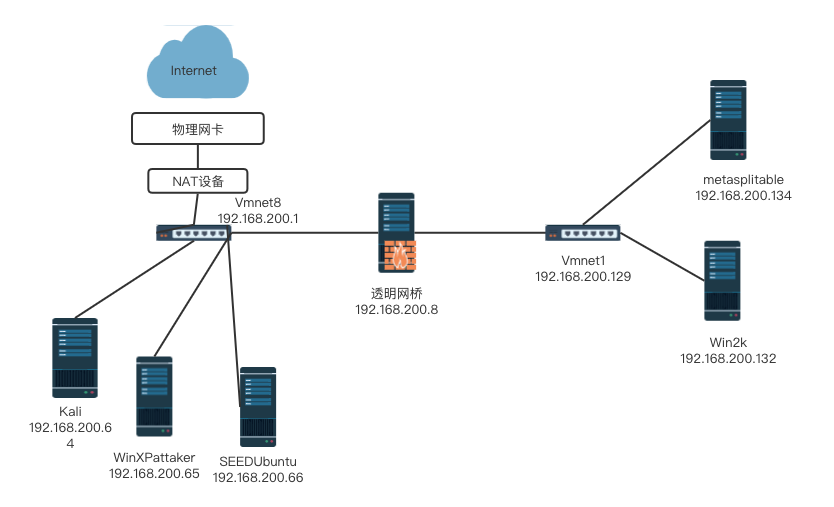

了解子网划分及其拓扑。

-

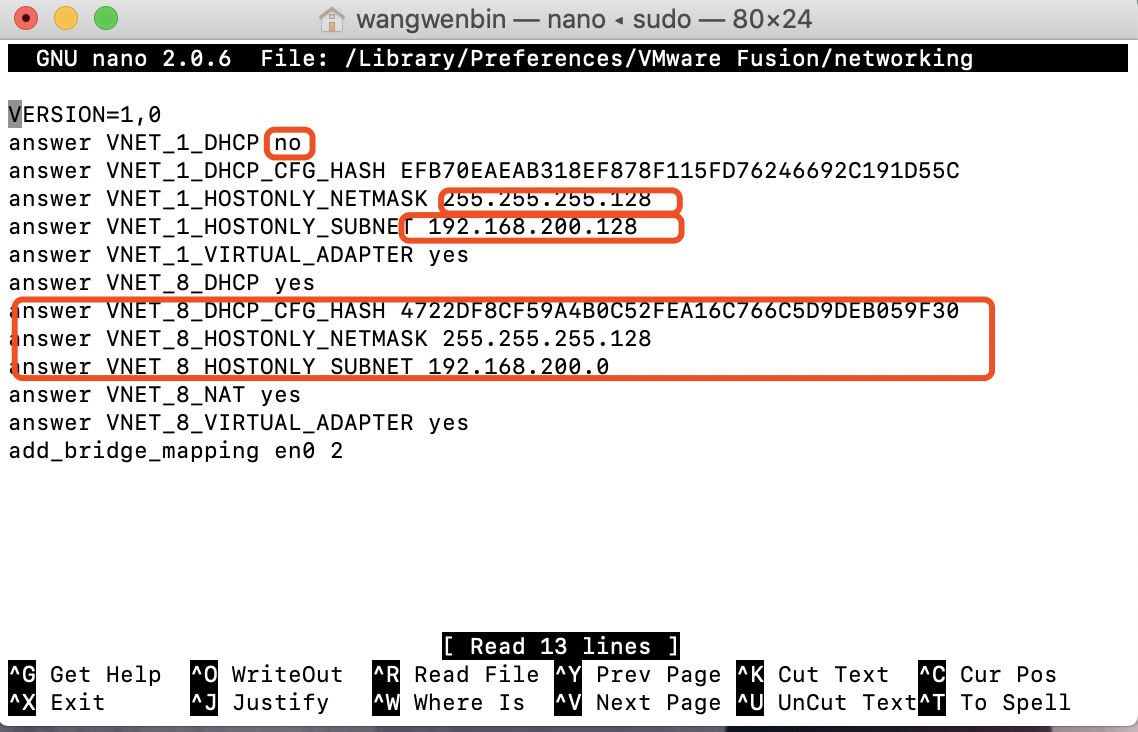

步骤一:配置vmware虚拟机vmnet1和vmnet8两个虚拟网卡的ip及子网掩码

- 因为本次实验使用的是MacOs,不能类似于Windows版的Vmware Worksition,需要进入bash对配置文件进行修改,利用

sudo nano /Library/Preferences/VMware\ Fusion/networking对vmnet1和vmnet8的ip以及子网掩码进行配置,如下图;

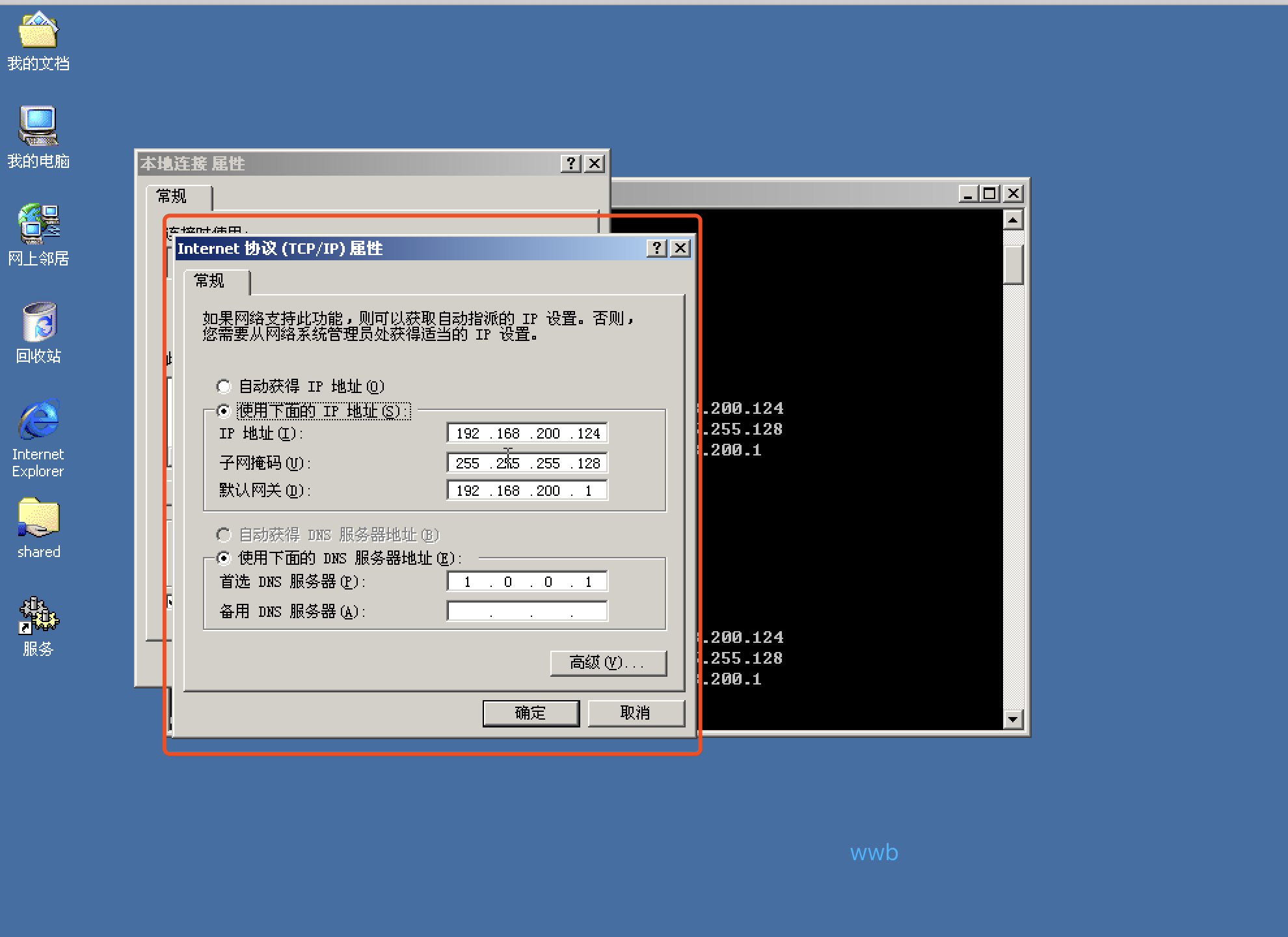

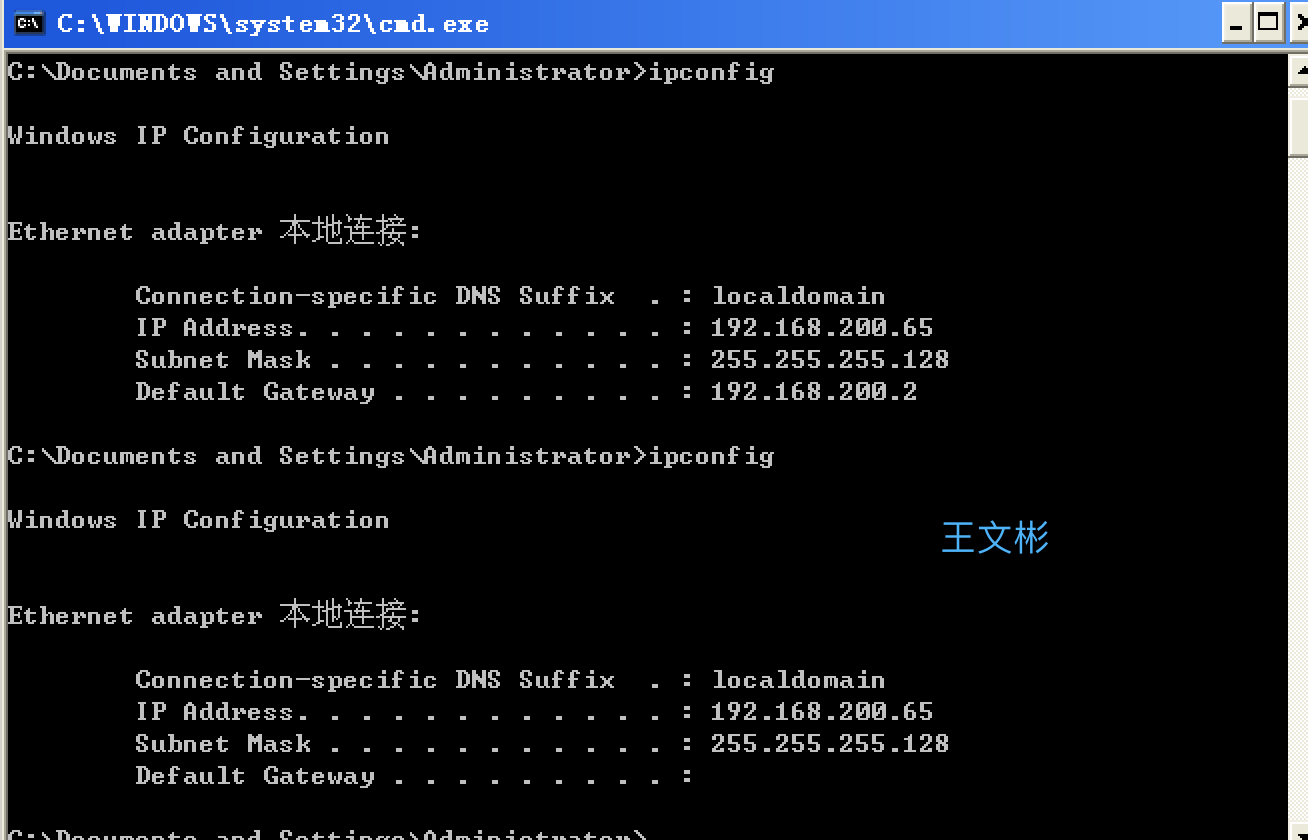

- 步骤二:开始配置Win2k服务器

- 进入系统网络配置,在

本地连接属性中打开Internet协议属性进行配置其IP地址、子网掩码以及默认网关。

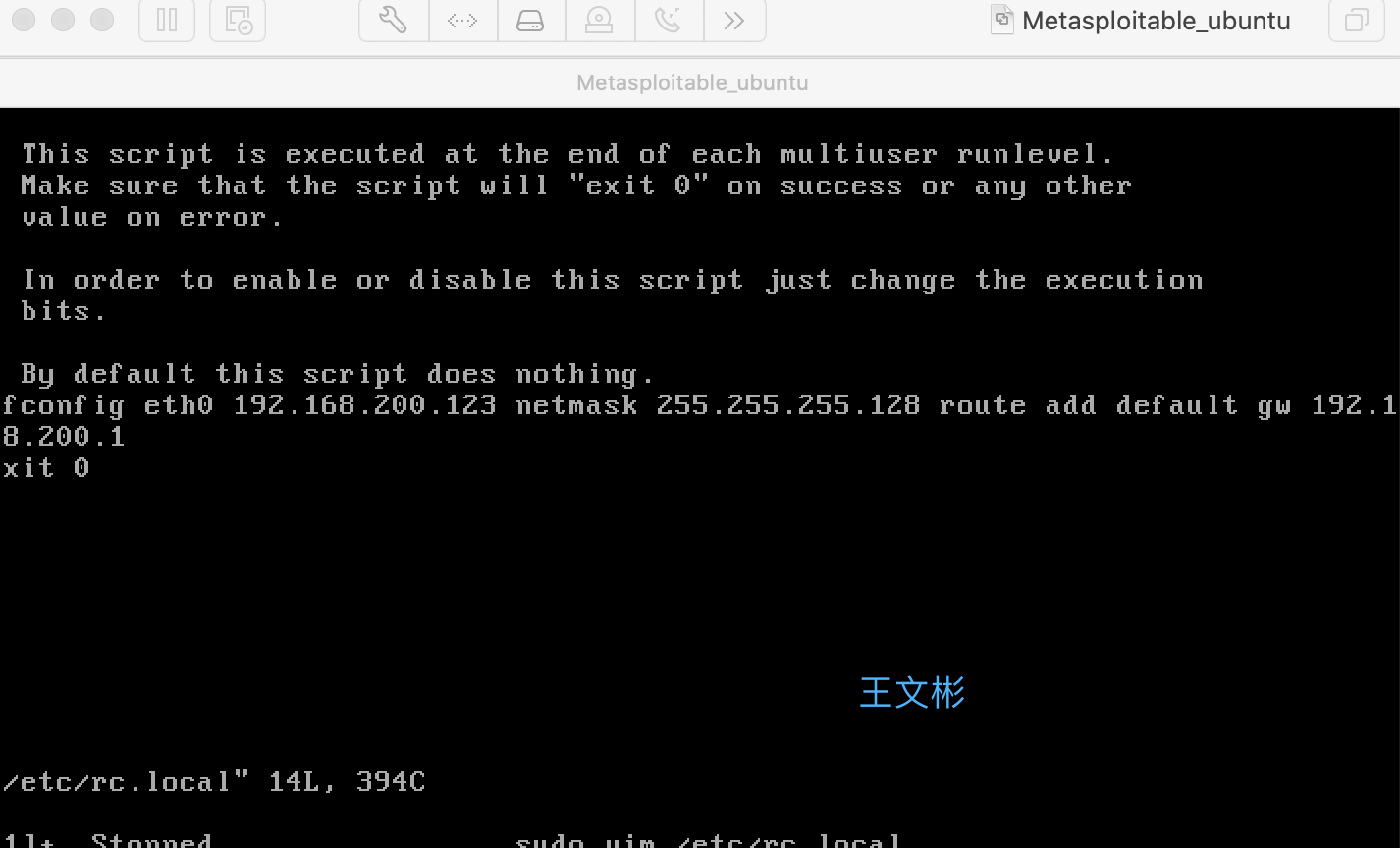

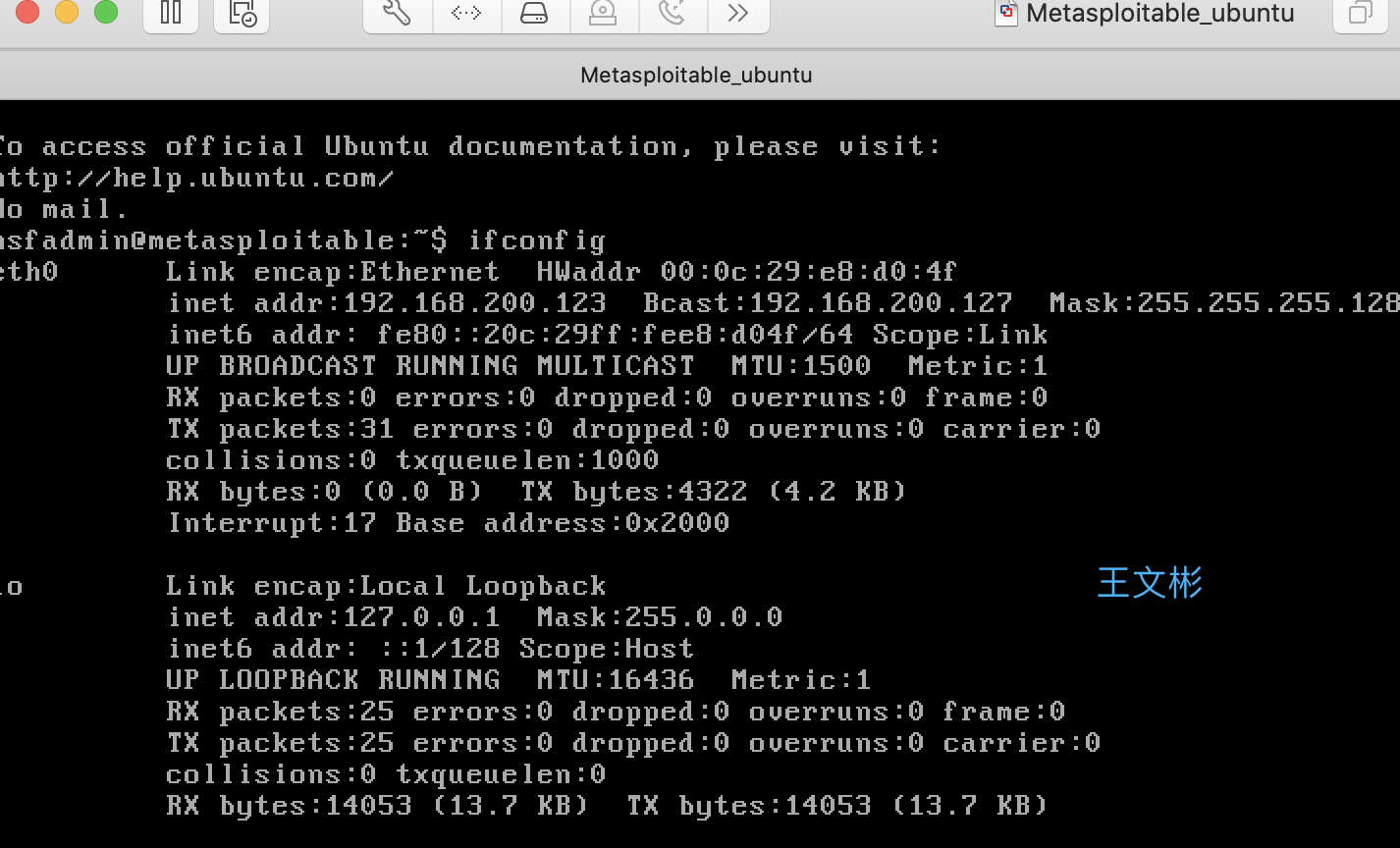

- 步骤三:配置metasploitable端IP等其他属性

- 当我们成功打开虚拟机后,在命令行内输入sudo vim /etc/rc.local进入配置文件进行网络相关内容的配置,如下图,然后输入sudo reboat,进行重启,输入ifconfig,可以看到新配置的IP地址及其他内容。

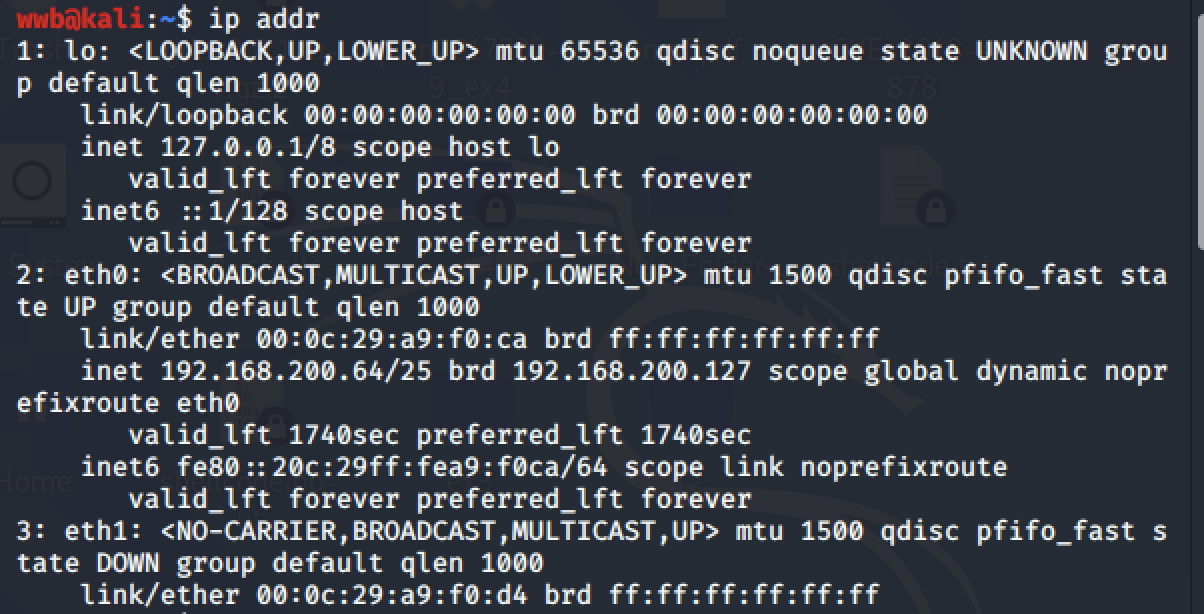

- 步骤四:安装Kali、WindowsXp攻击机、SEED_Ubuntu攻击机并且进行配置

- Kali:我们在导入Kali虚拟机后,需要先进入vmware设置界面进行网络适配器的设置,如下图:

- WindowsXp:与配置kali相似,将网络配置器配置为

NAT模式后,我们可以由之前配置的vmnet8虚拟网卡中DHCP服务器拿到其IP地址以及子网掩码,如下图:

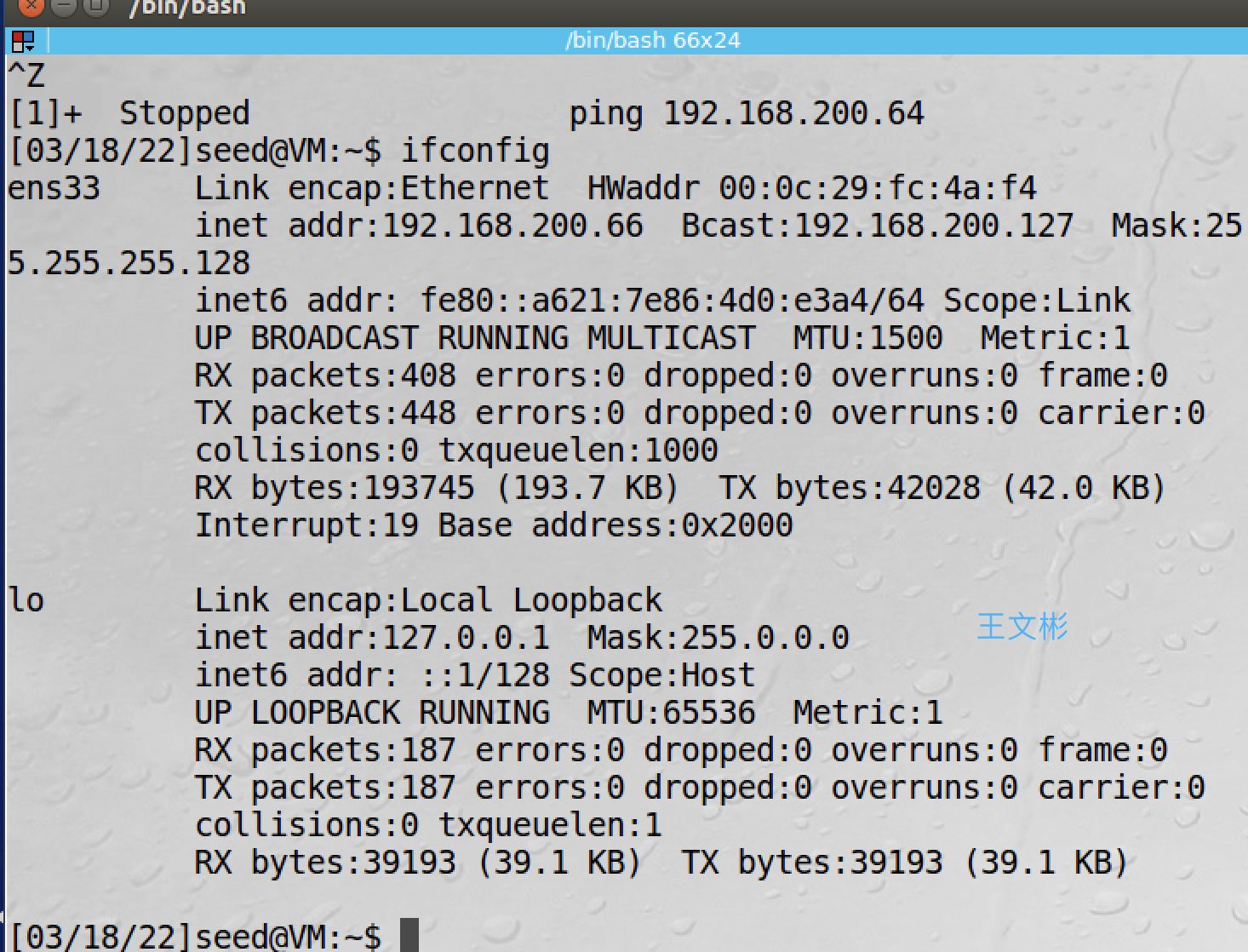

- SEED_Ubuntu:我们按照自定义配置虚拟机进行该虚拟机的安装,同样在最后也将该虚拟机网络配置为

NAT模式,如下图,可以得到其IP以及其他相关内容。

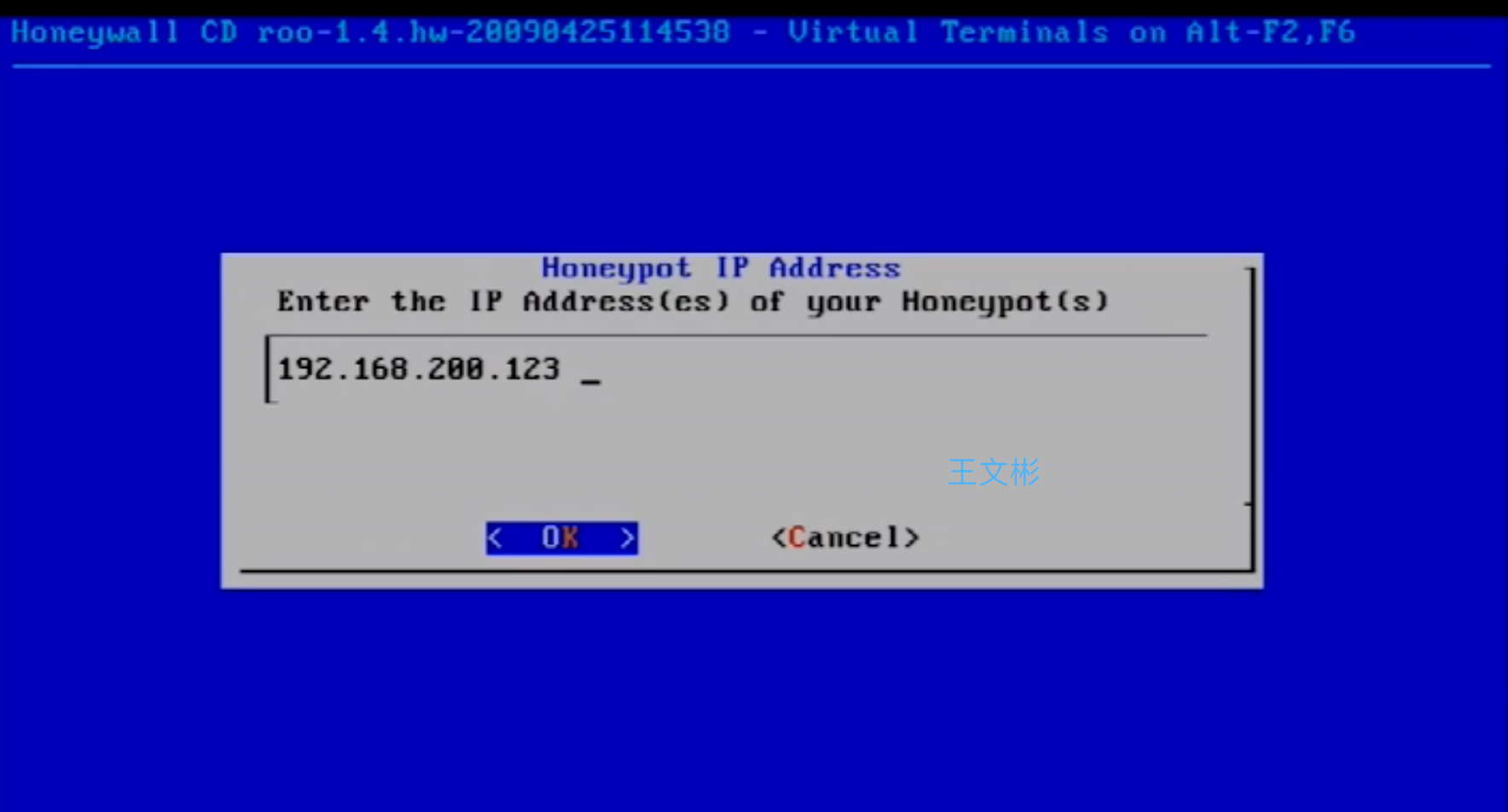

- 步骤五:蜜网网关的安装以及配置

- Roo概述:Roo是蜜网项目组于2005年5月推出的基于第三代蜜网技术的安装光盘代号,它在基于第二代蜜网技术的数据控制和数据捕获这个核心的基础上做了很大的改进。Roo包含了三个需求,分别是数据控制、数据捕获、数据收集,我们该实践的主要意义应该也主要集中在对数据的控制及其捕获,一方面数据控制不仅决定了蜜网对使用者的价值,也决定了使用者使用蜜网必须面对的风险代价(即宽松的数据控制让使用者必须承担更多的风险,而严格的数据控制能够让使用者承担较少的风险),另一方面,数据捕获是蜜网的一个重要目的,如果没有捕获到数据,那蜜网只能是一堆浪费网络带宽、金钱的废铁而已,蜜网通过三个层次来捕获数据,一是防火墙的日志记录;二是eth1上的嗅探器记录的网络流;三是Sebek捕获的系统活动。

- 安装过程:

- 首先我们利用老师给的安装镜像文件对其进行安装,安装结束后,分别添加两个网络适配器且配置其一个为

仅主机模式,另一个为NAT模式;- 进入OS配置后,我们根据视频讲解,一次配置蜜网网关的IP以及其他相关内容,如下图:

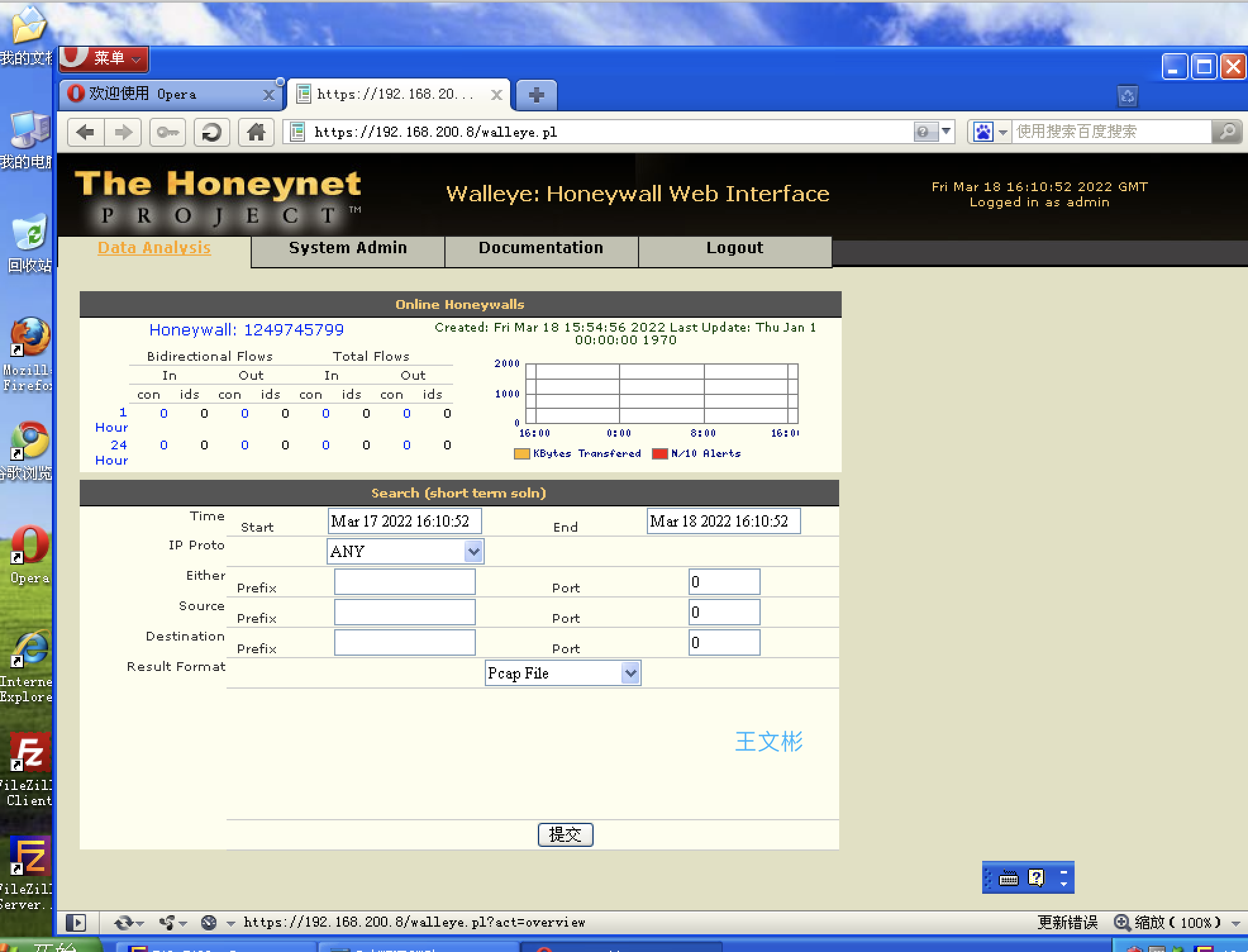

- 进行一系列配置后,我们进入系统后,输入ifconfig,可以查看到相关配置的IP等信息,同时,我们打开XPattacker攻击机,输入蜜网的地址后,可以看到如下图:

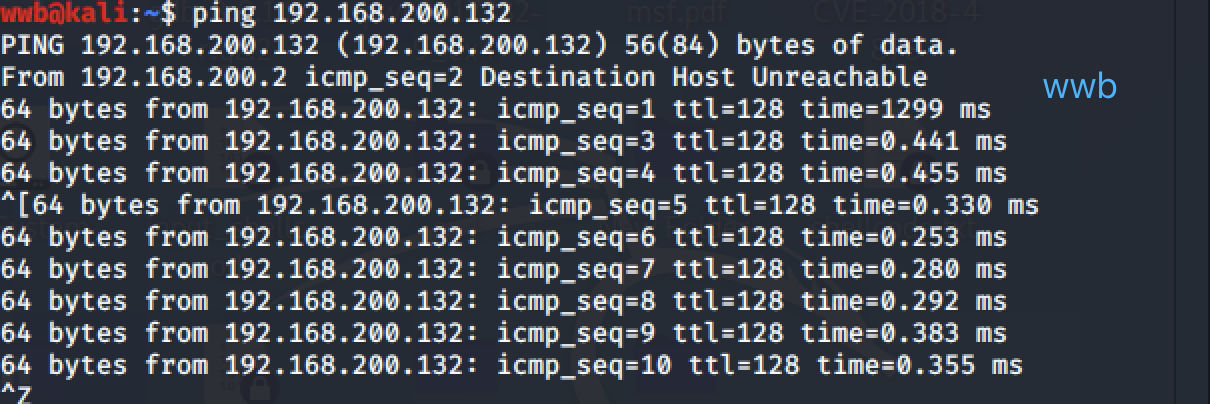

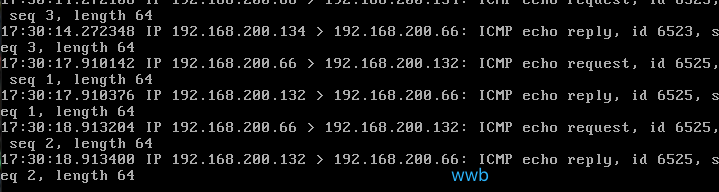

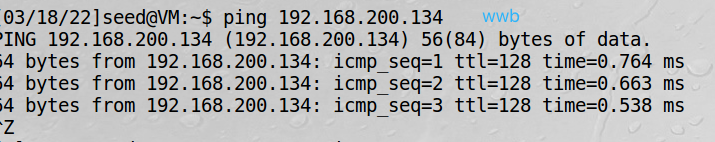

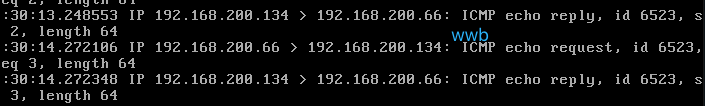

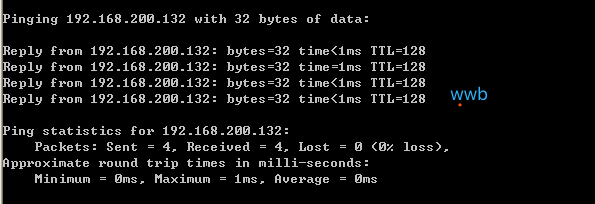

4. 测试各个虚拟机之间的连通性

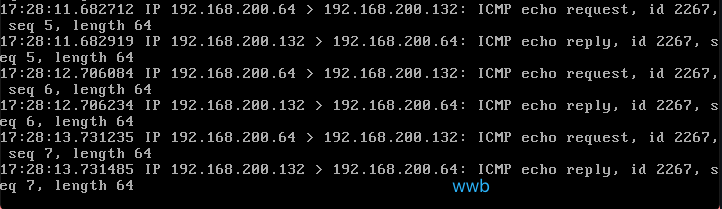

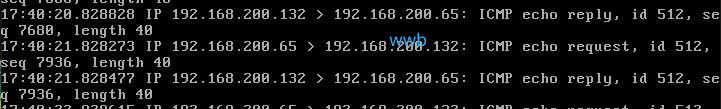

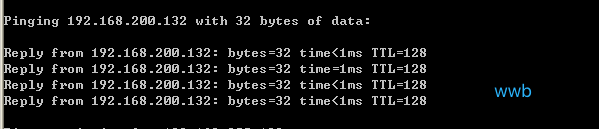

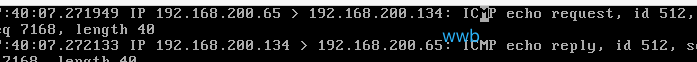

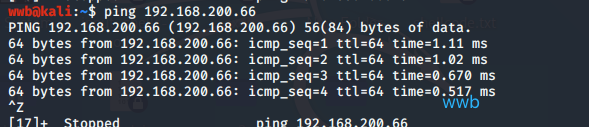

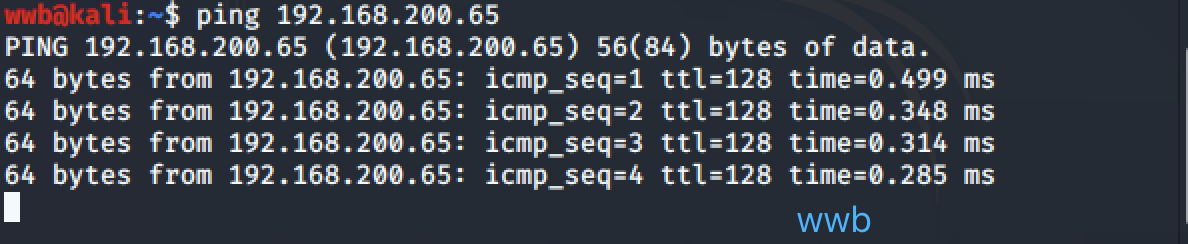

- kali-->win2k:

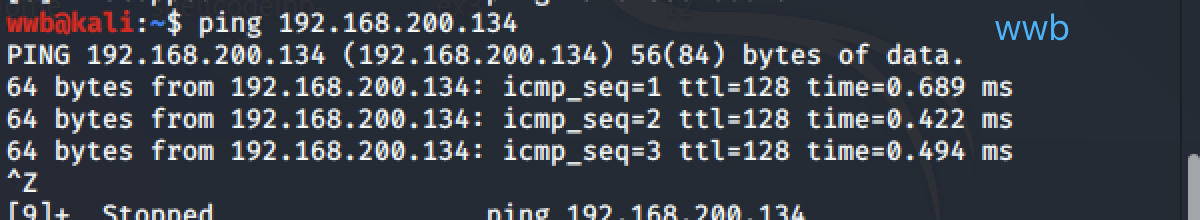

- kali-->ubuntu:

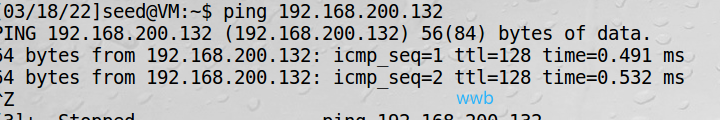

- seed-->win2k:

- seed-->ubuntu:

- XP-->win2k:

- XP-->ubuntu:

- kali-->seed:

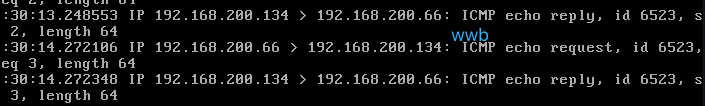

- kali-->XP:

二、 实验过程中遇到的问题和解决过程

1. 视频中存在的问题

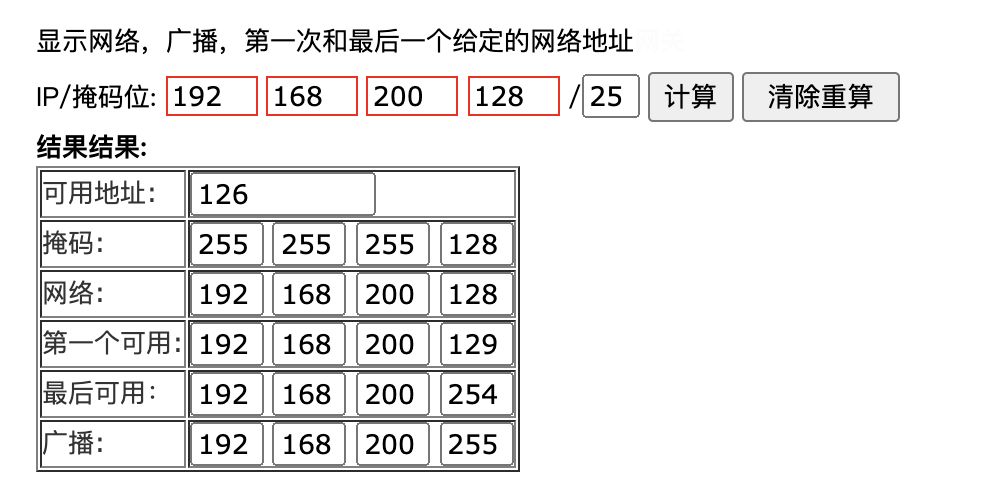

- 视频中在配置靶机地址时有一定问题,需要将两台其低位地址配置大于128。

2. macOS中如何配置vmnet虚拟网卡相关信息

- 经过查找一系列资料可知,在上述文中也有讲解到,需要进入

sudo nano /Library/Preferences/VMware\ Fusion/networking中进行修改配置。

三、感想

- 本次实践能够让我们充分理解网络攻防其所需要用到的工具及其攻击环境,在经过一些基础知识的沉淀后,去深入理解这门课想要带给我们的作用和意义。