相信大部分人学习Python,肯定会用print()这个内置函数,来调试代码的。

那么在一个大型的项目中,如果你也是使用print来调试你的Python代码,你就会发现你的终端有多个输出。

那么你便不得不去分辨,每一行的输出是哪些代码的运行结果。

举个例子,运行下面这个程序。

输出结果。

这些输出中哪一个是num1?哪一个又是num2呢?

找出两个输出可能不是很困难,但是如果有五个以上的不同输出呢?尝试查找与输出相关的代码可能会很耗时。

当然你可以在打印语句中添加文本,使其更容易理解:

输出结果。

这个结果就很容易理解了,但是需要时间去写相关的信息。

这时就该「Icecream」上场了~

很多人学习python,不知道从何学起。

很多人学习python,掌握了基本语法过后,不知道在哪里寻找案例上手。

很多已经做案例的人,却不知道如何去学习更加高深的知识。

那么针对这三类人,我给大家提供一个好的学习平台,免费领取视频教程,电子书籍,以及课程的源代码!

QQ群:609616831

01. 什么是Icecream?

Icecream是一个Python第三方库,可通过最少的代码使打印调试更清晰明了。

使用pip安装Icecream库。

下面,让我们通过打印Python函数的输出来进行尝试。

输出结果如下。

通过使用icecream,我们不仅可以看到函数输出,还可以看到函数及其参数!

02. 检查执行情况

如果你想要找到执行代码的位置,可以通过执行如下所示的操作,来查找执行了哪个语句。

输出结果。

使用icecream则无需多余的文本信息,就可以轻松地完成上述的操作。

输出结果如下。

从输出结果看,函数hello中的第5行的代码已被执行,而第7行的代码未执行。

03. 自定义前缀

如果您想在打印语句中插入自定义前缀(例如代码执行时间),icecream也是能实现的。

输出结果如下。

可以看到代码的执行时间,就显示在输出的前面。

04. 获取更多的信息

除了知道和输出相关的代码之外,你可能还想知道代码执行的行和代码文件。

在ic.configureOutput()中,设置includeecontext的参数值为True即可。

输出结果如下。

这里我们就知道了,第一个输出是由函数plus_five在文件icecream_example.py的第7行执行的。

第二个输出则是由函数plus_five在代码文件的第8行执行的。

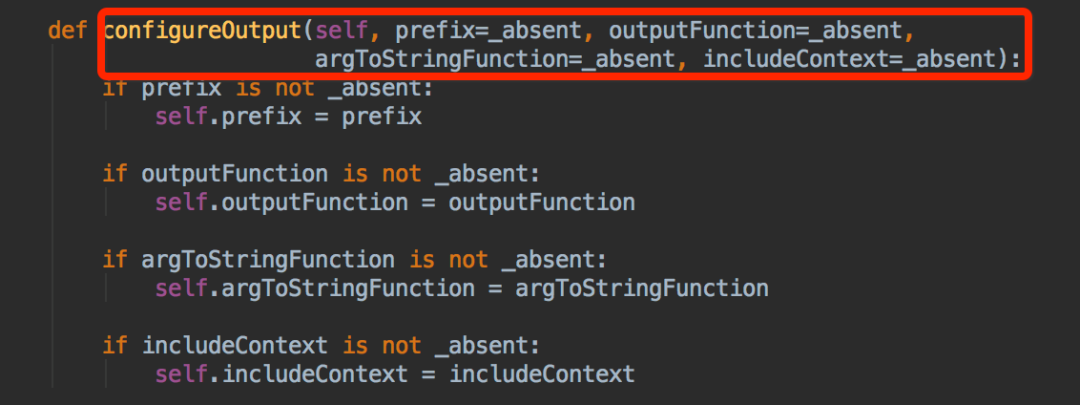

上述两个操作都用到了ic.configureOutput()函数。

通过查看源码,可知有四个可供设置的参数。

-

prefix,自定义输出前缀

-

outputFunction,更改输出函数

-

argToStringFunction,自定义参数序列化字符串

-

includeContext,显示文件名、代码行、函数信息

05. 删除Icecream代码

最后你可以将icecream仅用于调试,而将print用于其他目的(例如漂亮的打印)。

输出结果。

由于你可以区分调试打印和漂亮打印,因此搜索和删除所有ic调试语句非常容易。

删除所有调试代码后,你的Python代码就整洁了。

总结

到此,你就应该就学会了如何使用icecream去打印调试。