2017-2018-1 《信息安全系统设计基础》 实验五 通讯协议设计

实验要求

任务一

- 两人一组

- 基于Socket实现TCP通信,一人实现服务器,一人实现客户端

- 研究OpenSSL算法,测试对称算法中的AES,非对称算法中的RSA,Hash算法中的MD5

- 选用合适的算法,基于混合密码系统实现对TCP通信进行机密性、完整性保护。

- 学有余力者,对系统进行安全性分析和改进。

任务二

- 在Ubuntu中实现对实验二中的“wc服务器”通过混合密码系统进行防护

- 提交测试截图

实验过程

任务一

前期基础

-

openssl是网络通信提供安全及数据完整性的一种安全协议,囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议,并提供了丰富的应用程序供测试或其它目的使用。

-

OpenSSL整个软件包大概可以分成三个主要的功能部分:密码算法库、SSL协议库以及应用程序。

-

OpenSSL囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议,并提供了丰富的应用程序供测试或其它目的使用。

-

OpenSSL一共提供了8种对称加密算法,其中7种是分组加密算法,仅有的一种流加密算法是RC4。

-

这7种分组加密算法分别是AES、DES(3DES)、Blowfish、CAST、IDEA、RC2、RC5,都支持电子密码本模式(ECB)、加密分组链接模式(CBC)、加密反馈模式(CFB)和输出反馈模式(OFB)四种常用的分组密码加密模式。其中,AES使用的加密反馈模式(CFB)和输出反馈模式(OFB)分组长度是128位,其它算法使用的则是64位。

-

OpenSSL提供的CA应用程序就是一个小型的证书管理中心(CA),实现了证书签发的整个流程和证书管理的大部分机制。

Linux下OpenSSL的安装与使用

- 通过老师提供的链接进行下载Linux下OpenSSL的安装与使用,并安装,具体步骤如下:

1.点击下图所示链接下载:

2.安装成功后用命令行解压

3.解压源代码:tar xzvf openssl-1.1.0-pre1.tar.gz

4.进入源代码目录:cd openssl-1.1.0-pre1

5.使用下列命令编译安装:

./config

make

make test

make install

make的过程可能需要等一会儿,完成上述步骤就安装好了。

- 编写一个测试代码test_openssl.c:

#include <stdio.h>

#include <openssl/evp.h>

int main(){

OpenSSL_add_all_algorithms();

return 0;

}

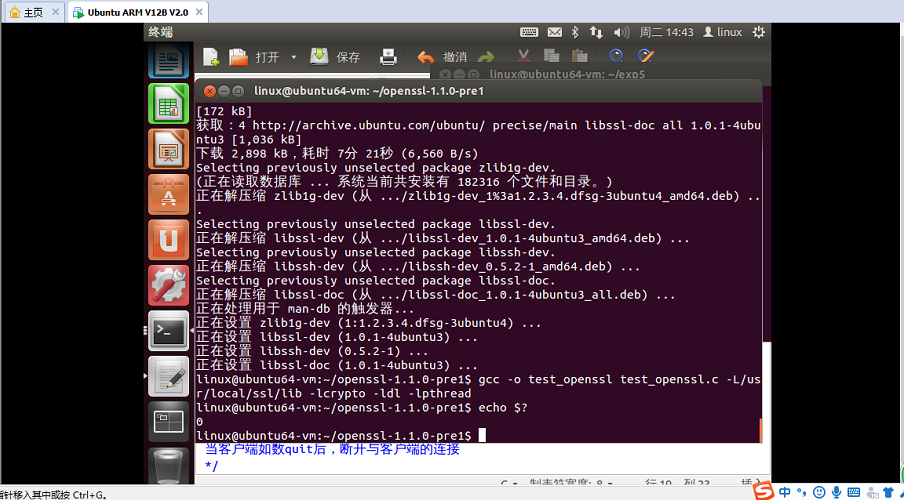

进行编译并运行:

gcc -o test_openssl test_openssl.c -L/usr/local/ssl/lib -lcrypto -ldl -lpthread

echo $?

其中 -L之后指定的是链接库的路径,由于要导入OpenSSL所以使用-lcrypto参数

运行结果如下:

根据代码return 0了则说明安装成功。

基于Socket实现TCP通信

-

socket的基本操作:

socket()函数、bind()函数、listen()、connect()函数、accept()函数、read()、write()函数等。 -

socket函数对应于普通文件的打开操作。普通文件的打开操作返回一个文件描述字,而socket()用于创建一个socket描述符(socket descriptor),它唯一标识一个socket。这个socket描述字跟文件描述字一样,后续的操作都有用到它,把它作为参数,通过它来进行一些读写操作。

使用方法:int socket(int domain, int type, int protocol); -

bind()函数把一个地址族中的特定地址赋给socket。例如对应AF_INET、AF_INET6就是把一个ipv4或ipv6地址和端口号组合赋给socket。

int bind(int sockfd, const struct sockaddr *addr, socklen_t addrlen); -

如果作为一个服务器,在调用socket()、bind()之后就会调用listen()来监听这个socket,如果客户端这时调用connect()发出连接请求,服务器端就会接收到这个请求。

int listen(int sockfd, int backlog); int connect(int sockfd, const struct sockaddr *addr, socklen_t addrlen); -

TCP服务器端依次调用socket()、bind()、listen()之后,就会监听指定的socket地址了。TCP客户端依次调用socket()、connect()之后就想TCP服务器发送了一个连接请求。TCP服务器监听到这个请求之后,就会调用accept()函数取接收请求,这样连接就建立好了。之后就可以开始网络I/O操作了,即类同于普通文件的读写I/O操作。

int accept(int sockfd, struct sockaddr *addr, socklen_t *addrlen); -

read函数是负责从fd中读取内容.当读成功时,read返回实际所读的字节数,如果返回的值是0表示已经读到文件的结束了,小于0表示出现了错误。如果错误为EINTR说明读是由中断引起的,如果是ECONNREST表示网络连接出了问题。

ssize_t read(int fd, void *buf, size_t count); -

rite函数将buf中的nbytes字节内容写入文件描述符fd.成功时返回写的字节数。失败时返回-1,并设置errno变量。

ssize_t write(int fd, const void *buf, size_t count); -

close()函数: 在服务器与客户端建立连接之后,会进行一些读写操作,完成了读写操作就要关闭相应的socket描述字,好比操作完打开的文件要调用fclose关闭打开的文件。

-

我实现的是我客户端:

#include <sys/stat.h>

#include <fcntl.h>

#include <errno.h>

#include <netdb.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <unistd.h>

#define SERVER_PORT 3901

#define BUFLEN 1024

/*

连接到服务器后,会不停循环,等待输入,

输入quit后,断开与服务器的连接

*/

int main()

{

//客户端只需要一个套接字文件描述符,用于和服务器通信

int clientSocket;

//描述服务器的socket

struct sockaddr_in serverAddr;

char sendbuf[BUFLEN];

char recvbuf[BUFLEN];

int iDataNum;

if((clientSocket = socket(AF_INET, SOCK_STREAM, 0)) < 0)

{

perror("socket");

return 1;

}

serverAddr.sin_family = AF_INET;

serverAddr.sin_port = htons(SERVER_PORT);

//指定服务器端的ip,本地测试:127.0.0.1

//inet_addr()函数,将点分十进制IP转换成网络字节序IP

serverAddr.sin_addr.s_addr = inet_addr("127.0.0.1");

if(connect(clientSocket, (struct sockaddr *)&serverAddr, sizeof(serverAddr)) < 0)

{

perror("connect");

return 1;

}

printf("connect with destination host...

");

while(1)

{

printf("Input your world:>");

//memset(sendbuf,0,sizeof(sendbuf));

bzero(sendbuf,BUFLEN);

fgets(sendbuf,BUFLEN,stdin);

send(clientSocket, sendbuf, strlen(sendbuf), 0);

if(!strncasecmp(sendbuf,"quit",4))

break;

iDataNum = recv(clientSocket, recvbuf, BUFLEN, 0);

printf("recv data of my world is: %s

", recvbuf);

bzero(recvbuf,BUFLEN);

}

close(clientSocket);

return 0;

}

- 运行截图如下:

通过openssl测试密码算法

-

openssl提供了两种方式调用对称加密算法:

一种就是直接调用对称加密指令,如openssl des-cbc -in plain.txt -out encrypt.txt -pass pass:12345678。

另外一种是使用enc的方式,即用对称加密指令作为enc指令的参数:openssl enc -des-cbc -in plain.txt -out encrypt.txt -pass pass:12345678 -

两种方式效果一样,但是更推荐使用enc,因为,用户使用时,只需使用enc,指定加密算法,就是完成单独的加密算法指令完成的操作,此外,enc中可以指定的对称加密算法指令可能并没有以单独指令的形式存在,所以此处我们用enc方式来调用加密算法。

-

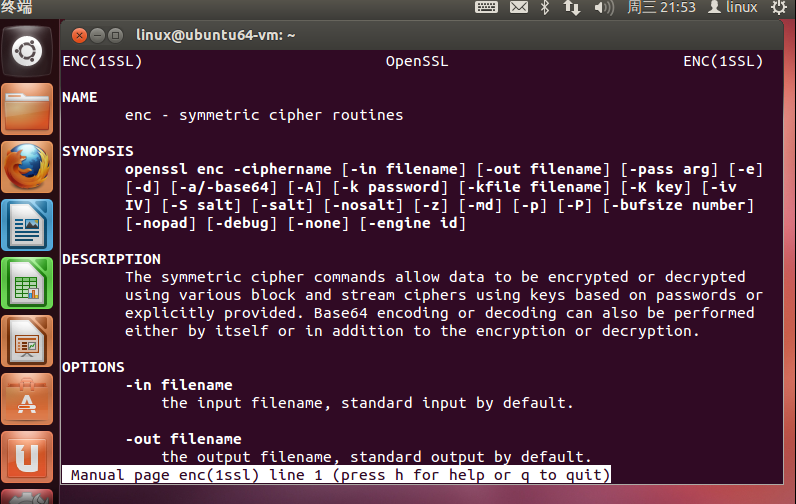

通过查看enc的man手册查看enc的详细用法如下:

-

in/out:这两个参数指定输入文件和输出文件。即加密是输入文件是明文,输出文件是密文;解密时输入文件是密文,输出文件是明文。

-

pass:指定密码的输入方式,共有五种方式:命令行输入(stdin)、文件输入(file)、环境变量输入(var)、文件描述符输入(fd)、标准输入(stdin)。默认是标准输入,及从键盘输入。

-

e/d->e:加密, d:解密 默认是加密。

-

-pubout / -pubin 指明输出文件或输入文件是公钥文件。

-

md:指定密钥生成的摘要算法,用户输入的口令不能直接作为文件加密的密钥,而是经过摘要算法做转换,此参数指定摘要算法,默认md5。

-

-a/-base64:由于文件加密后是二进制形式,不方便查看,使用该参数可以使加密后的内容经过base64编码,使其可读;同样,解密时需要先进行base64解编码,然后进行解密操作。

-

openssl genrsa 用于生成rsa私钥文件,生成是可以指定私钥长度和密码保护。语法:openssl genrsa[-out filename] [-passout arg] [-des] [-des3] [-idea] [-f4] [-3] [-rand file(s)] [-engine id] [numbits]。

-

openssl dgst 消息摘要语法:openssl dgst[-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] [-c] [-d] [-hex] [-binary] [-out filename] [-sign filename] [-keyform arg] [-passin arg] [-verify filename] [-prverify filename] [-signature filename] [-hmac key] [file...]

-

练习:只对文件进行base64编码,而不使用加解密,则应该使用如下命令:

openssl enc -base64 -in plain.txt -out base64.txt /*对文件进行base64编码*/

openssl enc -base64 -d -in base64.txt -out plain2.txt /*对base64格式文件进行解密操作*/

diff plain.txt plain2.txt /*使用diff命令查看可知解码前后明文一样*/

- 运行结果如下:

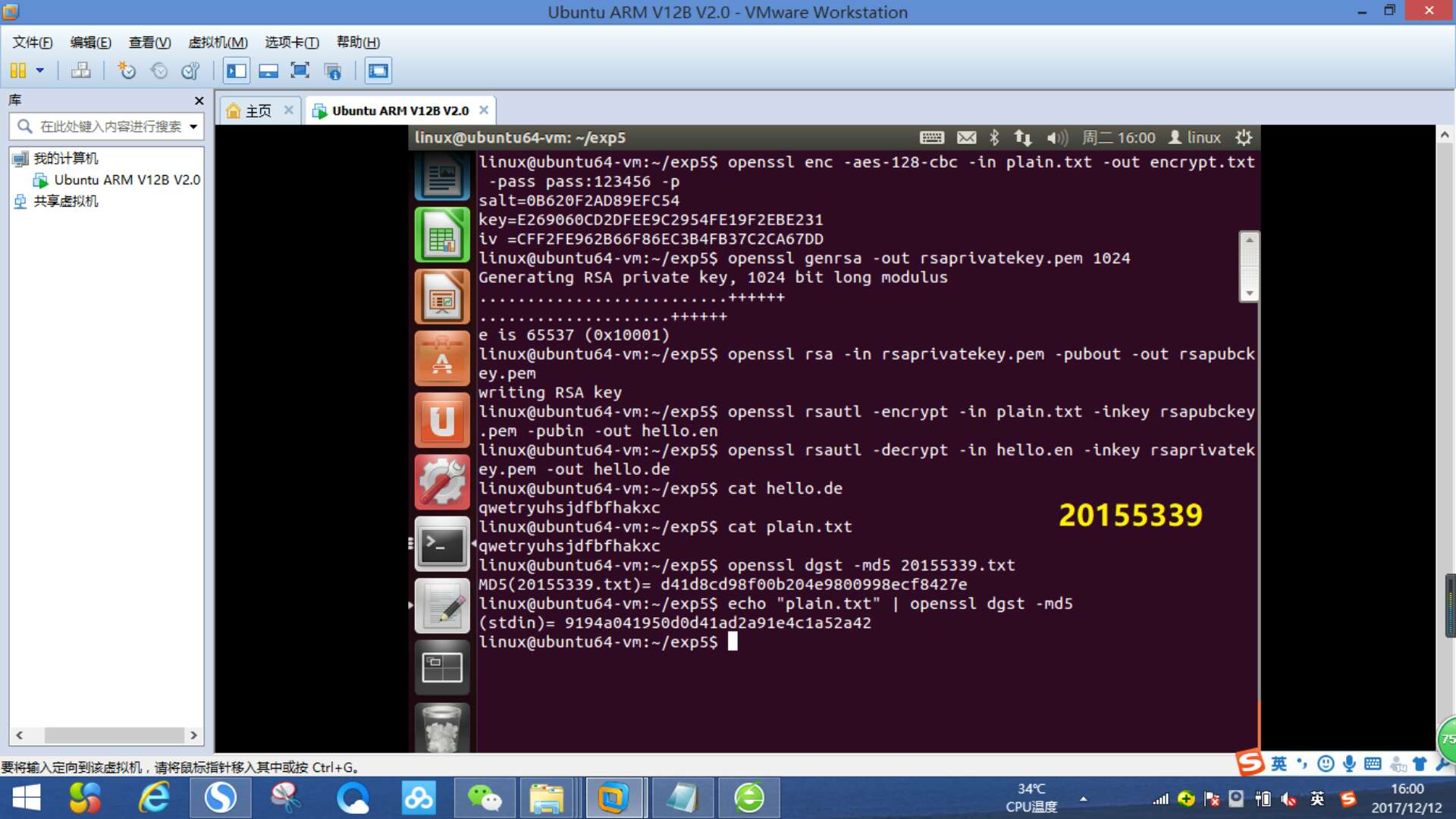

测试AES可以使用如下命令:

-

命令行输入密码,密码123456 :

openssl enc -aes-128-cbc -in plain.txt -out out.txt -pass pass:123456; -

文件输入,密码123456:

echo 123456 > passwd.txtopenssl enc -aes-128-cbc -in plain.txt -out out.txt -pass file:passwd.txt; -

从标准输入输入:

openssl enc -aes-128-cbc -in plain.txt -out out.txt -pass stdin。

测试RSA使用如下命令:

-

生成rsa私钥文件:

openssl genrsa -out rsaprivatekey.pem 1024。 -

生成公钥文件,指明输出文件是公钥文件

openssl rsa -in rsaprivatekey.pem -pubou -out rsapubckey.pem。 -

用公钥匙rsapubckey.pem加密文件plain.txt,输出到文件hello.en:

openssl rsautl -encrypt -in plain.txt -inkey rsapubckey.pem -pubin -out hello.en; -

使用私钥匙rsaprivatekey.pem解密密文hello.en,输出到文件hello.de:

openssl rsautl -decrypt -in hello.en -inkey rsaprivatekey.pem -pubin -out hello.de

测试md5:

openssl dgst -md5 20155339.txt echo "plain.txt" | openssl dgst -md5

- 运行结果如下:

选用合适的算法,基于混合密码系统实现对TCP通信进行机密性、完整性保护

任务二中给出。

任务二

前期基础

基于OpenSSL的程序都要遵循以下几个步骤:

-

OpenSSL初始化:

在使用OpenSSL之前,必须进行相应的协议初始化工作,这可以通过下面的函数实现:

int SSL_library_int(void); -

选择会话协议:

在利用OpenSSL开始SSL会话之前,需要为客户端和服务器制定本次会话采用的协议,目前能够使用的协议包括TLSv1.0、SSLv2、SSLv3、SSLv2/v3。

需要注意的是,客户端和服务器必须使用相互兼容的协议,否则SSL会话将无法正常进行。 -

创建会话环境:

在OpenSSL中创建的SSL会话环境称为CTX,使用不同的协议会话,其环境也不一样的,申请SSL会话环境的OpenSSL函数是:SSL_CTX *SSL_CTX_new(SSL_METHOD * method); -

当SSL会话环境申请成功后,还要根据实际的需要设置CTX的属性,通常的设置是指定SSL握手阶段证书的验证方式和加载自己的证书。制定证书验证方式的函数是:

int SSL_CTX_set_verify(SSL_CTX *ctx,intmode,int(*verify_callback),int(X509_STORE_CTX *)); -

为SSL会话环境加载CA证书的函数是:

SSL_CTX_load_verify_location(SSL_CTX *ctx,const char *Cafile,constchar *Capath); -

为SSL会话加载用户证书的函数是:

SSL_CTX_use_certificate_file(SSL_CTX *ctx, const char *file,inttype); -

为SSL会话加载用户私钥的函数是:

SSL_CTX_use_PrivateKey_file(SSL_CTX *ctx,const char* file,inttype); -

在将证书和私钥加载到SSL会话环境之后,就可以调用下面的函数来验证私钥和证书是否相符:

int SSL_CTX_check_private_key(SSL_CTX *ctx); -

建立SSL套接字:

1.SSL套接字是建立在普通的TCP套接字基础之上,在建立SSL套接字时可以使用下面的一些函数:

SSL *SSl_new(SSL_CTX *ctx); //申请一个SSL套接字

int SSL_set_fd(SSL *ssl,intfd);//绑定读写套接字

int SSL_set_rfd(SSL *ssl,intfd); //绑定只读套接字

int SSL_set_wfd(SSL *ssl,int fd);//绑定只写套接字 -

在成功创建SSL套接字后,客户端应使用函数SSL_connect( )替代传统的函数connect()来完成握手过程:

int SSL_connect(SSL *ssl); -

进行数据传输,完成对套接字的读写操作:

int SSL_read(SSL *ssl,void *buf,int num);

int SSL_write(SSL *ssl,const void *buf,int num);

- 结束SSL通信:调用下面的函数来释放已经申请的SSL资源:

int SSL_shutdown(SSL *ssl); //关闭SSL套接字

void SSl_free(SSL *ssl);//释放SSL套接字

void SSL_CTX_free(SSL_CTX*ctx); //释放SSL会话环境 - 代码如下:

#include <stdio.h>

#include <string.h>

#include <errno.h>

#include <sys/socket.h>

#include <resolv.h>

#include <stdlib.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <unistd.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#include <openssl/evp.h>

#define MAXBUF 1024

void ShowCerts(SSL * ssl)

{

X509 *cert;

char *line;

cert = SSL_get_peer_certificate(ssl);

if (cert != NULL) {

printf("数字证书信息:

");

line = X509_NAME_oneline(X509_get_subject_name(cert), 0, 0);

printf("证书: %s

", line);

free(line);

line = X509_NAME_oneline(X509_get_issuer_name(cert), 0, 0);

printf("颁发者: %s

", line);

free(line);

X509_free(cert);

} else

printf("无证书信息!

");

}

int main(int argc, char **argv)

{

int sockfd, len;

struct sockaddr_in dest;

char buffer[MAXBUF + 1];

SSL_CTX *ctx;

SSL *ssl;

if (argc != 3) {

printf("参数格式错误!正确用法如下:

%s IP地址 端口

比如: %s 127.0.0.1 80

此程序用来从某个"

"IP 地址的服务器某个端口接收最多 MAXBUF 个字节的消息",

argv[0], argv[0]);

exit(0);

}

/* SSL 库初始化,参看 ssl-server.c 代码 */

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_client_method());

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 创建一个 socket 用于 tcp 通信 */

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) < 0) {

perror("Socket");

exit(errno);

}

printf("socket created

");

/* 初始化服务器端(对方)的地址和端口信息 */

bzero(&dest, sizeof(dest));

dest.sin_family = AF_INET;

dest.sin_port = htons(atoi(argv[2]));

if (inet_aton(argv[1], (struct in_addr *) &dest.sin_addr.s_addr) == 0) {

perror(argv[1]);

exit(errno);

}

printf("address created

");

/* 连接服务器 */

if (connect(sockfd, (struct sockaddr *) &dest, sizeof(dest)) != 0) {

perror("Connect ");

exit(errno);

}

printf("server connected

");

/* 基于 ctx 产生一个新的 SSL */

ssl = SSL_new(ctx);

SSL_set_fd(ssl, sockfd);

/* 建立 SSL 连接 */

if (SSL_connect(ssl) == -1)

ERR_print_errors_fp(stderr);

else {

printf("Connected with %s encryption

", SSL_get_cipher(ssl));

ShowCerts(ssl);

}

/* 接收对方发过来的消息,最多接收 MAXBUF 个字节 */

bzero(buffer, MAXBUF + 1);

/* 接收服务器来的消息 */

len = SSL_read(ssl, buffer, MAXBUF);

if (len > 0)

printf("接收消息成功:'%s',共%d个字节的数据

",

buffer, len);

else {

printf

("消息接收失败!错误代码是%d,错误信息是'%s'

",

errno, strerror(errno));

goto finish;

}

bzero(buffer, MAXBUF + 1);

strcpy(buffer, "from client->server");

/* 发消息给服务器 */

len = SSL_write(ssl, buffer, strlen(buffer));

if (len < 0)

printf

("消息'%s'发送失败!错误代码是%d,错误信息是'%s'

",

buffer, errno, strerror(errno));

else

printf("消息'%s'发送成功,共发送了%d个字节!

",

buffer, len);

finish:

/* 关闭连接 */

SSL_shutdown(ssl);

SSL_free(ssl);

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}

#include <stdio.h>

#include <stdlib.h>

#include <errno.h>

#include <string.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <sys/socket.h>

#include <sys/wait.h>

#include <unistd.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#include <openssl/evp.h>

#define MAXBUF 1024

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

unsigned int myport, lisnum;

char buf[MAXBUF + 1];

SSL_CTX *ctx;

if (argv[1])

myport = atoi(argv[1]);

else

myport = 7838;

if (argv[2])

lisnum = atoi(argv[2]);

else

lisnum = 2;

/* SSL 库初始化 */

SSL_library_init();

/* 载入所有 SSL 算法 */

OpenSSL_add_all_algorithms();

/* 载入所有 SSL 错误消息 */

SSL_load_error_strings();

/* 以 SSL V2 和 V3 标准兼容方式产生一个 SSL_CTX ,即 SSL Content Text */

ctx = SSL_CTX_new(SSLv23_server_method());

/* 也可以用 SSLv2_server_method() 或 SSLv3_server_method() 单独表示 V2 或 V3标准 */

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 载入用户的数字证书, 此证书用来发送给客户端。 证书里包含有公钥 */

if (SSL_CTX_use_certificate_file(ctx, argv[3], SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 载入用户私钥 */

if (SSL_CTX_use_PrivateKey_file(ctx, argv[4], SSL_FILETYPE_PEM) <= 0){

ERR_print_errors_fp(stdout);

exit(1);

}

/* 检查用户私钥是否正确 */

if (!SSL_CTX_check_private_key(ctx)) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 开启一个 socket 监听 */

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1) {

perror("socket");

exit(1);

} else

printf("socket created

");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(myport);

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))

== -1) {

perror("bind");

exit(1);

} else

printf("binded

");

if (listen(sockfd, lisnum) == -1) {

perror("listen");

exit(1);

} else

printf("begin listen

");

while (1) {

SSL *ssl;

len = sizeof(struct sockaddr);

/* 等待客户端连上来 */

if ((new_fd =

accept(sockfd, (struct sockaddr *) &their_addr,

&len)) == -1) {

perror("accept");

exit(errno);

} else

printf("server: got connection from %s, port %d, socket %d

",

inet_ntoa(their_addr.sin_addr),

ntohs(their_addr.sin_port), new_fd);

/* 基于 ctx 产生一个新的 SSL */

ssl = SSL_new(ctx);

/* 将连接用户的 socket 加入到 SSL */

SSL_set_fd(ssl, new_fd);

/* 建立 SSL 连接 */

if (SSL_accept(ssl) == -1) {

perror("accept");

close(new_fd);

break;

}

/* 开始处理每个新连接上的数据收发 */

bzero(buf, MAXBUF + 1);

strcpy(buf, "server->client");

/* 发消息给客户端 */

len = SSL_write(ssl, buf, strlen(buf));

if (len <= 0) {

printf

("消息'%s'发送失败!错误代码是%d,错误信息是'%s'

",

buf, errno, strerror(errno));

goto finish;

} else

printf("消息'%s'发送成功,共发送了%d个字节!

",

buf, len);

bzero(buf, MAXBUF + 1);

/* 接收客户端的消息 */

len = SSL_read(ssl, buf, MAXBUF);

if (len > 0)

printf("接收消息成功:'%s',共%d个字节的数据

",

buf, len);

else

printf

("消息接收失败!错误代码是%d,错误信息是'%s'

",

errno, strerror(errno));

/* 处理每个新连接上的数据收发结束 */

finish:

/* 关闭 SSL 连接 */

SSL_shutdown(ssl);

/* 释放 SSL */

SSL_free(ssl);

/* 关闭 socket */

close(new_fd);

}

/* 关闭监听的 socket */

close(sockfd);

/* 释放 CTX */

SSL_CTX_free(ctx);

return 0;

}

出现的问题

-

安装之后编译测试代码出现下图所示问题。

-

解决方法:使用

sudo apt-get install libssh-dev命令获取libssh-dev包,再次尝试就可以成功。 -

在实验过程中还有一系列理论问题,在实验过程中已经将得到的知识点贴出,下面也有参考资料。