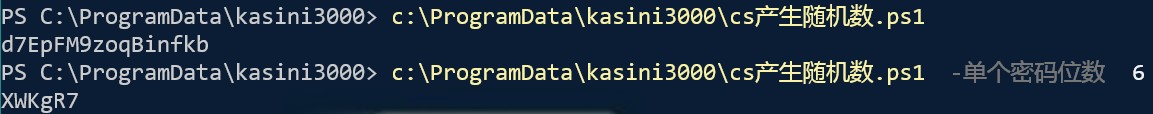

批量生成密码之产生随机数:

默认产生16位大小写加数字密码

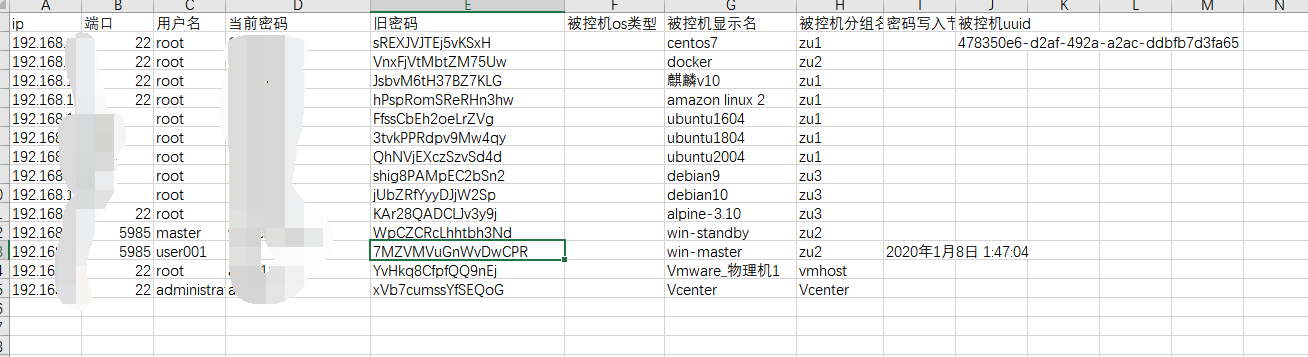

批量生成密码,并写入nodelist.csv:

cs产生所有被控机旧密码并写入nodelist.ps1

运行这个脚本后,会在nodelist.csv的【旧密码】字段,写入16位大小写加数字的随机数。再运行一遍脚本,则重新生成并写入nodelist.csv。

对于nodelist.csv中的linux被控机,也会生成随机数密码。

win被控机,批量修改密码:

zkj_s所有win被控机改密码_验证周期_改密码_验证_对调密码_写入时间戳.ps1

脚本只会修改win的密码。脚本修改完win密码后会验证。

验证改密成功后,会把【当前密码】和【旧密码】字段中的字串对调,并写入【改密时间】字段。

linux被控机,批量修改密码:

没有写脚本,用户自行写脚本。

Linux被控机,更改秘钥:

秘钥:rsa-4096

卡死你3000【自动更新秘钥】设计的逻辑是,【有且只有2个公钥】每次连接被控机都会:

1尝试用2个秘钥连接。

2自动更新公钥。

gx更新主控机ssh秘钥1.ps1

#随时更新,秘钥1会备份

gx更新主控机ssh秘钥2z.ps1

#秘钥1更新10日内,禁止更新秘钥2,秘钥2不备份

gx更新主控机上的_双公钥文件authorized_keys.ps1

#linux公钥在主控机上2合1,产生一个包含双公钥的文件,并存储在

c:ProgramDatakasini3000ssh_key_files_old1目录下

从主控机,到每台被控机,推送更新后的秘钥:

cdip 被控机ip

#对每台被控机ip都要运行一遍

卡死你3000秘钥更安全的说明:

初始情况下,被控机/root/.ssh/authorized_keys内,只有一个公钥。

你若想改秘钥,用ssh-copy-id,它会在上述文件中,添加一行,添加一个公钥。

ssh-copy-id只会添加公钥,结果是:

很多个私钥都可以用来连接这台被控机,

/root/.ssh/authorized_keys内,有很多废弃的公钥,有可能还有黑客根据漏洞插入的公钥。不安全。

结论:

卡死你3000被控机内只有2个公钥。

而ssh-copy-id复制的被控机内,有多个公钥!ssh-copy-id为了兼容性,牺牲了安全!