基础问题回答

1.哪些组织负责DNS,IP的管理?

-

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

-

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

-

ICANN 理事会是ICANN 的核心权利机构,它设立三个支持组织,

- 每个支持组织向ICANN董事会委派三位董事。这三个支持组织是:

地址支持组织(ASO)负责IP地址系统的管理。 - 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- 协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

2.什么是3R信息?

-

3R即注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

-

3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

实践过程记录

信息搜集

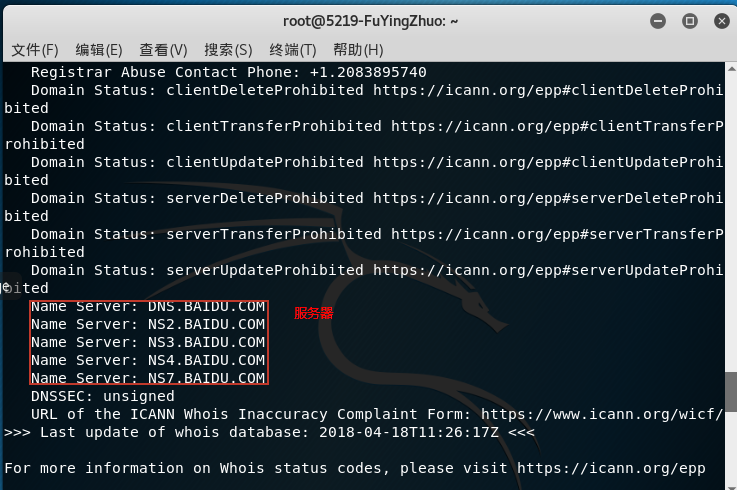

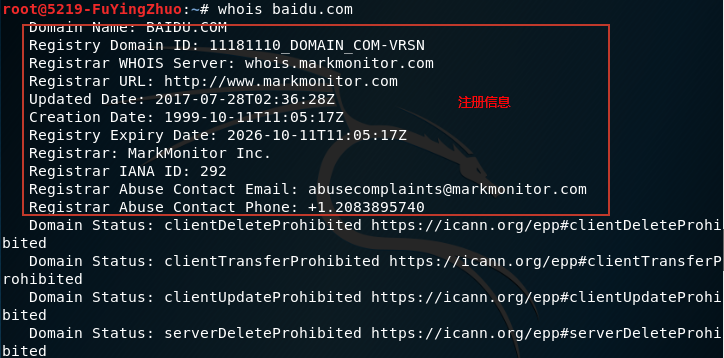

在kali端输入whois+网址就可以查看网站相关注册信息

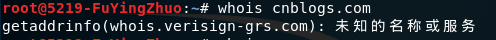

一开始遇到如下问题,在百度上搜索解决办法也没有什么办法,之后自己瞎鼓捣就好了嘻嘻。

最后得到相关信息:注册信息和管理员信息包括注册人的名字、组织、城市等信息等。

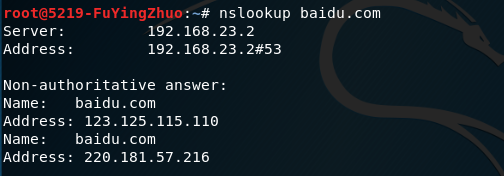

dig工具&nslookup工具

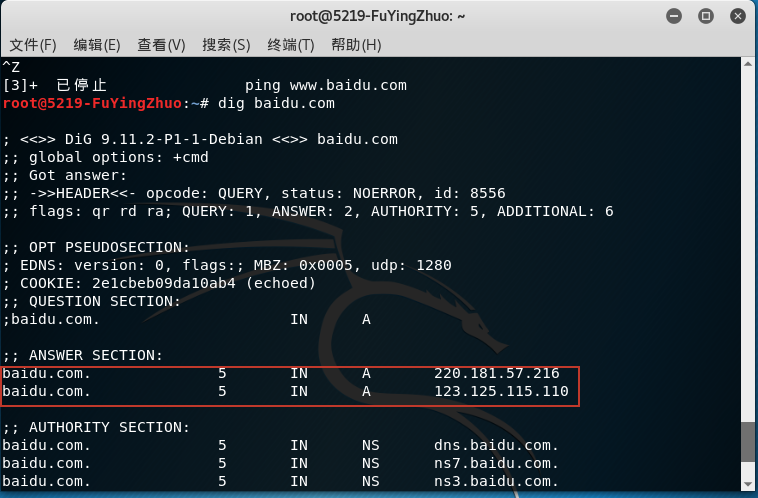

通过dig命令或nslookup命令可以得到网址对应的ip地址

可以看到百度有不同的ip地址,

原来,不同地区对应的解析结果不同。

还可以使用shodan搜索引擎进行查询,得到一些注册信息

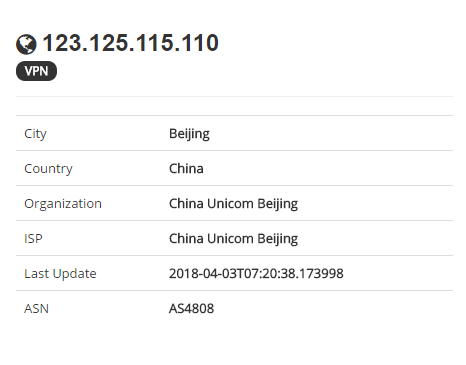

可以使用IP反域名查询进行地理位置查询:

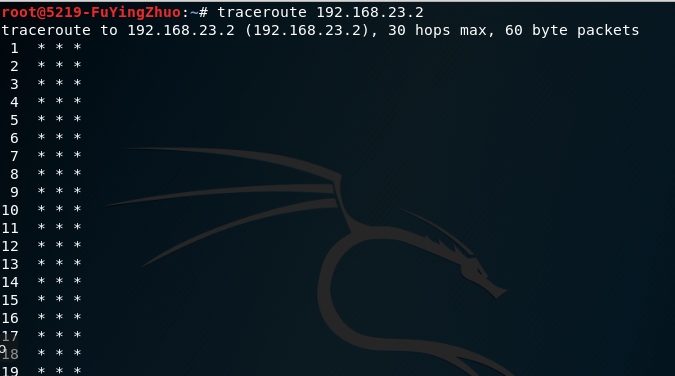

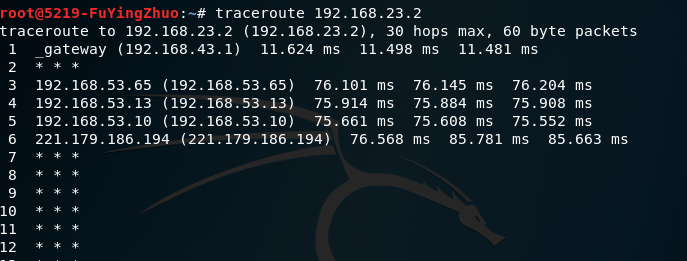

tracert路由探测

- 在Linux下使用traceroute命令探测到百度经过的路由:

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,将网络连接模式换成桥接模式,成功。

搜索引擎查询技术

下面有几个简单的用法:

- filetype——要搜索的文件类型;

- site——要搜索的网址类型(后缀);

- "XXX"——关键字;

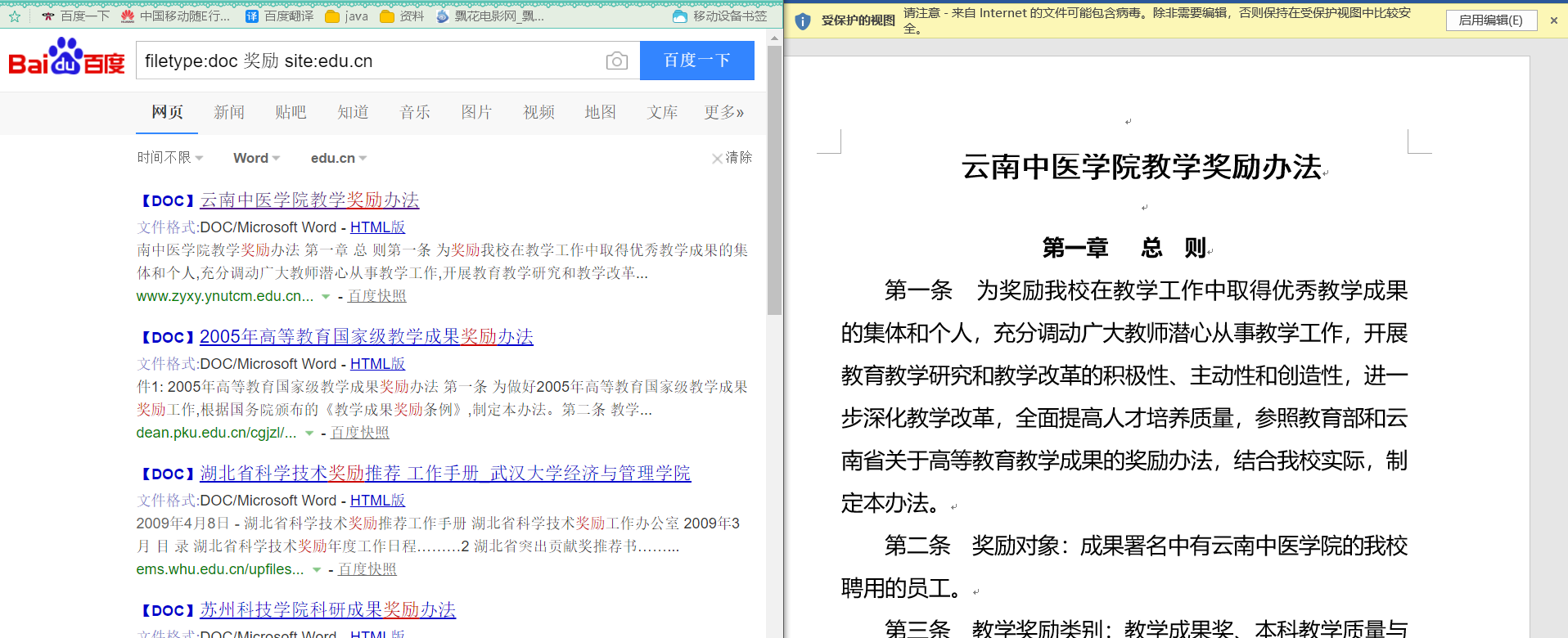

例如我要在站点范围为edu.cn的网站查询有关奖励的doc文档:

netdiscover发现

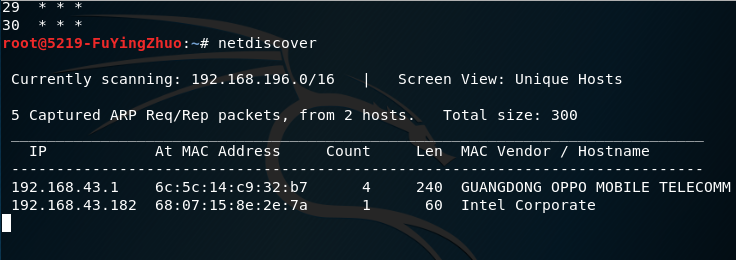

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

nmap扫描

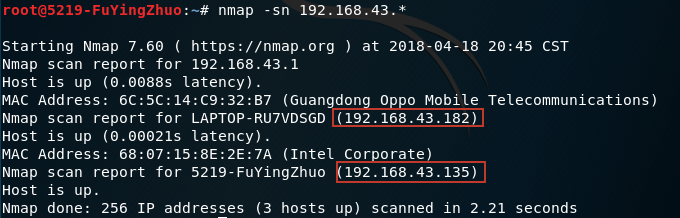

- 使用nmap –sn命令扫描活动的主机:

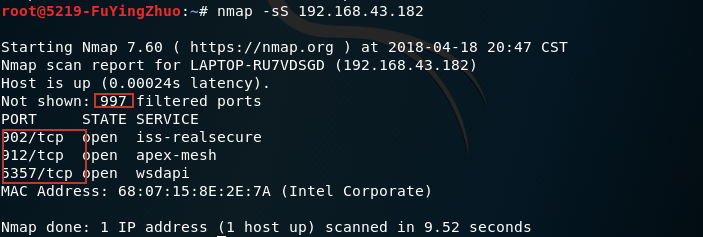

2. 使用TCP SYN方式对目标主机192.168.86.131进行扫描,可以看到,该主机在扫描的默认1000个TCP端口中有989个关闭的端口,列表显示了开放的11个TCP端口:

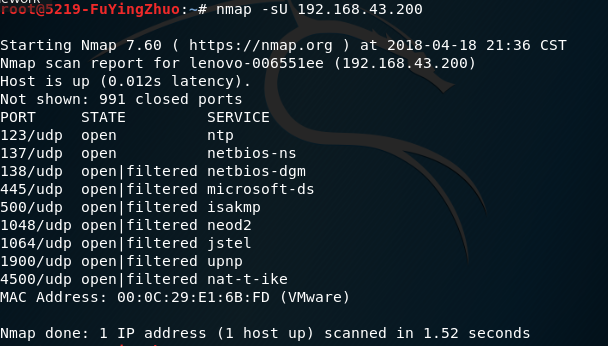

3. 扫描采用UDP协议的端口信息:

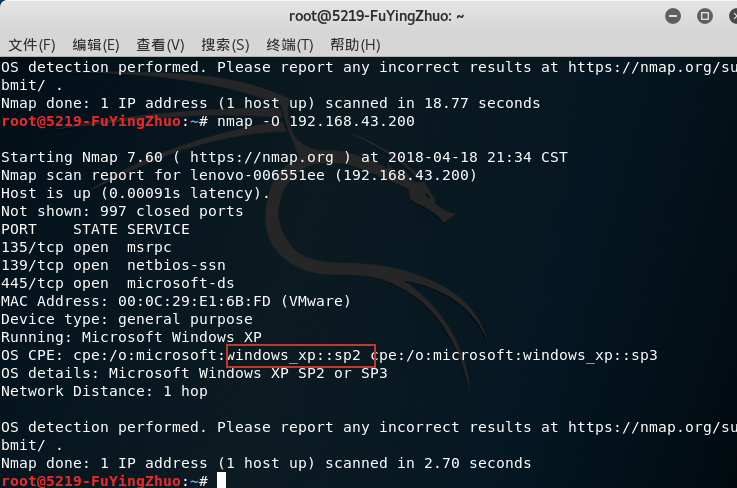

- 对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows xp sp2或sp3:

- 对微软特定服务的版本信息的扫描:

smb服务的查点

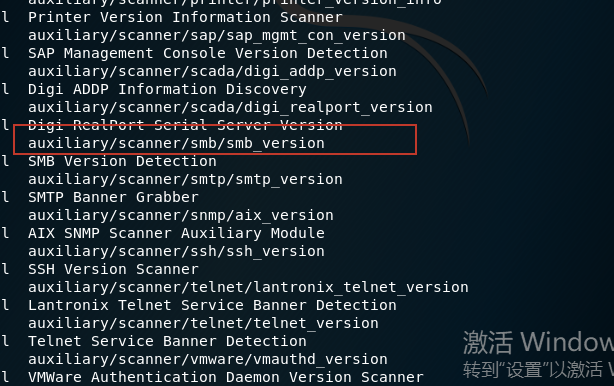

- 使用msfconsole指令进入msf,再输入search _version指令查询可提供的查点辅助模块:

- 输入use auxiliary/scanner/smb/smb_version指令使用辅助模块,查看需要配置的参数:

- 配置好RHOSTS参数后,使用exploit指令开始扫描,可以发现目标主机的smb版本信息,注意是RHOSTS:

漏洞扫描

1.首先我的kali中没有OpenVAS

故需要安装,步骤如下:

1、设置源

编辑 /etc/apt/sources.list

nano /etc/apt/sources.list

清空文件内所有内容后添加

deb http://http.kali.org/kali kali-rolling main contrib non-free

保存退出。

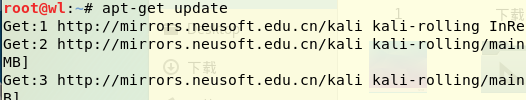

2、更新

依次运行以下命令

apt-get update

apt-get upgrade

apt-get dist-upgrade

完成

3、安装OpenVAS

apt-get install openvas

安装配置OpenVAS (这一步需要的时间非常久,需要下载很多文件,建议最好挂个国外代理进行这一步操作,不然你可能要等很久了)

openvas-setup

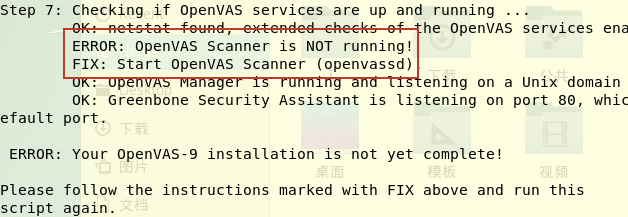

检查安装

以上我尝试了很久都没有成功,于是换了个虚拟机。。。

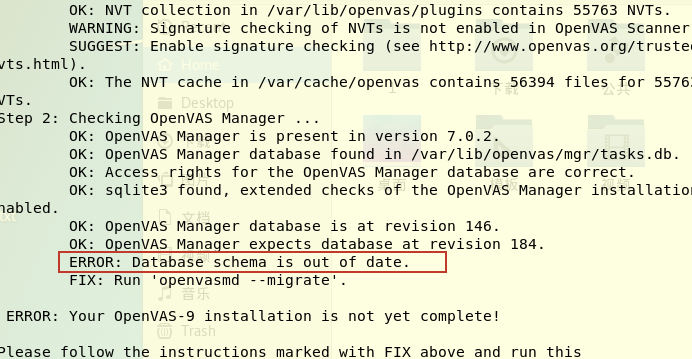

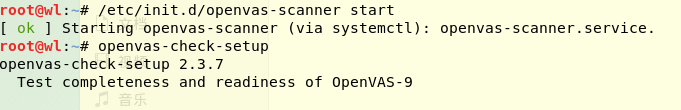

首先出现第一个错误:按照FIX的提示使用指令进行修改:

更新一下:

使用

openvas-start

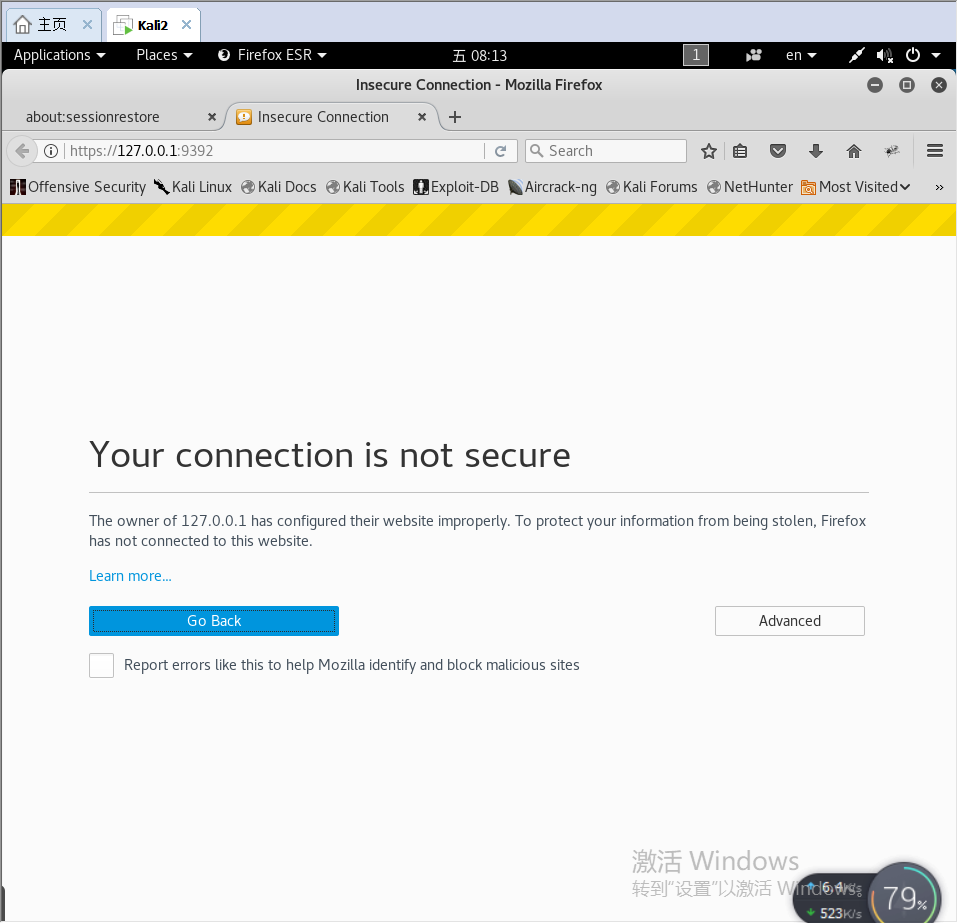

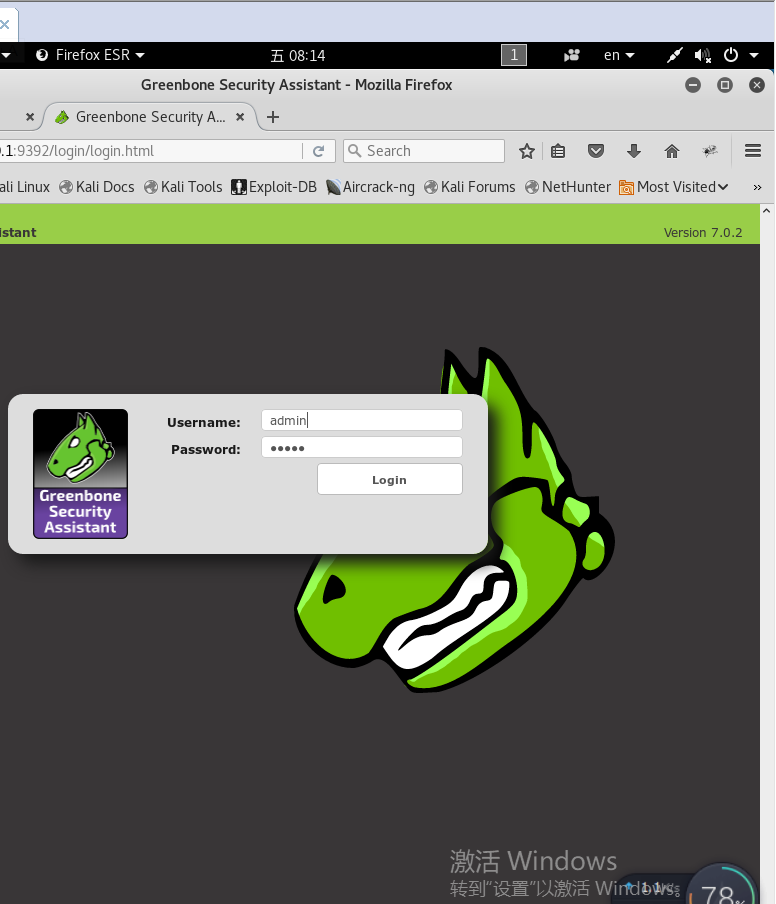

开启服务,会自动打开浏览器主页https://127.0.0.1:9392:

但出现如下连接不成功问题:

看同学解决方法::

点击Advanced,点击左下角,将

https://127.0.0.1:9392

设置为可信任站点 ,再点击 confirm.....即可正常打开。

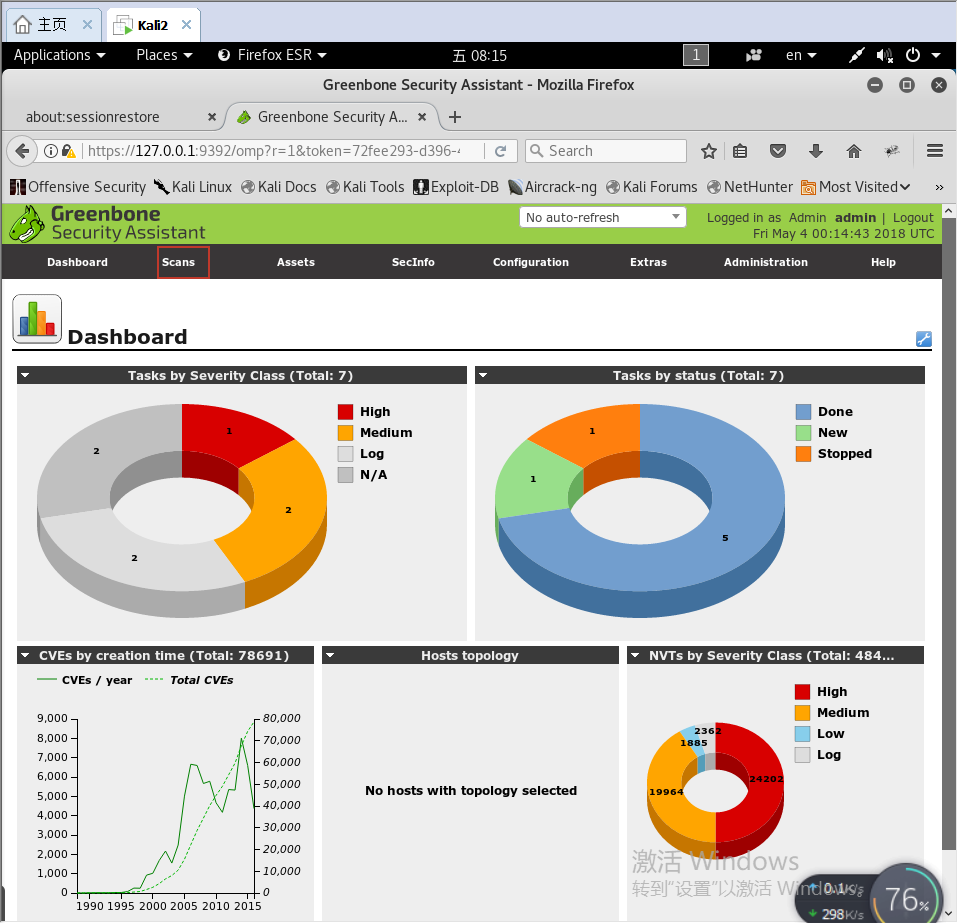

新建任务,开始扫描,在菜单栏选择Tasks:

进入后点击

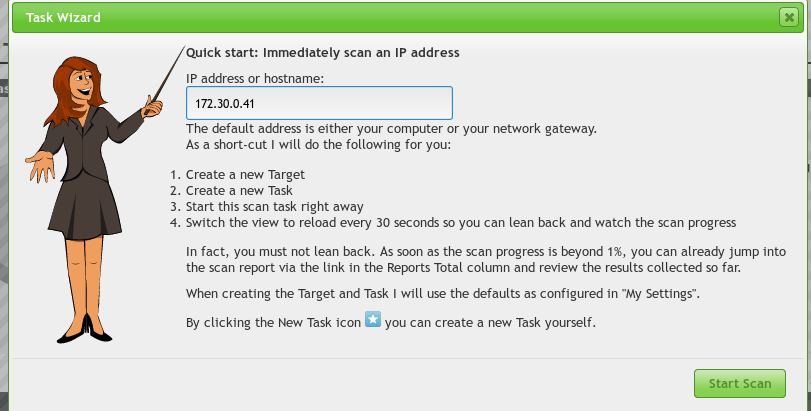

Task Wizard

新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。

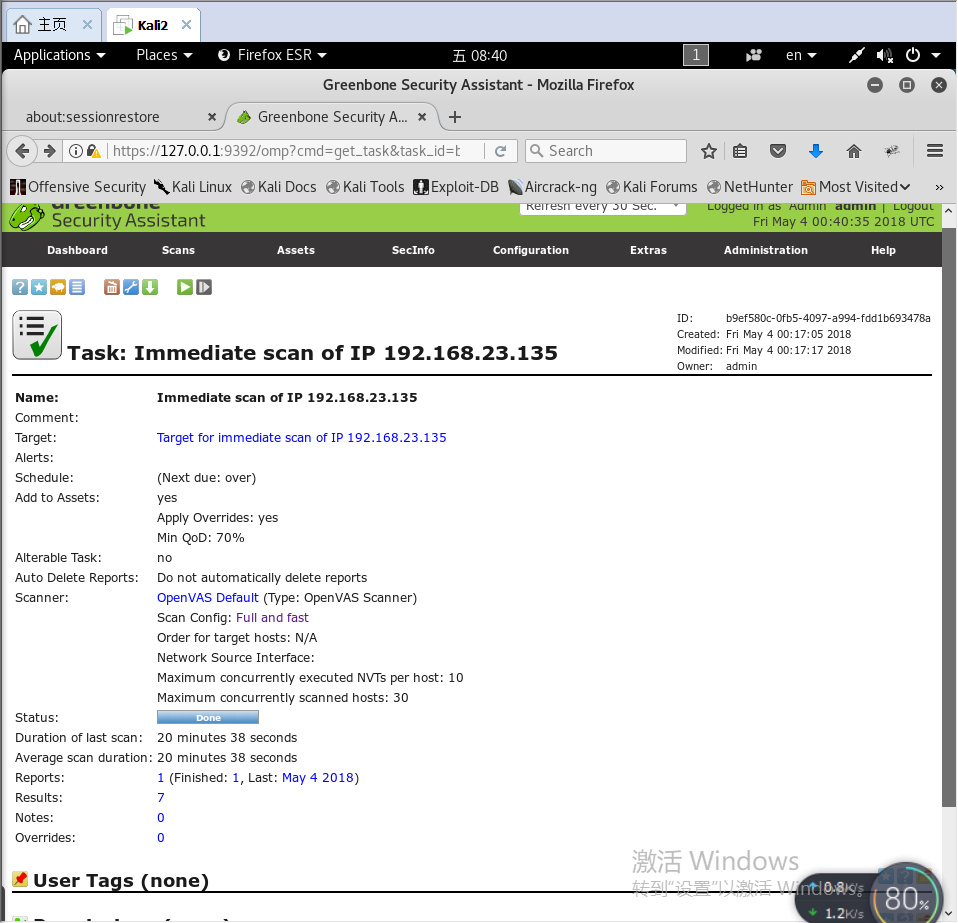

查看并分析扫描结果

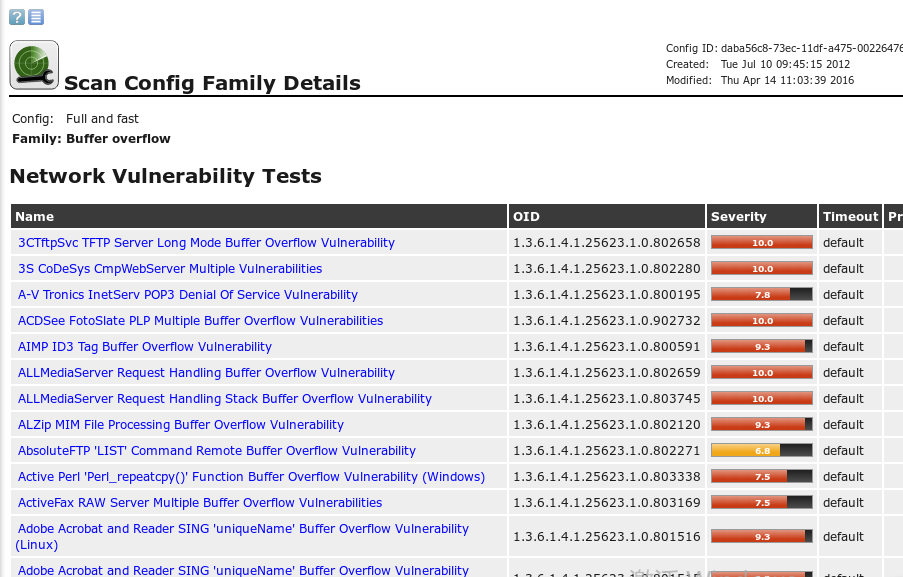

以缓冲区溢出为例子点进去查看:

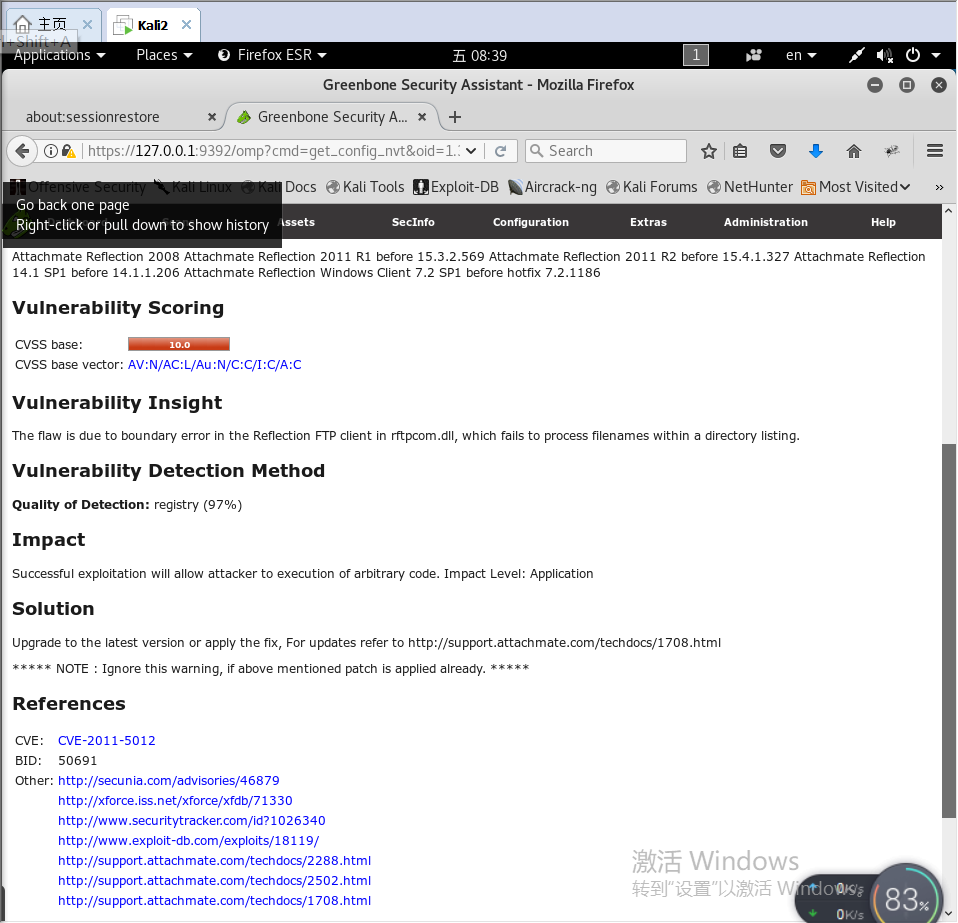

查看其中某个高危漏洞:

漏洞说明如下:

This host is installed with Attachmate Reflection FTP Client and is prone to buffer overflow vulnerability.

该主机安装有AutoType反射FTP客户端,易出现缓冲区溢出漏洞。

漏洞建议如下:

Upgrade to the latest version or apply the fix, For updates refer to http://support.attachmate.com/techdocs/1708.html

***** NOTE : Ignore this warning, if above mentioned patch is applied already. *****

升级到最新版本或应用修复,更新指的是HTTP//Supp.AtjCuth.COM/TycDoSs/1708HTML

注意:如果已经应用了上面提到的补丁,请忽略此警告。***

如果想了解每一个漏洞的详细信息,可以去微软技术中心进行查看。

实验总结与体会

我们自己千万不要轻易在网络上发布自己的个人信息,同时在各种官方网站也要注意保护个人信息,百度搜索的那个例子真是十分恐怖了,而且很多信息都来自政府网站或者教育网站,可能一张表格就同时包含姓名、身份证、家庭住址、社会关系等内容,一旦被别有用心的人利用,后果不堪设想。同时也要对自己的计算机进行漏洞扫描,可以及时发现安全漏洞,及早解决安全隐患,避免入侵或者感染病毒,造成安全隐患。