Bulldog1靶机渗透

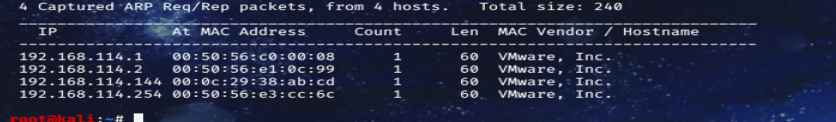

扫描一下内网存活主机,发现192.168.114.144这个存活主机。

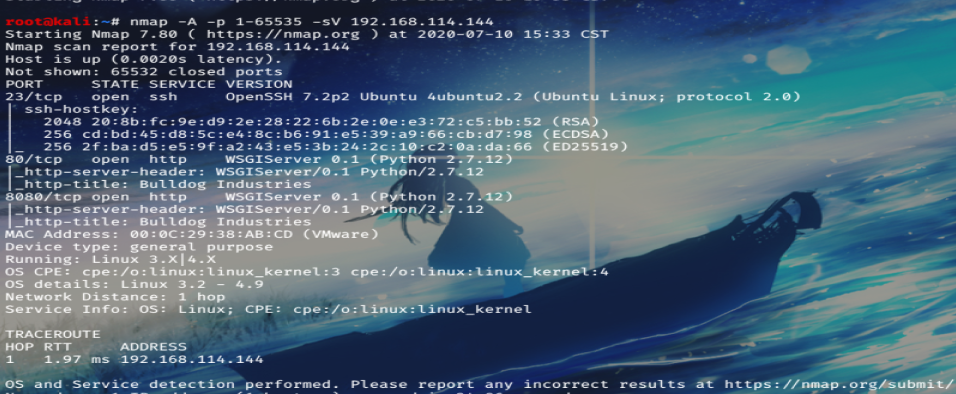

进行端口扫描:23,80,8080端口均开放。

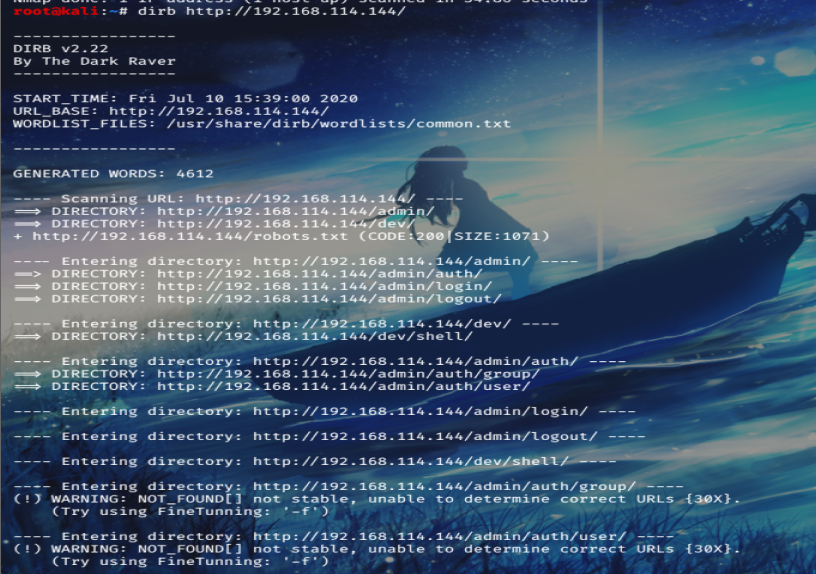

进行网页访问,暂时没有什么发现,扫一下网站的目录。

发现了很多有趣的东西,一个是admin目录,还有一个dev目录。

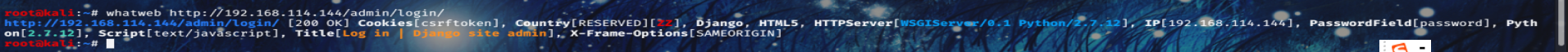

扫描以下admin的指纹,是基于djanjo框架写的,先不进行密码爆破,因为dev目录下存在着更吸引人的东西。

访问http://192.168.114.144/dev/shell/ 目录,发现没有权限,查看网络以及截包没有发现能利用的点。

返回上一级目录即/dev下看看有没有能利用的点。

一些可疑的地方:

<!--Need these password hashes for testing. Django's default is too complex-->

<!--We'll remove these in prod. It's not like a hacker can do anything with a hash-->

Team Lead: alan@bulldogindustries.com<br><!--6515229daf8dbdc8b89fed2e60f107433da5f2cb-->

Back-up Team Lead: william@bulldogindustries.com<br><br><!--38882f3b81f8f2bc47d9f3119155b05f954892fb-->

Front End: malik@bulldogindustries.com<br><!--c6f7e34d5d08ba4a40dd5627508ccb55b425e279-->

Front End: kevin@bulldogindustries.com<br><br><!--0e6ae9fe8af1cd4192865ac97ebf6bda414218a9-->

Back End: ashley@bulldogindustries.com<br><!--553d917a396414ab99785694afd51df3a8a8a3e0-->

Back End: nick@bulldogindustries.com<br><br><!--ddf45997a7e18a25ad5f5cf222da64814dd060d5-->

Database: sarah@bulldogindustries.com<br><!--d8b8dd5e7f000b8dea26ef8428caf38c04466b3e-->

md5进行密码破解,发现两组密码:

first:

sarah::bulldoglover

second:

nick::bulldog

直接返回进行登录,然后跳转到/dev/shell下。

发现可以执行命令,但是存在过滤机制,但cat能执行,可以进行代码审计,但还是尽可能去实现反弹shell。

利用echo命令我们可以写文件,尝试写入shell,因为之前扫描过发现23端口是开放的,运行着tcp服务,所以利用tcp进行bash反弹。

写入后ls && bash sss来进行执行。

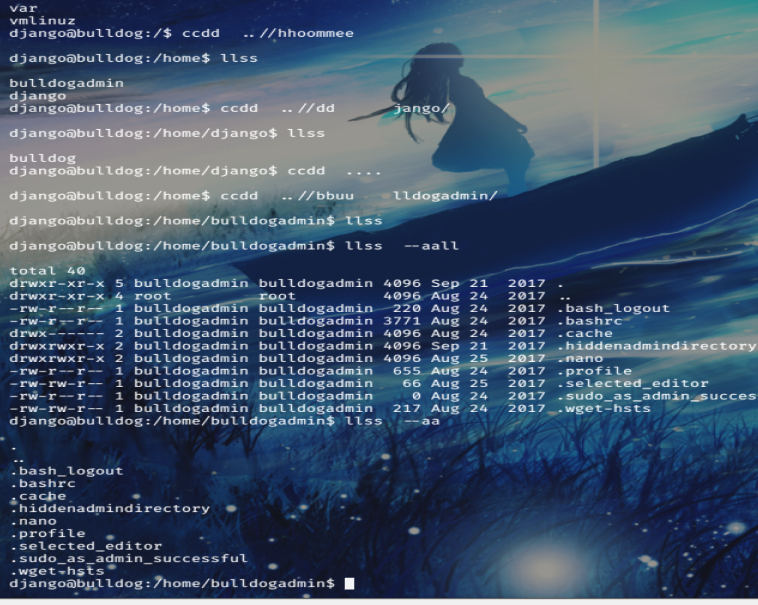

成功的进行了反弹,准备提权,先到home目录下,发现两个存在用户分别为bulldogadmin及django,分别到两个用户目录下看一下,发现隐藏目录下又可以用的点。

cat一下,发现乱码。

于是使用strings命令查看可执行文件中的字符,这里我是真的想不到了,几个字符串拼接到了一起形成了密码即SUPERultimatePASSWORDyouCANTget。

利用python进行交互,然后提权,获取到root权限。