迪菲-赫尔曼(Diffie-Hellman)密钥交换是一种可以在通信双方之间安全交换密钥的方法。这种方法通过将双方共有的秘密数值隐藏在公开数值相关的运算中,来实现双方之间密钥的安全交换。

根据素数P、生成元G和“GX mod P”求出X的问题就是“离散对数问题”,人们至今还未找到这个问题的解法,而迪菲-赫尔曼密钥交换正是利用了这个数学难题。

使用迪菲-赫尔曼密钥交换,通信双方仅通过交换一些公开信息就可以实现密钥交换。但实际上,双方并没有交换密钥,而是生成了密钥。因此,该方法又被叫作“迪菲-赫尔曼密钥协议”。

特征

假设有一种方法可以合成两个密钥。使用这种方法来合成密钥P和密钥S,就会得到由这两个密钥的成分所构成的密钥P-S。

这种合成方法有三个特征。

第一,即使持有密钥P和合成的密钥P-S,也无法把密钥S单独取出来。

第二,不管是怎样合成而来的密钥,都可以把它作为新的元素,继续与别的密钥进行合成。比如上图中的这个例子,使用密钥P和密钥P-S,还能合成出新的密钥P-P-S。

第三,密钥的合成结果与合成顺序无关,只与用了哪些密钥有关。比如合成密钥B和密钥C后,得到的是密钥B-C,再将其与密钥A合成,得到的就是密钥A-B-C。而合成密钥A和密钥C后,得到的是密钥A-C,再将其与密钥B合成,得到的就是密钥B-A-C。此处的密钥A-B-C和密钥B-A-C是一样的。

加密处理流程

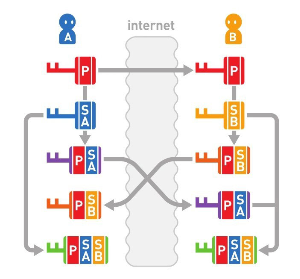

在A和B这两人之间安全地交换密钥吧。

首先由A生成密钥P。

然后A把密钥P发送给B。

接下来,A和B各自准备自己的私有密钥SA和SB。

A利用密钥P和私有密钥SA合成新的密钥P-SA。

B也利用密钥P和私有密钥SB合成新的密钥P-SB。

A将密钥P-SA发送给B, B也将密钥P-SB发送给A。

A将私有密钥SA和收到的密钥P-SB合成为新的密钥SA-P-SB。

同样地,B也将私有密钥SB和收到的密钥P-SA合成为新的密钥P-SA-SB。于是A和B都得到了密钥P-SA-SB。这个密钥将作为“加密密钥”和“解密密钥”来使用。

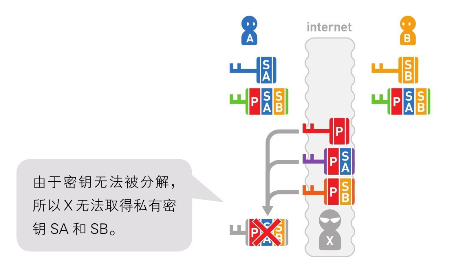

下面我们来验证该密钥交换的安全性。因为密钥P、密钥P-SA和密钥P-SB需要在互联网上进行传输,所以有可能会被X窃听。

但是,X无法用自己窃听到的密钥合成出P-SA-SB,因此这种交换方式是安全的。

参考: 我的第一本算法书 5-7 迪菲-赫尔曼密钥交换