20145211黄志远 《网络对抗技术》 后门原理与实践——革命尚未成功,同志仍需努力

实验内容

- 使用netcat、socat在不同平台上获取靶机的Shell,并分别设置cron启动与任务计划启动

- 使用MSF meterpreter生成后门的可执行文件,并利用ncat或socat传送给主机,并通过运行生成的文件获取靶机的音频、摄像头、击键记录、提权等内容

基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

被动攻击:

- 上了一些非法网站,比如说钓鱼网站,点击了其中的挂载木马

- 将貌似被他人丢弃的u盘不经检测,就插在自己电脑中

- 下载了一些不合法的破解软件

主动攻击:

- 通过wechat等通讯软件,或者手机发送的一些文件或者链接,我们抱着好奇的心理点击了

- 点击了陌生人发来的邮件,或者云盘分享等(对方使用了netcat等工具)

2.例举你知道的后门如何启动起来(win及linux)的方式?

被动:

- 自己点击运行了例如种子生成器这些恶意软件或程序(开启了反弹连接)

主动:

- 攻击者篡改了注册表,将后门程序设为开机自启动(加入了任务计划)

- 攻击者设置了cron启动,定时循环启动;

3.Meterpreter有哪些给你映像深刻的功能?

- 开启对方摄像头,键盘记录等(你懂的,嘻嘻……)

- 能够获取靶机的shell,简直就是为所欲为,为所欲为,为所欲为……

4.如何发现自己有系统有没有被安装后门?

- 每次开机后,打开进程管理器,看有哪些一开机自动运行的陌生程序

- 如果感觉电脑运行速度明显下降,查看CPU是否在高速运转

- 定期用杀毒软件进行全盘扫描

- 定期检查注册表,日志等

- 定期查看开启的端口连接状况

- 定期检测系统自动加载的区域和系统默认的服务

实验总结与体会

今日是“3.15”维权日,我想投诉……如果不开启防火墙,系统真的是太脆弱了,就算是最安全的linux系统竟然也能被轻易地攻击。(当然了,主要原因是下棋的两方都是我本人,所以赢棋算我的,输了也算我的,所以很轻松)

今日也是“两会的”的最后一天,让我们响应号召,更加紧密的团结在以xijinpin(本来我也想用中文的)同志为核心的党中央周围,闻鸡起舞,撸起袖子加油干!以更加透明和写意的方式随意入侵一切与中华民族为敌的敌人的电脑,让他们感受到渗透无处不在,20145211.exe无处不在!通过后期的免杀学习,让敌人感到颤抖和绝望,不战而屈人之兵!

总之,革命尚未成功,同志仍需努力!

实践过程记录

使用netcat:linux获得win shell

准备工作:在攻击机和靶机中装好netcat,在相互ping通后,查看各自的IP

-

在linux中打开netcat监听端口,同时在win7虚拟机中使用netcat绑定cmd连接到linux的正在监听的端口

-

-

linux完美获取到了win shell

- 开始为所欲为,查个ip

-

-

关个机,吓吓你

使用netcat:win获得linux shell

准备工作:在攻击机和靶机中装好netcat,在相互ping通后,查看各自的IP

-

在win7中进入ncat文件夹,直接在命令行操作是找不到的,或者你把ncat添加到win32system中;打开netcat,监听5211端口

-

在linux中使用使用netcat绑定/bin/sh连接到win7的正在监听的5211端口

-

win7获取到了linux shell,ls来一波嘛

设置cron启动,使用netcat获得linux shell

-

在linux中使用crontab -e指令修改配置文件,这里我要说的是,如果你一开始像我一样没注意选择编辑器的话,那恭喜你gg了;不过还是有办法的,select,重新选择我们熟悉的vim

-

crontab -l查看刚刚添加的定时任务

- win7比较累,一直开启netcat监听,等到11分后,win7获取linux shell成功;有一点需要声明,为毛是“其”呢,因为我cp了他的win7虚拟机,操作还是我的(那么多5211)

使用sotcat:win获得linux shell

-

在linux中,使用socat绑定bash与端口号,必须的,5211端口;同时反弹一波连接

-

win7中使用socat对linux固定端口连接后,成功获取linux shell,完美,就简单的ls一下

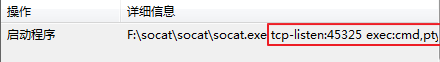

设置任务计划启动,使用sotcat获得win shell

- 在win7控制面板里,找到管理工具,新建任务计划,对触发器进行设定,如下图

-

-

对操作参数进行设定(参数为win使用socat绑定cmd进行监听等待连接的命令)

- 找到刚刚设定的任务,启动一波嘛!linux成功获取win7 shell,嘻嘻……

使用MSF meterpreter生成后门并传到被控主机获取shell

- 生成可执行文件20145211.exe(反弹式),确定好反弹回来的kali的IP地址与端口号,在linux使用netcat传输可执行文件

- 在win使用netcat接受可执行文件

- 在ncat文件夹中找到20145211.exe

-

在linux中,使用MSF进行设置,匹配好与可执行文件相对应的IP地址和端口号

- 在win7中运行20145211.exe,这里简直就是噩梦——因为这一步,我推倒重来了千万次,又因为我的VMware每次使用桥接都必须还原初始设置,一度让我搞到喷血,还好我的心脏够大。在win7中无数次用管理员身份运行后,终于在进程里面找到了他;

- linux就监听呗,然后匹配成功,拿到了win7的shell

使用MSF meterpreter生成获取目标主机某些内容

- 干点什么嘛,先看一波系统,64位的,诶呦,不错哦

- 截波图嘛,让我瞧瞧你在干什么坏事

什么也没干……

- 本来想获取你的的摄像头使用权,看看你的容颜的,发现虚拟机无法使用摄像头……

-

看你的密码总行了吧,果然20145211hzy……

- 获取win7的提权,泽……毫无压力

- 看波你的文件,都是正常文件,没意思……

- 连我热点的还有谁,站出来!!!

- 可以挂机了