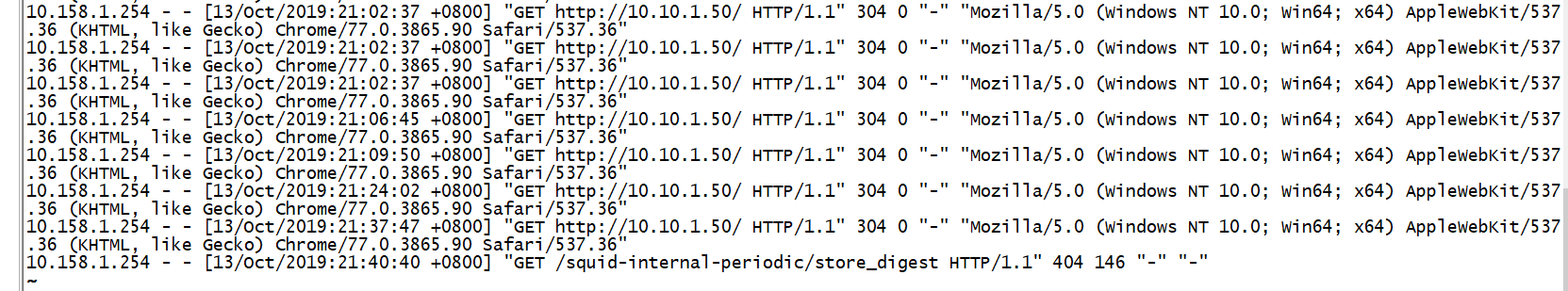

网络拓扑:

如上图所示,防火墙分为external/internal/dmz三个安全zone,其中10.133.1.100/32为dmz区的一台squid缓存服务器,10.158.1.10/32,10.158.1.20/32为两台internal内部的web服务器,在防火墙的external口上将10.133.1.100/32的80端口映射给10.10.1.50/32,则外部的客户端就可以通过10.10.1.50/32的80端口访问业务了。

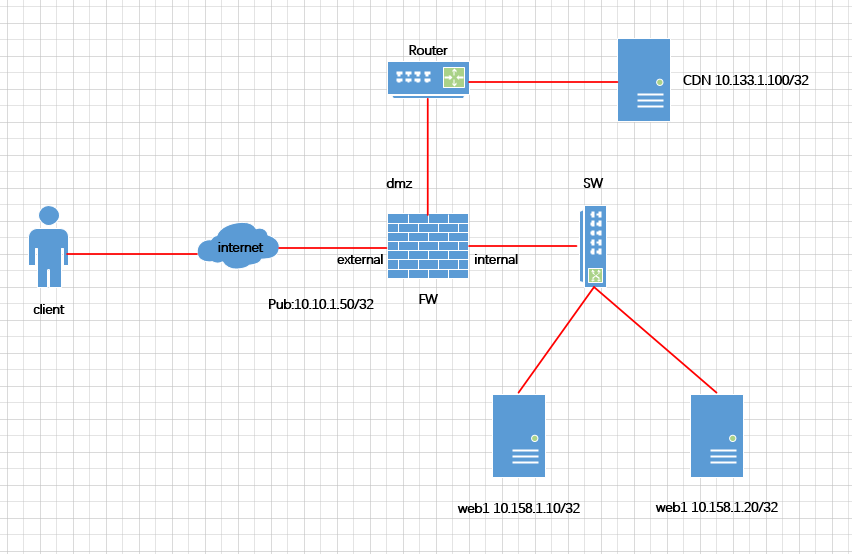

策略配置如下图:

如上图,DMZ区的10.133.1.100/32的squid服务器可以访问internal区的10.158.1.10/32和10.158.1.20/32两台主机的80端口,但是10.158.1.10/32和10.158.1.20/32却不能主动发起对10.133.1.100/32的访问。故在配置防火墙策略的过程中应该谨慎配置双向的互访策略,除非有需求,单向的访问控制在一定的程度上可以避免一些内部反向连接和下载类的病毒和木马。

客户端浏览器访问如下:

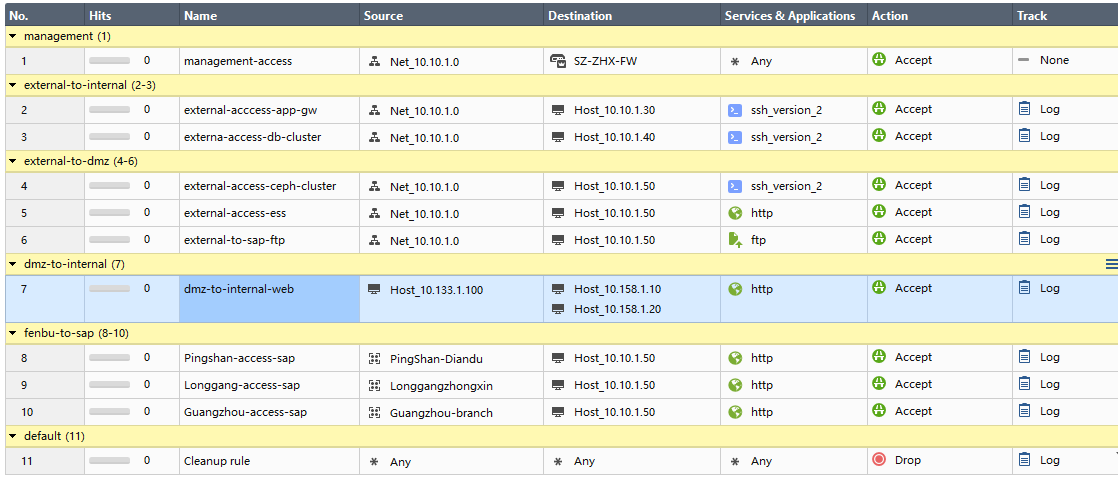

看squid服务器访问日志,如下:

在internal内部的服务器10.158.1.10/32看日志: