第6章基础安全措施

基础安全是一个企业的安全措施中最核心的底层支撑,如果基础安全都没有做到位而掉头去搞什么数据安全,业务安全无异于空中楼阁。

安全域划分

- 划分安全域的目的是将一组相同安全级别的系统或计算机纳入一个安全域进行控制,便于管理。

- 传统的安全域划分概念都是DMZ,内网,办公网这些名词;在如今各种新技术大行其道的时代仍采用这种方式,业务方或者领导层也不会支持你的建议。

- 领导层总希望在内网进行尽可能少的隔离控制,因为经常会发生部署上线时由于安全组的原因出问题,不是不可以,前提是单个服务器的入侵检测和防御能力较强,比如所有服务器已部署了EDR类产品等。

服务器4A

账户【account】

认证【authentication】

授权【authorization】

审计【audit】

- 用户经常要在各个服务器之间切换,每次都需要输入用户名和口令进行登录,给用户的工作带来不便,影响了工作效率。现有的日志量过大,无法有效审计。需要一套集中的账号、认证、授权、审计管理系统,解决日常安全管理问题。

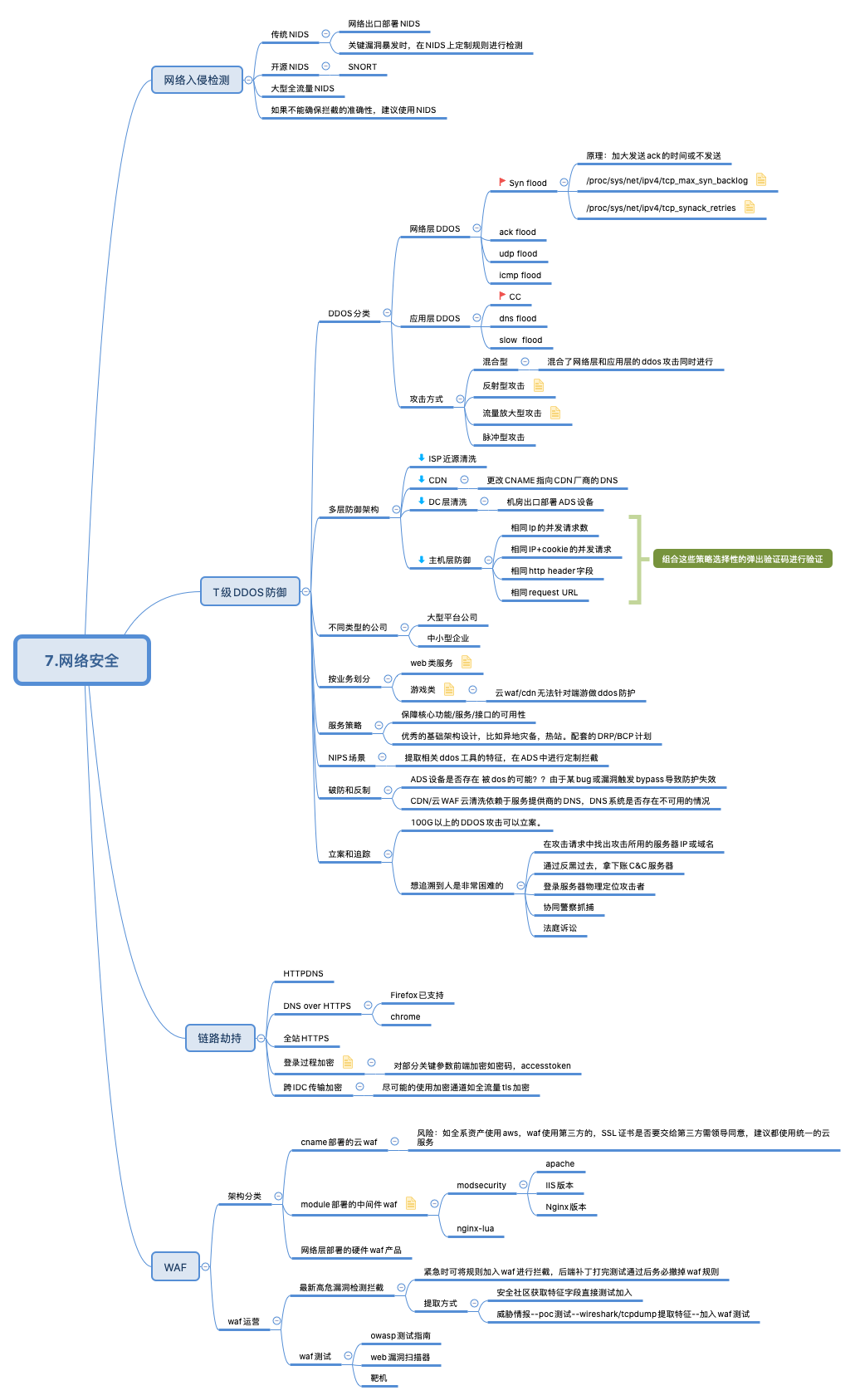

第7章网络安全

DDOS分类

常见的ddos有syn-flood以及应用层的CC攻击,反射型放大攻击等。

syn-flood实质上利用的是tcp协议的三次握手的“漏洞”,客户端在收到syn—ack包后,迟迟不向服务端返回ack确认信息导致服务端一直给该客户端保持着资源等待确认。

修改以下配置可缓解小流量的syn-flood攻击压力:

1、提高TCP半开连接队列大小的上限

/proc/sys/net/ipv4/tcp_max_syn_backlog

2、减少半开状态下等待ACK消息的时间或者重试发送SYN-ACK消息的次数

/proc/sys/net/ipv4/tcp_synack_retries

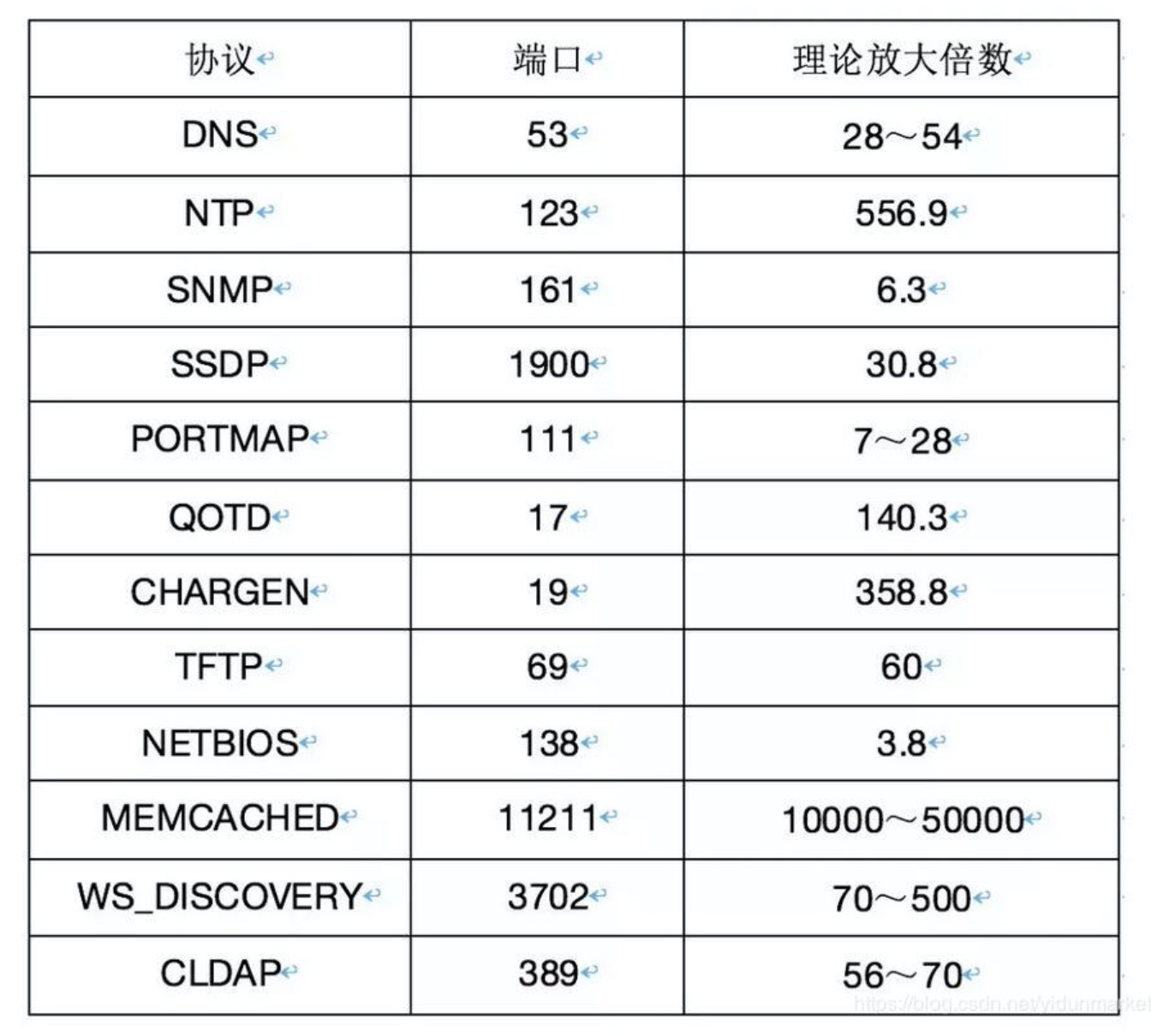

流量放大型攻击

常见的放大型攻击放大倍数:

游戏类业务在发生DDOS攻击时:

页游的ddos防护和web服务防护方式是一样的;

但大部分PC游戏都为tcp socket方式的端游。

发生ddos攻击很容易导致用户延迟,掉线。

关于T级别ddos防御本人在这方面积累不多基本没遇到过,在之前单位甚至前前单位遇到的攻击流量相对来说还是比互联网上动辄上百G的要小得多。

链路劫持

书中介绍的httpdns可有效缓解链路劫持的问题,但是由于http是明文传输的,数据明文传递到互联网公司服务器的过程中容易被窃听泄露。

现在更推荐使用DoH【DNS Over HTTPS】,通过加密的 TCP 链接进行域名解析服务。

目前firefox已可直接在浏览器配置中设置DoH,Chrome仍需在实验功能中打开该选项。以下为配置方式:

登录过程加密

为了防范网关流量被劫持,https证书泄露、IDC侧劫持流量的攻击行为

如果没有实现全站https,威胁效果直逼脱库。

使用前端进行加密是非常有必要的,这个甚至可以单独展开写一篇文章进行阐述。

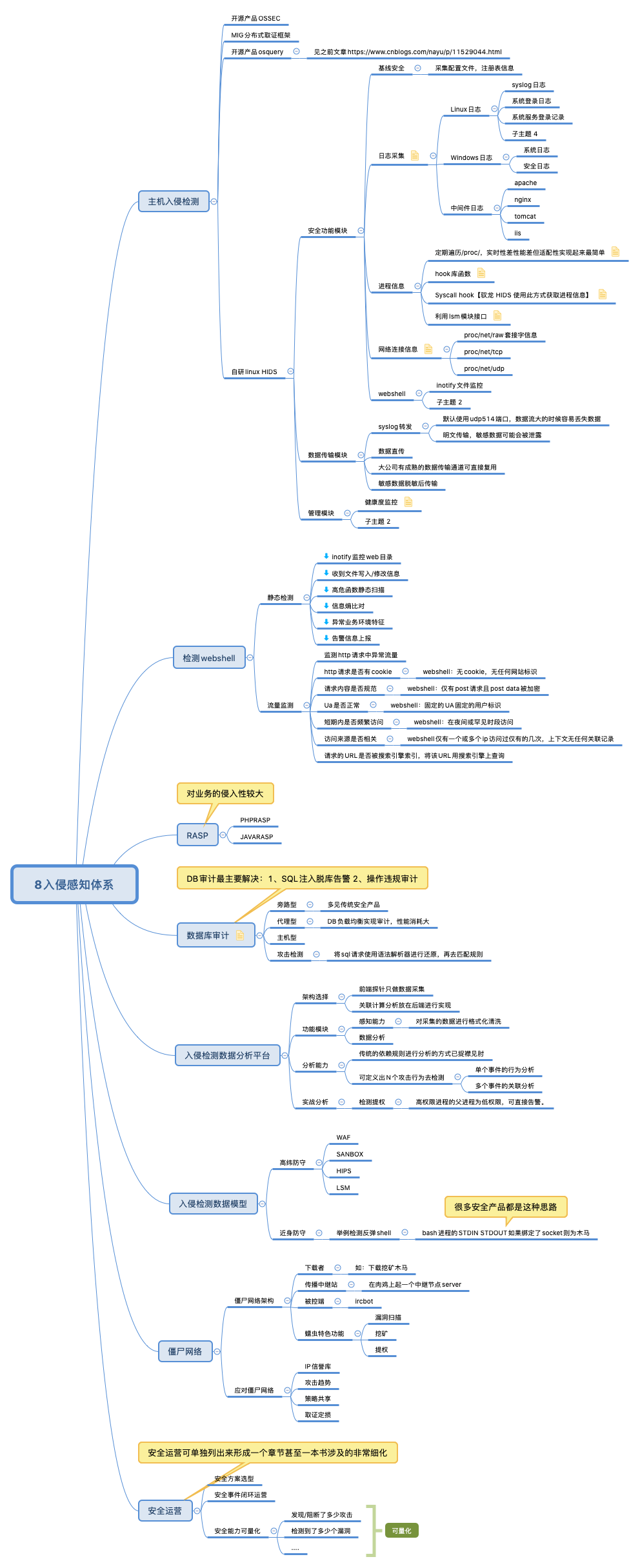

第8章入侵感知体系

关于/proc/目录

/proc下有所有进程信息,网络连接状态,硬件信息等。

参考链接:

Linux中/proc/目录下文件详解

可通过定时获取/proc/下的进程信息来实现获取终端机器进程.

开源安全项目

1、点击查看之前关于OSquery的介绍

2、人生苦短我用wazuh

DB审计

DB审计我的观点和本书的作者是一致的,对数据库做审计主要还是围绕着SQLI脱库告警和违规操作审计。

SQLI脱库告警

将sql请求通过语法解析器还原为sql语句进行判断:

1、单个select查询语句读取行数超过预定义的阈值

但大多数时候脱库的速度非常慢就是为了避免触发告警。

2、检测是否包含高危函数/关键词则告警

误报较多。

以上是我对sql注入脱库告警的想法,目前没想到特别好的方式。

违规操作审计

如通过黑客工具直连数据库

通过Navicat等合法工具直连数据库

第9章漏洞扫描

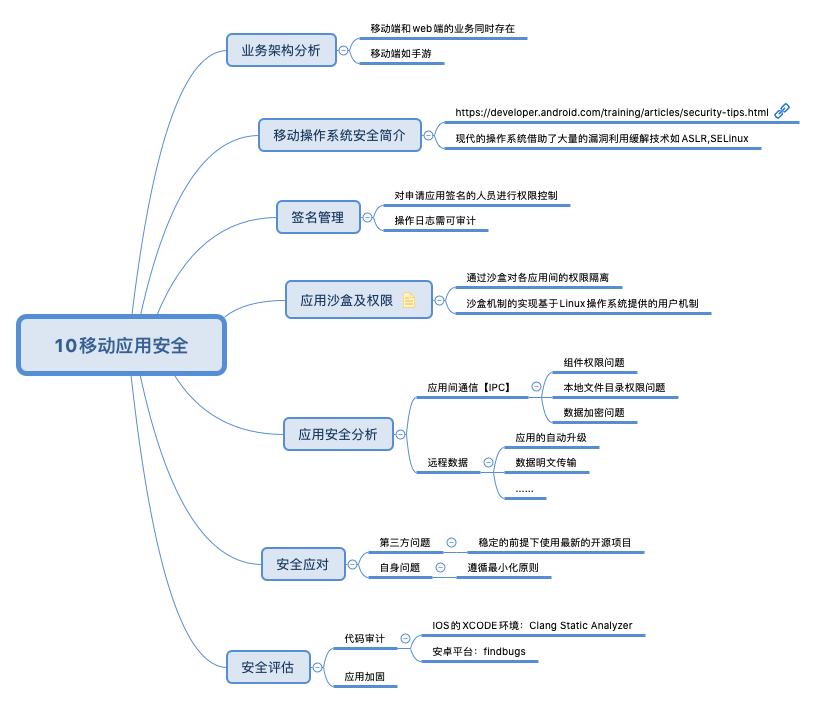

第10章应用安全

第11章代码审计

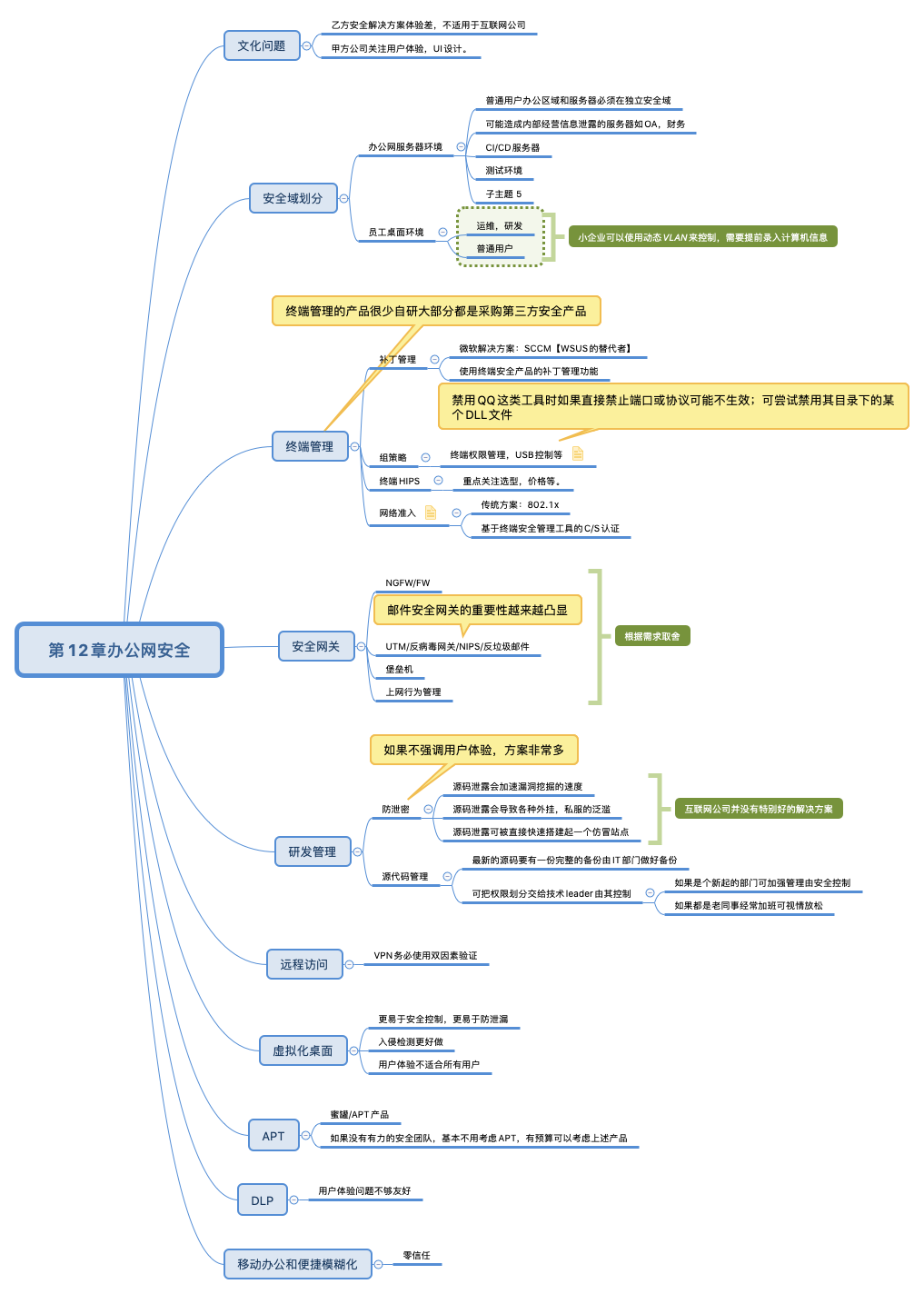

第12章办公网安全

第13章安全管理体系

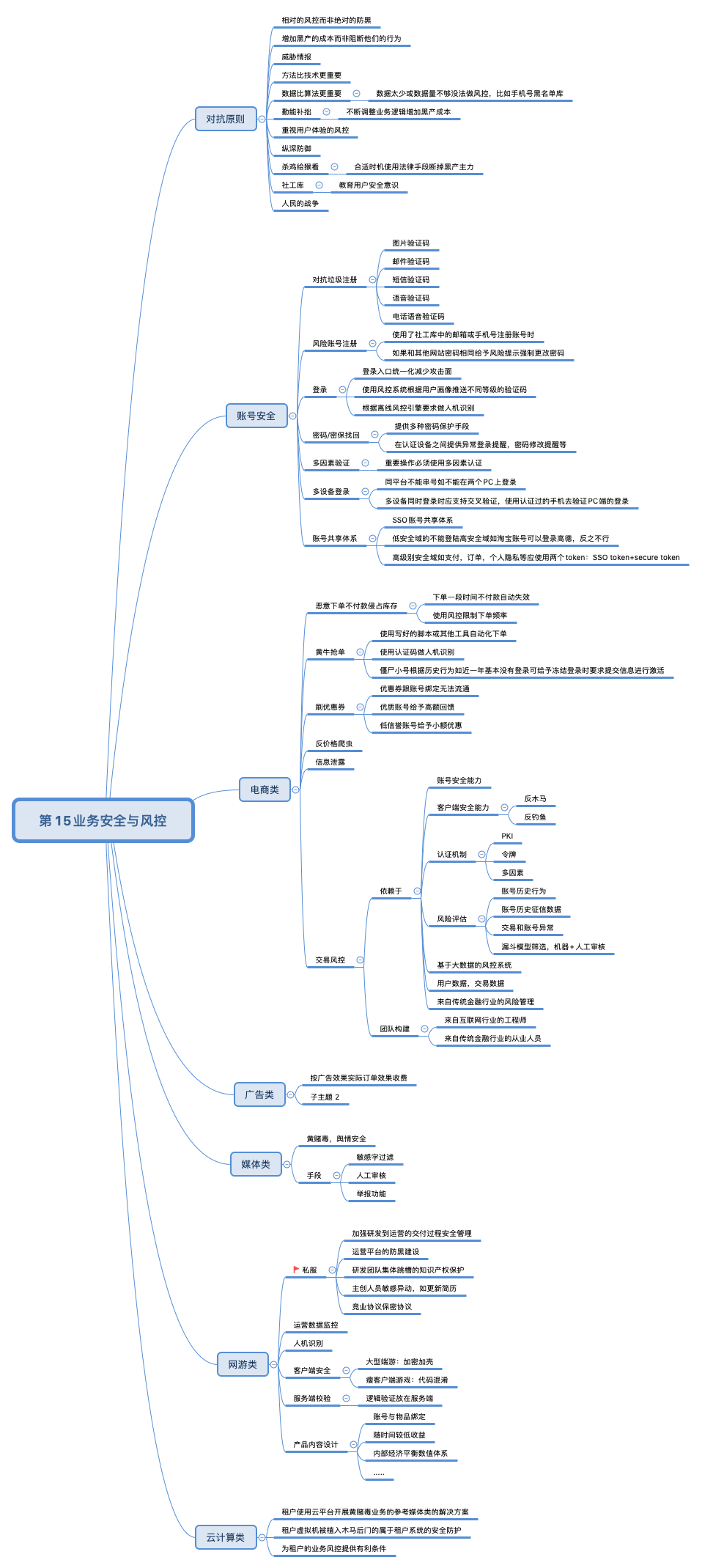

第15章业务安全与风控

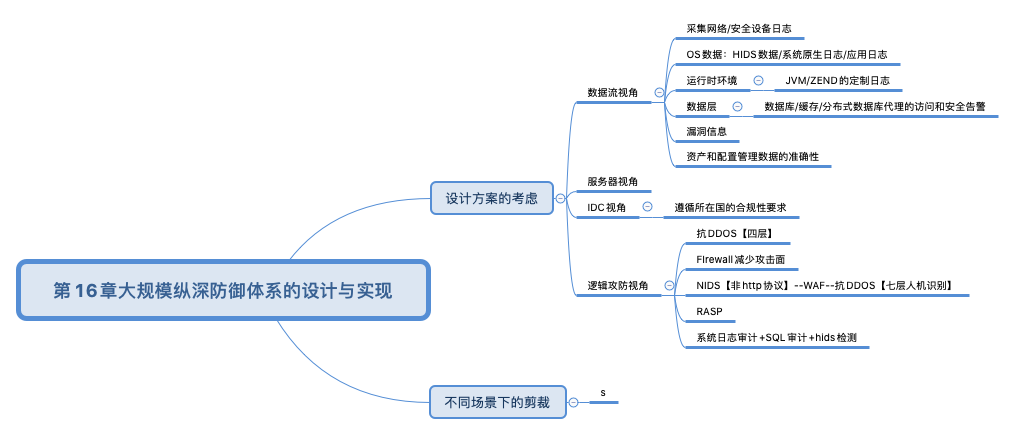

第16章大规模纵深防御体系设计与实现

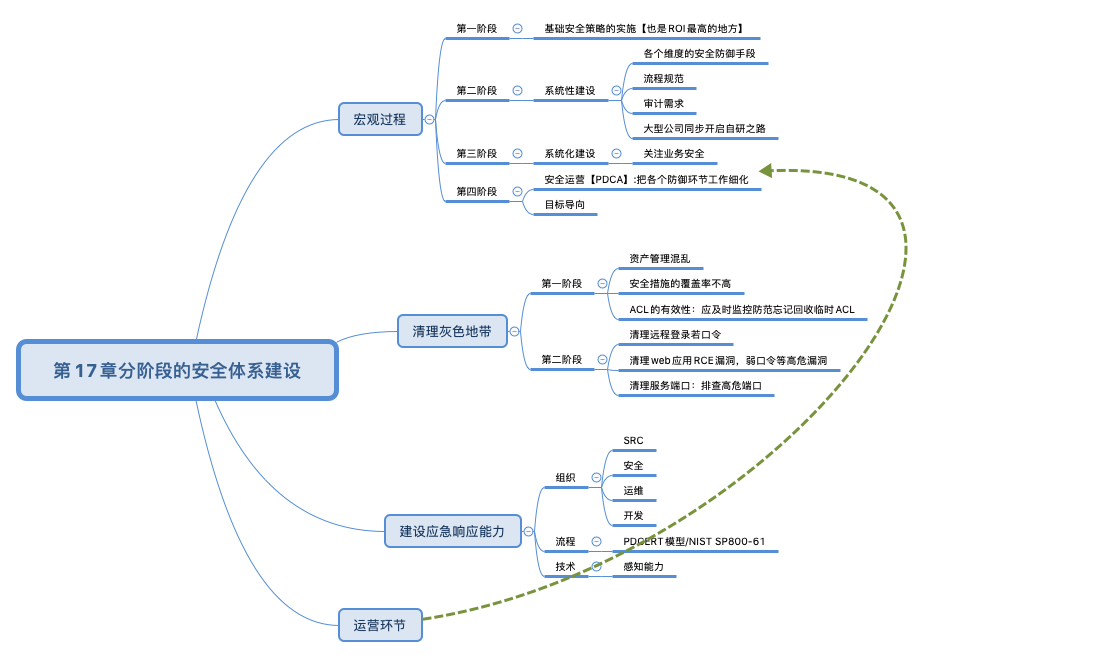

第17章分阶段的安全体系建设