[s]:当一个具有执行权限的文件设置 [s](SetUID) 权限后,用户执行这个文件时将以文件所有者的身份执行。passwd 命令具有 SetUID 权限,所有者为 root(Linux 中的命令默认所有者都是 root),也就是说当普通用户使用 passwd 更改自己密码的时候,那一瞬间突然 “灵魂附体” 了,实际在以 passwd 命令所有者 root 的身份在执行,root 当然可以将密码写入 /etc/shadow 文件(root 是一个 bug 的存在,在 Linux 中就没有它不能干的事),命令执行完成后该身份也随之消失。

0. SetUID 条件:

必须具备以下几个条件(前提):

- 只有可执行的二进制程序才可以设置 SetUID

- 所有者必须对欲设置SetUID的文件具备 可执行 (x) 权限

- 命令执行过程中,其它用户获取所有者的身份(灵魂附体)

- SetUID 具有时间限制,即完成该程序执行后就消失(不能霸占住不放吧?)

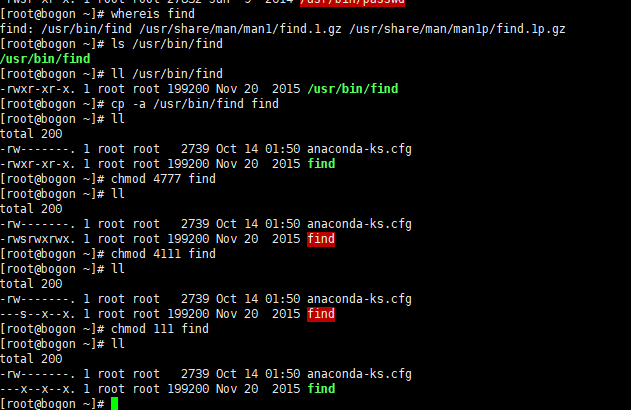

1. 设置和取消 SetUID

设置 SetUID:

chmod 4xxx < file-name >chmod u+s < file-name >

取消 SetUID:

chmod xxx < file-name >chmod u-s < file-name >

案例:

SetGID

其实,SetGID 基本与 SetUID 相同,无非也就是一个设置所有者的权限,GID 为设置所属组的特殊权限!区别点在于:SetGID 也可以设置目录的相关 SetGID 权限!

0. SetGID条件:

针对文件:

- 可执行的二进制文件

- 命令执行者(即所属组)对该文件具备 x 权限

- 执行时,执行者被所属组灵魂附体

- 权限只在执行过程中有效

针对目录:

- 普通用户对目录具备 r 和 x 权限,才可以进入到该目录

- 普通用户在此目录中的有效组会变成此目录的所属组

- 如普通用户对该目录具备w权限,新建文件的所属组为该目录的所属组

1. 设置和取消 SetGID

设置 SetGID

chmod 2xxx chmod g+s

取消 SetGID

chmod xxx chmod g-s

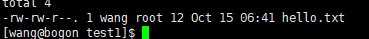

案例:

先用管理员身份在wang用户的家目录里建一个叫test1的目录 cd /home/wang mkdir test1 之后切换wang这个用户,进入test1目录建一个叫hello.txt的文件 会发现,所有者为wang用户,但是组为root所有的组 su wang cd /home/wang vi hello.txt 随便输入点东西,shift+: wq保存退出, 会看见下图

[t]: 任何用户均可以往此目录写入文件,可以删除自己所创建的文件,root 自然有权限删除

0.作用:

- 只对目录有效

- 普通用户对该目录有 w 和 x 权限

- 若没有粘滞位,则普通用户可以对目录下的文件/子目录进行删除操作(因为普通用户对目录具有 w 权限),包括其它用户建立的目录/文件;但若赋了 SBIT,则普通用户只能删除自己创建的文件/目录,而不能删除不属于自己的文件/目录!

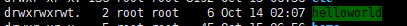

案例:

使用root建立文件helloworld

mkdir helloworld

chmod 1777 helloworld

切换wang用户进入其中建文件hello.txt

切换zhang用户进入其中建文件 world.txt

zhang可以删除world.txt但是无法删除hello.txt