1 Burpsuite简介

Burpsuite是一款安全领域非常重要的Web扫描工具(或者说是平台),它用于攻击Web应用程序。在Burp Suite上集成了各种扫描工具插件,各个集成插件可以组合使用,也可以单独使用。

2 Burpsuite安装

Burpsuite有两个版本,专业版和免费版,本次只进行一些简单的web安全测试,涉及到的插件并不多,所以直接安装免费版即可,工具获取直接在***上搜索获取:(安装免费版)

3 Burpsuite Proxy与浏览器配置

3.1 Proxy配置

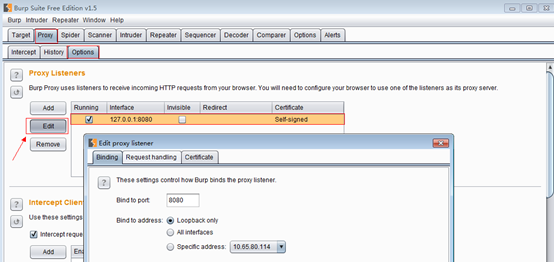

打开Burpsuite >>Proxy >>Options >>Proxy Listeners默认分配的代理地址和端口是127.0.0.1:8080,并且是启动了的,如下图:

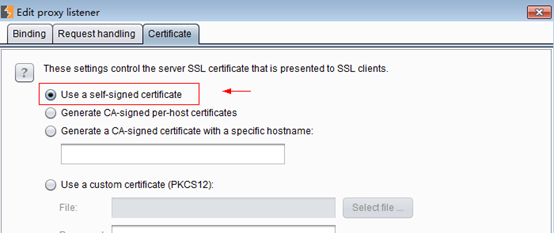

另外选中该条记录,点击“edit”,选择“Certificate”标签,勾选 Use a self-signed certificate:

3.2 浏览器配置

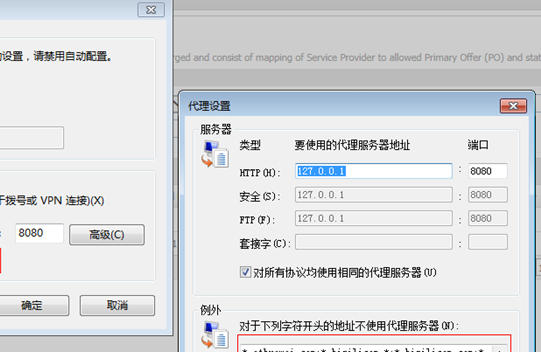

1. 配置 Google Chrome/IE浏览器(由于Chrome跟IE用的都是IE代理配置,所以配置其中一个即可)

(1)Google Chrome:设置(工具)>>Internet选项>>连接>>局域网设置

IE浏览器:设置>>高级>>打开代理设置>>Internet选项>>连接>>局域网设置

(2)配置例外地址:高级>>例外,从中删除需要使用的代理服务器的地址模板

*.hisilicon.*;*.hisilicon.com;

(由于当前需测试的环境是10.开头,列在里面会被作为不使用代理服务器的地址,所以必须把10.*;去掉,不用该工具的时候需再将其添加回去)

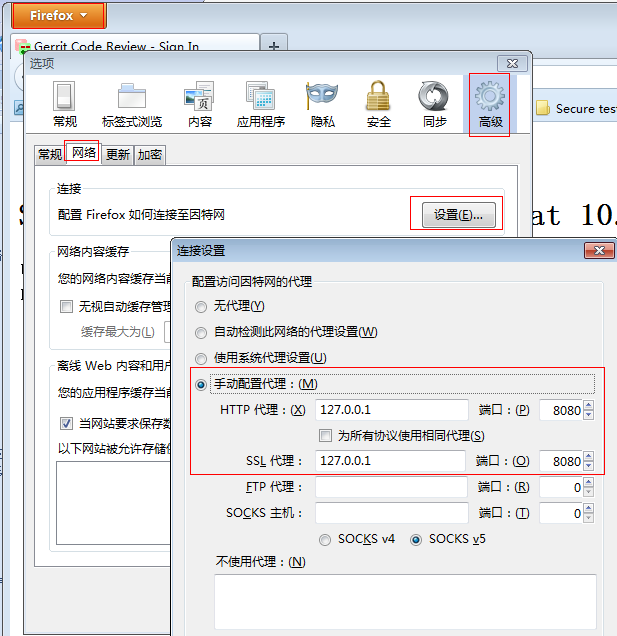

2. Firefox配置

Firefox:选项>> 选项>>高级>>网络>>设置,勾选“手动配置代理”,填入代理地址和端口

3. 说明:Chrome用的IE的代理设置,因此只要改了Internet属性中的代理设置,那么IE浏览器与Chrome的请求都会通过这个代理来走;而Firefox不受影响,同样修改了Firefox的代理,那么IE和Chrome都是不会受影响的。

4 Burpsuite 测试

4.1 开启拦截功能

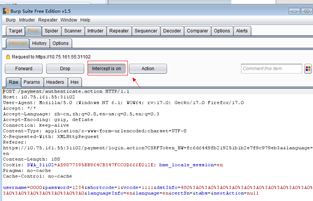

点击Intercept标签,并将其的开关设为开启——点击以下按钮至“intercept is on”(表示开启拦截功能,“intercept is off”表示关闭);

4.2 拦截信息,编辑修改,发送至服务器或浏览器

开启之后,可将拦截到的信息进行编辑,编辑之后点击“Forward”将信息发送到服务器或浏览器(可用于绕过前端相关验证进行测试,如删除验证码进行绕过验证码测试)

4.3 暴力破解攻击

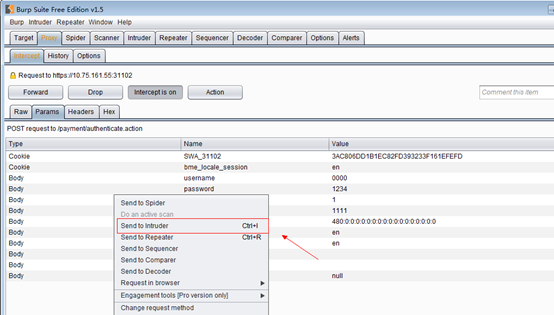

1. 将以上拦截到的页面信息,右键点击“Send to instruder”

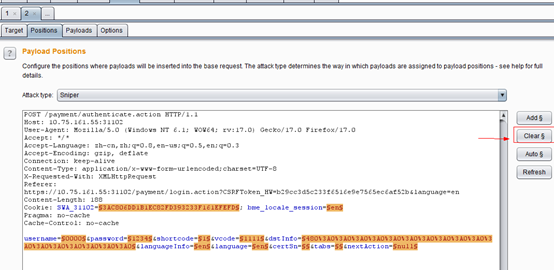

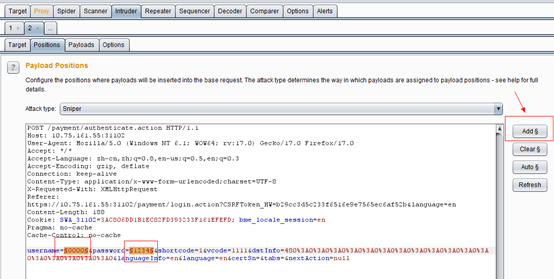

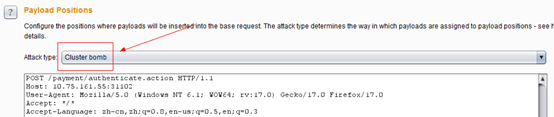

2. 在Intruder-Position中设置,将自动设置的position【Clear$】掉,然后在请求中username和password的地方点击【Add$】添加position

3. 设置攻击类型为【Cluster bomb】,因为这是要同时对username和password进行爆破,选择字典的笛卡尔积进行最大程度的爆破:

4. 在Intruder-Payloads中设置攻击载荷,分别选择payload set 1/2,并添加username和password的载荷

——————————————————分割线——————————————————

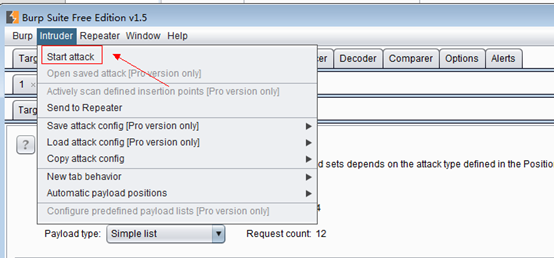

5. 点击菜单中的【Intruder-Start attack】开始攻击

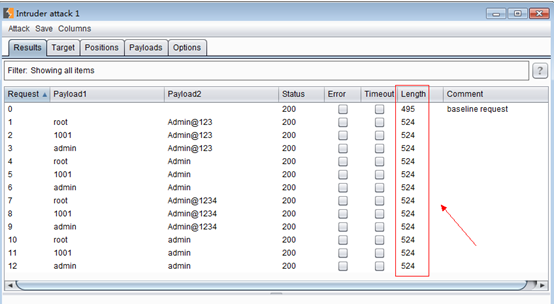

6. 在结果列表中,通过Length排序,选出长度与其他不同的一个,由于以下页面并没有爆破成功,所以不存在长度不一样的一组

7. 以下为其他网站爆破成功的结果列表,查看Response,可以看到“Welcome to the password protected area admin”的字段,证明这对载荷是正确的,爆破成功,证明该网站存在Web安全问题