一.《网络攻防技术》第四章的学习

主要学习内容网络嗅探与网络协议分析

1.网络嗅探(sniff)是一种黑客常用的窃听技术,利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密通信等。实现网络嗅探的工具称为网络嗅探器(Sniffer),嗅探器捕获的数据报文是经过封包处理之后的二进制数据,因此通常会结合网络协议分析技术来解析嗅探到的网络数据。

2.网络嗅探软件:libpcap抓包开发库、tcpdump以及wireshark嗅探器软件。

3.按照所监听的链路层网络进行分类:以太网——有线局域网流行的链路层协议,wifi——无线局域网流行的链路层协议,二者是主要监听对象。分为:无线嗅探器、有线嗅探器。在对数据包实际进行破解和分析时一样,但无线嗅探器可以读取和分析符合无线传输协议的数据包。

4.部署有线局域网时分为共享式网络(集线器连接,拓扑基于总线方式,物理上是广播的)和交换式网络(交换机连接,检查“MAC地址-端口映射表”,只允许匹配成功的数据包通过并发送到特定端口,因此可以有效避免网络广播风暴)

5.类UNIX平台下使用内核态的BPF和用户态的libpcap抓包工具库实现;windows平台下使用内核态的NPF和用户态的winpcap。

6.linux下 同一主机,检查网卡是否运行中混杂模式下。其他主机,基于混杂模式下操作系统和协议栈的不同特性,构造MAC地址有效而IP地址无效的ICMP Echo请求,看是否返回应答包。windows下 检查一个包MAC地址前八位是否为0xff;响应时间。

7.防范措施:

- 采用安全的网络拓扑,升级为交换式网络,合理分段

- 用静态ARP或者MAC-端口映射表代替动态机制

- 重视网络数据传输的集中位置点的安全防范,如网关、路由器和交换机等

- 避免使用明文传输口令或敏感信息的网络协议,使用加密及安全增强的网络协议

8.网络嗅探是网络协议分析的基础。网络协议分析即对网络上传输的二进制数据包进行解析,恢复出各层网络协议信息以及传输内容。与解包原理类似但又有不同。主机的解包过程只关心应用层数据。

二.Kali视频的学习

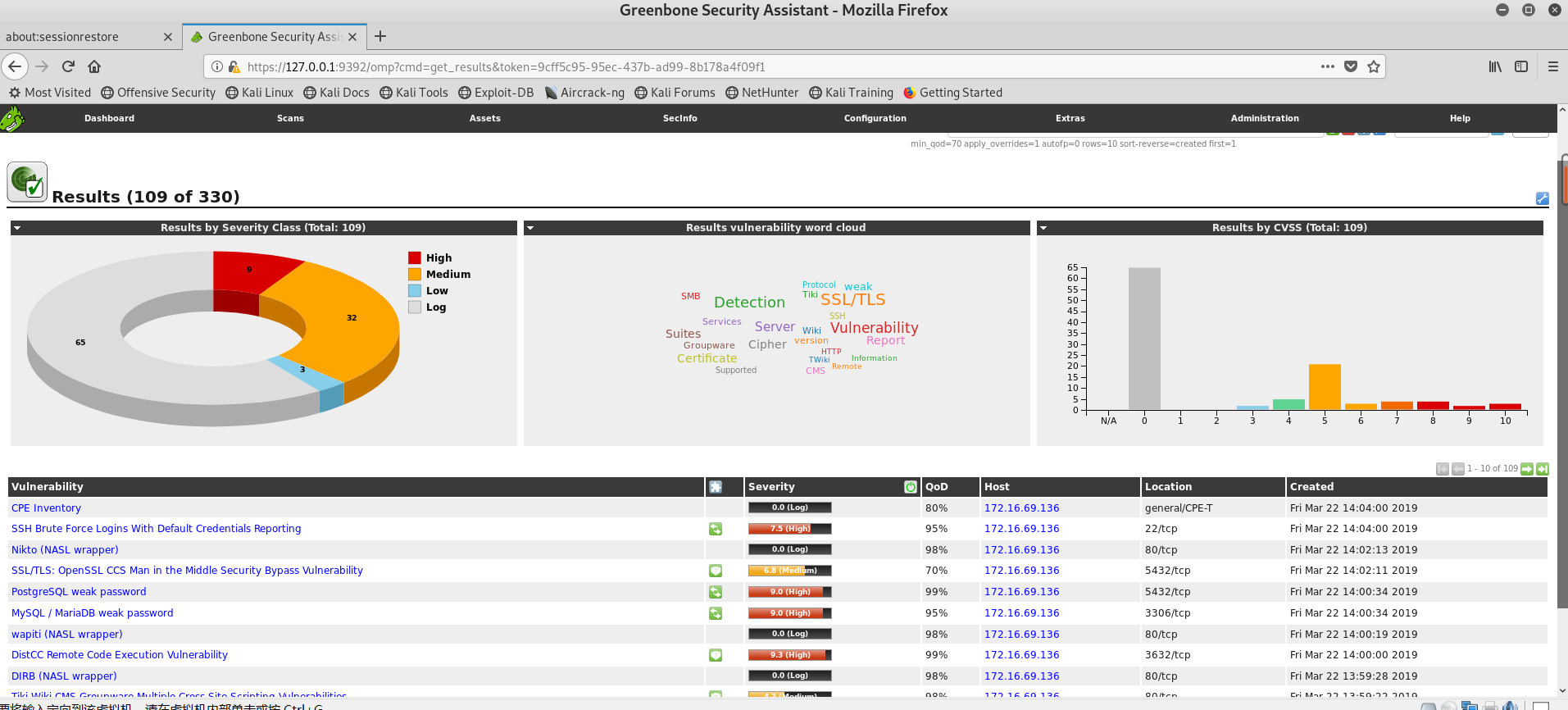

1、视频11——Kali漏洞分析之OpenVAS使用

openvasmd --create-user Jspo --role Admin 为openvas添加root用户,Admin为角色

openvasmd --user=Jspo --new-password=123456 更改密码

openvas-start //启动

- 输入刚刚添加的用户名和密码,进入主页面

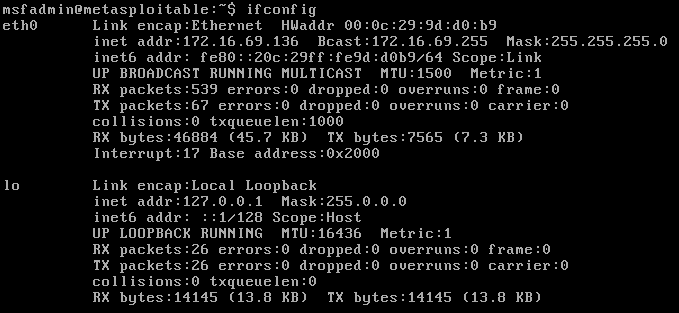

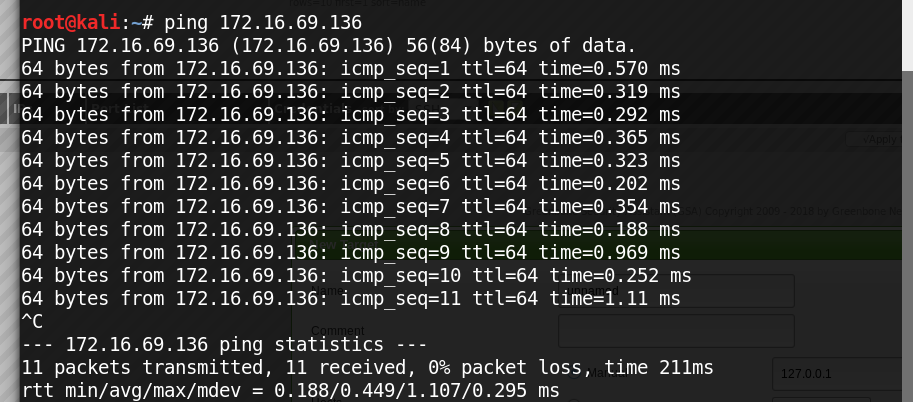

- Metasploitable2作为靶机,获取Metasploitable2的IP地址,用Kali ping通 Metasploitable2

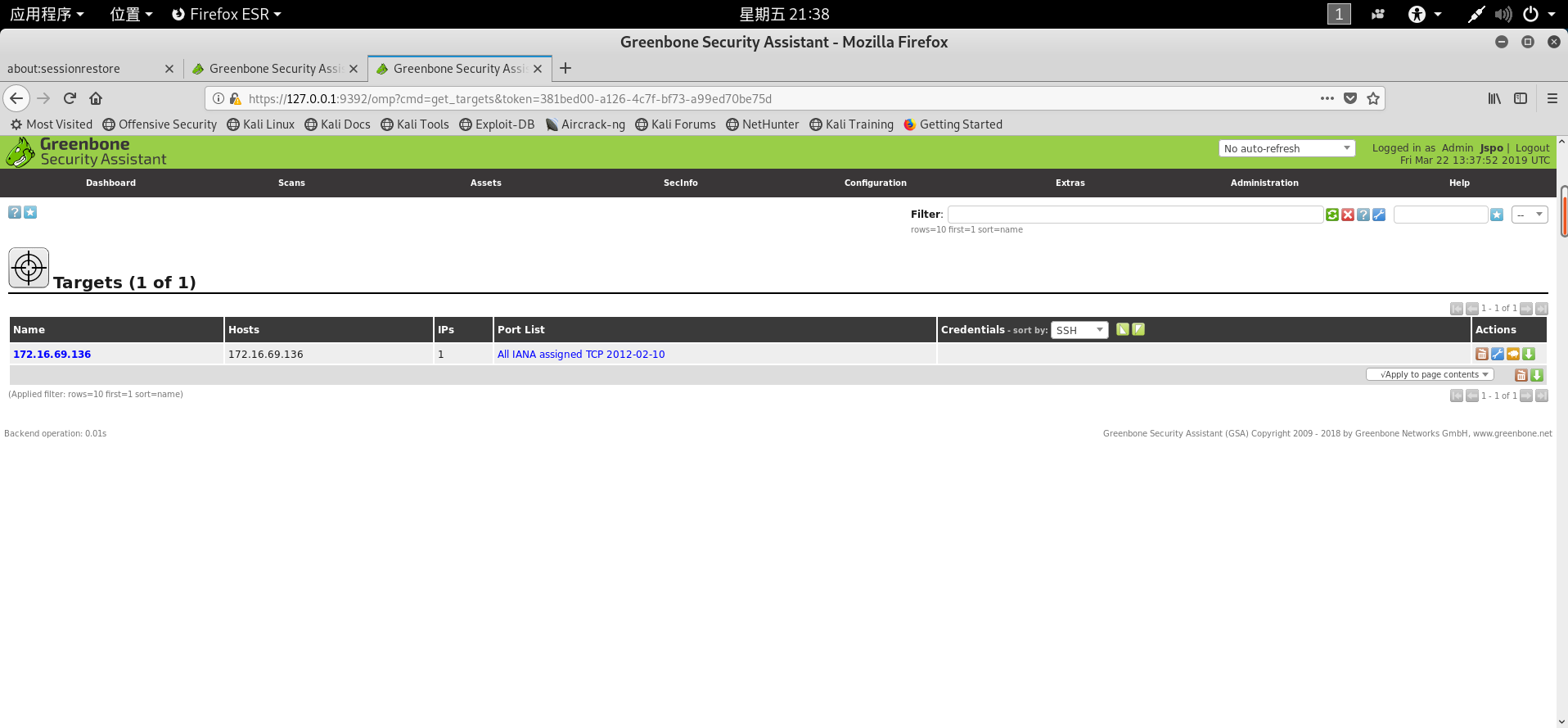

- 在该服务器中创建扫描目标及新建扫描任务才可以进行各种漏洞扫描。Configuration -> Targets 下点击New target创建扫描目标。Name 设置为靶机IP地址。

- 点击 Create,页面显示所建立的目标信息

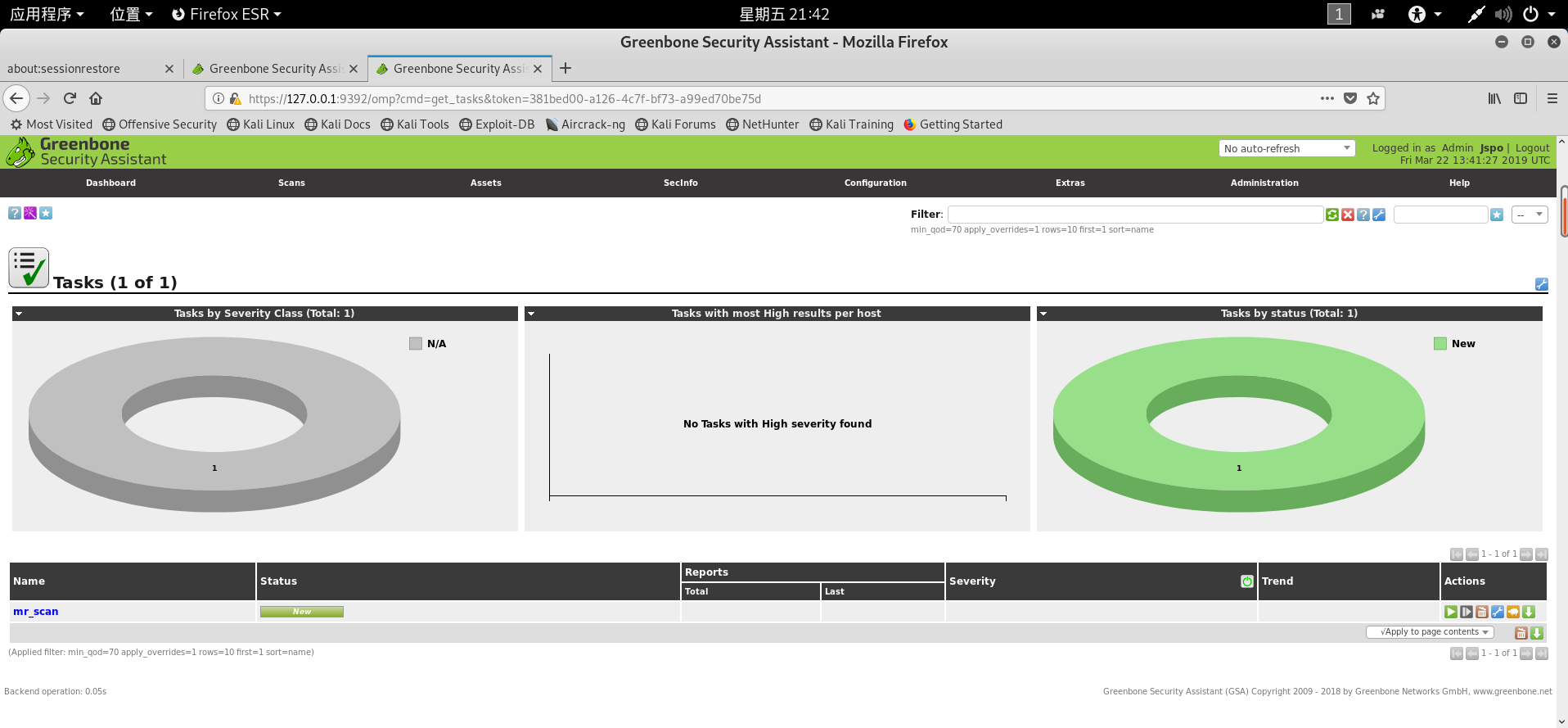

- Scans -> Tasks 下点击 New task 创建扫描任务。Scan Targets 设置成刚才创建的目标

- 点击 Create,页面显示所建立的任务信息。点击start开始扫描。

- 点击Scans -> Report,随着扫描的进行,在此页面可以查看扫描状态、高危漏洞(和获取权限相关的漏洞)、中危漏洞、低危漏洞等信息。

- 点击Scans -> Report,随着扫描的进行,在此页面可以查看扫描状态、高危漏洞(和获取权限相关的漏洞)、中危漏洞、低危漏洞等信息。

- 点击Scans -> Results,查看漏洞详细信息。

2、视频12——Kali漏洞分析之扫描工具

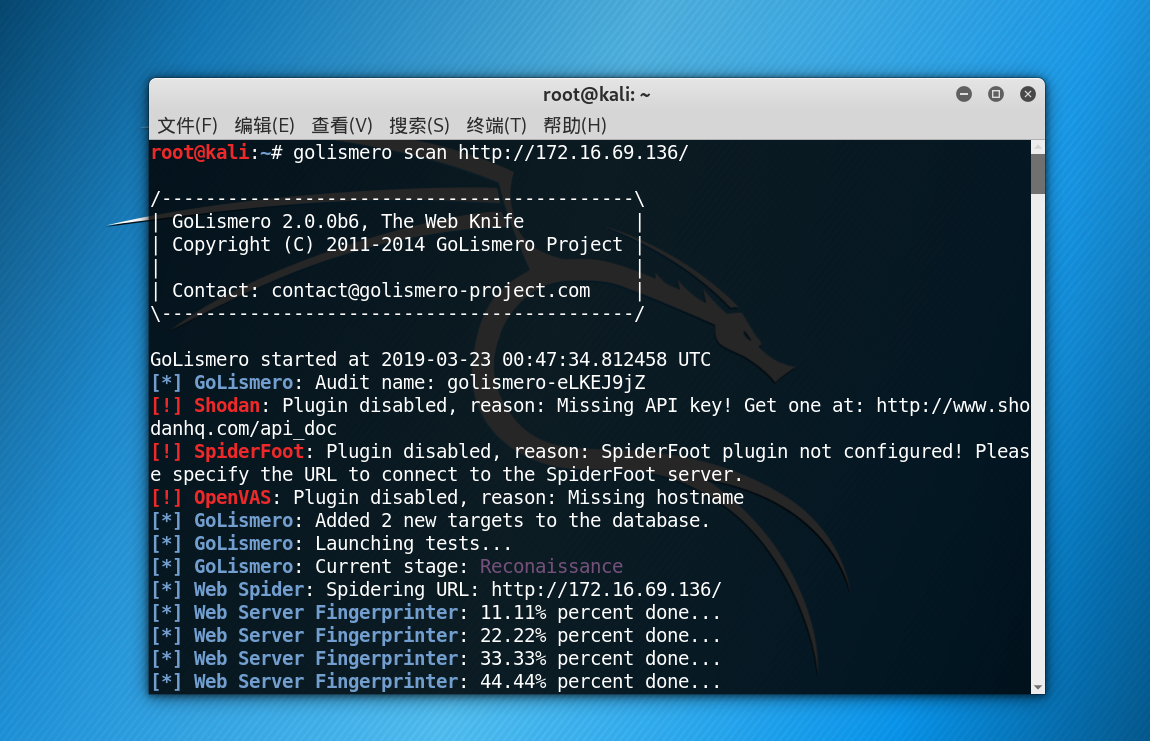

除了综合漏洞扫描器OpenVAS,Kali下还有其他一些漏洞分析扫描工具,包括WEB漏洞扫描器Golismero与Nikto,以及系统信息扫描收集工具Lynis与unix-privesc-check。

1、WEB扫描工具Golismero,是一款开源的Web扫描器,自带一些安全测试工具,还可导入一些扫描工具的结果,如OpenVAS,Wfuzz,SQLmap,DNS recon等,并自动分析。它采用插件式的框架结构,有纯python编写,可运行在Windows,Linux,BSD,OS X等系统上,几乎没有系统依赖性。提供了一系列的接口,用户可以定义自己的插件。

根据插件的功能,可分为四类:ImportPlugin(导入插件,用来加载其他安全工具的扫描结果)、TestingPlugin(测试插件,测试或者渗透入侵的插件)、ReportPlugin(报表插件,对测试结果生成报表)、UIPlugin(界面插件,泳衣和用户交互显示当前系统的运行情况)。在编写自定义插件时,注意选择好相应的插件类型。

查看插件列表命令golismero plugins

扫描虚拟机Metasploitable2 golismero scan 172.16.69.136

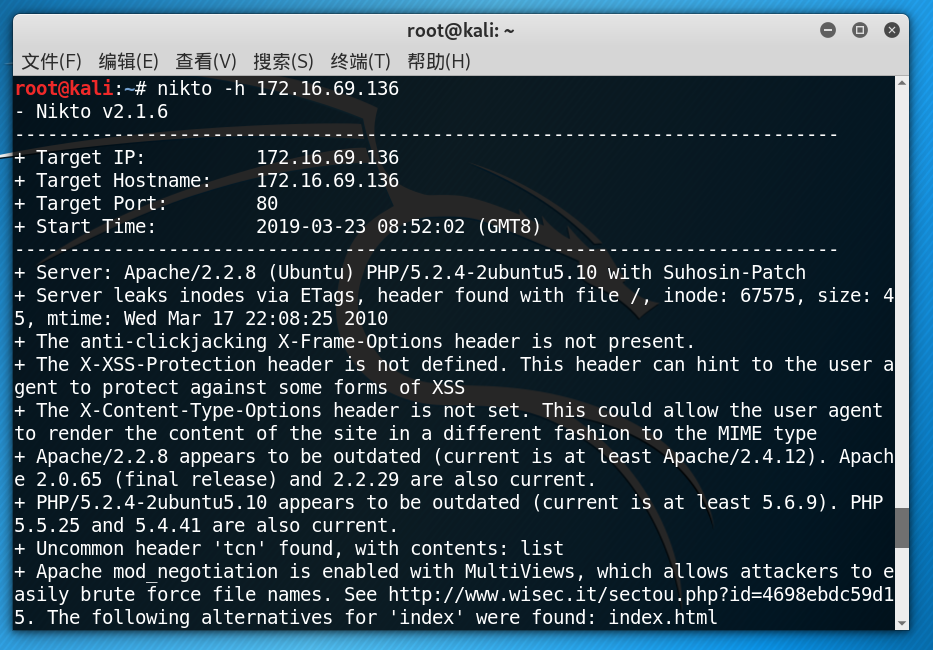

2.Nikto是一个用来发现默认网页文件、检查网页服务器和CGI安全问题的工具,它是开源的,使用Perl开发,可以对网页服务器进行全面的多种扫描.

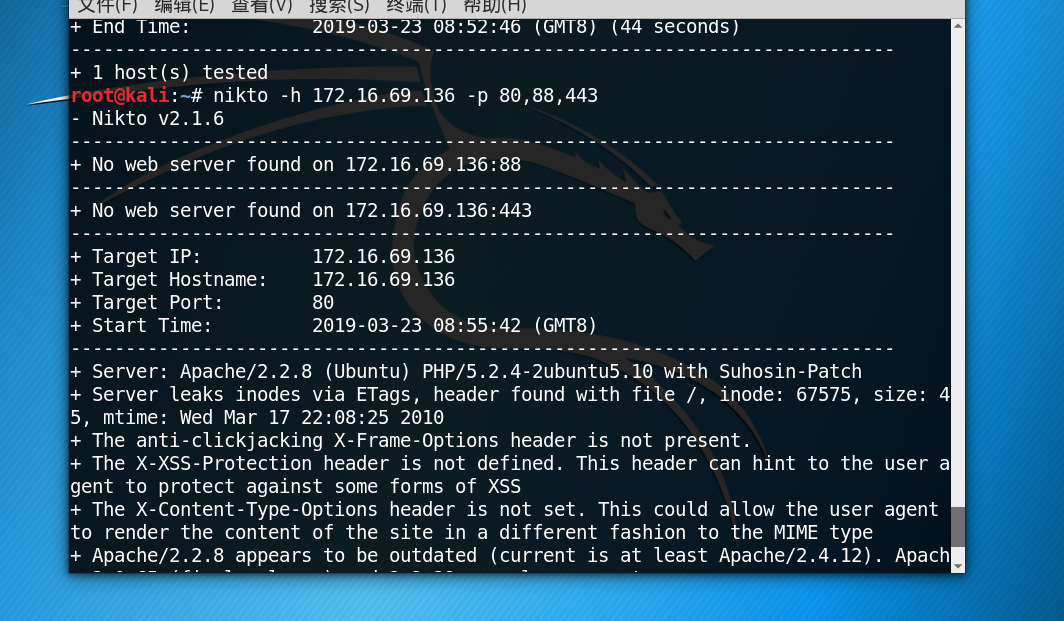

nikto -h 目标IP -p 端口

对多端口进行扫描

3.Lynis

lynis --check-all

lynis --check-all -Q 避免交互

用于对linux操作系统详细配置等信息进行枚举收集,分类整理,比较直观。

4.unix-privesc-check

unix-privesc-check是一个Shell文件,可以检测所在系统的错误配置,以发现可以用于提权的漏洞。unix-privesc-check并不会检测所有提权漏洞的潜在情况。它只是快速进行检测,并以简洁的方式给出提权漏洞相关的建议,大大减少用户在文件权限检测方面的枯燥工作的量。它有两种模式:

- standard标准模式:速度优化检查大量的安全设置。命令为

unix-privesc-check standard 标准模式扫描本地主机

- detailed详细模式:与标准模式相同,但也检查打开文件的perms句柄和被调用的文件。速度很慢,容易出错,但可能会帮助你找到更微妙的缺陷

3、视频13——漏洞分析之WEB爬行

针对web网站的扫描,往往盅要对网站路径&页而&账户进行枚举,这涉及到WEB安全中的爬行工具.Kali下将WEB爬行工具目录如下整理

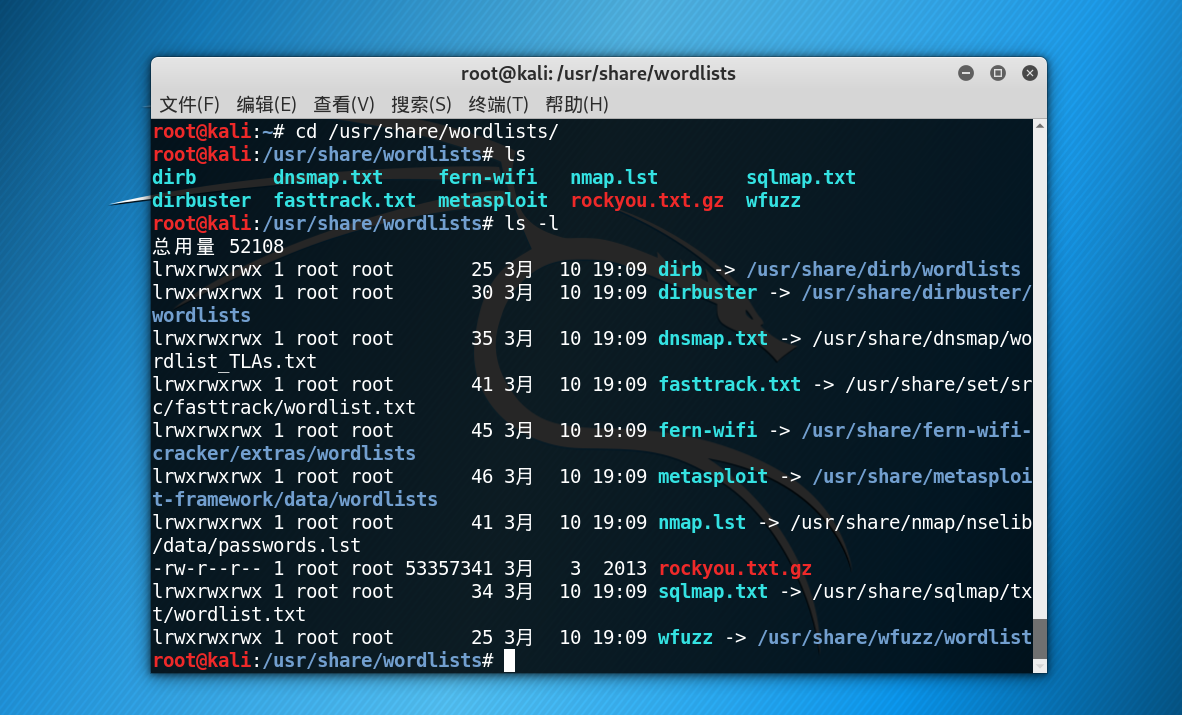

对网站路径、页面的扫描需要用到字典的帮助。kali下将所有字典均存放在目录/usr/share/wordlists/下。

1.apache users 用户枚举脚本

apache-users -h 目标IP -l 用户名字典 -p 端口 -s 0/1(0表示没有ssl支持)-e 返回状态码 -t 线程数

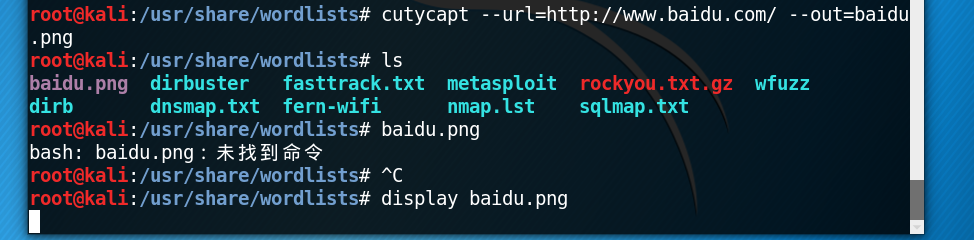

2.Cutycapt 网站截图工具

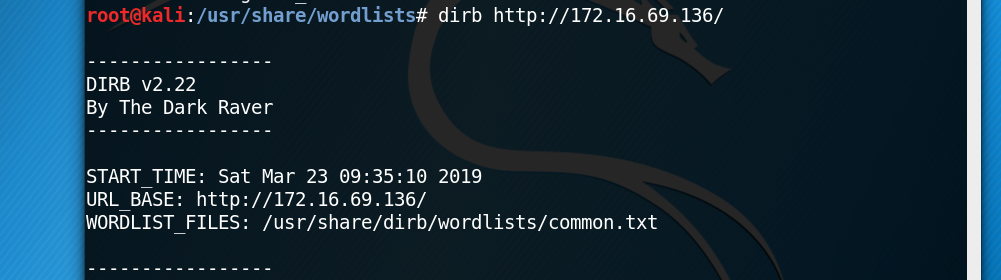

3.DIRB 目录扫描工具,有多重扫描功能

dirb http://172.16.69.136/

```

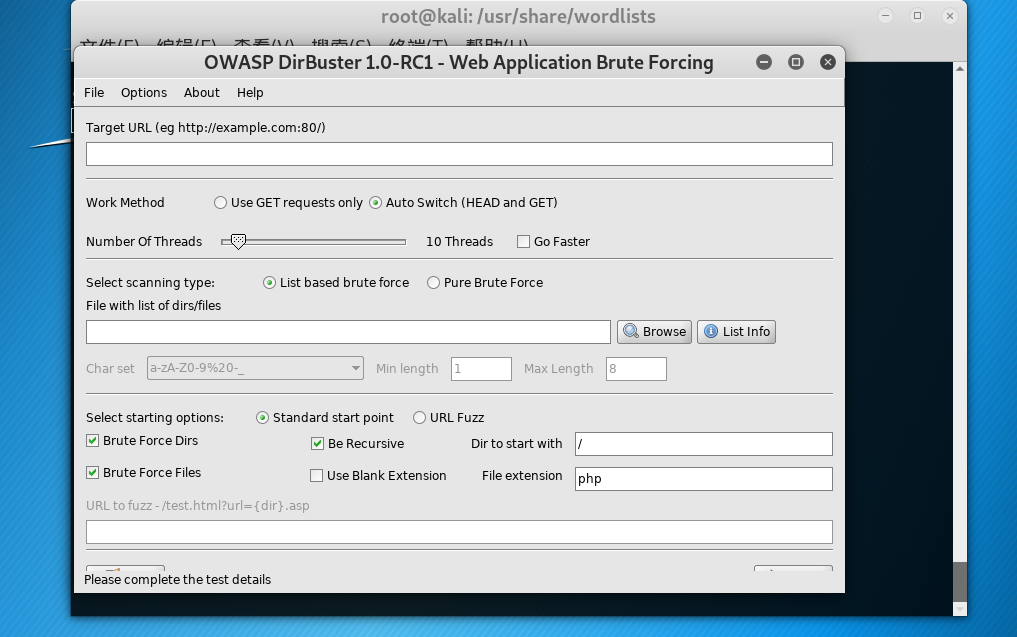

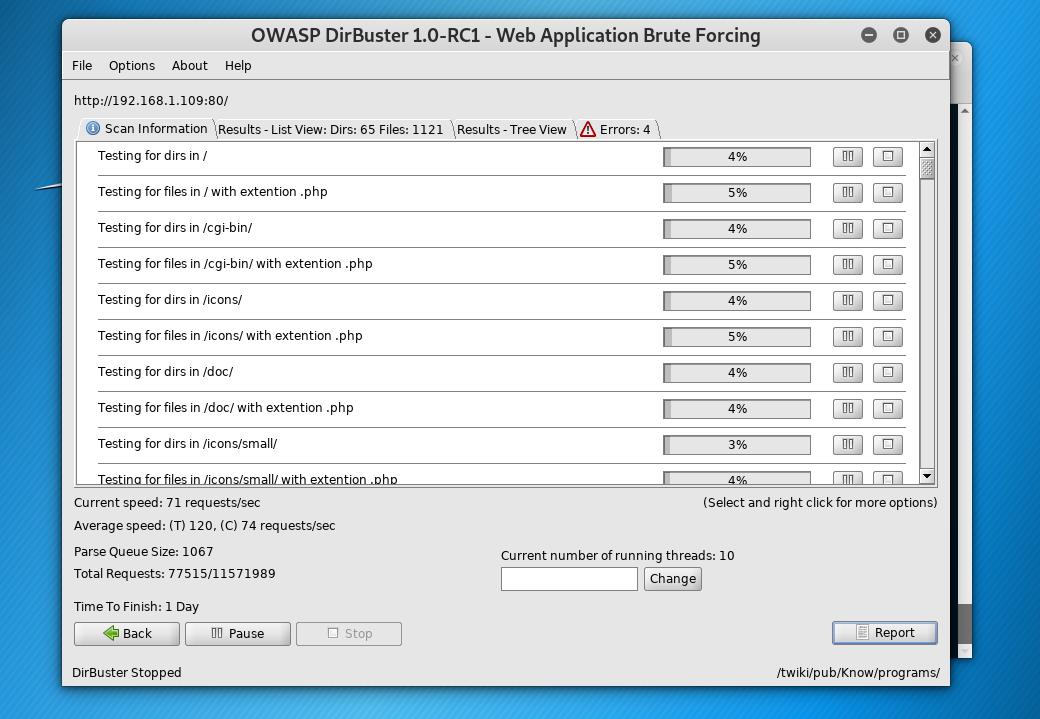

4.Dirbuster 图形化目录扫描器

终端输入dirbuster,打开图形化界面。输入目标地址,设置字典、线程和其他参数,点击Start运行。

Scan information 标签显示扫描信息,包括访问网站提取的目录,扫描速度等,第二个标签显示扫描结果信息,第三个标签以树的方式列举扫描结果,第四个标签显示错误信息

##

视频14——Kali漏洞分析之WEB漏洞扫描(一)

###

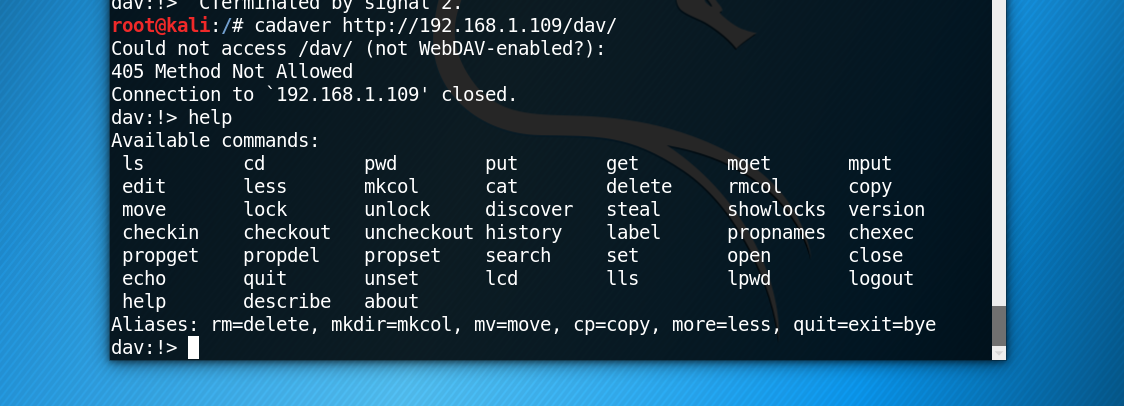

1.cadaver

cadaver是一个用来浏览和修改webdav共享的Unix命令行程序。

使用cadaver就像使用命令行的ftp程序,因此它很适合基本的webdav调试。它可以以压缩方式长传和下载文件,也会检验属性、拷贝、移动、锁定和解锁文件。

Metasploitable(192.168.1.109)提供了一个WebDAV环境,web目录为/var/www/dva。WebDAV是基于Web服务的扩展服务,它允许用户像操作本地文件一样,操作服务器上的文件。借助该功能,用户很方便的在网络上存储自己的文件。下面使用cadaver可以进行测试。

2.davtest

测试对支持webdav的服务器上传文件等。

davtest -url http://xxx.xxx.xxx.xxx/dav/,查看创建了哪些目录,上传了哪些文件。

metasploitable下)/var/www/dav$ 目录 ls -la

3.fimap

fimap -u 网址 --force-run 查看url、漏洞信息、配置、路径、系统、apache日志等。

##

视频15——Kali漏洞分析之WEB漏洞扫描(二)

###

1.JoomlaScanner

类似于Wpscan的扫描器,针对特定CMS。

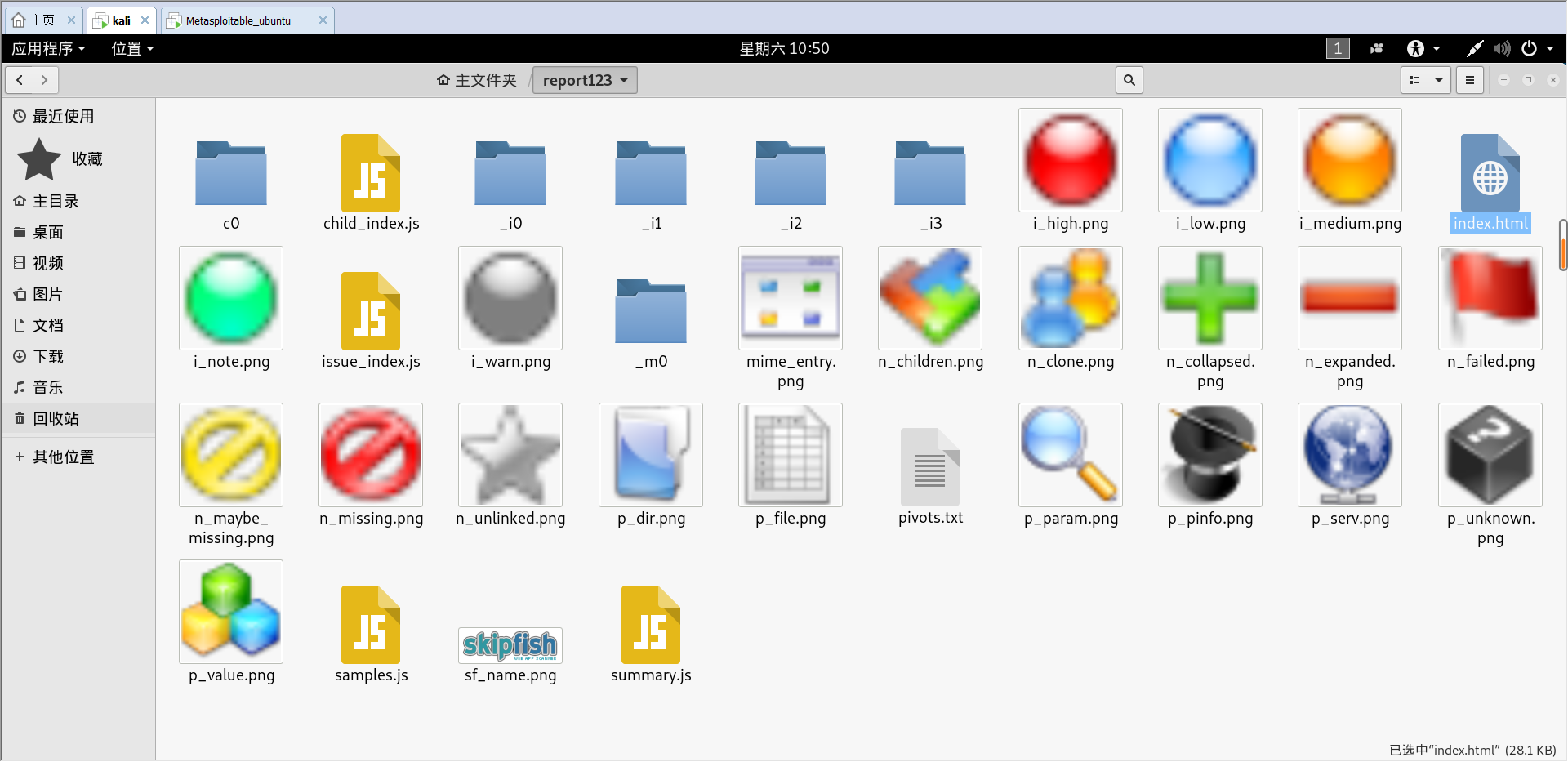

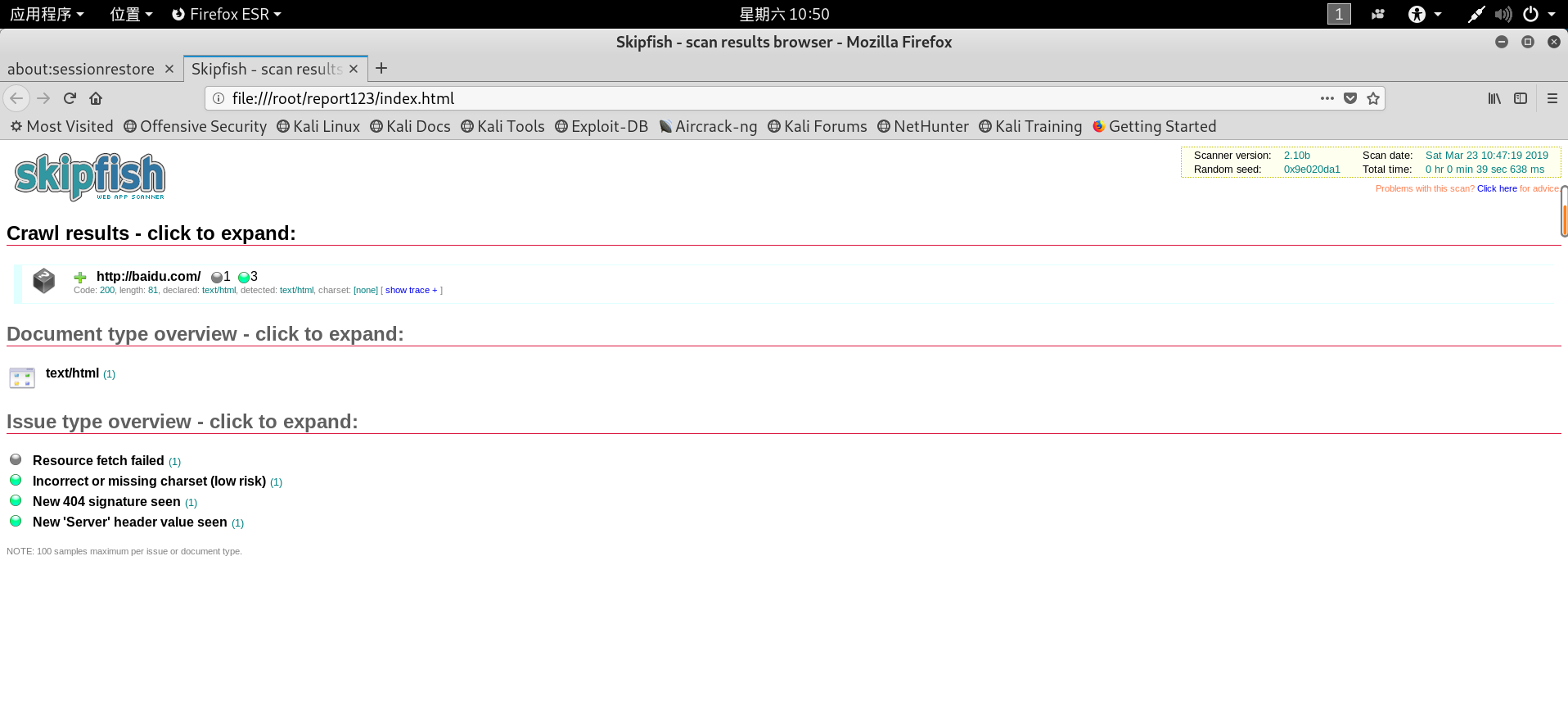

2.SkipFish

SkipFish是由google出品的一款自动化的网络安全扫描工具,它与Nikto和Nessus等其他开源扫描工具具有相似的功能,但SkipFish是通过HTTP协议处理且占用较低的CPU资源,因此运行速度比较快,每秒钟可以轻松处理2000个请求。

skipfish -o ~/report(存储目录) baidu.com(扫描网址)

例:skipfish -o ~/report123 http://baidu.com/扫描百度,在home目录下生成报告

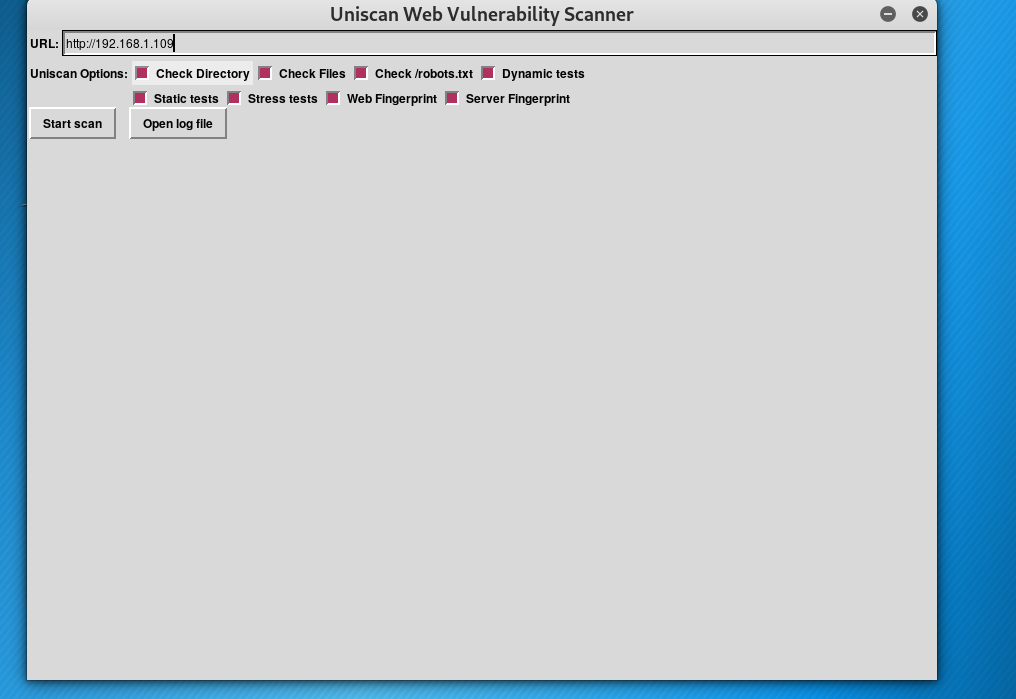

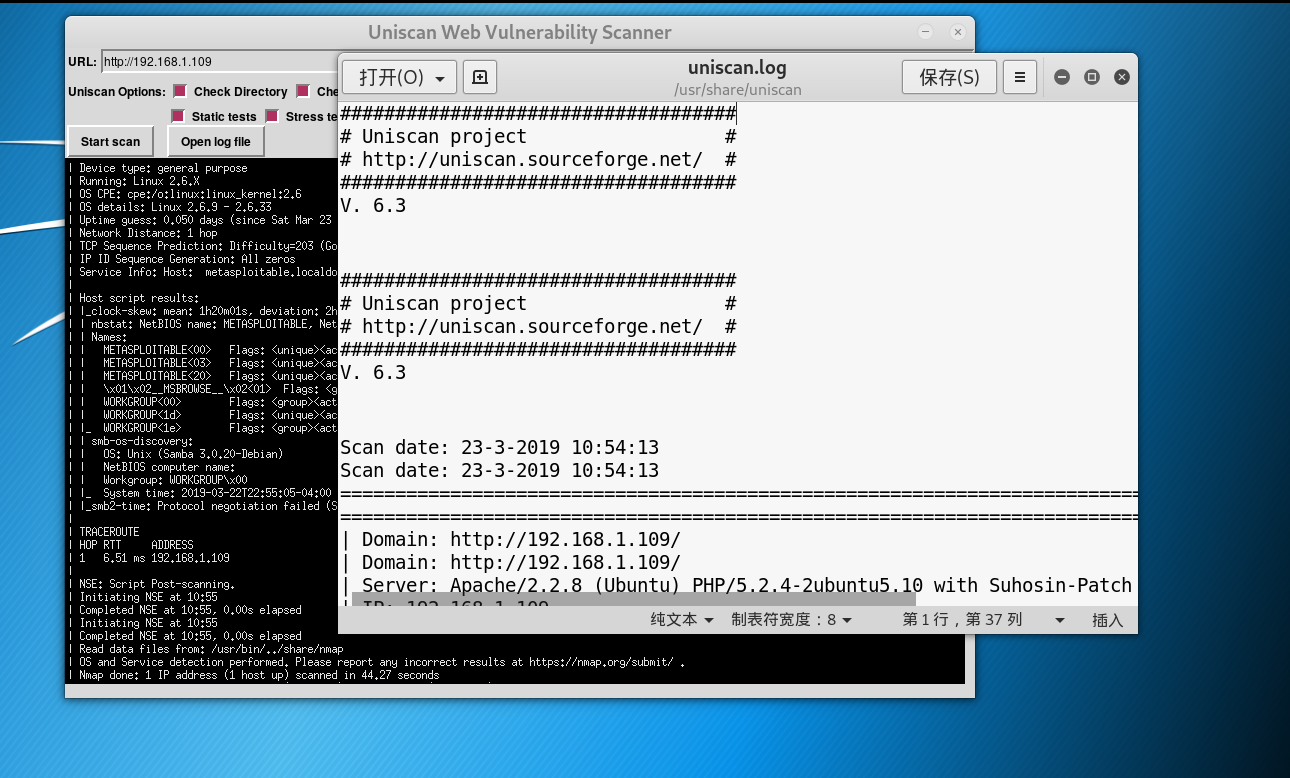

3..uniscan-gui

uniscan-gui是图形界面工具,简单易用。输入URL,Start scan 开始扫描,Open log file 可以查看扫描结果。

4.w3af

w3af是一个web应用程序攻击和检查框架,插件包括检查网站爬虫,SQL注入,跨站,本地文件包含,远程文件包含等。该项目的目标是建立一个框架,以寻找和开发web应用安全漏洞,所以很容易使用和扩展。直接在命令行下输入w3af即可打开。

5.wapiti

wapiti的工作方式与nikto类似,也采用黑盒的方式扫描(直接对网页进行扫描,而不需要扫描Web应用程序的源代码),寻找其中潜在的安全缺陷,但不像nikto提供测试用例库,而是实现了内置的匹配算法。支持生成多种格式的安全测试验证报告。使用时需注意脚本里固化了第三个是web站点参数。

6.websploit

websploit是一个开源项目,主要用于远程扫描和分析系统漏洞。使用它可以非常容易和快速发现系统中存在的问题,并用于深入分析。

WebSploit由多个模块组成,如:

- Autopwn:使用Metasploit扫描和利用服务漏洞;

- wmap:利用Metasploit wmap插件扫描和抓取目标站点;

- format infector: 向文件中注入正向/反向后门;

- phpmyadmin:搜索phpmyadmin登陆页面

- apache users: 搜索服务器用户名的目录(如果使用Apache Web服务器)

- Dir Bruter;枚举目录

- admin finder:搜索后台登陆页面

- Java Applet Attack:JAVA Applet攻击

- USB Infection Attack: 在Windows建立usb的可执行文件后门

- ARP DOS:随机mac地址的arp拒绝服务攻击