信息安全技术20155215 20155232 20155239 实验二 数字证书应用

一、实验目的

该实验为验证性实验

-

了解PKI体系

-

了解用户进行证书申请和CA颁发证书过程

-

掌握认证服务的安装及配置方法

-

掌握使用数字证书配置安全站点的方法

二、实验内容

1.利用数字证书建立安全Web通信

三、实验步骤

需要三台主机,一台担任CA(安装IIS+证书组件),一台担任应用服务器(安装IIS),一台客户端。点击GET,使用协议解析,发现在没有认证的情况下,客户端与服务端之间是用明文通信的。

2.获得CA角色

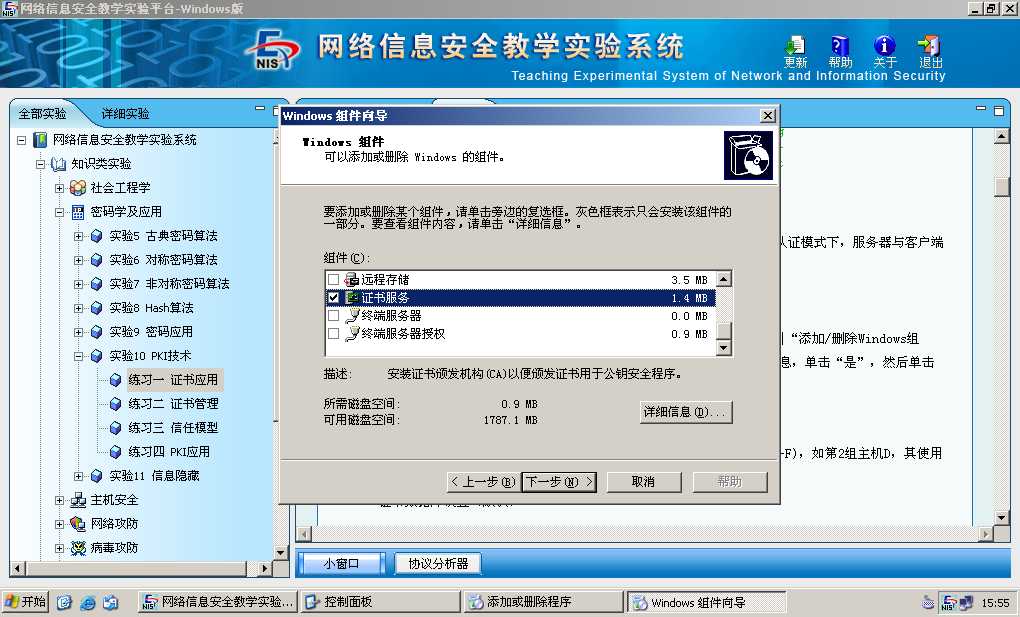

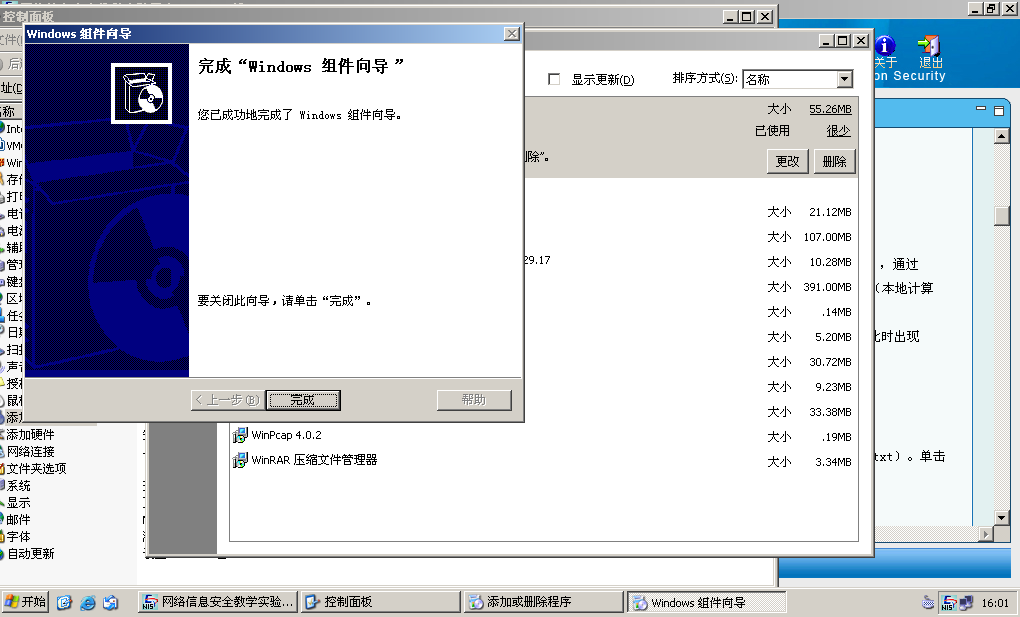

CA服务器在控制面板-添加或删除程序-添加/删除Windows组件中选择证书服务,安装证书服务

安装时,选择独立根CA,名称为user4ECA,所需文件选择文件复制来源C:ExpNISEncrypt-LabToolsWindowsCAi386提示安装成功,主机获得CA角色

3.服务器申请证书

-

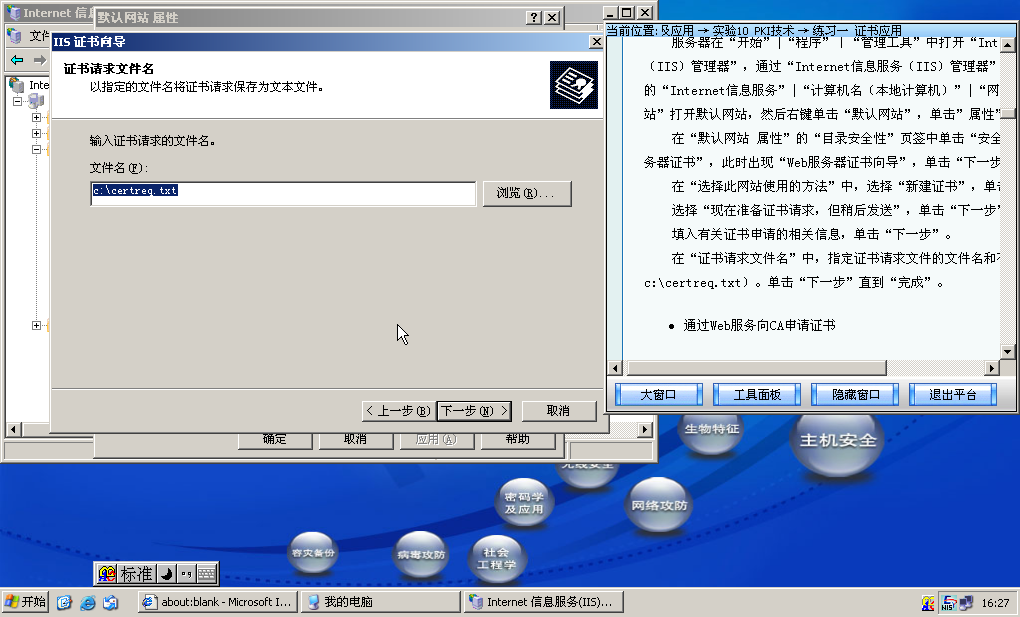

在Internet信息服务管理器中右键点击默认网站,点击安全通信中的服务器证书,安装证书。

-

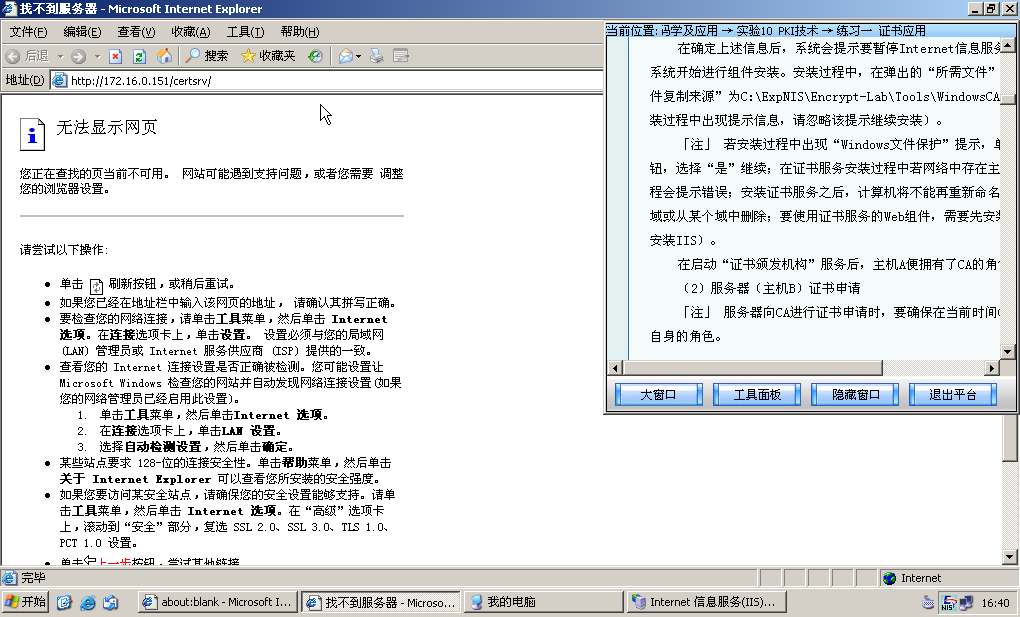

浏览器打开http://172.16.0.151/certsrv,进入证书服务的主页。

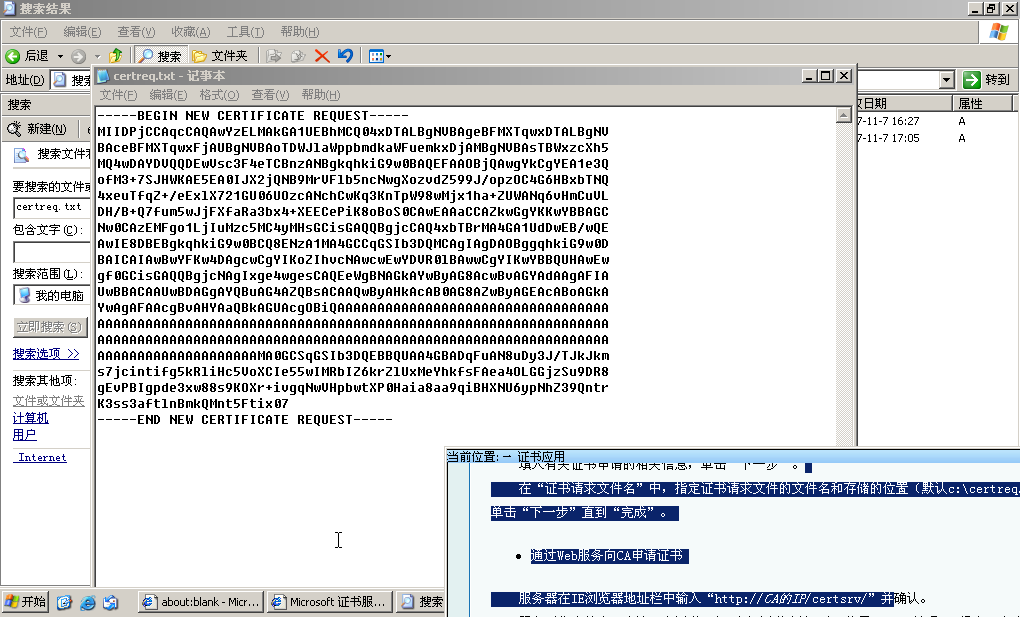

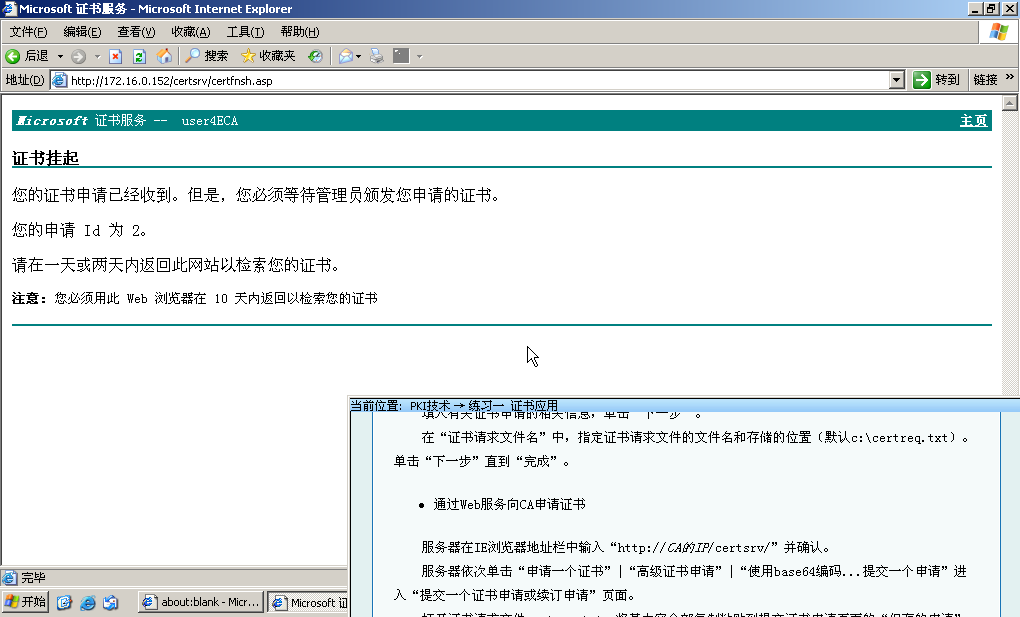

- 点击“申请一个证书”,进入“提交一个证书申请或续订申请”,打开certreq.txt,复制其中的内容到文本框中,提交后等待CA颁发证书。

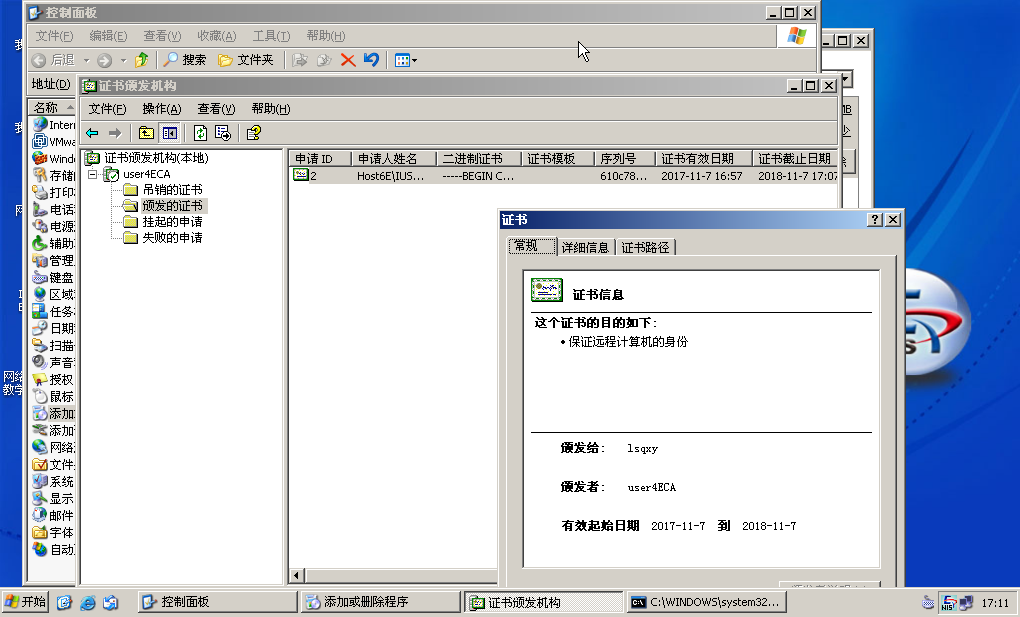

4.CA为服务器颁发证书

- 在挂起的证书一栏中双击可以看到服务器和客户端申请的证书,右键单击挂起的证书,在选项中选择颁发,随后可以看到之前挂起的证书已经消失在挂起的证书一栏中。点击颁发证书的一栏,可以看到刚刚授权的证书。

5.服务器下载、安装证书

- 进入证书服务的主页,点击“查看挂起的证书申请”,选择自己之前的证书申请,下载证书和证书链

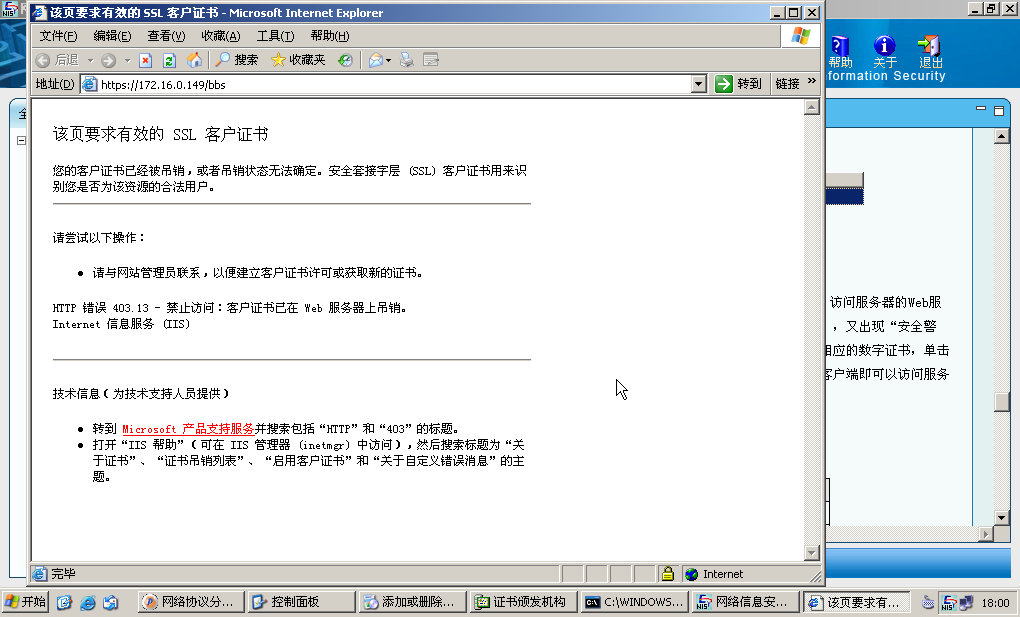

-一开始查看证书信息出现如下错误

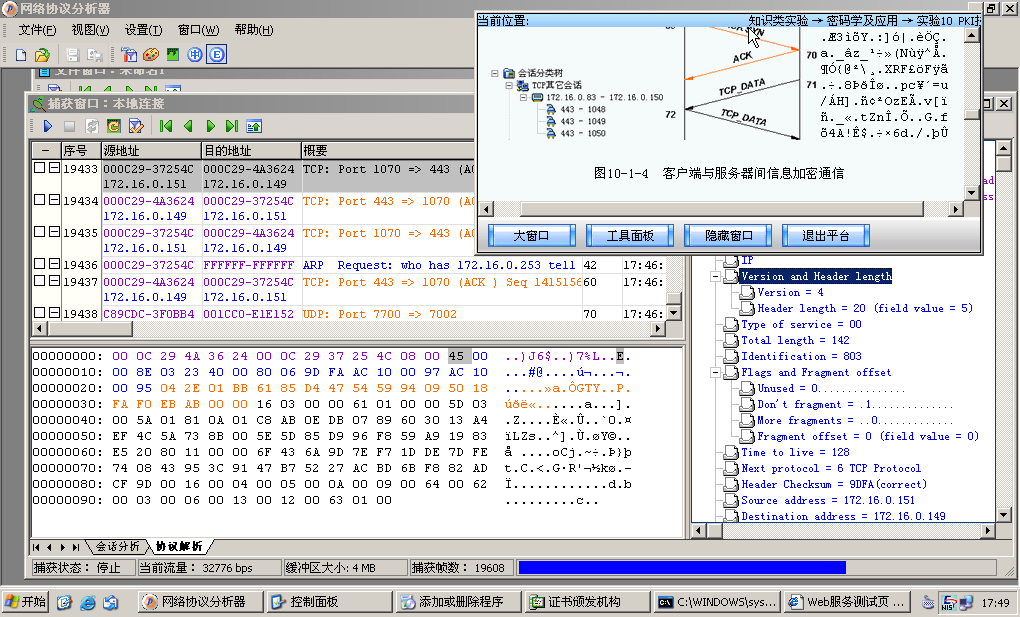

6.客户端捕获数据

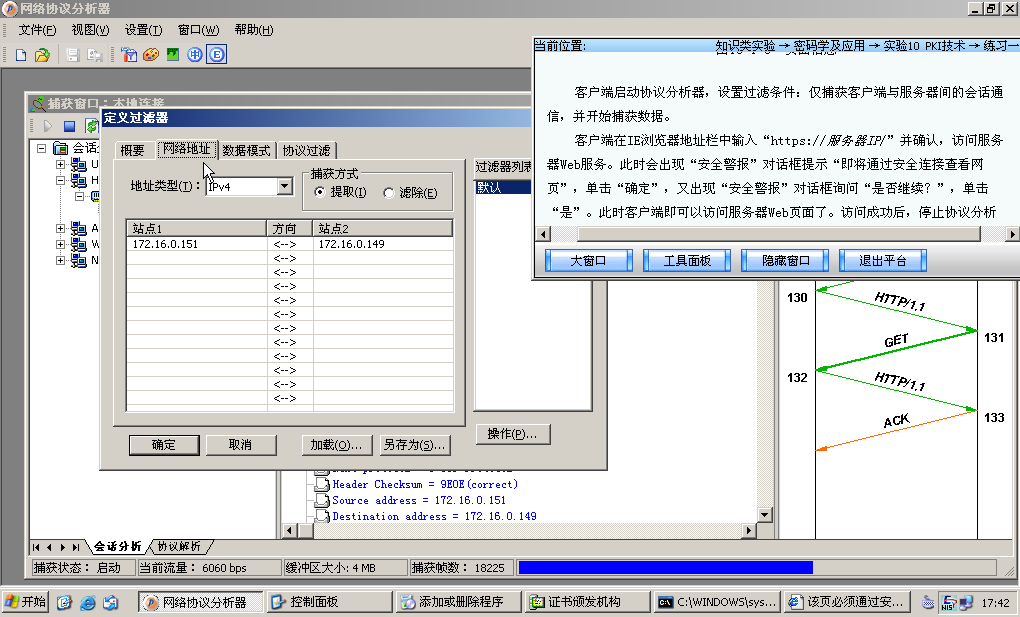

- 打开协议分析器,设置过滤器,在网络地址中分别填上172.16.0.151和172.16.0.149,保存后开始获取数据。

- 浏览器进入https://172.16.0.149,,显示要求证书,刷新协议分析器,点击协议解析,发现此时客户端和服务器是通过密文通信的。

6.客户端捕获数据

- 打开协议分析器,设置过滤器,在网络地址中分别填上172.16.0.151和172.16.0.149,保存后开始获取数据。

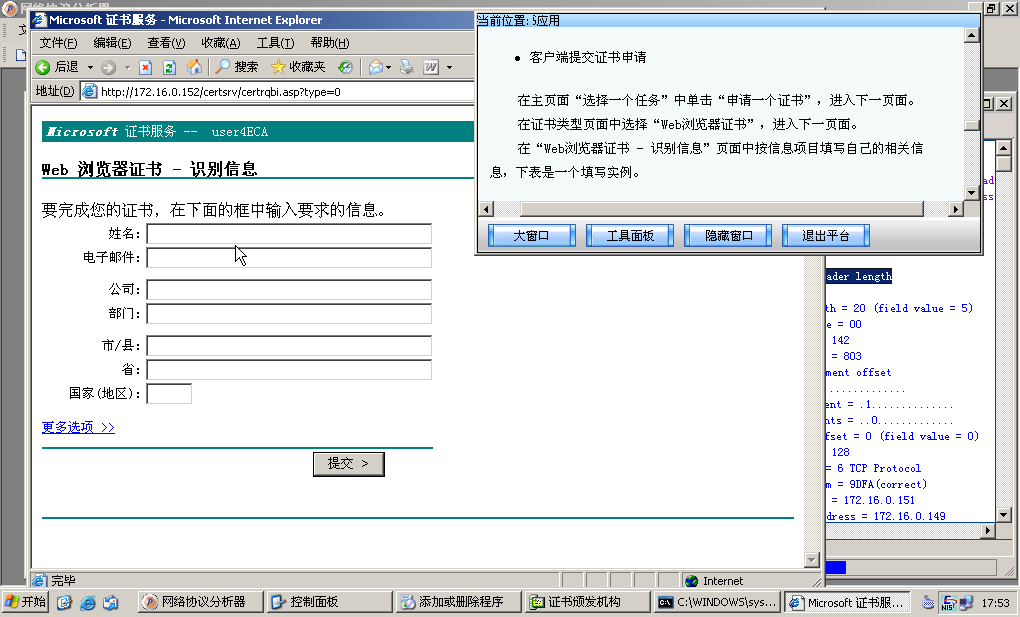

7.客户端申请证书、CA颁发证书

客户端访问http://172.16.0.152/certsrv点击“申请一个证书”,填写相关信息,提交证书申请。

CA为客户端颁发证书。

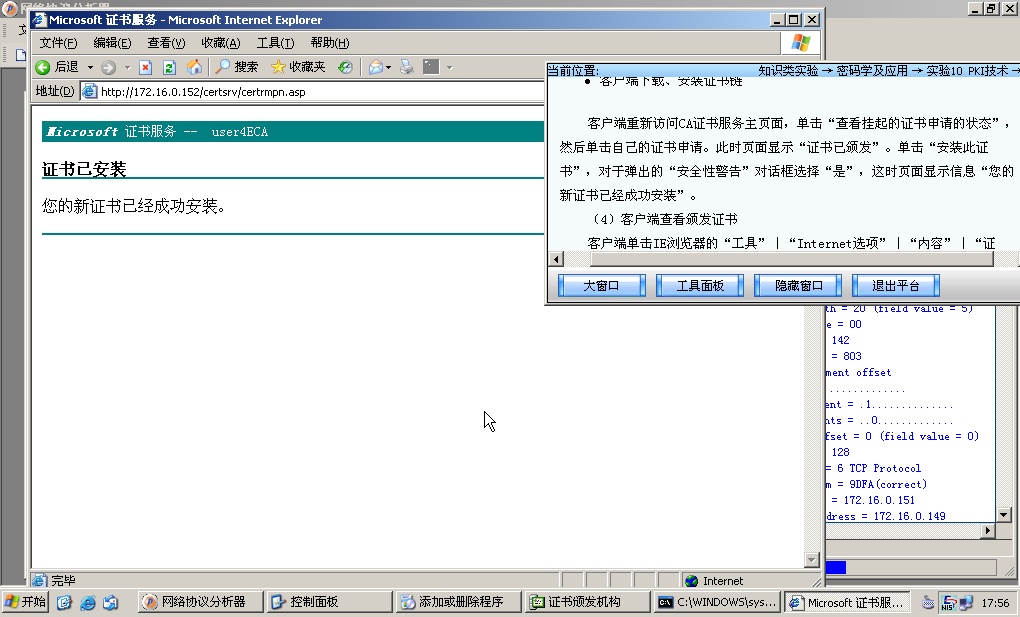

8.客户端下载、安装证书

客户端访问http://172.16.0.152/certsrv选择下载证书,将证书与证书链下载到本地,然后查看挂起的证书申请的状态,安装文件。

在浏览器的Internet选项中能查看到个人的证书信息下出现了user4ECA

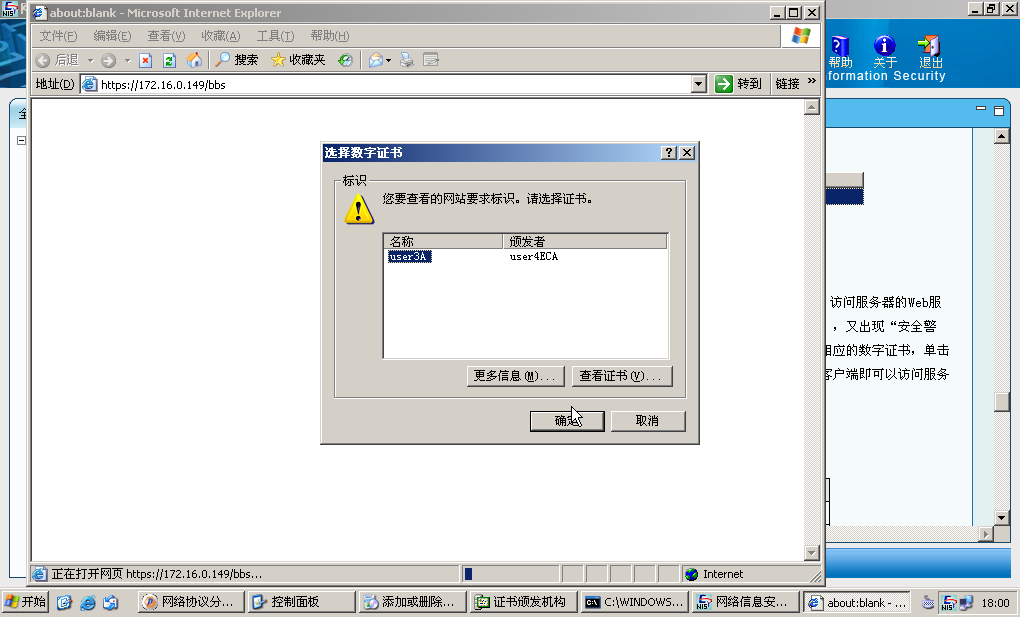

9.双向认证,客户端访问服务器

客户端使用浏览器访问https://172.16.0.149/bbs,等待一段时间后出现了bbs的页面,实验完成

思考题

-

如果用户将根证书删除,用户证书是否还会被信任?

答:不会。

因为根证书,就是CA认证中心与用户建立信任关系的基础,用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。所以如果删除了根证书,用户证书就不会被信任了。

参考:什么是根证书?为什么用户必须下载根证书? -

对比两次协议分析器捕获的会话有什么差异?

答:网络协议分析是指通过程序分析网络数据包的协议头和尾,从而了解信息和相关的数据包在产生和传输过程中的行为。包含该程序的软件和设备就是协议分析器。无认证连接是捕获的会话为明文,在双向认证时捕获的会话为密文。