网络攻防第三周作业

1. 第三章主要讲述了网络信息收集技术(网络踩点,网络扫描和网络查点)。

网络踩点

网络踩点主要包括:Web信息搜索与挖掘、DNS与IP查询、网络拓扑侦查。web信息搜索需要借助google搜索引擎的使用,DNS与IP查询的重点主要在于寻找whois信息,以及dns到ip地址的映射。

网络扫描

网络扫描包括主机扫描,端口扫描,系统类型及网络服务类型探查,漏洞扫描

网络查点

攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞,针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。

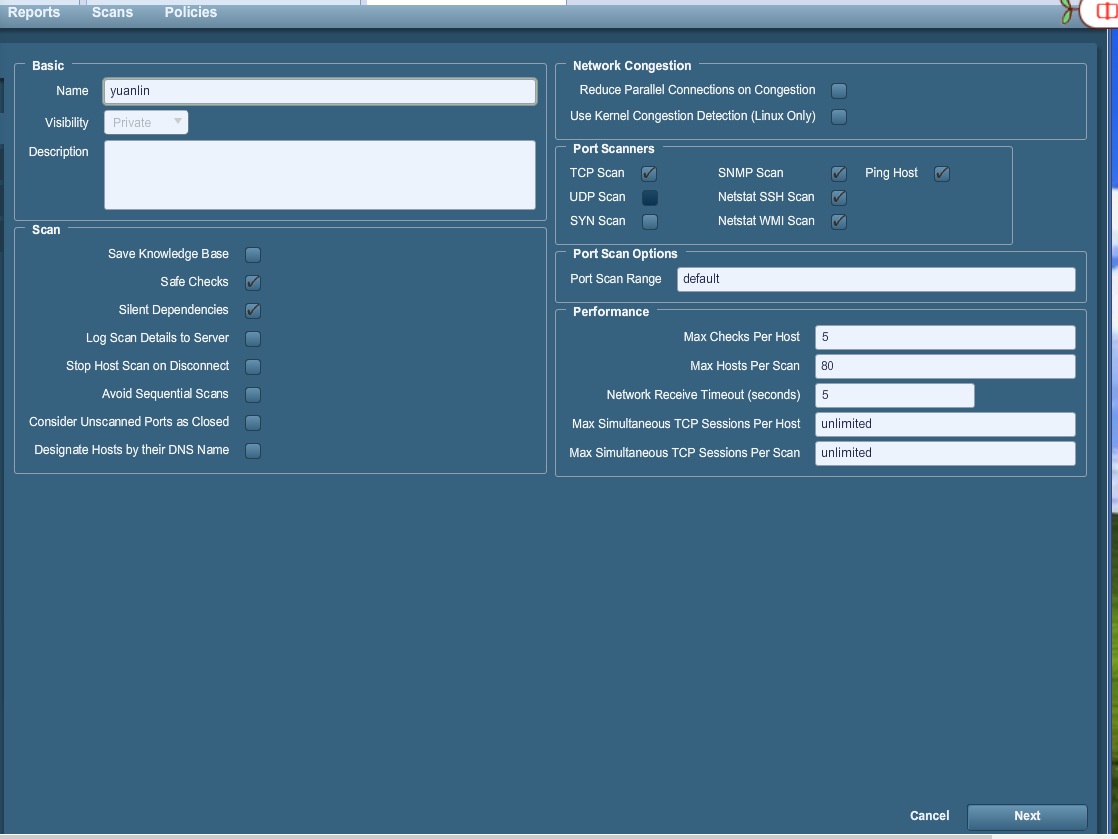

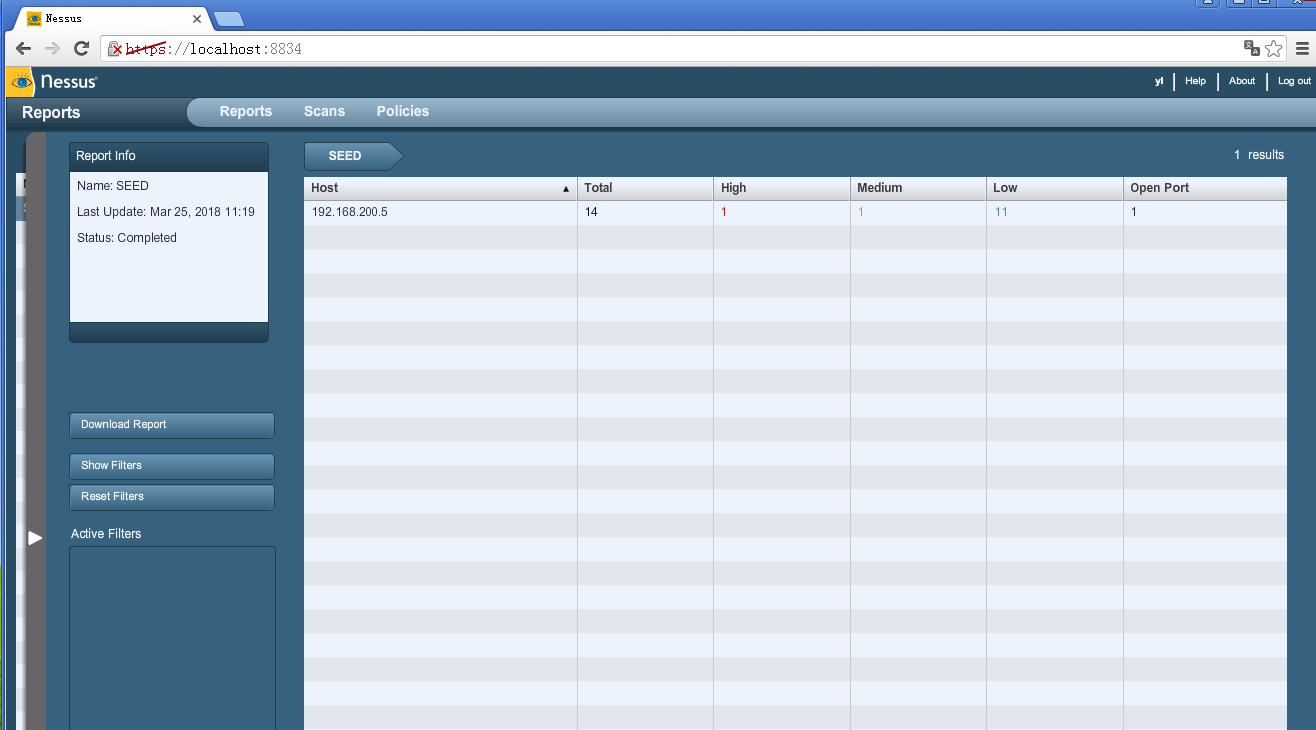

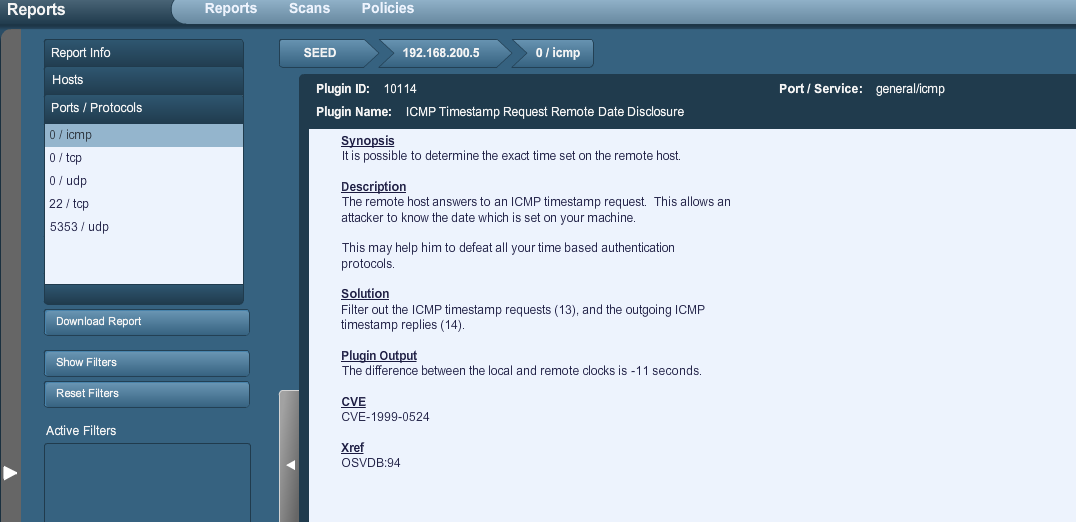

2. p115实践作业——用nessus扫描特定靶机,并给出靶机环境上的网络服务及安全漏洞情况。

对seed靶机进行扫描,获取扫描报告

- 安全漏洞情况

3. kali视频学习

(1)几个常用的网络扫描工具

-

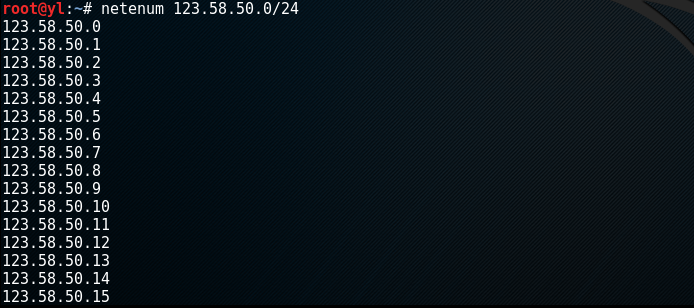

netenum工具:一个很好用的IP段生成工具。可以用来查看有哪些主机在线(这个工具的第二个功能的查询结果不是特别准确,所以它的主要功能还是用来生成IP列表)。使用截图如下

-

fping工具:常用格式:fping -g 123.58.180.0/24,用来进行IP段扫描,使用示例如下图

-

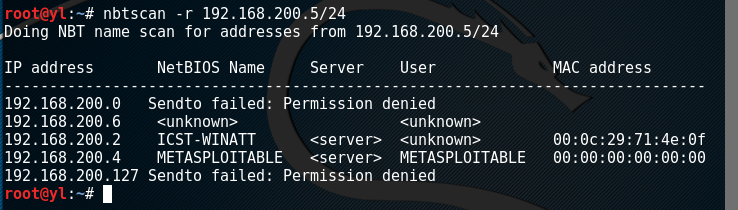

nbtscan 工具:作用,扫描内网,使用示例如下图

-

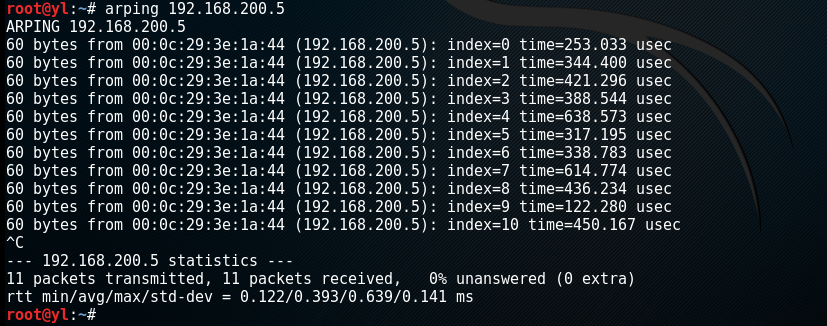

ARPing工具:探测MAC地址(借助ARP协议)

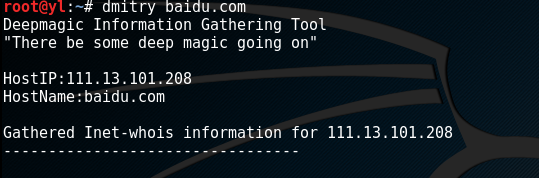

- dmitry工具:获取目标详细信息,可以收集关于主机的很多信息,包括whois,tcp port等

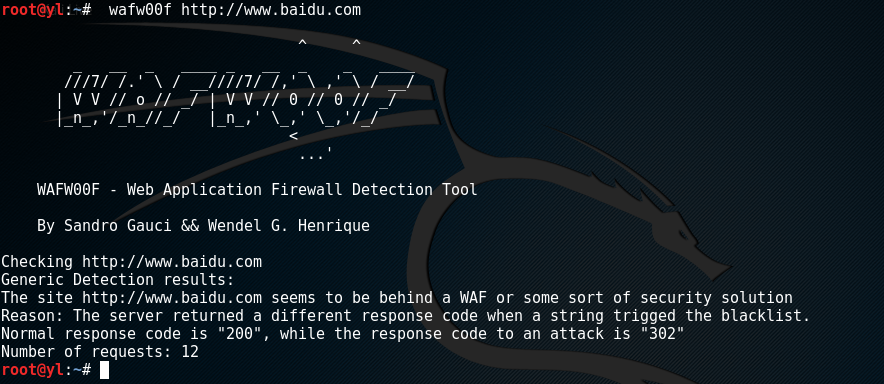

- WAF工具:对防护措施的探测,用于检测网络服务器是否处于网络应用的防火墙(WAF,web application firewall) 保护状态。不仅可以发展测试战略,而且能够开发绕过网络应用防火墙的高级技术。使用示例如下

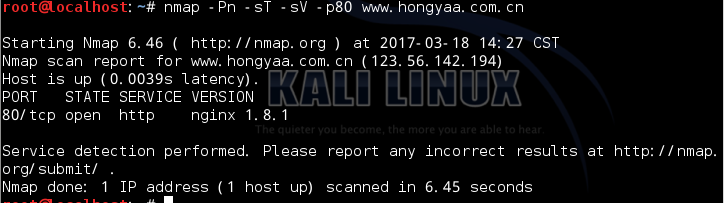

(2)nmap工具使用

-

扫描命令

nmap ip,默认发送arp的ping数据包,探测目标主机在1-10000内的开放端口、服务。结果并不全面,端口1-65535。

nmap -vv ip,包含扫描过程和结果。

nmap -p1-998 ip/nmap -p80,443,22,21,8080,25,52 ip,自定义扫描目标端口号,1-998是自定义的指定的端口范围。

nmap -sP ip,目标是否在线测试,利用了ping扫描方式。

nmap --traceroute ip,路由跟踪。

nmap -sP c段,扫描c段主机在线情况,如nmap -sP 172.16.215.0/24。

nmap -O ip,操作系统探测。

nmap -A ip,A-all是万能开关,包含端口、操作系统、脚本、路由跟踪、服务探测等扫描,详细但漫长。

nmap -sS -T4 IP,syn扫描探测端口开放状态。

nmap -sF -T4 IP,fin扫描探测防火墙状态,用于识别端口是否关闭,收到rst说明关闭,否则说明是open或filtered状态。

nmap -sA -T4 IP,ack扫描判断端口是否被过滤,未被过滤的端口(打开/关闭)会回复rst包。

nmap -Pn IP,扫描前不进行ping操作。

nmap -iL target.txt,导入txt,扫描txt文档中保存的ip地址列表的所有主机。

nmap -sV IP,扫描目标主机和端口上运行软件的版本。

(3)kali信息搜集之指纹识别工具 -

banner抓取:

最基础,最简单的指纹识别。例如一个网站,下面写着powered by discuzl,说明这个网站使用discuzl制作的。如果一个网站使用的是php,则它通常会在banner上加上php和一个版本号。

-

常规主动指纹识别的工具

Nmap

-

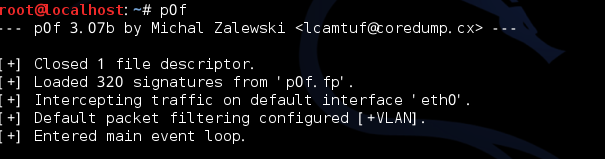

被动指纹识别工具

p0f,它不会向目标发送具体探测数据,只是被动的接收数据分析,一般无法被探查发现。p0f在网络分析方面功能强大。可用来分析NAT,负载均衡,应用代理等。它的使用方法就是在终端中输入p0f,然后打开浏览器输入网页,即可抓包。

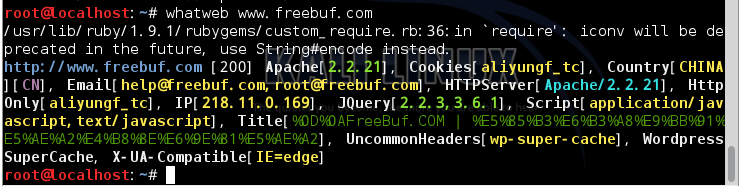

- WEB指纹识别工具

what web工具

(4)信息搜集之协议分析

-

acccheck

-

smtp

-

swaks

-

snmp

-

sslscan www.baidu.com,可扫描服务器SSL接受的加密方式,公钥等其他信息。

-

wireshark网络封包分析软件,使用winpcap作为接口,直接与网卡进行数据报文交换。