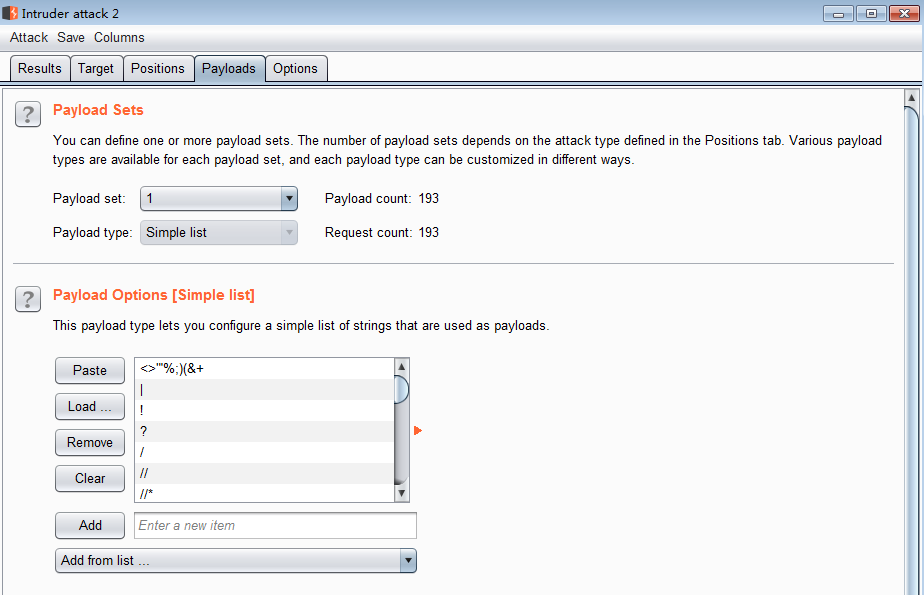

fuzz payload库:https://github.com/fuzzdb-project/fuzzdb/blob/master/attack/sql-injection/detect/xplatform.txt

打开Burp Suite,可以先开代理抓一个正常请求包,然后转到Intruder模块,进行如下

1.选中positions选项卡,选中username,点击右侧的add§

2.选中payloads选项卡,在Payload Options中导入刚才下载的xplatform.txt 加载payload

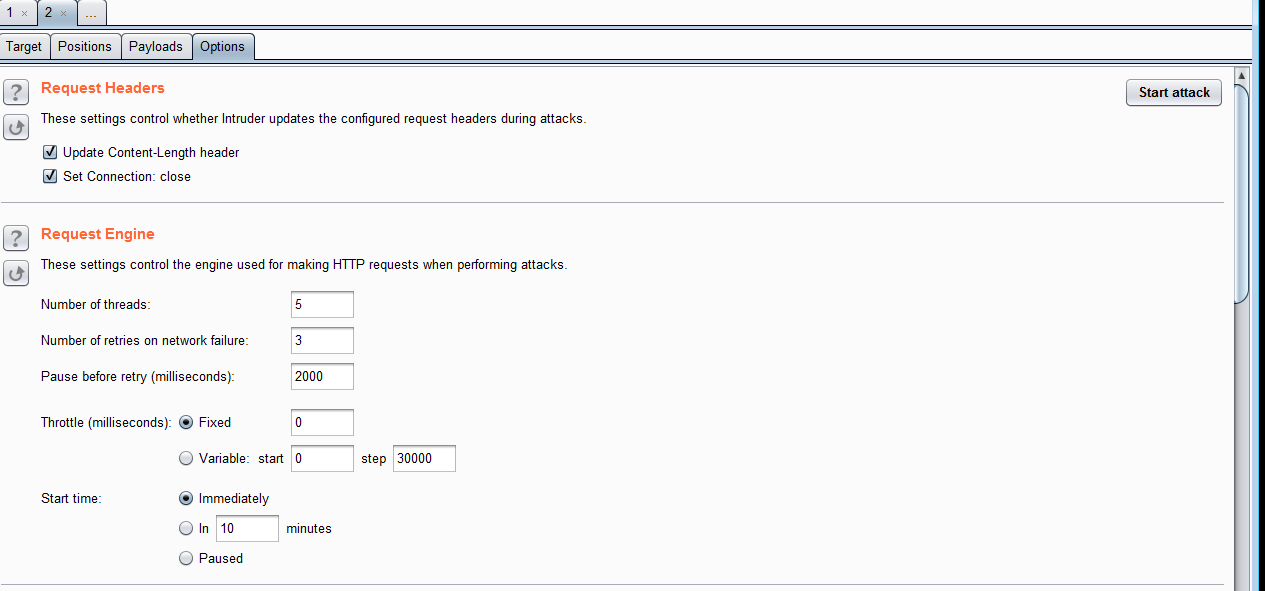

3.设置线程、失败重试次数、等待时间等内容,点击Start attack开始Fuzz

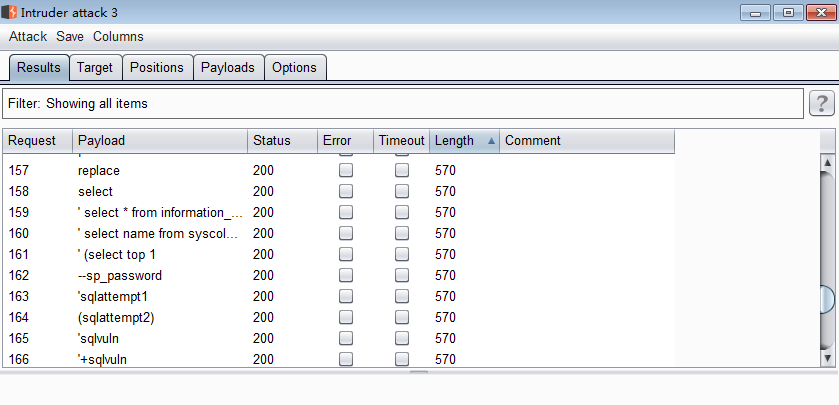

4.获取到数据包后根据响应的字符长度进行分析如何构造payload