问题描述

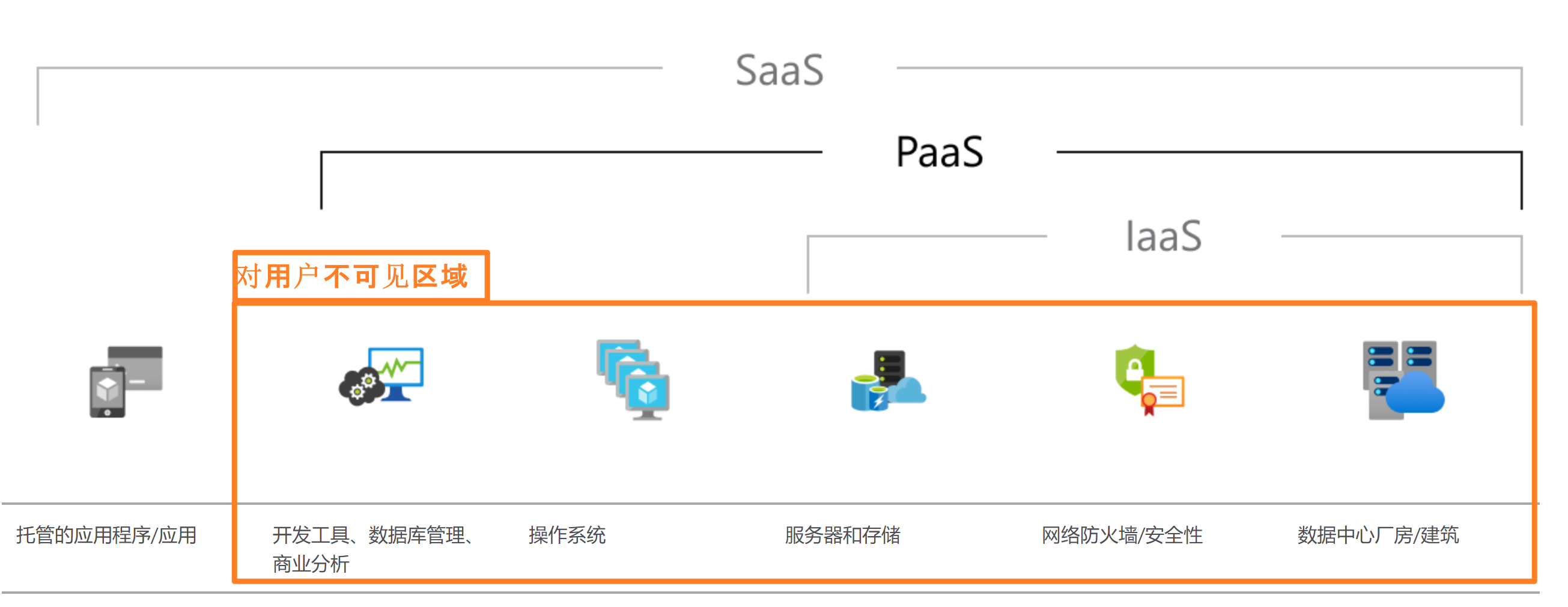

如上图中PaaS所不可见区域, 操作系统级别的内容我们并不知道具体的内容。如果当出现新的操作系统级别的安全漏洞时候,我们如何来确认当前所使用的Azure PaaS服务所在主机的OS已经修复了此漏洞呢?

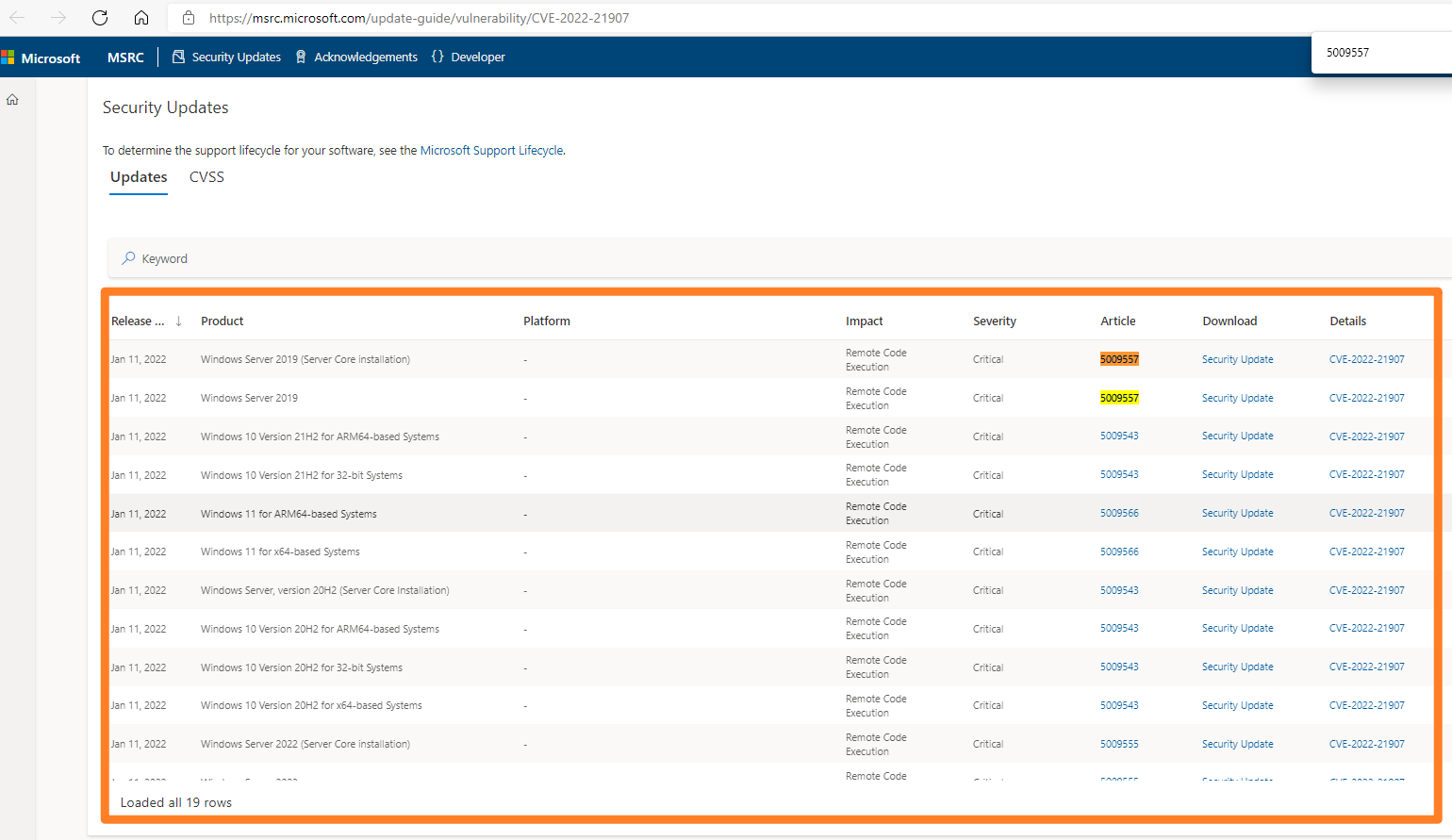

以微软2022-01-17号发布的 CVE-2022-21907 (HTTP Protocol Stack Remote Code Execution Vulnerability/HTTP 协议 栈远程代码执行漏洞)为例:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-21907

CVE-2022-21907 HTTP 协议 栈远程代码执行漏洞

HTTP Protocol Stack Remote Code Execution Vulnerability,由于 HTTP 协议栈(HTTP.sys)中的 HTTP Trailer Support 功能存在边界错误可导致缓冲区溢出。未经身份验证的攻击者通过向 Web 服务器发 送特制的 HTTP 数据包,从而在目标系统上执行任意代码。该漏洞被微软提示为“可蠕虫化”, 无需用户交互便可通过网络进行自我传播,CVSS 评分为 9.8。目

前已有可导致目标主机 BSoD 的 PoC 公开,请尽快采取措施进行防护。 Windows HTTP 协议栈(HTTP.sys)是 Windows 操作系统中处理 HTTP 请求的内核驱 动程序,常见于 Web 浏览器与 Web 服务器之间的通信,以及 Internet Information Services (IIS)中。

问题解答

因为安全漏洞的补丁是由操作系统进行的补丁修复(Security Patch), 所以通过PaaS(如App Service,Function App, APIM等)服务,是无法进行核查信息的。

因为Security Patch 本身是由 OS的Windows Update 进行升级修复,所以可以查看微软官方的更新内容,可以发现,针对不同的操作系统版本,都有补丁包进行修复。如 KB5009557

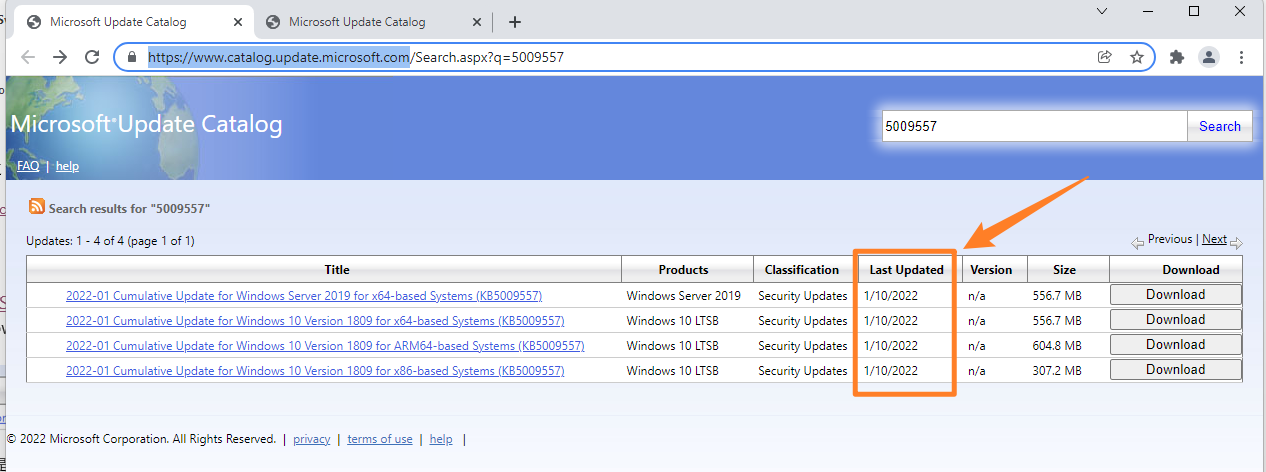

通过 Microsoft®Update Catalog 在线查询,可以得知对于的补丁是否已经全球推送。如KB5009557补丁在漏洞发布前(2022/01/20)就向Windows 2019进行推送。所以,可以判断此漏洞对Azure PaaS服务没有影响。

附录:漏洞防护

补丁更新

目前微软官方已针对受支持的产品版本发布了修复该漏洞的安全补丁,强烈建议受影响 用户尽快安装补丁进行防护,官方下载链接: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21907

注:由于网络问题、计算机环境问题等原因,Windows Update 的补丁更新可能出现失败。用户在安装补丁后,应及时检查补丁是否成功更新。

右键点击 Windows 图标,选择“设置(N)”,选择“更新和安全”-“Windows 更新”,查看该页 面上的提示信息,也可点击“查看更新历史记录”查看历史更新情况。

针对未成功安装的更新,可点击更新名称跳转到微软官方下载页面,建议用户点击该页 面上的链接,转到“Microsoft 更新目录”网站下载独立程序包并安装。

临时防护措施

若使用 Windows Server 2019 和 Windows 10 version 1809 版本的用户暂时无法安 装补丁,可使用下列措施进行临时缓解:

在 DWORD 注册表中删除“EnableTrailerSupport”可防护此漏洞的攻击,“EnableTrailerS upport”的路径为:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Par ameters

注:当用户通过 EnableTrailerSupport 注册表值启用了 HTTP Trailer Support 时,以上 版本才受该漏洞影响,默认配置时不受该漏洞影响。

参考资料

Microsoft Update Catelog : https://www.catalog.update.microsoft.com/Home.aspx

HTTP Protocol Stack Remote Code Execution Vulnerability: https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-21907