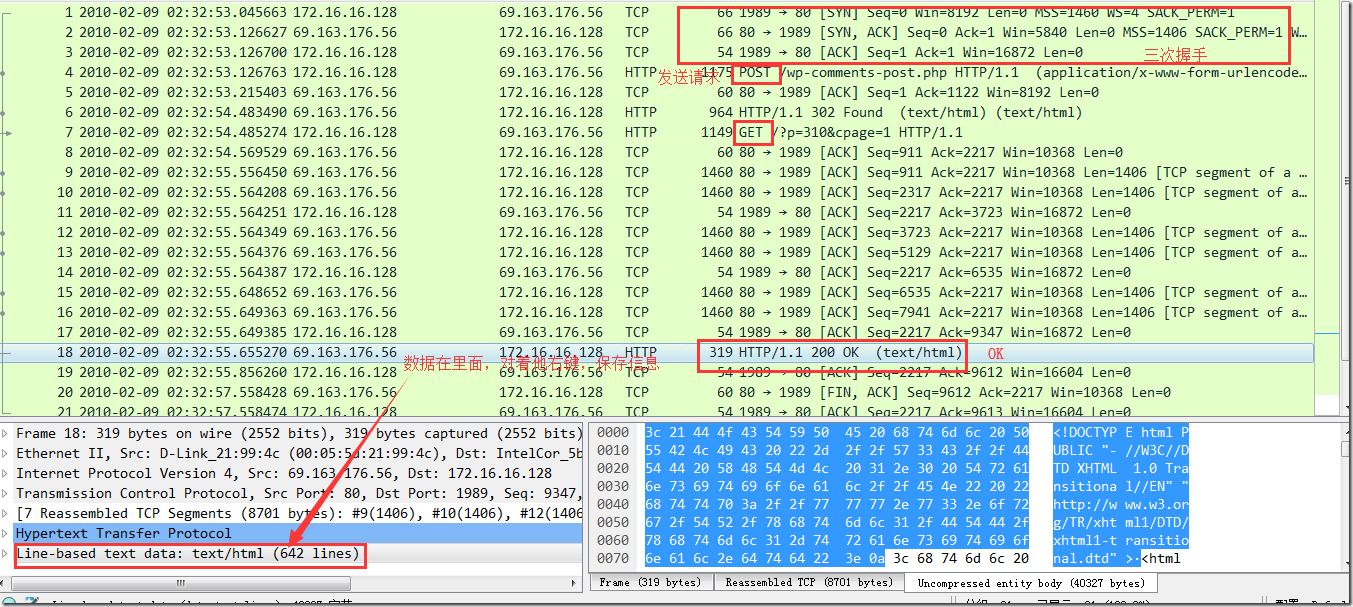

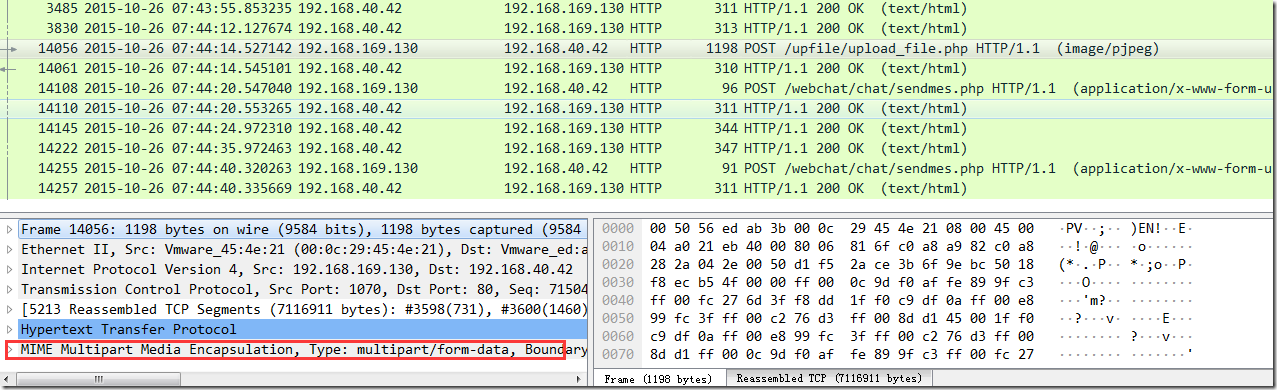

WireShark案例

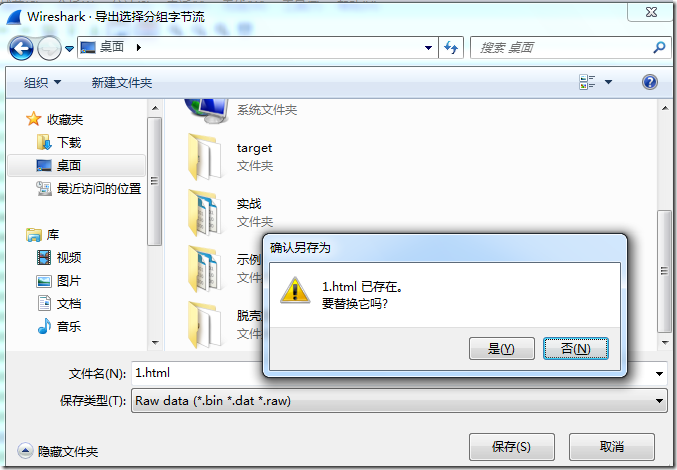

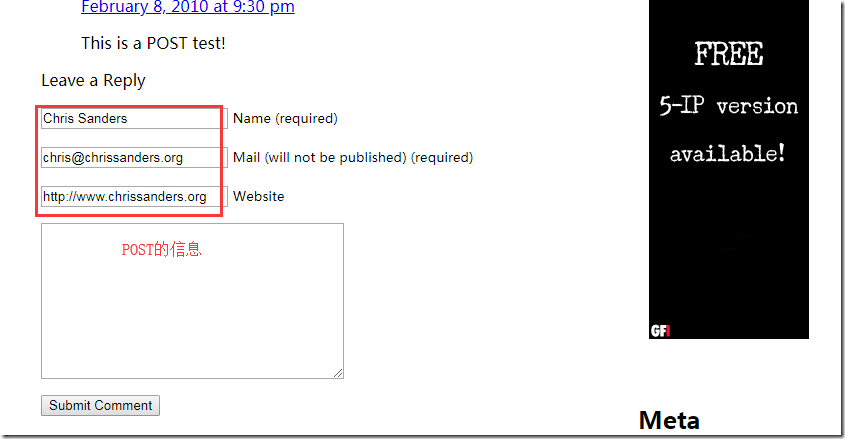

对着数据所在位置右键-导出分组字节流

保存,双击打开

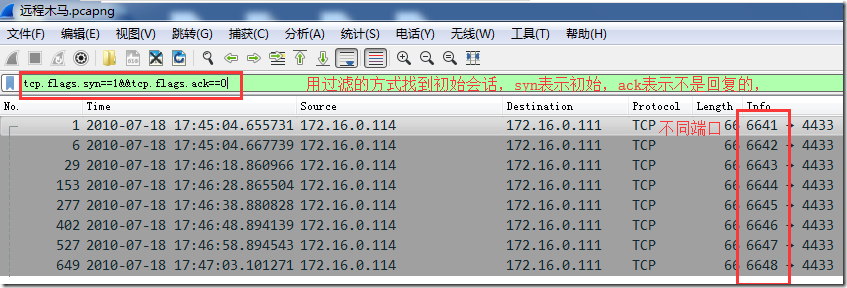

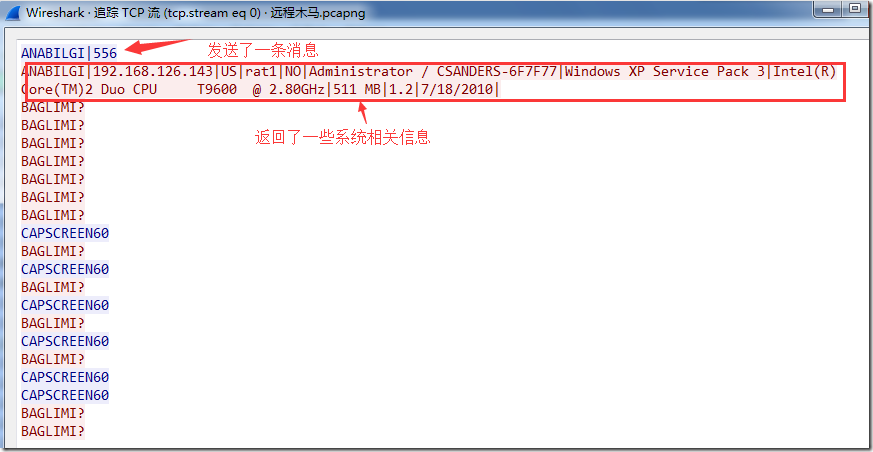

远程木马

右键-追踪流-TCP流

第0个流。

第1个流

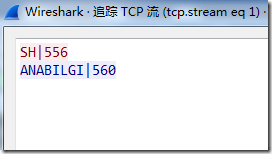

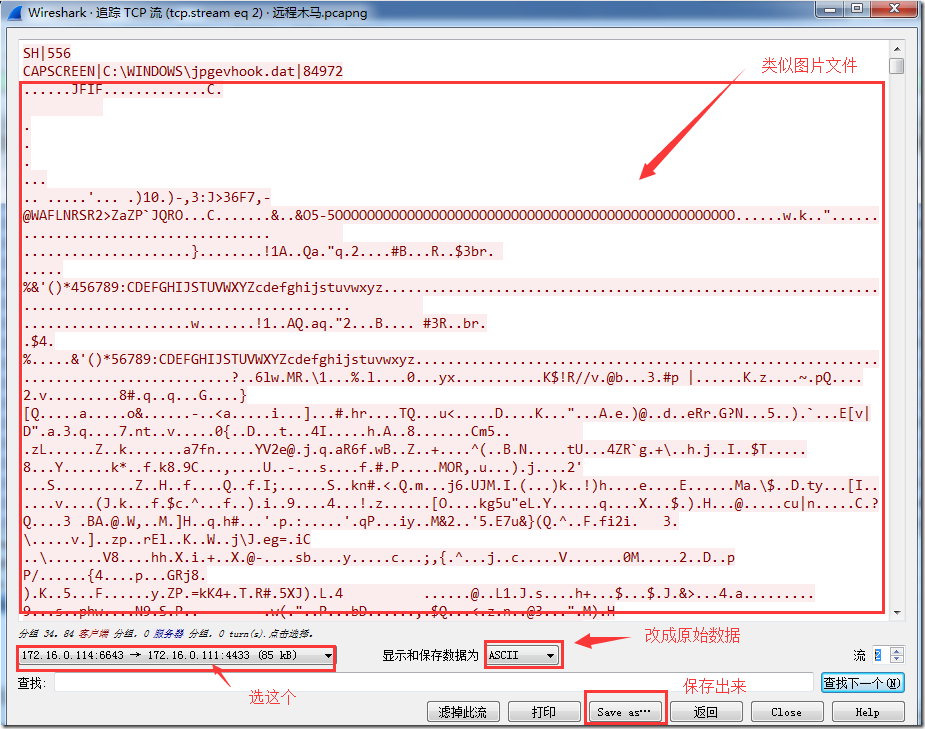

第2个流

保存成jpg格式。进入010editor去掉多余代码

图片出来

大黑阔

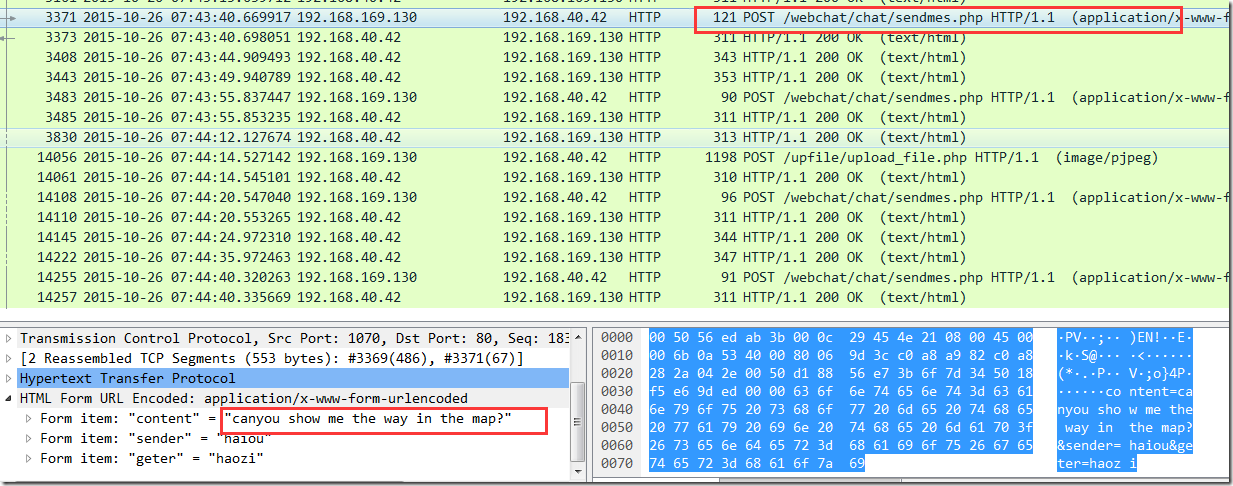

观察

右键-作为过滤应用-与非选中过滤掉自己不要的。

可以看到聊天内容

看完,会发现会发图片。

找到发图片的地方

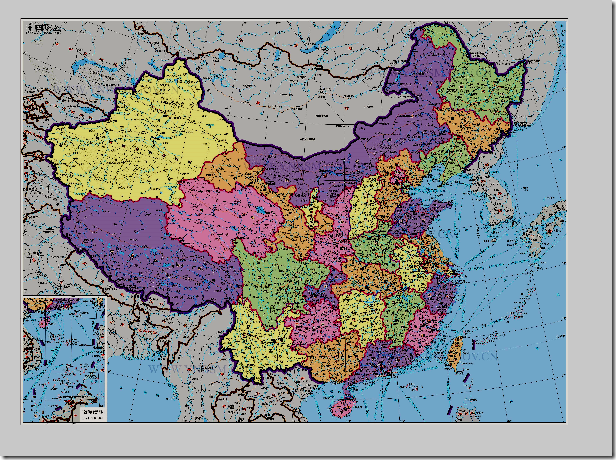

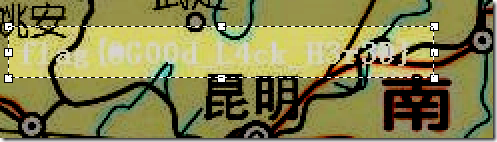

因为聊天记录提到了wangsicong 100.搜一下发现在昆明,在昆明的位置上发现白色的字体

用绘图工具增强对比图。看清字体

flag[@GOOD L4CK H3430]

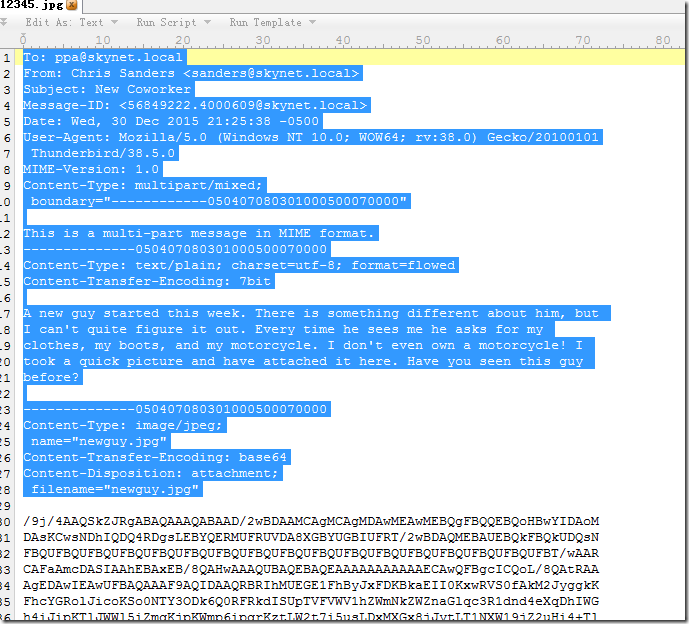

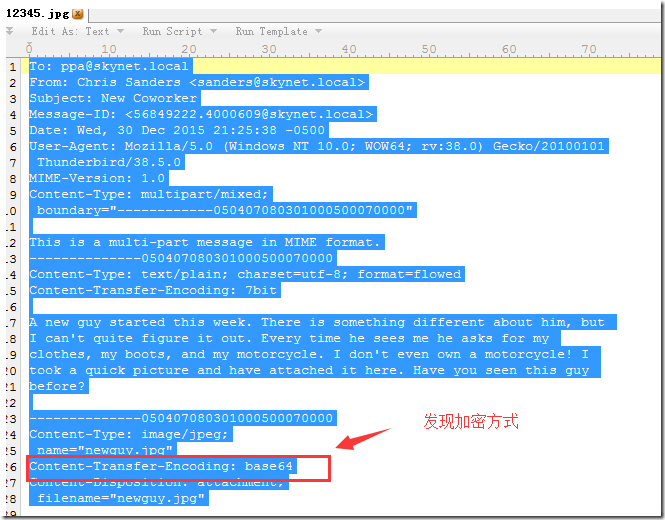

邮件

观察发现

右键-导出分组字节流

保存成jpg格式。删掉多余部分。但是明显正文部分被加了密

而且base64是没有0D0A的。所以要把正文中的0D0A剔除掉。

用010editor-search-replace

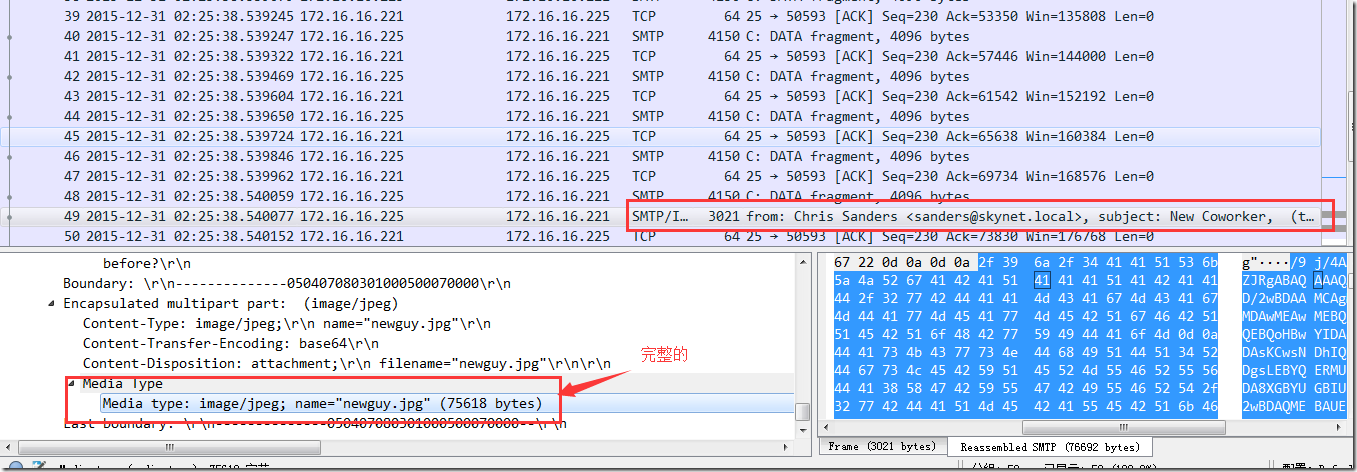

但是上面数据是分成好几个

这里有个完整的

010Editor脚本有个解密Base64的脚本。用那个解密。

终结者