任务详情

一.防火墙配置(附上主要过程和结果截图即可)

配置Linux平台上的iptables,完成如下功能并测试

(1) 不允许其他网络使用本机的Telnet服务(非课堂验收)。

| 主机 | IP地址 |

|---|---|

| kali | 192.168.200.2 |

| xp | 192.168.200.3 |

| ubantu | 192.168.200.4 |

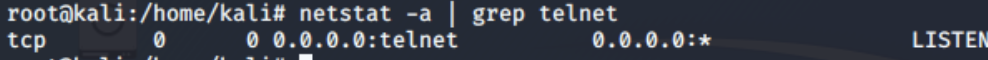

1、在kali中输入命令netstat -a | grep telnet,查看kali的telnet服务是否打开 |

显示telnet服务是开启的

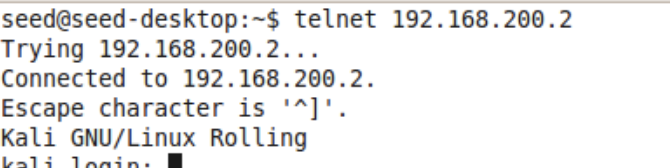

2、我们在ubuntu中telnet 192.168.200.2

可以登录telnet

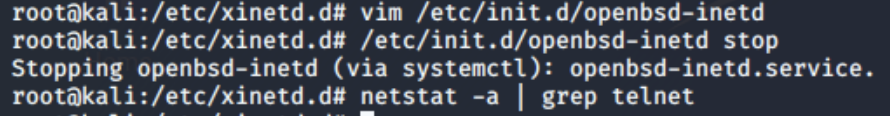

3、在kali执行命令sudo /etc/init.d/openbsd-inetd stop

netstat -a | grep telnet

这时已关闭。

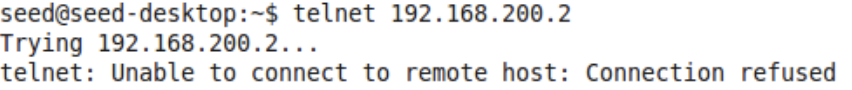

4、再尝试telnet登录

这是无法登录~

(2) 只允许特定IP地址访问主机的某一网络服务,而其他IP地址无法访问

配置Windows个人防火墙:要求只允许使用TCP的2000-3000端口或80端口连接本机地址的某个端口

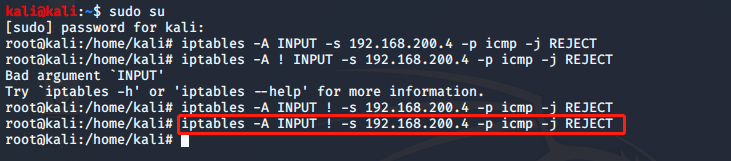

1、使用命令iptables -A INPUT ! -s 192.168.200.4 -p icmp -j REJECT ,以除特定主机192.168.200.4外拒绝ICMP报文。

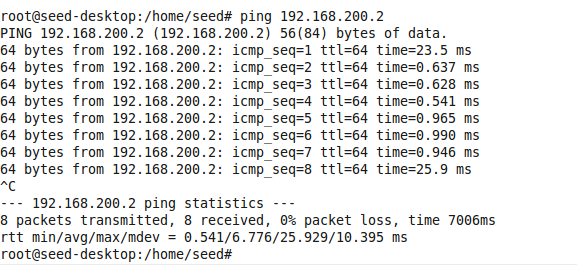

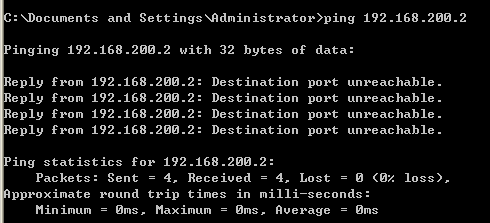

2、.我们使用ubuntu和Winxp来ping Kali,结果如图

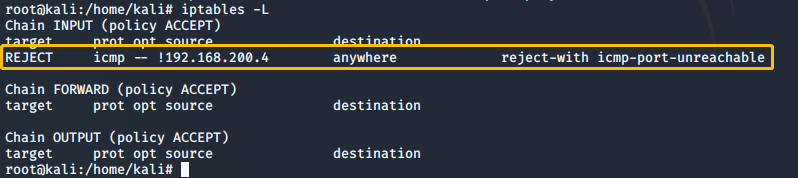

3、可以看到只有Seed可以ping通,此时再查看iptables规则表,不能忘了使用iptables -F可以删除规则表中内容,回归默认ACCEPT设置。

二.Snort实践

使用Snort对给定的pcap文件进行入侵检测,并对检测出的攻击进行说明

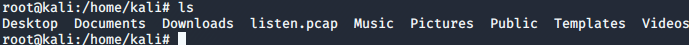

1、首先我们先确定文件listen.pcap所在位置

2、然后利用指令 snort -r /home/kali/listen.pcap -c /etc/snort/snort.conf -K ascii对listen.pacp进行入侵检测, 其中-c表示选择snort配置文件,-r表示从pcap格式的文件中读取数据包,-K ascii是用来指定输出日志文件的为ASCII编码。

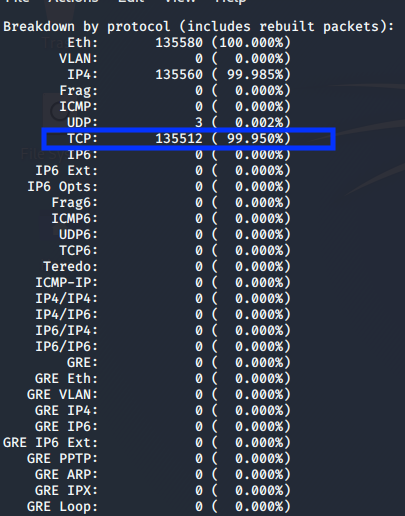

如上图查看输出里检测出的数据包,可以看到大部分为tcp数据包~

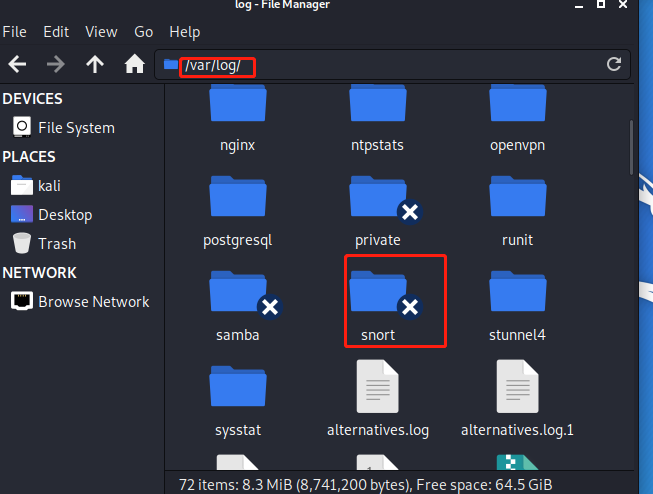

3、我们去找到snort所在的位置

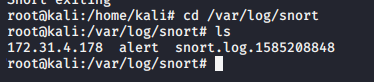

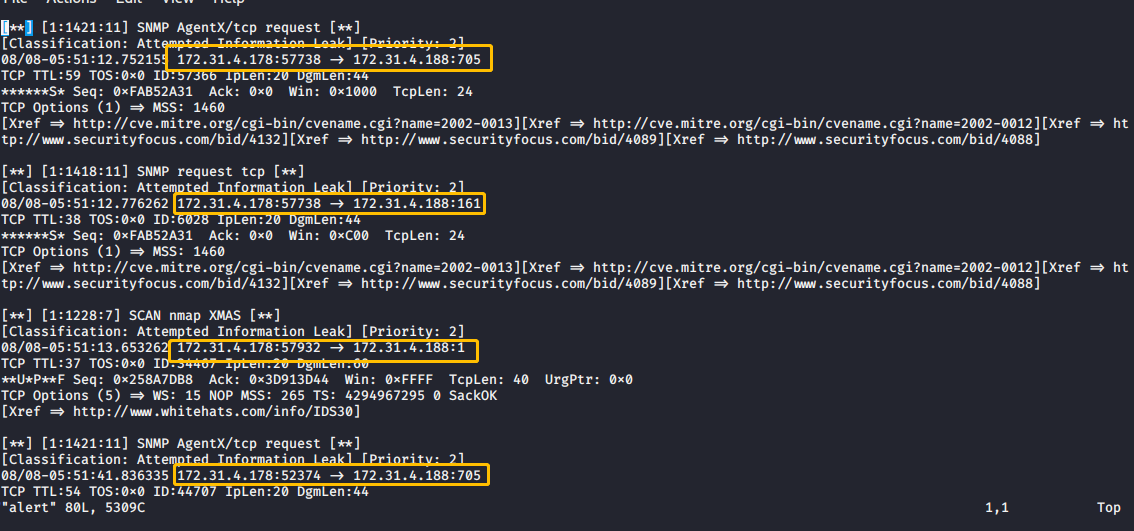

4、进入报警日志目录 cd /var/log/snort , 查看日志文件 vim alert,可以发现本次攻击是使用nmap发起的。攻击主机的IP地址是 172.31.4.178 ,网络扫描的目标IP地址是 172.31.4.188 。

三.分析蜜网网关的防火墙和IDS/IPS配置规则,并撰写分析报告,说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求的。分析内容如下:

(1)上述脚本是如何实现蜜网网关的数据捕获和数据控制机制?

(2)获取IPTables的实际规则列表、Snort和Snort_inline的实际执行参数。

(3)蜜网网关开机之后,防火墙、NIDS、NIPS是如何启动的?

(4)蜜网网关的Snort规则是如何自动升级的?

1、数据控制:

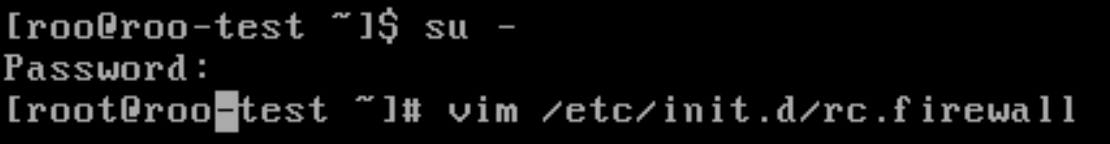

我们先查看防火墙的文件,执行命令vim /etc/init.d/rc.firewall

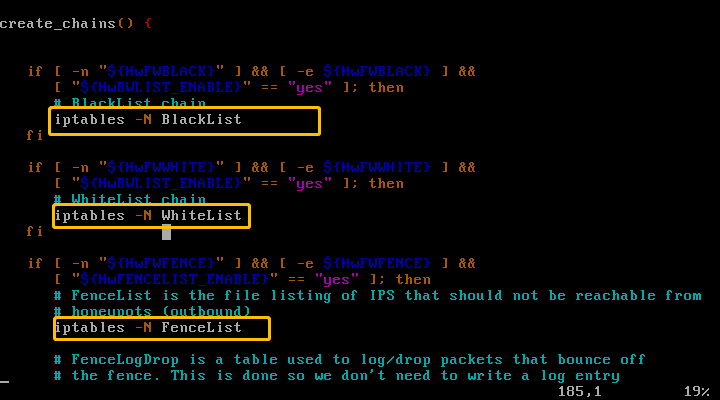

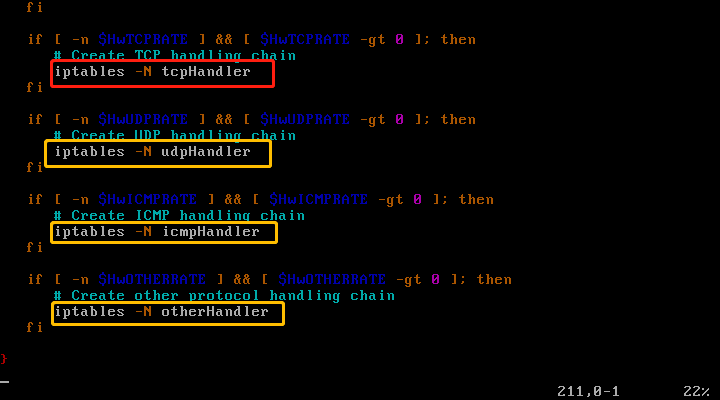

可以从上图中看到create_chains中新建了许多规则链:黑名单链、白名单链、防护链......

我们得到了:

- 防火墙对源地址或者目的地址属于黑名单的主机,丢弃所有包。

- 对于属于白名单的主机,接受且不记录。

- 对于属于防护名单内的主机,禁止访问某些不希望被访问到的主机

2、数据捕获:就是记录的信息如:目的地址或端口、源地址或端口、使用的协议、长度等等

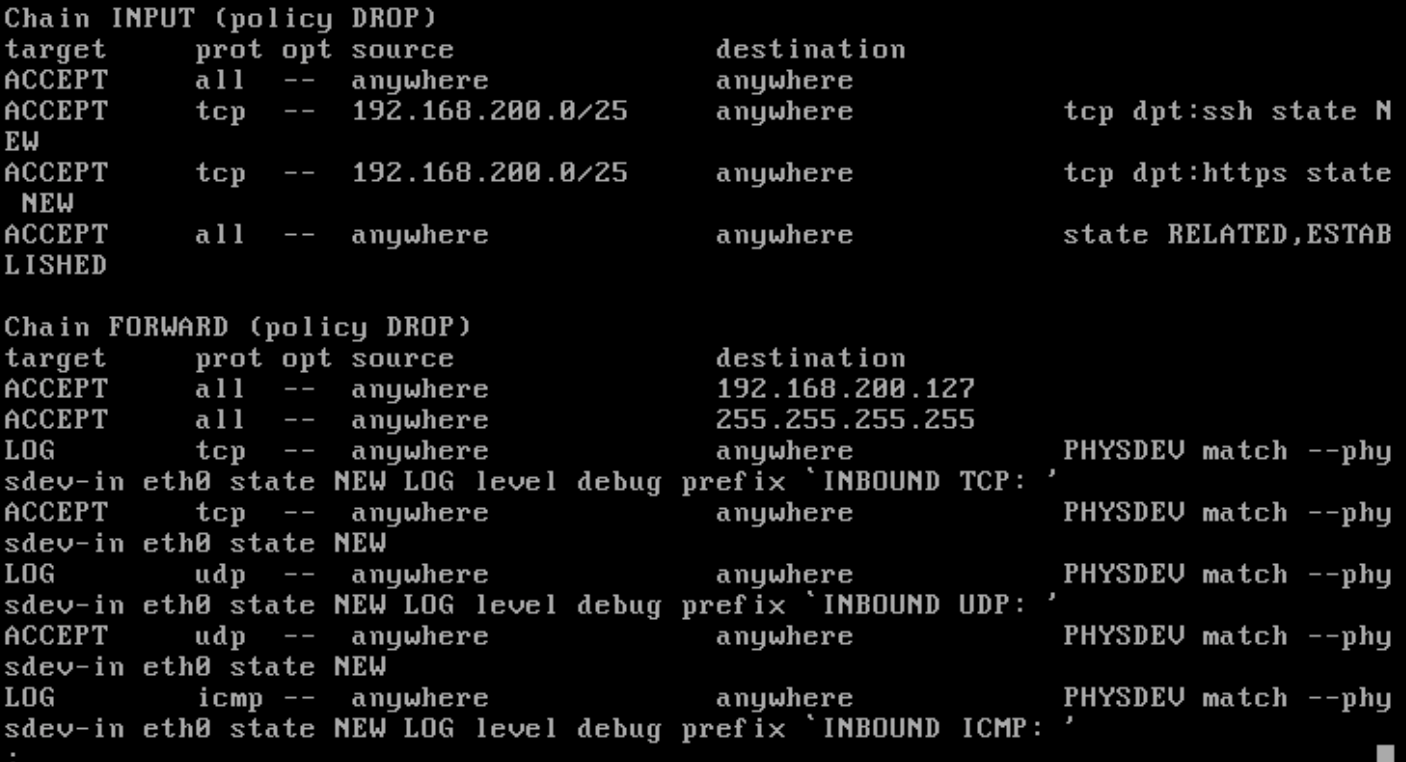

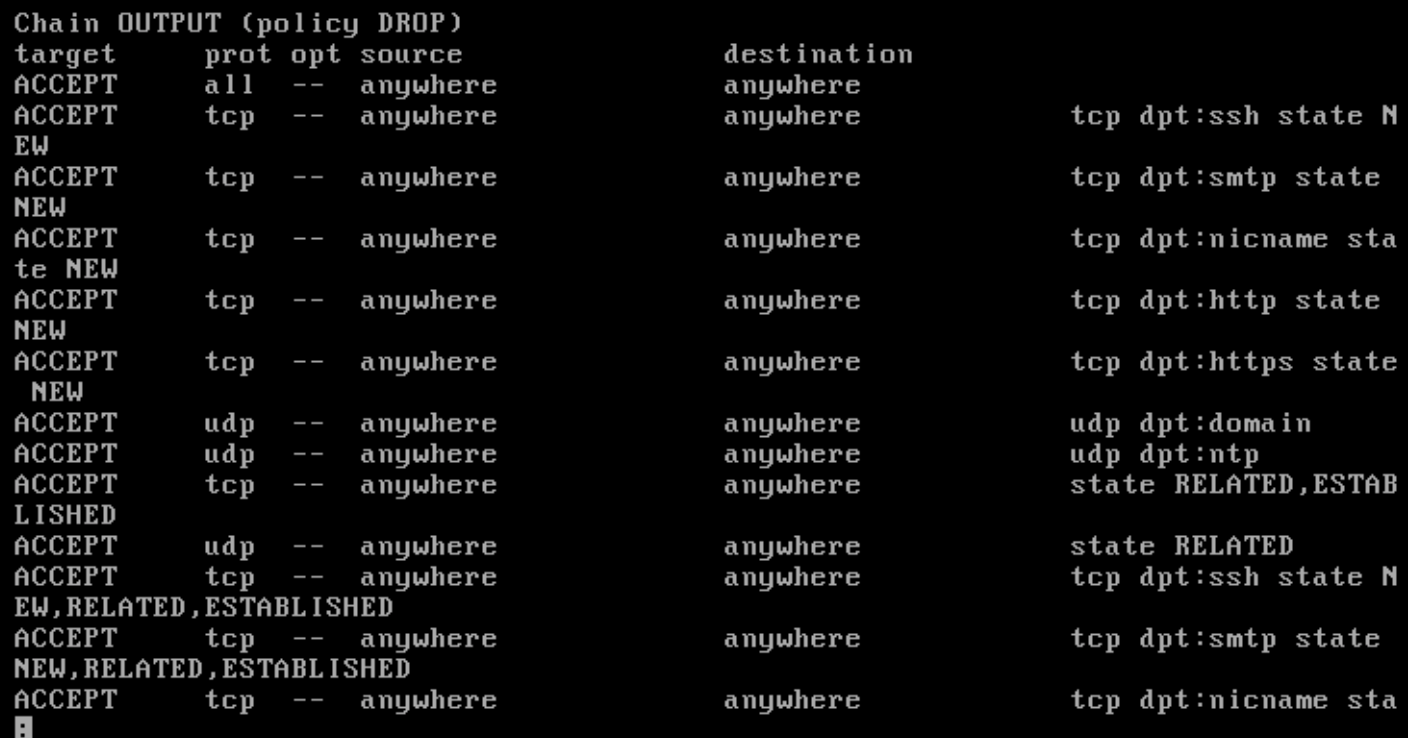

3、iptables的实际规则列表:

执行iptables -L可以查看到实际的规则列表

我们可以发现默认规则:INPUT、FORWARD、OUTPUT都关闭了~

4、Snort实际执行参数:

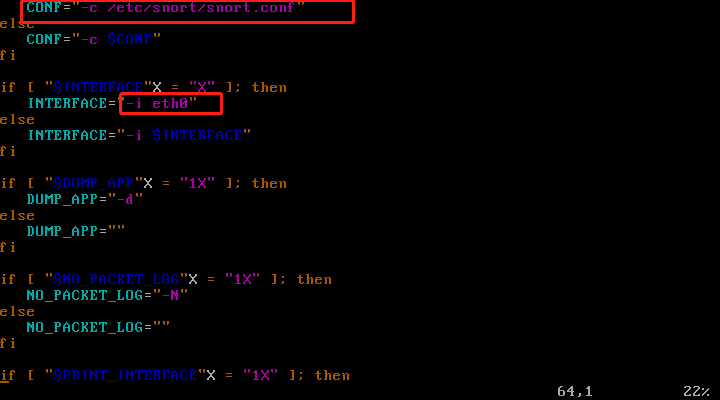

我们先打开Snort脚本文件vim /etc/init.d/snortd

如上图我们可以看到:它是默认使用默认目录下的snort规则,监听网卡为eth0,默认储存路径为/var/log/snort~

5、Snort_inline实际执行参数:

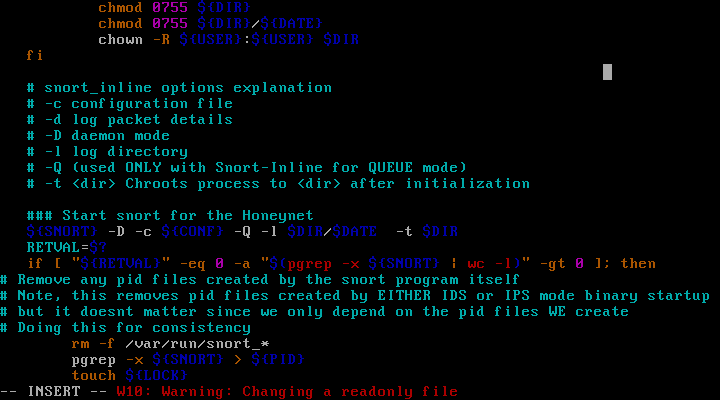

执行命令vim /etc/init.d/hw-snort_inline打开snort_inline的脚本文件查看实际执行参数

得到:各参数定义为:-D表示Daemon模式,-c表示读取config文件,-Q表示使用QUEUE模式,-l表示输出log文件的目录,-t表示改变程序执行时所参考的根目录位置

6、防火墙、NIDS、NIPS启动:

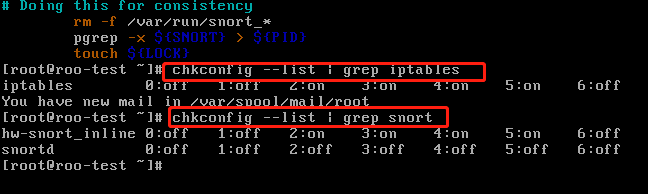

执行命令chkconfig --list | grep [服务]来查询当前服务是否开启

我们可以看到防火墙和NIPS(snort_inline)是跟随系统启动的,并且开机自动配置刚才的脚本文件。NIDS是需要手动启动的。

7、Snort规则如何自动升级:

在/etc目录下执行命令vim honeywell.conf来打开honeywall配置文件

我们可以找到snort规则更新的地方。可以看到默认是不自动更新的。可以推断它使用Oinkmaster进行了snort的自动升级。