20155207 实验五 通讯协议设计

什么是OpenSSL?

OpenSSL 是一个安全套接字层密码库,囊括主要的密码算法、常用的密钥和证书封装管理功能及SSL协议,并提供丰富的应用程序供测试或其它目的使用。

SSL是Secure Sockets Layer(安全套接层协议)的缩写,可以在Internet上提供秘密性传输。Netscape公司在推出第一个Web浏览器的同时,提出了SSL协议标准。其目标是保证两个应用间通信的保密性和可靠性,可在服务器端和用户端同时实现支持。

Openssl的特征:数据保密性、数据完整性、安全验证

OpenSSL的重大漏洞

2014年4月8日,OpenSSL的大漏洞曝光。这个漏洞被曝光的黑客命名为“heartbleed”,意思是“心脏流血”——代表着最致命的内伤。利用该漏洞,黑客坐在自己家里电脑前,就可以实时获取到约30%https开头网址的用户登录账号密码,包括大批网银、购物网站、电子邮件等。

Heartbleed Bug是流行的OpenSSL加密软件库中的一个严重漏洞。这种弱点允许在正常情况下通过用于保护因特网的SSL / TLS加密来窃取受保护的信息。

Heartbleed错误允许Internet上的任何人读取由易受攻击的OpenSSL软件版本保护的系统的内存。这就损害了用于识别服务提供商的秘密密钥,并加密了流量,用户的名字和密码以及实际的内容。这使得攻击者可以窃听通信,直接从服务和用户处窃取数据,模仿服务和用户。

这是一个实现问题,即流行的OpenSSL库中的编程错误,它向应用程序和服务提供SSL / TLS等加密服务。

实验一

在Ubuntu中完成 http://www.cnblogs.com/rocedu/p/5087623.html 中的作业。

与他人协作,测试同一个OpenSSL包的加密算法。测试加密算法:AES、RSA、MD5。经过测试各算法的确有效。

通信服务器和客户端需要相互确认。所以基于此,加密通信只能使用公钥加密算法RSA,进行通信之前先生成密钥文件。

RSA加密解密过程:通常是先生成一对RSA 密钥,其中之一是保密密钥,由用户保存;另一个为公开密钥,可对外公开,甚至可在网络服务器中注册。为提高保密强度,RSA密钥至少为500位长,一般推荐使用1024位。这就使加密的计算量很大。为减少计算量,在传送信息时,常采用传统加密方法与公开密钥加密方法相结合的方式,即信息采用改进的DES或IDEA对话密钥加密,然后使用RSA密钥加密对话密钥和信息摘要。对方收到信息后,用不同的密钥解密并可核对信息摘要。

服务器与客户端基于TCP协议搭建,不采用UDP是因为UDP协议构建的技术不够精。

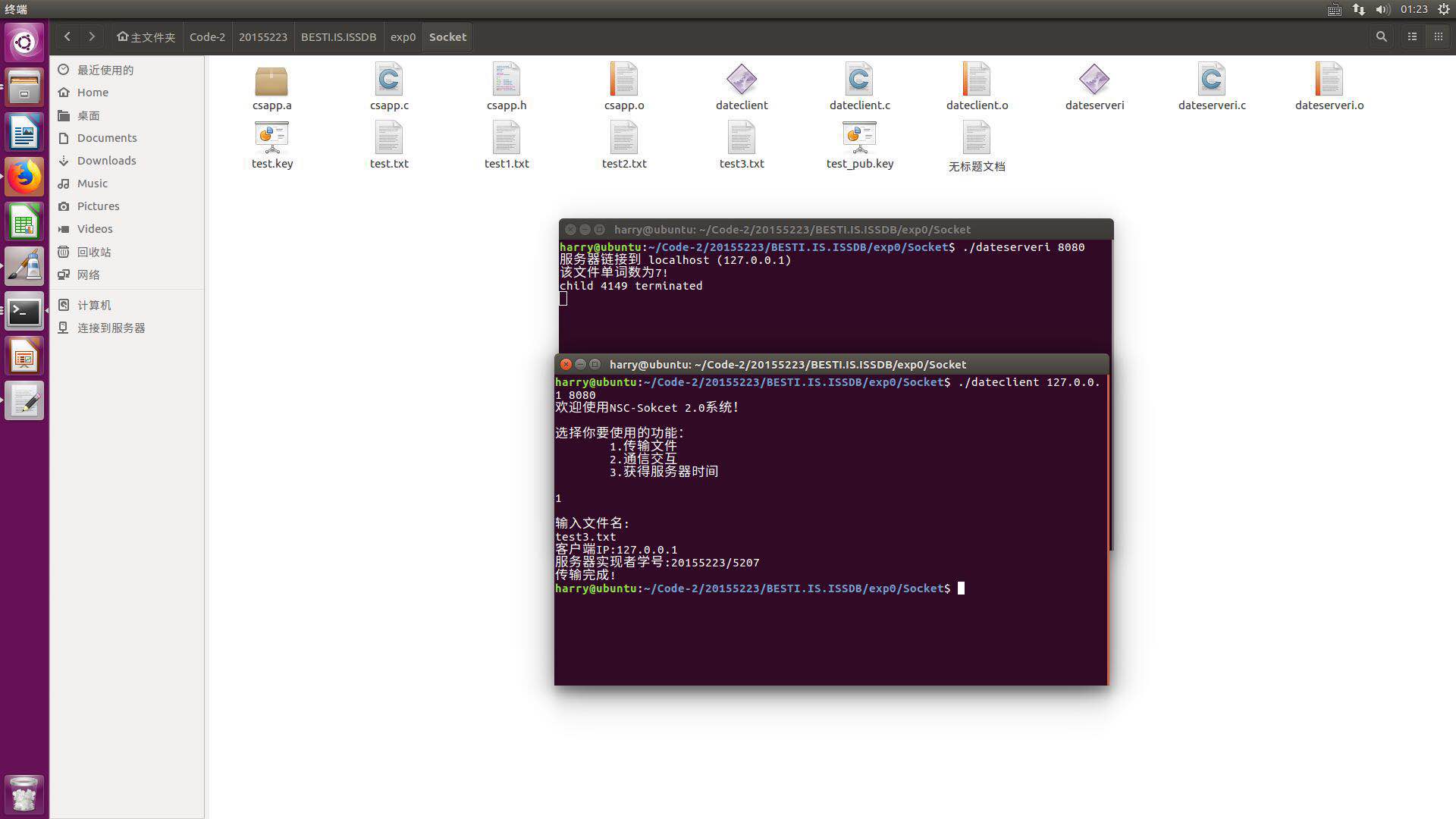

实现结果:

实验二

在Ubuntu中实现对实验三中的“wc服务器”通过混合密码系统进行防护。

实验流程图:

服务器代码:

#include <stdio.h>

#include <stdlib.h>

#include <errno.h>

#include <string.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <sys/socket.h>

#include <sys/wait.h>

#include <unistd.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#define MYPORT 155212

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

char buffer[BUFSIZ];

SSL_CTX *ctx;

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_server_method());

if (ctx == NULL)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_certificate_file(ctx, "cacert.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_PrivateKey_file(ctx, "privkey.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (!SSL_CTX_check_private_key(ctx))

{

ERR_print_errors_fp(stdout);

exit(1);

}

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1)

{

perror("socket");

exit(1);

}

else

printf("socket created

");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(MYPORT);

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))== -1)

{

perror("bind");

exit(1);

}

else

printf("binded

");

if (listen(sockfd, 5) == -1)

{

perror("listen");

exit(1);

}

while (1)

{

SSL *ssl;

len = sizeof(struct sockaddr);

if ((new_fd = accept(sockfd, (struct sockaddr *) &their_addr, &len)) == -1)

{

perror("accept");

exit(errno);

}

else

printf("accept client %s

", inet_ntoa(their_addr.sin_addr));

ssl = SSL_new(ctx);

SSL_set_fd(ssl, new_fd);

if (SSL_accept(ssl) == -1)

{

perror("accept");

close(new_fd);

break;

}

int length, i;

long wordscount=0;

int flag=1;

while(1){

bzero(buffer, BUFSIZ);

if((length=SSL_read(ssl, buffer, BUFSIZ))>0){

for(i=0; i<len; i++){

if(flag==0){

switch(buffer[i]){

case ' ':

wordscount++;

break;

case '

':

wordscount++;

break;

case '

':

wordscount++;

break;

default:

break;

}

}

if(buffer[i]== ' ' || buffer[i]=='

' || buffer[i]=='

') flag=1;

else flag=0;

}

}

if(length<1024) break;

}

len = SSL_write(ssl, &wordscount, sizeof(long));

SSL_shutdown(ssl);

SSL_free(ssl);

close(new_fd);

}

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}

客户端代码:

#include <stdio.h>

#include <string.h>

#include <errno.h>

#include <sys/socket.h>

#include <resolv.h>

#include <stdlib.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <unistd.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#define MYPORT 155212

void ShowCerts(SSL * ssl)

{

X509 *cert;

char *line;

cert = SSL_get_peer_certificate(ssl);

if (cert != NULL)

{

printf("num cert messsage:

");

line = X509_NAME_oneline(X509_get_subject_name(cert), 0, 0);

printf("cert: %s

", line);

free(line);

line = X509_NAME_oneline(X509_get_issuer_name(cert), 0, 0);

printf("Issuer: %s

", line);

free(line);

X509_free(cert);

}

else

printf("no cert message

");

}

int main(int argc, char **argv)

{

int sockfd, len;

struct sockaddr_in dest;

char buffer[BUFSIZ];

SSL_CTX *ctx;

SSL *ssl;

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_client_method());

if (ctx == NULL)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) < 0)

{

perror("Socket");

exit(errno);

}

bzero(&dest, sizeof(dest));

dest.sin_family = AF_INET;

dest.sin_port = htons(MYPORT);

if (inet_aton("127.0.0.1", (struct in_addr *) &dest.sin_addr.s_addr) == 0)

{

perror("127.0.0.1");

exit(errno);

}

if (connect(sockfd, (struct sockaddr *) &dest, sizeof(dest)) != 0)

{

perror("Connect ");

exit(errno);

}

ssl = SSL_new(ctx);

SSL_set_fd(ssl, sockfd);

if (SSL_connect(ssl) == -1)

ERR_print_errors_fp(stderr);

FILE *fp;

char path[20];

gets(path);

fp=fopen(path, "r");

char readch;

int i=0;

bzero(buffer, BUFSIZ);

while((readch=fgetc(fp))!=EOF){

if(i<1024){

buffer[i]=readch;

i++;

}

else{

i=0;

int n=SSL_write(ssl, buffer, 1024);

}

}

fclose(fp);

if(i!=0) SSL_write(ssl, buffer, i);

long wordscount;

bzero(buffer, BUFSIZ);

SSL_read(ssl, &wordscount, sizeof(long));

printf("%ld

", wordscount);

SSL_shutdown(ssl);

SSL_free(ssl);

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}

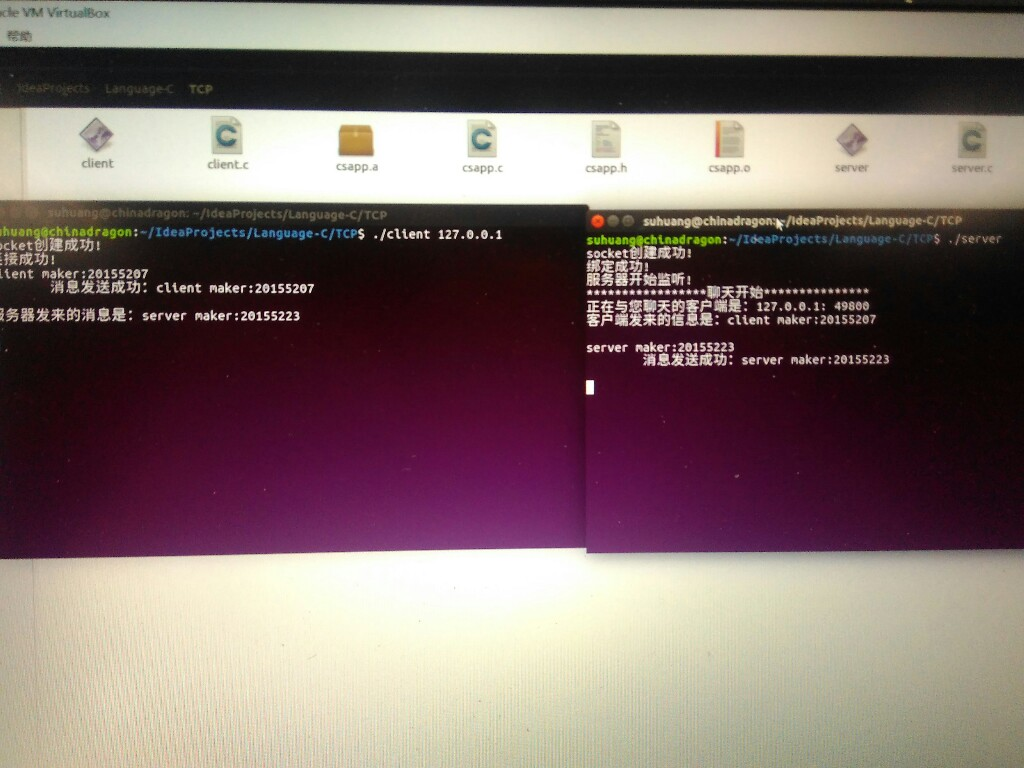

代码实现截图: