笔记部分

2019/11/4 17:55:22

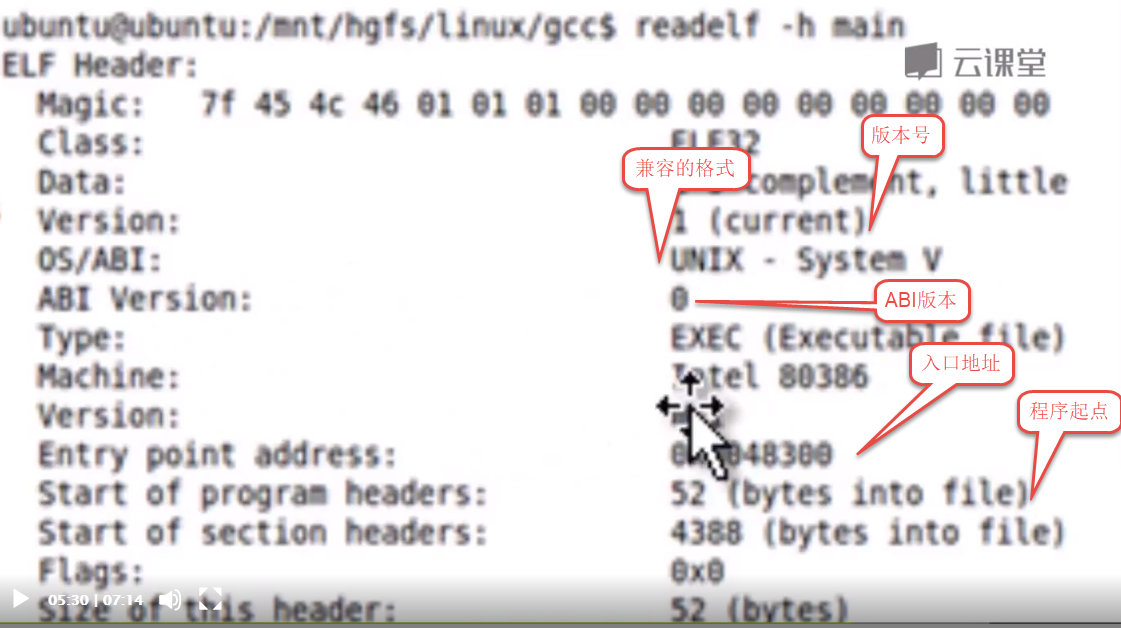

- elf文件代码默认加载到0x8048000,然后是一段首部信息,然后到达程序的真实入口

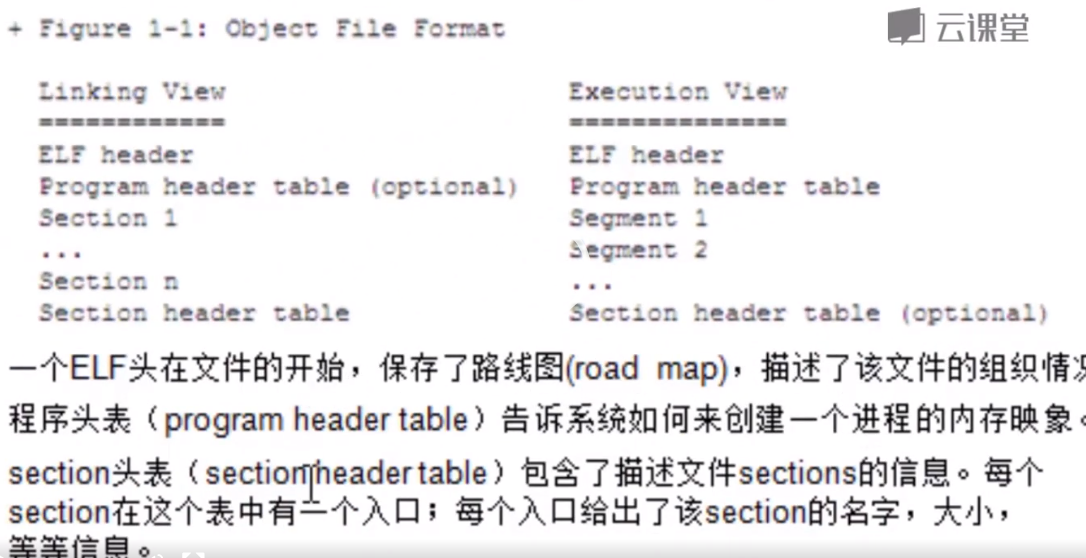

- 正常的系统调用会先进入内核态->用户态->系统调用下一条指令,execve执行时先进入内核态,然后在内核里面覆盖掉当前进程,返回时变成新的可执行程序,ef有三种目标文件,可重定位文件,主要是.o文件,可执行文件,主要是.so文件,共享目标文件:链接文件。目标文件格式:创建链接,创建程序,链接程序,运行程序。

动态链接的过程中,动态链接库的依赖关系会形成一个图,其中elf_interperter会检查加载了哪些库,会依赖动态连接器来解析elf文件,加载动态连接器ld,返回用户态时,返回动态连接器的程序入口,动态链接器解析当前可执行文件,检查并加载相关动态链接库,在解析动态链接库,看看其需要哪些文件,一般是一个广度遍历,装载后,ld把cpu控制权在移交给可执行程序;静态时直接执行可执行程序入口,shell创建子进程时复制的是父进程,然后覆盖原来的进程,用户态堆栈也被清空,在创建新的用户态堆栈时,把命令行参数内容和环境参数内容通过指针传递到系统调用的内核处理函数,然后该函数创建可执行程序新的用户态堆栈时,会把这些参数拷贝进去,所以新的函数可以从main函数开始执行,但是,原来的调用execve的命令行压在了shell程序当前的堆栈上,但是这个堆栈在加载完新的可执行文件时,被清空了,然后内核又创建一个新的用户态堆栈

实验部分

2019/11/4 21:03:55

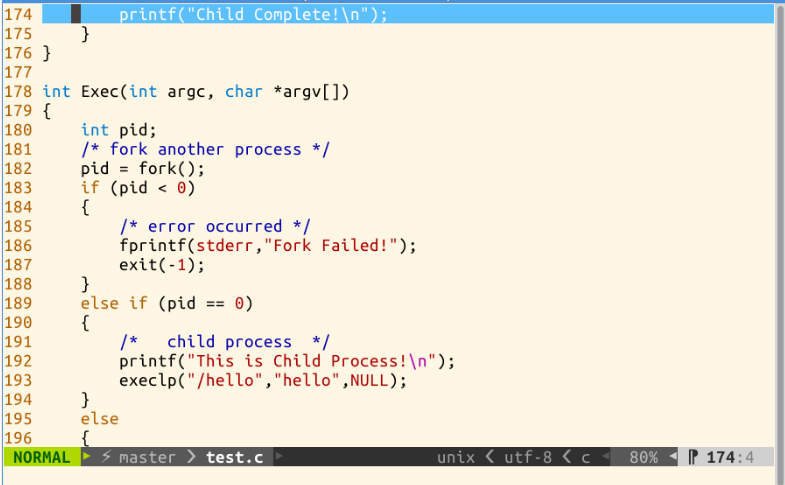

- 删除并克隆menu,然后进行test.c的覆盖。

- 并查看test.c

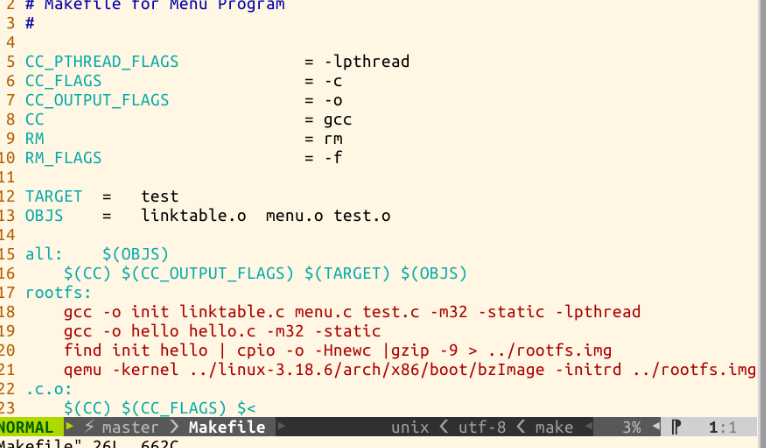

- 查看Makefile发现静态编译了了hello.c,并把init和hello都放在了rootfs.img里面了

- 这样执行exec的时候,会自动的加载hello。

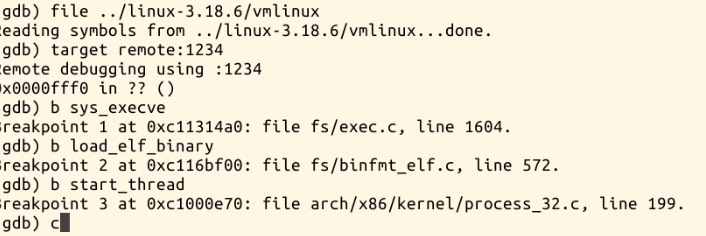

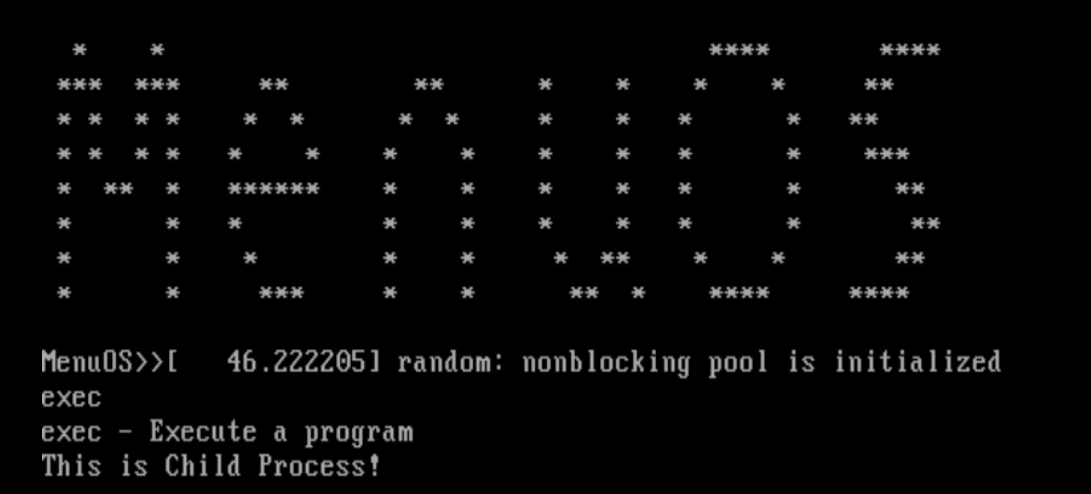

- 进行make rootfs,查看命令并执行exec命令,加载符号表并连接接口,设置断点并执行

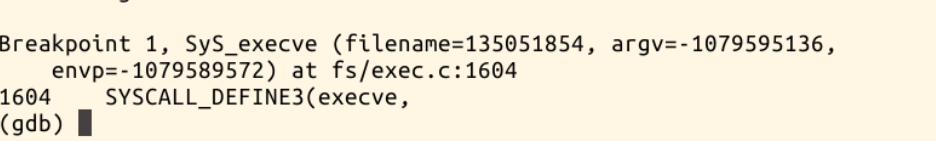

- 接下来执行exec命令,停在了SyS_execve()

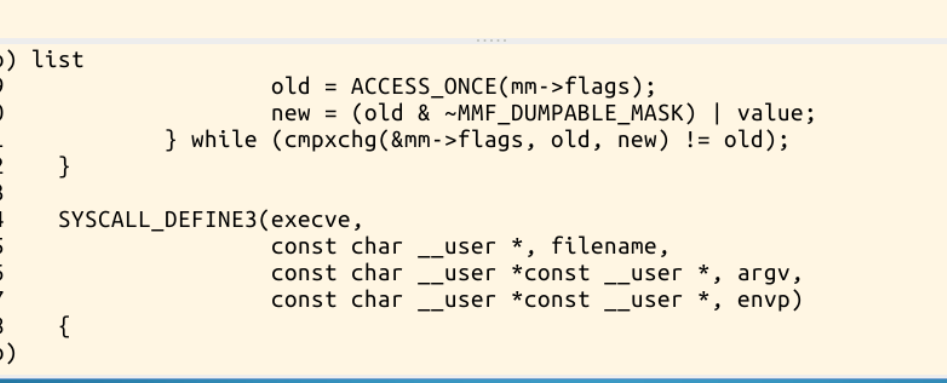

- 追踪这一部分代码

- 进入到它的内部

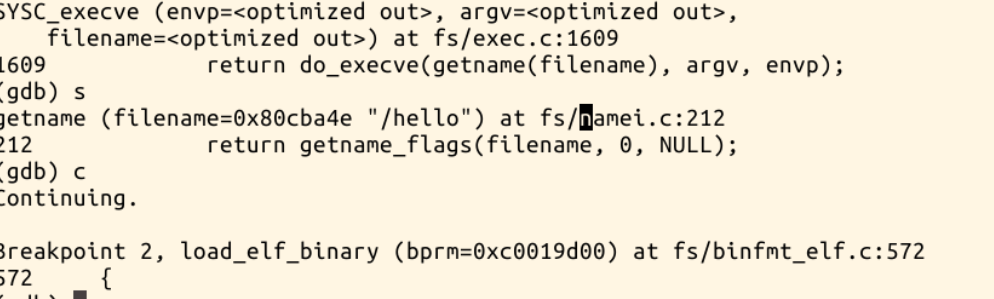

- 单步执行一次并进入两次内部在执行会停在load_elf_binary

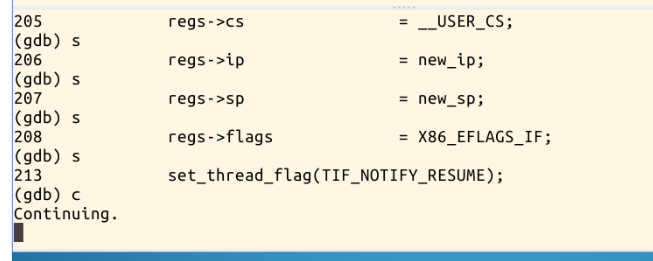

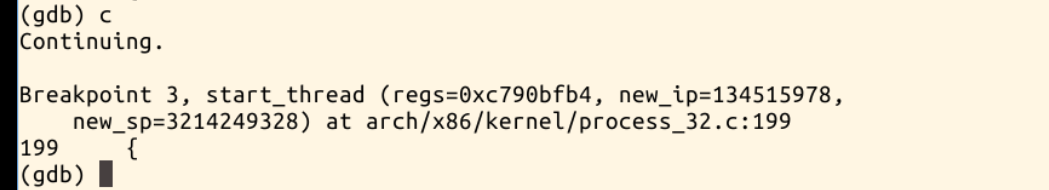

- 继续执行,停在start_thread上

- 查看new_ip指向哪里,指令:po new_ip,其返回的是用户态第一条指令的地址。

- 再一次水平分割,并利用命令:readelf -h hello查看这个可执行文件的入口点地址。发现其和new_ip位置一致。

- 继续进入内部并执行完。