20145303刘俊谦 Exp7 网络欺诈技术防范

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

局域网内的攻击,arp入侵攻击和DNS欺骗攻击

公共wifi点上的攻击。

(2)在日常生活工作中如何防范以上两攻击方法

输入个人信息前先检查域名地址是否正确

访问一些重要的网站时,尽量避免使用DNS,直接使用IP地址登录。

3.实践过程记录

简单应用SET工具建立冒名网站

确保kali和靶机能ping通;

为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,于是进行查看与修改。查看80端口是否被占用,我的被PID=1998的进程占用了,kill这个进程。

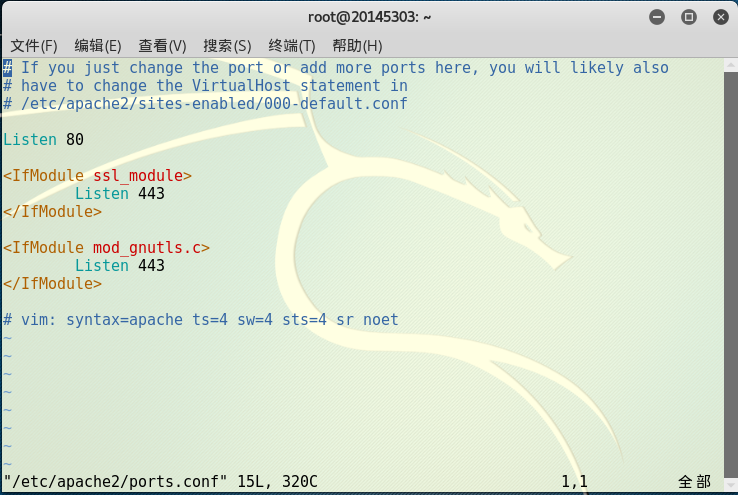

在终端中输入命令:sudo vi /etc/apache2/ports.conf

修改apache的配置文件中的监听端口为80

在终端中输入命令:apachectl start打开apache2.

新开一个终端窗口输入:setoolkit,出现如下开启界面。

选择1(社会工程学攻击)

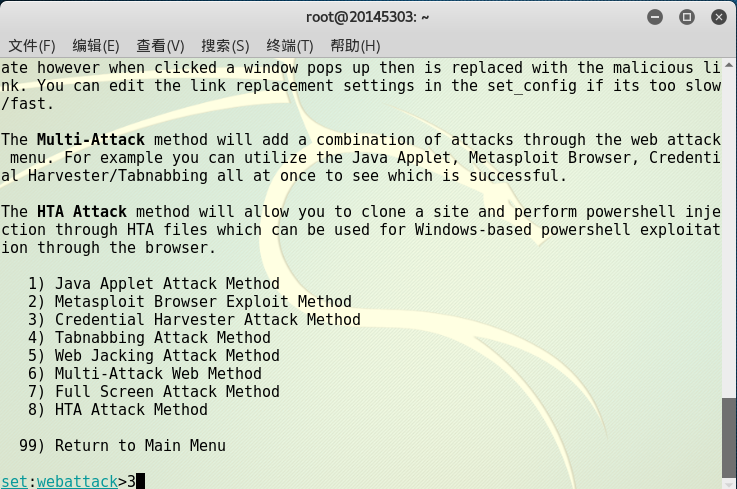

选择2,网页攻击

选择3,钓鱼网站攻击

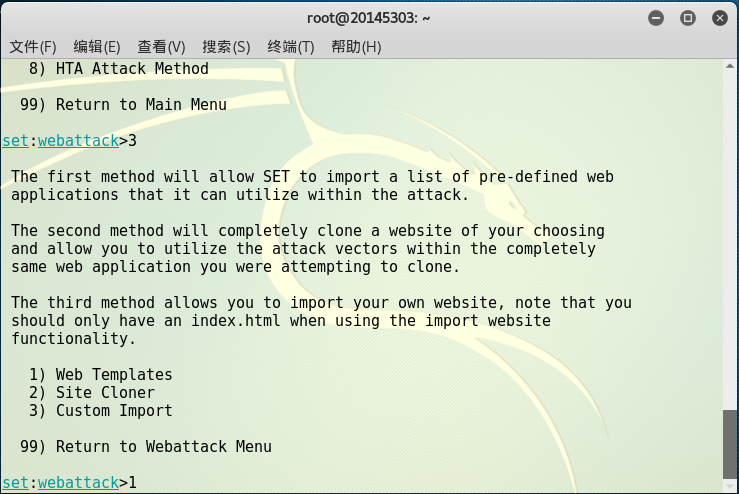

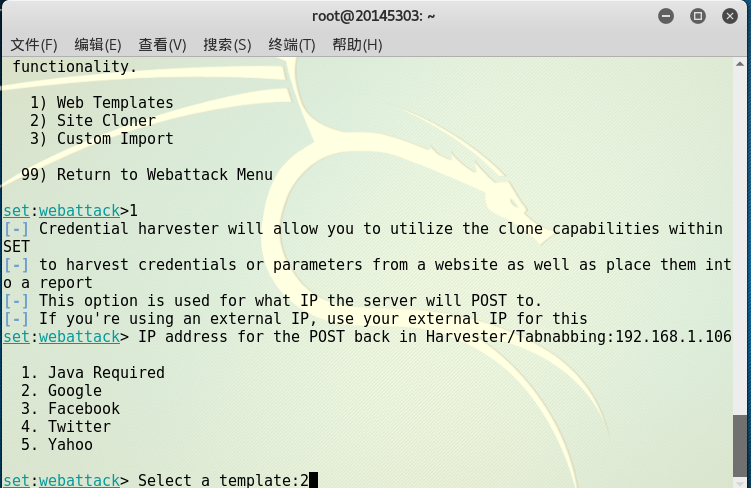

选择1

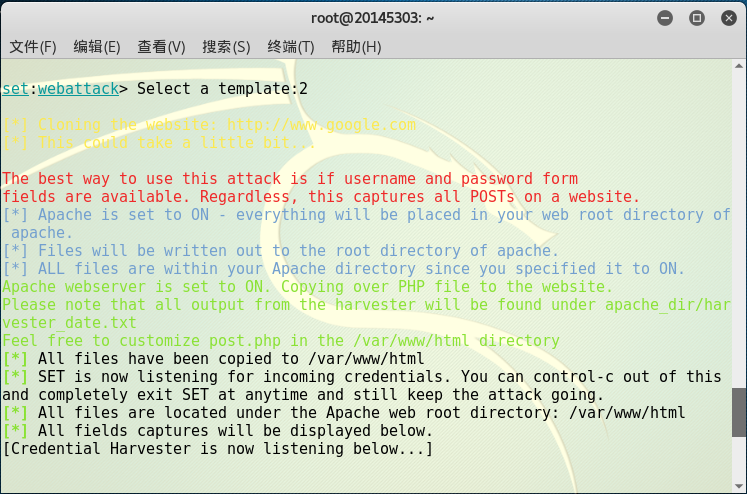

输入kali的IP,选择2.google,开始监听

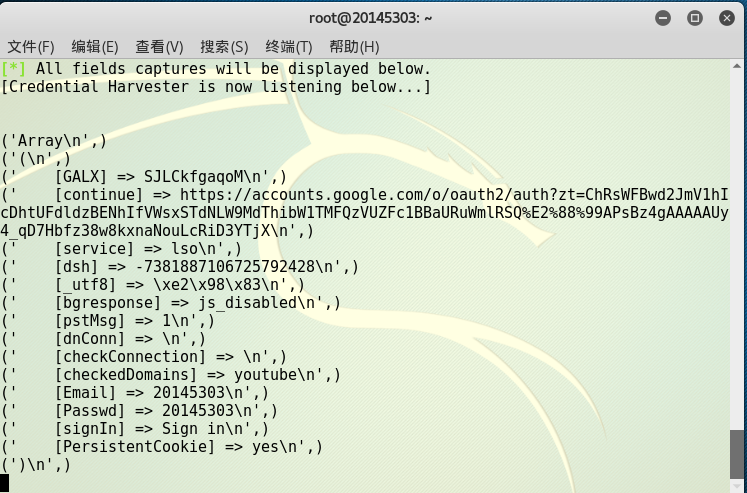

在主机浏览器上访问kali的IP,会出现google登录界面,输入账号登录:(此为钓鱼网站,没有实际内容,所以账号密码什么的可以随便输)

在kali端会捕捉到相关登录信息

ettercap DNS spoof

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

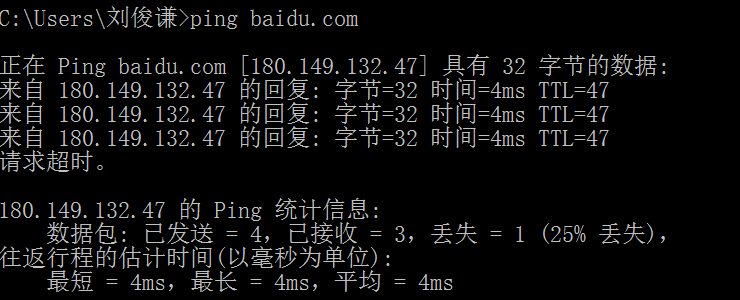

查看主机的IP与网关。

在cmd中输入ping baidu.com,查看百度的ip地址。

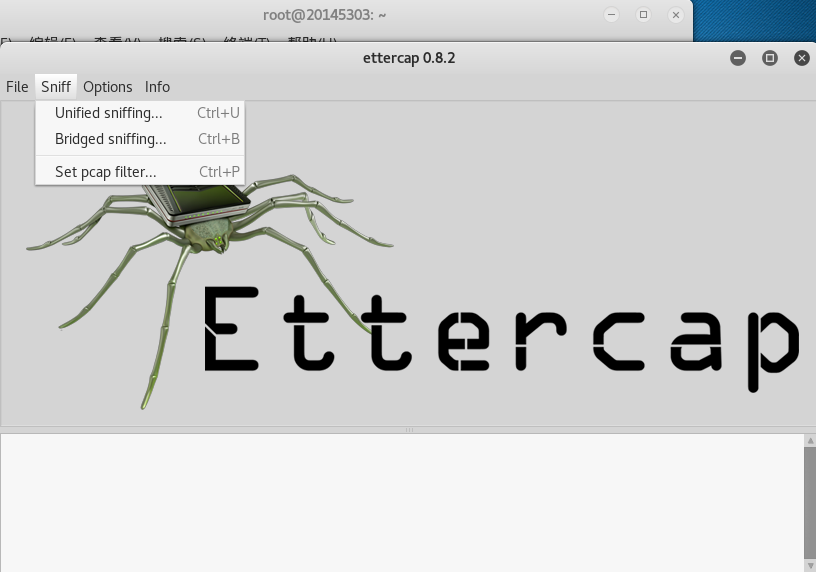

开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

选择eth0——>ok

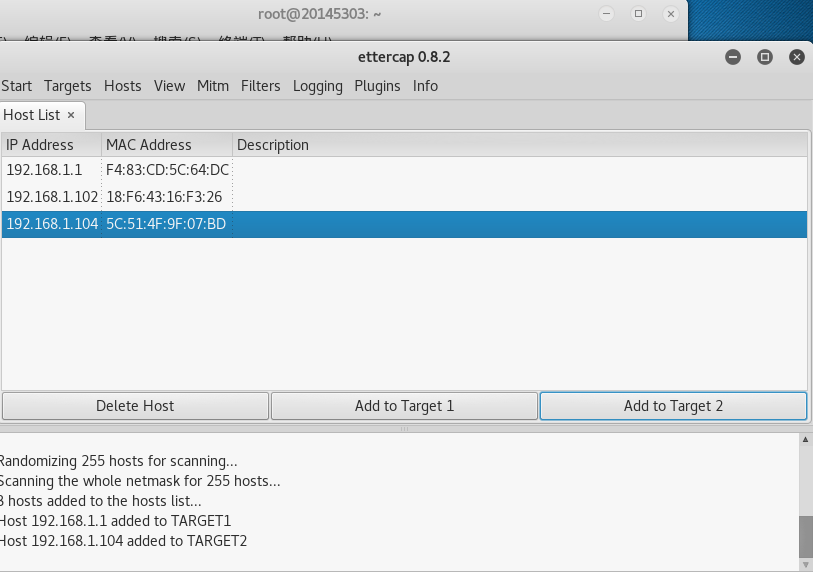

在工具栏中的host下点击扫描子网,并查看存活主机

然后将网关和主机IP分别添加到Target 1 和 Target 2。

点击Mitm选项,选择远程连接

点击plugins——>manage plugins选项。选择DNS_Spoof,点击右上角的start开始sniffing

在windows系统下cmd中输入ping www.baidu.com,可以发现,已经成功连接到kali上了。

在浏览器中访问www.baidu.com,就会跳转到之前克隆的网页