二:http://ctf3.shiyanbar.com/13/10.php

1. 打开该网页:

2.查看网页源代码发现一句提示:

There is no martial art is indefectible, while the fastest speed is the only way for long success.</br>>>>>>>----You must do it as fast as you can!----<<<<<<</br>

<!-- please post what you find with parameter:key -->

要用 key 来向该网页post数据。参数为我们找到的参数。

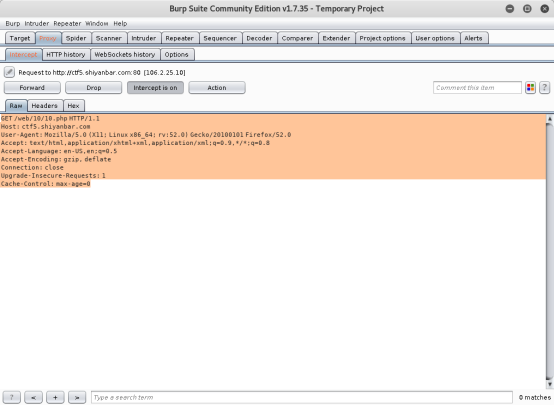

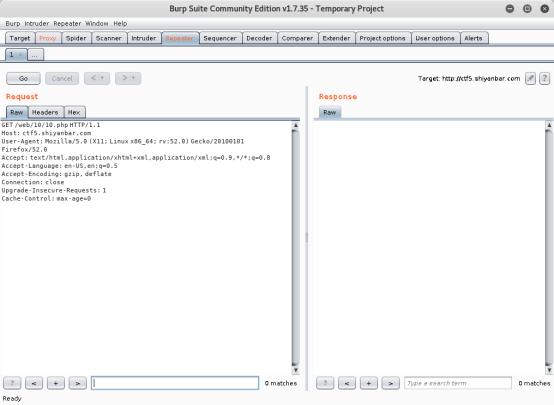

3.接下来用bp抓包。发送到repeater看看能接收到什么。

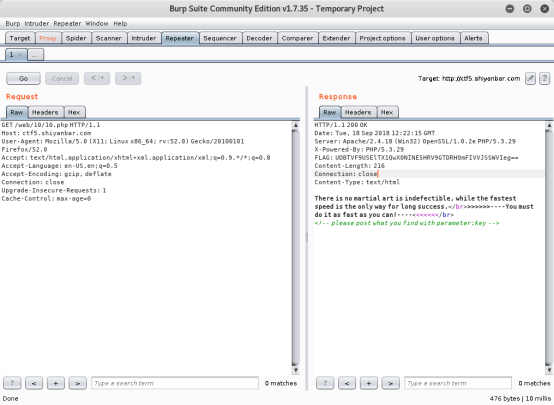

4.点击GO 在response中找到了flag

猜测应该向该网页post这个flag参数 可能会得到返回值。

而这个flag可能是base64编码

5. 考虑到提到需要非常快,尝试用python编写脚本。

import requests import base64 r = requests.post('http://ctf5.shiyanbar.com/web/10/10.php') #以post方式获取url key = r.headers['FLAG'] #获取key为以flag为头的部分 flag = base64.b64decode(key).decode().split(':')[1] #将key进行base64的解码之后的数据进行编码 split是字符串切割方法 这里以冒号分割 取后面的内容 para = {'key':flag} #将key和flag拼接post r = requests.post('http://ctf5.shiyanbar.com/web/10/10.php',data = para) print (r.text)

print (r.text)

6. 获得结果:

E:pyprojectvenvScriptspython.exe E:/pyproject/post数据.py

CTF{Y0U_4R3_1NCR3D1BL3_F4ST!}

Process finished with exit code 0