题目地址:

https://www.ichunqiu.com/battalion

1.

这个是个mp3,给的校验是为了下载下来的。

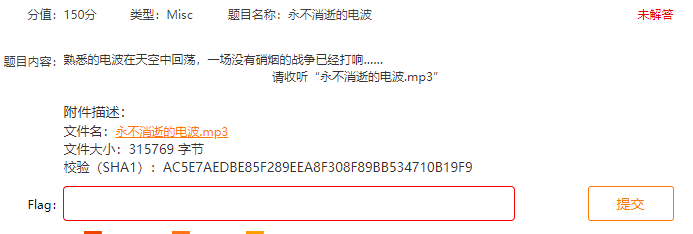

下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . 还是 -

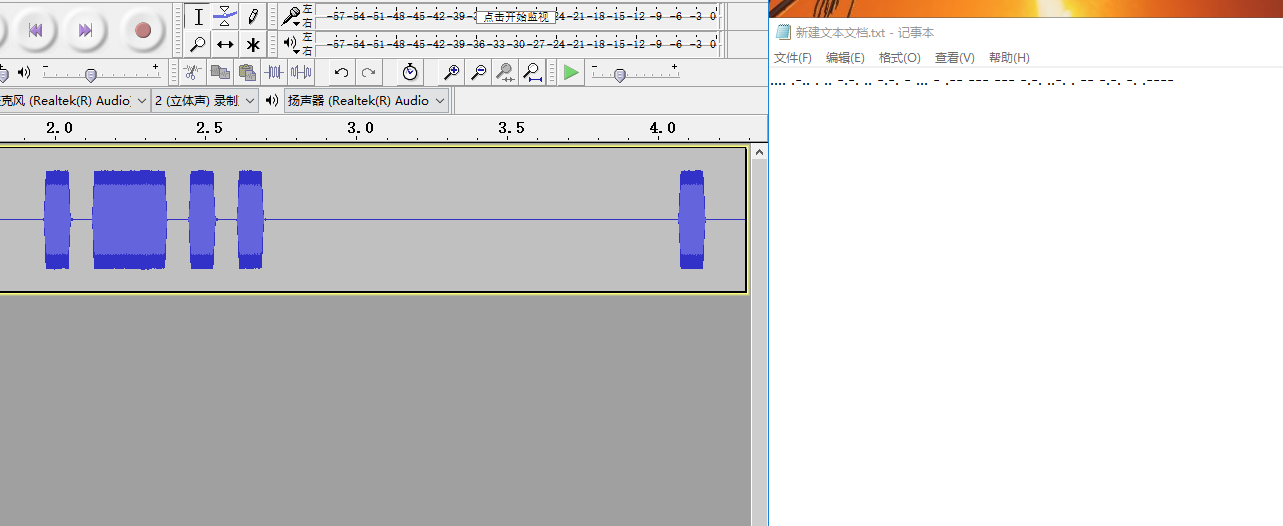

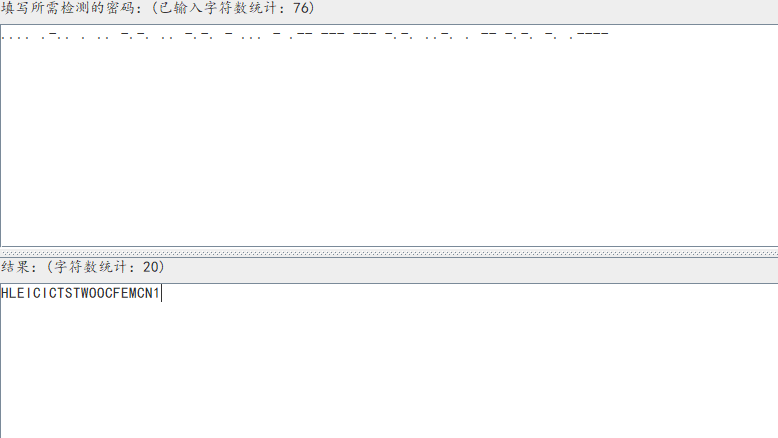

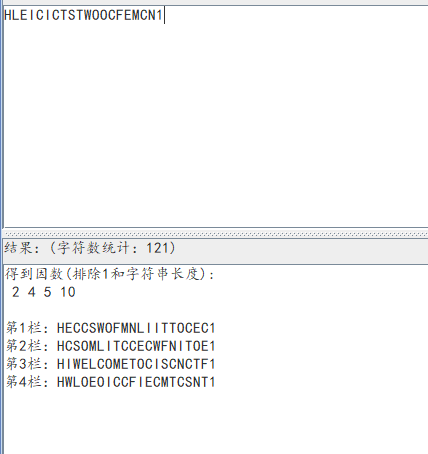

然后把摩斯电码丢进工具或者在线网页里面解,自己对着表写也可以:

然后这提交了发现不对,所以可能还有层加密,一般可能是凯撒或者栅栏。

最后发现栅栏能产生有意义的结果

所以答案: flag{HIWELCOMETOCISCNCTF1}

2.

这道题真的挺坑的。做了很久。

下载后是一个压缩包和一个readme.txt

打开另一个压缩包,还会有readme和一个flag 加密了的都是。

不是伪加密,而且爆破也无从下手。题目都说了 爆破? 所以可能意思就是爆破你想都别想。

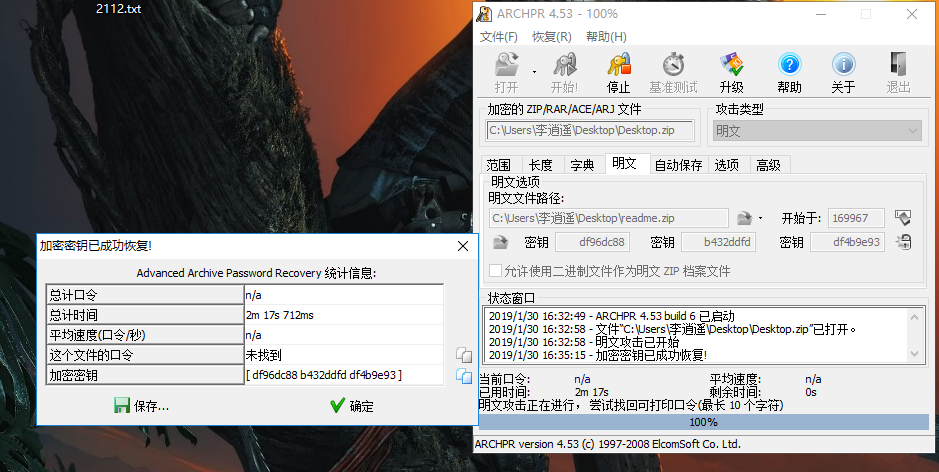

但是做题多了就知道,这肯定是明文攻击,有俩一样的文件,而且CRC32一样。

但是坑就来了,他们的压缩算法是不一样的。。。所以你用archpr 可能会一直报错。

这里用4.3的版本是最好的。而且,还要把readme.txt用7z的方式压缩。你自己电脑上的好压,winrar压缩是不行的,还是不识别的。

下载个7zip,官网就有,命令行:7z a readme.zip readme.txt 就行

然后用神器archpr跑一会就出来了:

flag{7ip_Fi13_S0m3tim3s_s0_3a5y@}

3.

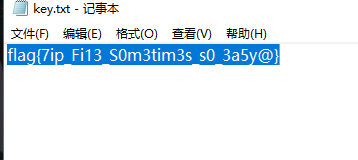

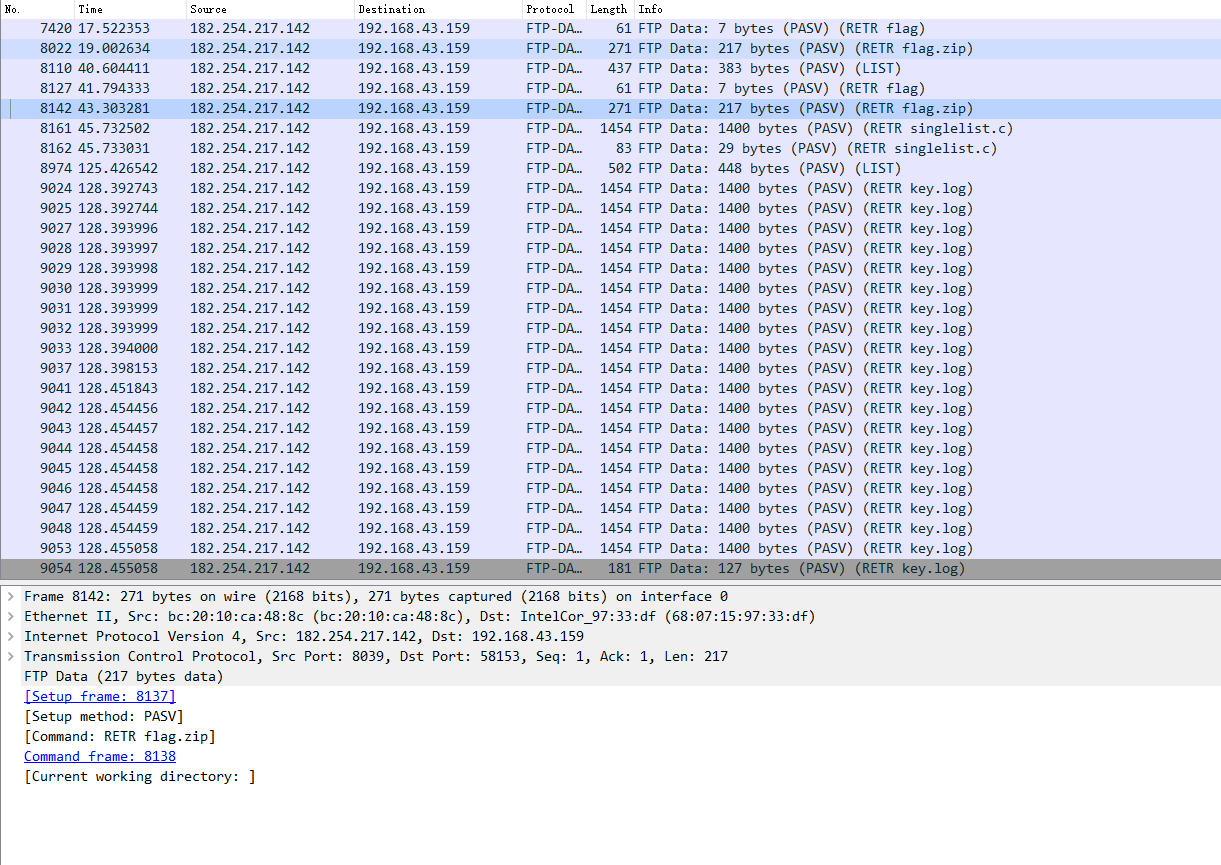

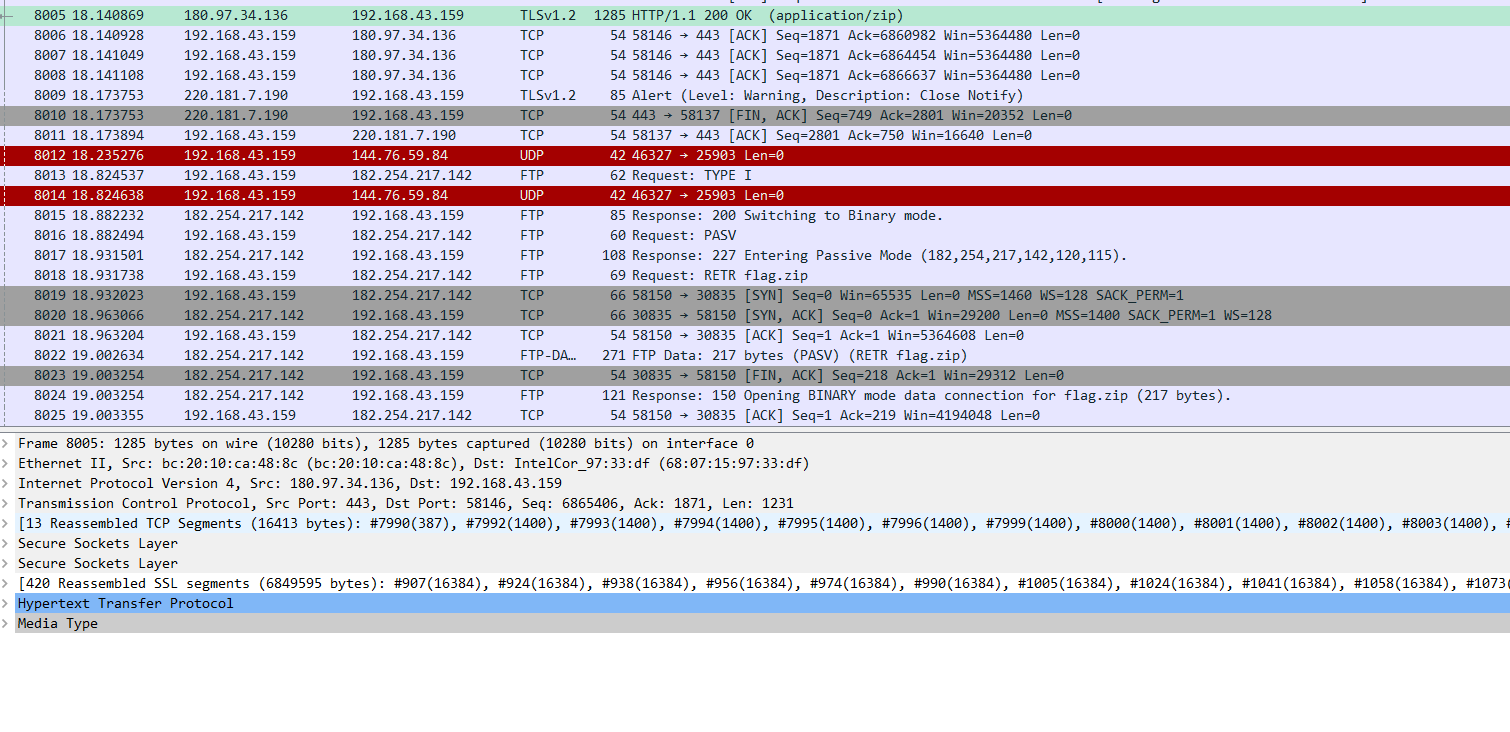

这道题下载下来后是一个wireshark的数据流量包:

打开后慢慢找找到ftp相关的东西,大佬可以直接筛选 ftp data

发现flag.zip 和 key.log 还有其他的一堆东西。不过没什么用。这里用wireshark导出文件:

这个zip试过了,不是伪加密,也不知道密码是啥。所以相关的线索还得从这流量包里面找。

这里参考了大佬们,把所有的key.log合并到一起,然后用ssl协议破解:

然后找到个传输的zip:

然后把zip下载下来,发现里面还有个MP3

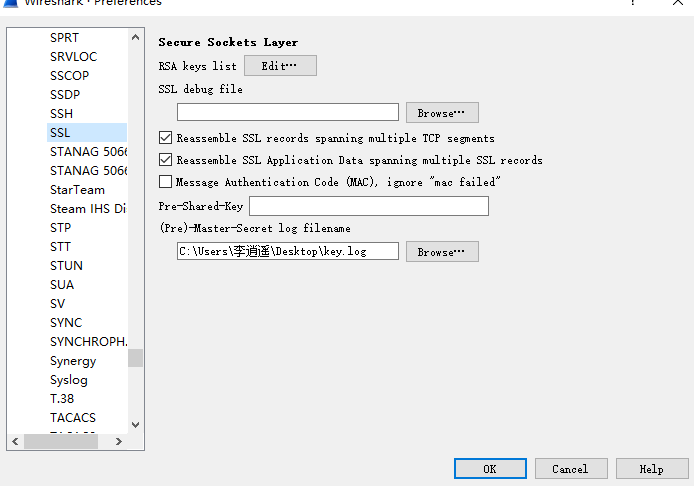

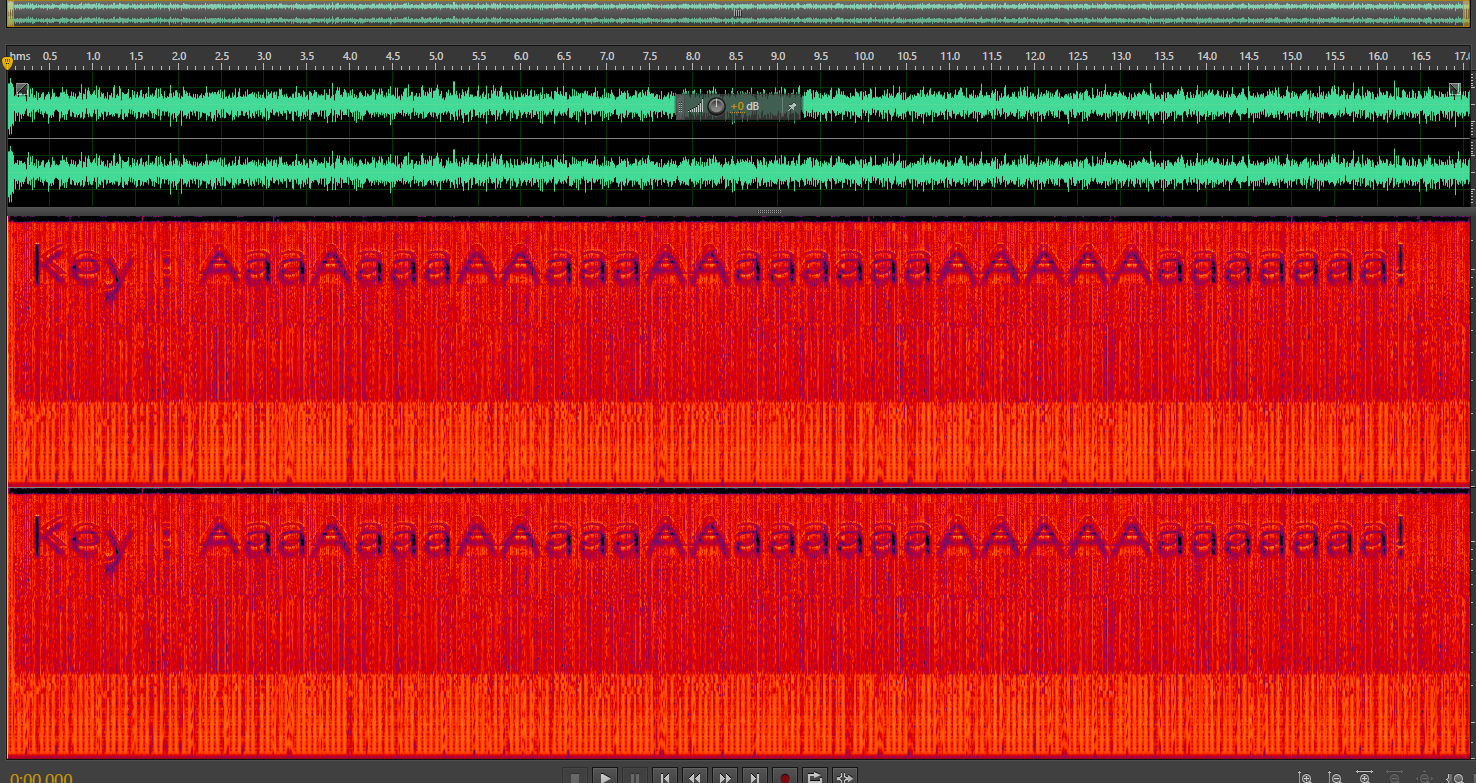

打开后最后有段杂音,拖到 adobe audition里面(别的软件我都没找到频谱图在哪。。。。)

然后把这个密码带到解压缩文件里,把flag.txt解压出来

flag{4sun0_y0zora_sh0ka1h@n__#>>_<<#} 服了这道题。。真的牛逼。

4.

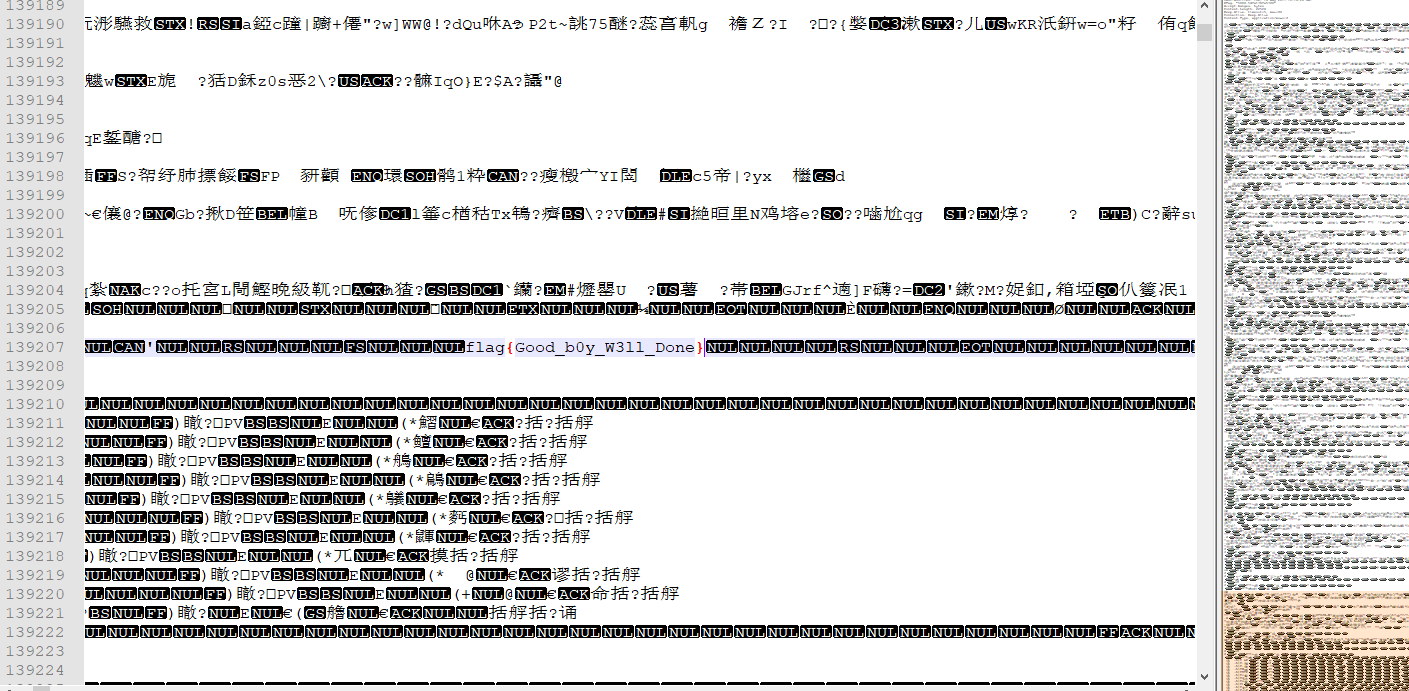

这道题正常来说流量分析然后,,,巴拉巴拉。。。。。

下载之后尝试直接notpad++ 然后find flag直接出来了。。。

flag{Good_b0y_W3ll_Done}

5.

下载后,是个没后缀的文件,老样子,打开后find flag没有。。。

然后看看文件,winhex

发现是png,把后缀改成png可以打开了,是个妹子图片。。。

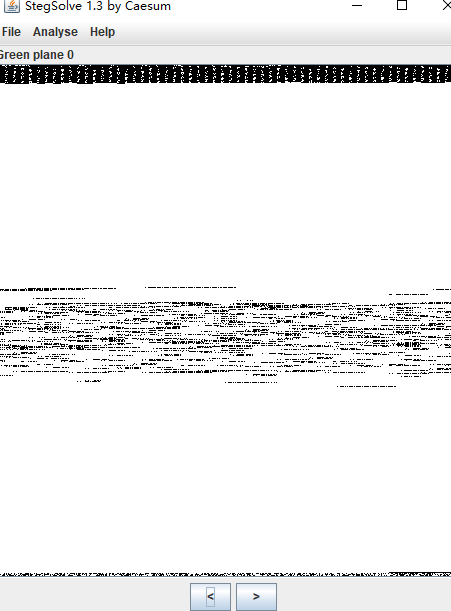

png嘛,就用神器打开,发现有问题:

那就很显然,把这个色道的数据弄出来看看:

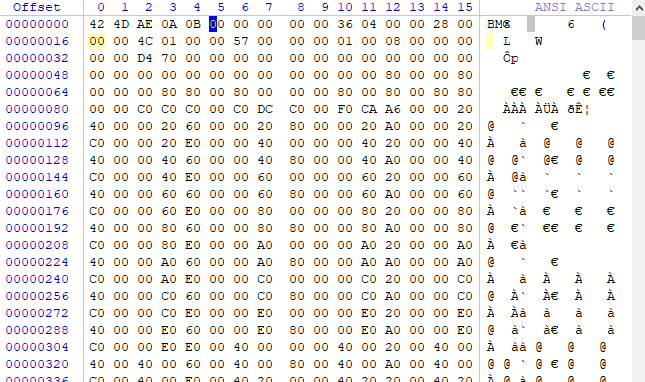

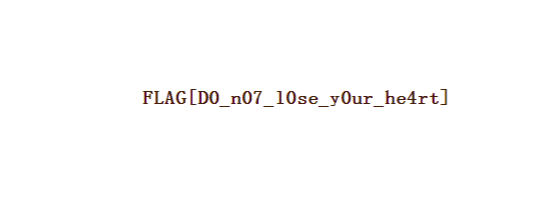

然后在winhex里面一看,是个文件头不正常的bmp,给它改好,flag就出来了:

FLAG{D0_n07_10se_y0ur_he4rt}