一。HTTP隐患

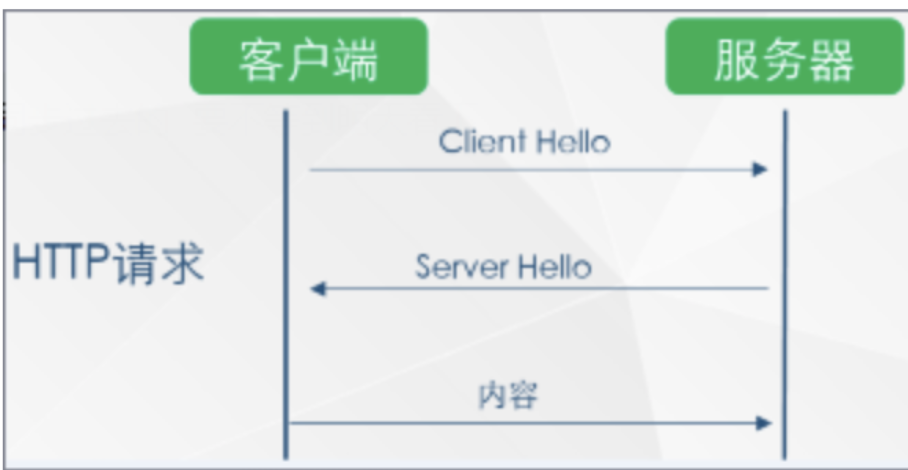

客户端向服务器发送HTTP请求,服务器收到请求后返回响应给客户端:

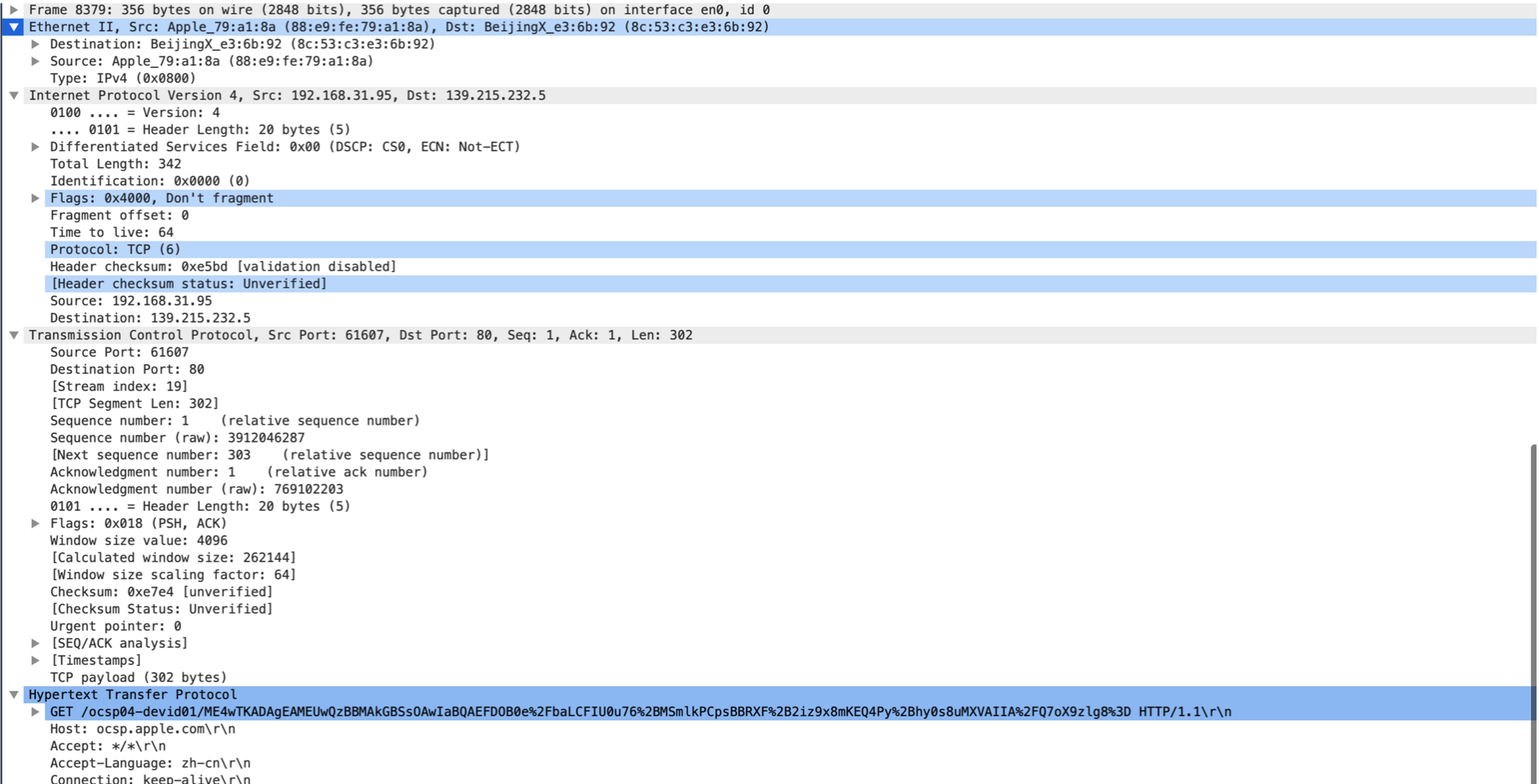

抓包如图:

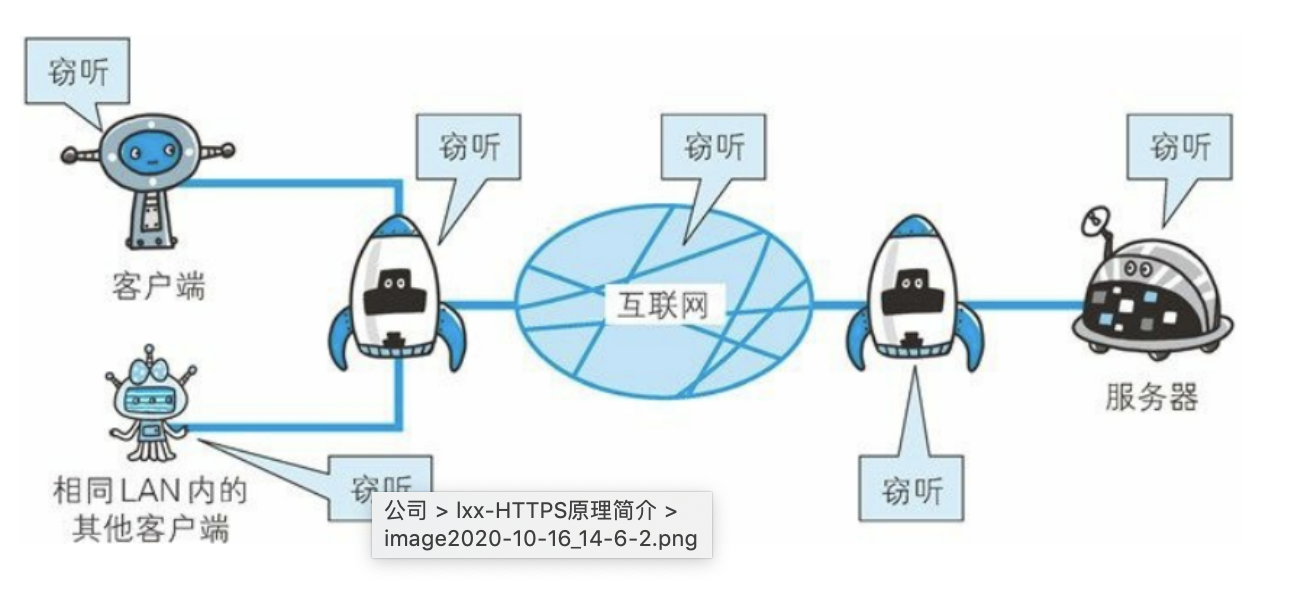

我们可以发现:HTTP报文明文传输(而TCP/IP是可能被窃听的网络);且客户端跟服务器之间没有任何身份的确认;

假如黑客截获客户端发给服务器的信息,并造假数据返回给客户端。客户端是无感知的。所以HTTP请求存在如下风险:

(1) 窃听风险:第三方可以获知通信内容。

(2) 篡改风险:第三方可以修改通信内容。

(3) 冒充风险:第三方可以冒充他人身份参与通信。

二。加密算法简介

在讲HTTPS前先了解下常见的加密算法~

- 对称加密算法(DES、3DES、AES)

生成一个密钥key,加密解密都是这个key。 -

非对称加密算法(RSA、DSA)

生成一个公钥P-key,一个私钥S-Key。公钥加密,私钥解密。也可以私钥加密,公钥解密。

-

哈希算法(md5,sha-1..)

固定的内容能通过哈希算法生成生成一段特定长度的唯一的Hash值。内容一旦变更,生成的hash值也会变更。

-

数字签名

签名就是在信息的后面再加上一段内容(信息经过hash后的值),可以证明信息没有被修改过。hash值一般都会加密后(也就是签名)再和信息一起发送,以保证这个hash值不被修改。

三。HTTP向HTTPS演化过程

防止窃听,通信内容加密

为了防止被窃听,研究人员开始尝试对通信内容本身加密,即HTTP报文加密后再发送请求,这样的话就需要客户端跟服务器同时具备加密解密功能。

-

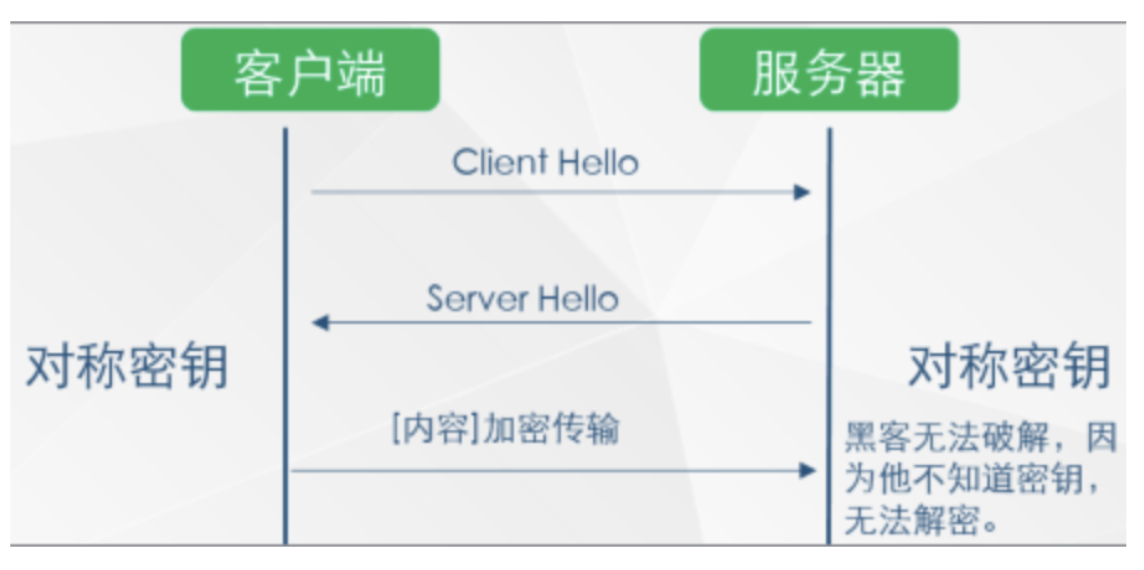

对称加密算法加密

密钥由一方产生,传给另一方。此后两端的传输就通过密钥加密传输。解决了数据的裸奔状况。但是密钥的传输是铭文传输,所以还是有问题。

优点:

使用key对传输数据加密。黑客不晓得这个key的话,就无法解密传输数据。

漏洞:

(1)密钥如何传输,传输过程很有可能被劫持。密钥一旦泄露。上述隐患照样发生。

(2)不同的客户端,服务器。双方都需要维护大量的密钥,维护成本太高

-

对称加密不合适后,想到了采用非对称加密算法加密。

首先服务器将公钥传送给浏览器。浏览器向服务器传数据就用公钥加密,服务器用私钥解密。服务器向客户端传输数据采用私钥加密,客户端用公钥解密。这就有问题了,公钥匙公开的,黑客窃取公钥后,也能对服务器向客户端传输的数据解密查看了。

优点:

(1)客户端持有公钥,服务器持有私钥。相对对称加密降低维护成本。

缺点:

(1)公钥是公开的,黑客可以拿到公钥。所以服务器传给客户端的私钥加密的数据(第4步)。黑客可以劫持并解密服务端传给客户端的数据。 -

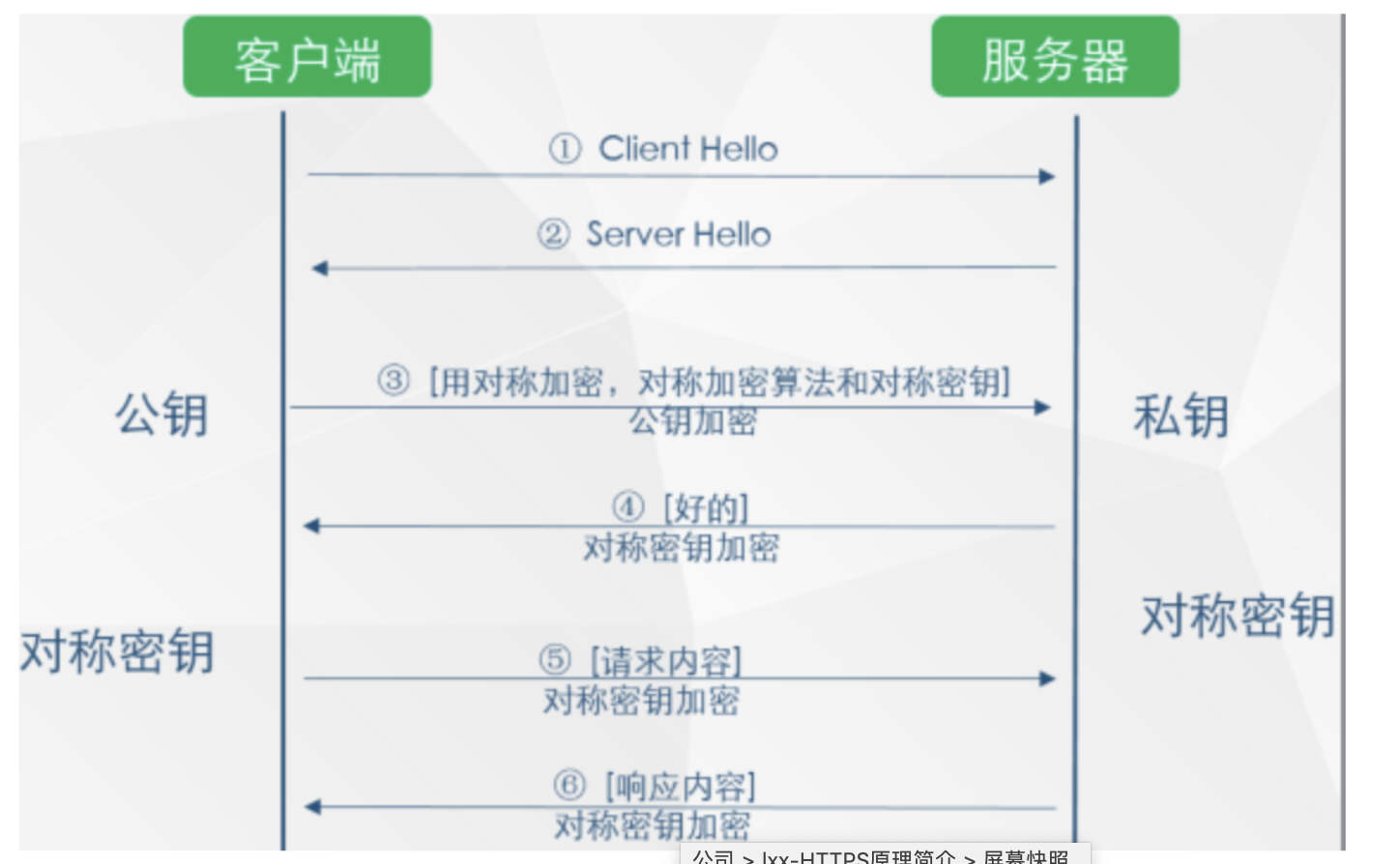

那采用非对称+对称呢?

服务器有一对非对称密钥(公钥key1和私钥key1_1),公钥传送给客户端。

客户端有一对对成密钥key2,密钥通过公钥加密传给服务器。只能服务器通过私钥解密获取到这个对称密钥。

之后的数据传输都采用对称加密。

优点:

(1)节省了密钥的维护成本。

(2)保证了对称密钥不会被第三方拿到。保证了数据不会泄露。

防止篡改,数字签名解决

文件通过hash算法拿到hash值,称为摘要。再使用私钥对hash值加密,生成数字签名。服务器将数字签名跟文件放一起,发给客户端。

客户端收到后,先使用公钥解密签名,拿到摘要。证明了是服务器发的。如果再将文件通过hash加密得到的hash值跟摘要做对比,相等则说明文件没有被篡改。

防止冒充,公钥证书来解决

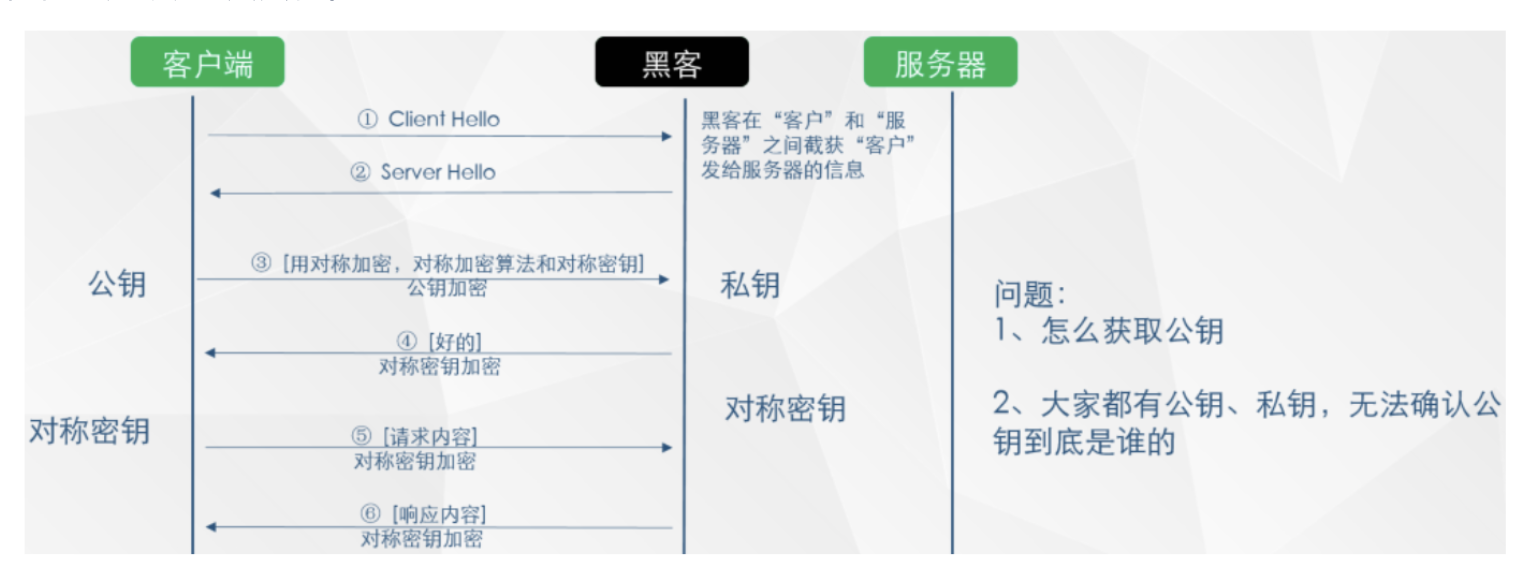

只对内容加密无法防止第三方攻击

加密算法虽然保证了数据传输过程加密。忽略了服务器向客户端传输公钥这步。服务器传输公钥是明文传输。如果黑客截取到公钥key1。他就可以用自己的非对称密钥key3,代替key1 传给客户端。客户端无感知,就会用key3去加密传输,黑客用自己的私钥key3_3解密。然后用key1加密伪造数据传给服务器。。。就是说黑客完全控制了整个传输过程。

总结:加密内容的基础上,被冒充的根本原因,是客户端无法判断他拿到的公钥是服务器的,还是第三方的。这就需要一个公钥证书来证明公钥的真实性。

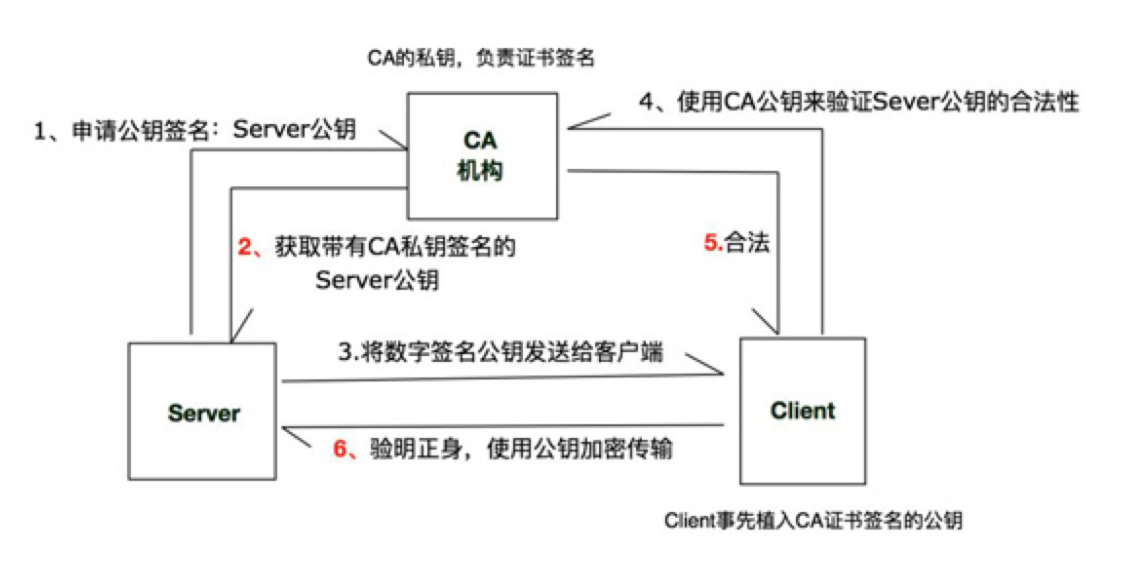

- 什么是公钥证书(数字证书/证书)

即证明公开秘钥的证书。

公钥证书是由值得信任的第三方数字证书认证机构(CA)和其他相关机关颁发,用以证明服务器和客户端是实际存在的。伪造证书从技术角度来说是异常困难的一件事。所以只要能够确定通信方(服务器和客户端)持有的证书,即可判断通信方的身份。客户端发送https的请求时会先从服务器下载证书,然后客户端会自动验证证书的真实性

2. 数字签名

这里CA机构的数字签名跟认证,就是上文说的防止篡改提到的数字签名解决解决思路。只不过上文保证的是文件没有被篡改。这里CA机构保证的是公钥的合法性跟公钥没被篡改。

3. 证书都有啥,可以点击浏览器网址栏前的锁,查看证书详情。

四。HTTPS的原理

说了这么多,那到底什么是HTTPS呢?

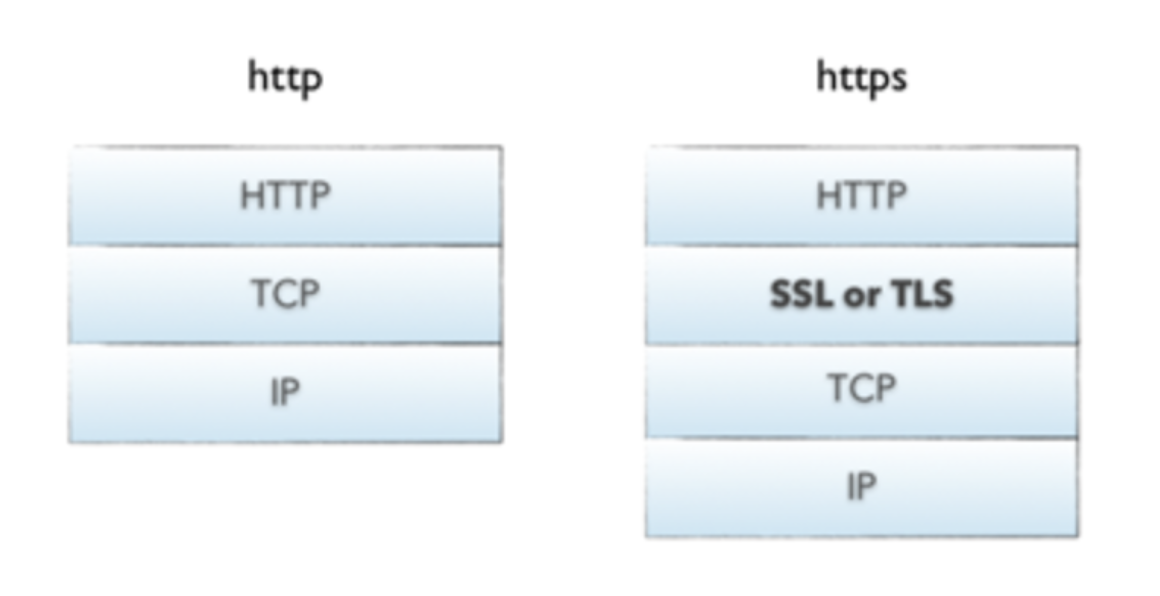

HTTPS 其实就是HTTP+SSL(安全套接字层)/TLS(传输层安全),即 HTTP 下加入 SSL 层。互联网的通信安全,建立在SSL/TLS协议之上,而SSL/TLS协议的基本思路是采用公钥加密法,简单来说就是,客户端先向服务器端索要公钥,然后用公钥加密信息,服务器收到密文后,用自己的私钥解密。

HTTP+加密+认证+完整性保护=HTTPS

通信内容混合加密+使用数字证书=SSL

SSL/TLS协议

上述加密过程的完善+证书的结合,就形成了目前的SSL/TLS协议。

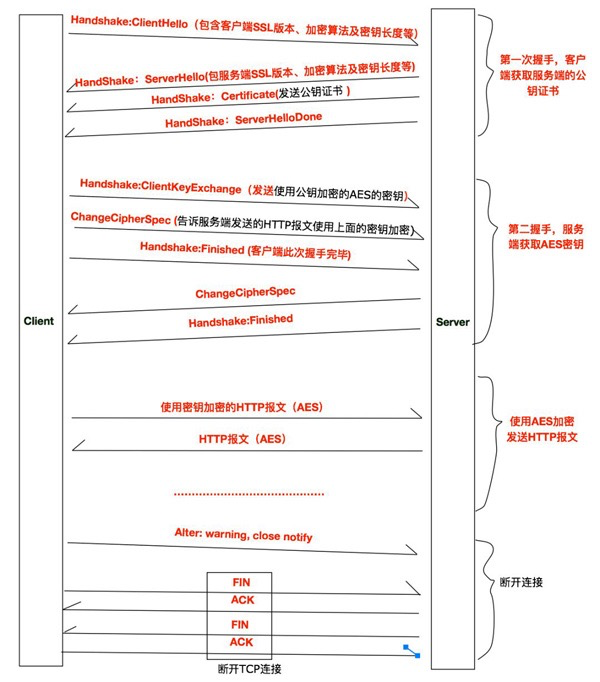

SSL协议大概的流程是:

SSL的优势(HTTPS的优势):

(1) 所有信息都是加密传播,第三方无法窃听。

(2) 具有校验机制,一旦被篡改,通信双方会立刻发现。

(3) 配备身份证书,防止身份被冒充。

五。总结之HTTP跟HTTPS的区别

-

HTTP是无状态的;HTTPS协议是由SSL/TLS+HTTP协议构建的可进行加密传输、身份认证的网络协议,比http协议安全。

-

HTTPS需要一定费用,证书很少免费。

- http和https使用的是完全不同的连接方式,用的端口也不一样,前者是80,后者是443。

- https请求没有HTTP请求快。因为SSL通信慢且会大量消耗cpu和内存资源导致处理速度慢。