安全的本质:数据被窃取后,你能意识到问题来源吗?

安全是什么?

当我们遇到某一个特定的攻击或者安全问题时,往往看到的都是表象的影响,而能否找到根本原因并进行修复,才是安全投入的关键。

安全的本质就是保护数据被合法地使用。

安全原则

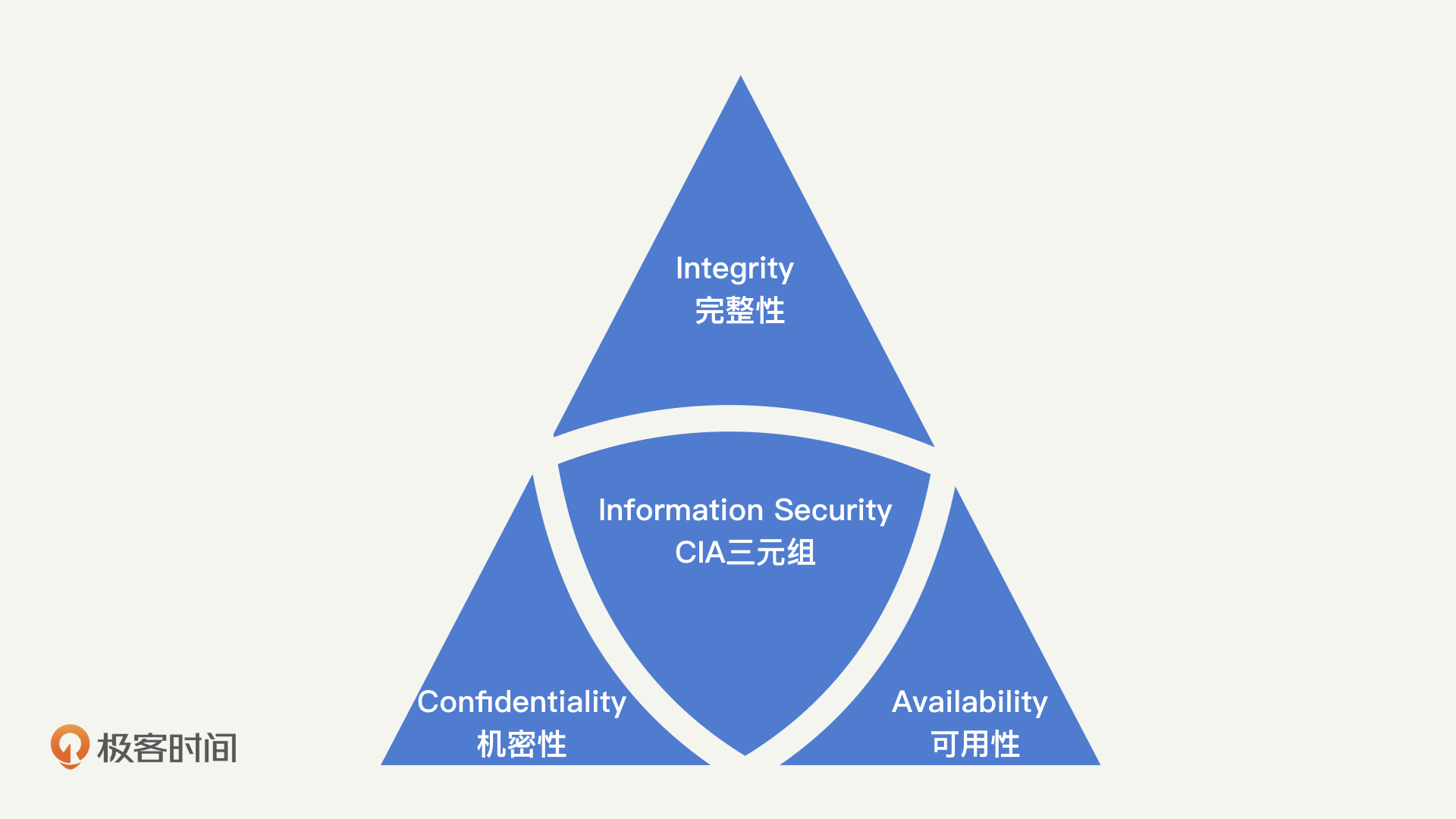

CIA 三元组,是安全的基本原则:

- 机密性(Confidentiality)

- 完整性(Integrity)

- 可用性(Availability)

- 机密性

确保数据只被授权的主体访问,不被任何未授权的主体访问。简单用一个词总结就是“不可见”。

针对机密性的攻击,都有哪些形式?

有的会直接针对保护技术进行破解,去破解加解密算法、去逆向混淆代码

我们面临的机密性攻击,其实是人为原因导致的疏忽,也就是错误使用访问控制机制或数据保护技术。比如,因为权限滥用,导致开发人员拥有敏感数据的无限制访问权限;因为弱密钥,导致加密被破解;甚至显示器上的数据被别有用心的人窥探。所以说,当前机密性保护的要点是引导人去做正确的事情,避免这类看似低级、实则普遍的漏洞发生。

- 完整性

完整性就是确保数据只被授权的主体进行授权的修改,简单来说,就是“不可改”。

“授权的修改”,就是对主体可进行的操作进行进一步的限制。

完整性会更加强调对修改行为的日志记录,并有合适的监督机制进行审计。在保护技术方面,主要是利用加密、签名等技术,使得数据的完整性变得可验证。

机密性和完整性是为了保障数据是安全的,而数据的最终目的是要能够被看到或者使用。

- 可用性

可用性就是确保数据能够被授权的主体访问到, 简单来说,就是“可读”。

可用性会面临哪些挑战?

- 在运维层面上,有很多技术在为可用性提供支撑,比如,在基础建设上的机房建设(如何在断电、高温、火灾等情况下保护设备)、多地冗余,以及在服务中的备份、资源冗余等。

- 在研发层面上,如何降低响应延迟、如何处理海量数据、如何在峰值进行扩容等,这些问题其实都是在可用性上的挑战。

- 在攻击的角度上,黑客也会对可用性发起攻击,也就是我们常说的 DoS(Denial of Service,拒绝服务)攻击。比如,通过发送大量的流量来占满带宽资源。

总结

在所有的安全计划中,都会涉及对 CIA 三元组的取舍。不同的企业,在不同的发展阶段,CIA 都会有不同的优先级。

在互联网企业发展初期,可用性的优先级较高。如果涉及金钱相关的业务,则完整性的优先级更高;而涉及个人隐私相关的业务,则保密性的优先级更高。