完成p115的实践练习

重点学习Wireshark

5个Kali视频学习(11-15)

教材和视频学习总结发博客,周日晚12:00前完成

教材学习内容总结

第四章 网络嗅探与协议分析

1.网络嗅探

- 1.1网络嗅探的危害和作用:网络嗅探作为攻击者经常使用的内网渗透技术,获得主机访问权后,能够被动的、静默嗅探网络上传输的数据。

网络嗅探技术及工具分类。有线局域网和无线局域网。软件嗅探器和硬件嗅探器。 - 1.2 网络嗅探的原理与实现

以太网工作原理:有线协议标准。

共享式网络与交换式网络种的嗅探:根据其部署方式不同分为共享式网络与交换式网络两种。

类UNIX平台的网络嗅探技术主要通过内核态的BOF(berkeley Packet Filter)和用户态的libpcap抓包工具库实现。

Windows平台的网络嗅探实现技术。 - 1.3 网络嗅探器软件

类UNIX平台网络嗅探器软件:Libpcap转包开发库、tcpdump嗅探器软件、wireshark嗅探器软件

Windiws平台网络嗅探器软件BPF、libpcap、tcpdump

tcpdump嗅探器软件是通用的命令行网络嗅探器软件 - 1.4 网络嗅探的检测与防范

网络嗅探的检测:检查网卡是否在混乱模式下,来发现正在监听的嗅探器。

网络嗅探的防范措施:1.采用安全的网络拓扑,尽量将共享式网络升级为交换式网络。2.用静态ARP或者MAC-端口映射表代替动态机制。3.重视网络数据传输的集中位置点的安全防范。4.避免使用明文传输口令或敏感信息的网络协议。

教材学习中的问题和解决过程

作业4.1.5 使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探。

tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。tcpdump存在于基本的Linux系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。顾名思义,tcpdump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

- A 以ASCII格式打印出所有分组,并将链路层的头最小化。

- c 在收到指定的数量的分组后,tcpdump就会停止。

- C 在将一个原始分组写入文件之前,检查文件当前的大小是否超过了参数file_size 中指定的大小。如果超过了指定大小,则关闭当前文件,然后在打开一个新的文件。参数 file_size 的单位是兆字节(是1,000,000字节,而不是1,048,576字节)。

- d 将匹配信息包的代码以人们能够理解的汇编格式给出。

- dd 将匹配信息包的代码以c语言程序段的格式给出。

- ddd 将匹配信息包的代码以十进制的形式给出。

- D 打印出系统中所有可以用tcpdump截包的网络接口。

- e 在输出行打印出数据链路层的头部信息。

- E 用spi@ipaddr algo:secret解密那些以addr作为地址,并且包含了安全参数索引值spi的IPsec ESP分组。

- f 将外部的Internet地址以数字的形式打印出来。

- F 从指定的文件中读取表达式,忽略命令行中给出的表达式。

- i 指定监听的网络接口。

- l 使标准输出变为缓冲行形式,可以把数据导出到文件。

- L 列出网络接口的已知数据链路。

- m 从文件module中导入SMI MIB模块定义。该参数可以被使用多次,以导入多个MIB模块。

- M 如果tcp报文中存在TCP-MD5选项,则需要用secret作为共享的验证码用于验证TCP-MD5选选项摘要(详情可参考RFC 2385)。

- b 在数据-链路层上选择协议,包括ip、arp、rarp、ipx都是这一层的。

- n 不把网络地址转换成名字。

- nn 不进行端口名称的转换。

- N 不输出主机名中的域名部分。例如,‘nic.ddn.mil‘只输出’nic‘。

- t 在输出的每一行不打印时间戳。

- O 不运行分组分组匹配(packet-matching)代码优化程序。

- P 不将网络接口设置成混杂模式。

- q 快速输出。只输出较少的协议信息。

- r 从指定的文件中读取包(这些包一般通过-w选项产生)。

- S 将tcp的序列号以绝对值形式输出,而不是相对值。

- s 从每个分组中读取最开始的snaplen个字节,而不是默认的68个字节。

- T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc远程过程调用)和snmp(简单网络管理协议;)。

- t 不在每一行中输出时间戳。

- tt 在每一行中输出非格式化的时间戳。

- ttt 输出本行和前面一行之间的时间差。

- tttt 在每一行中输出由date处理的默认格式的时间戳。

- u 输出未解码的NFS句柄。

- v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息。

- vv 输出详细的报文信息。

- w 直接将分组写入文件中,而不是不分析并打印出来。

安装wireshark报错及解决办法

Lua: Error during loading: [string "/usr/share/wireshark/init.lua"]:

[string "/usr/share/wireshark/init.lua"]:46: dofile has been disabled due to running Wireshark as superuser

修改/usr/share/wireshark/init.lua

vi /usr/share/wireshark/init.lua

将倒数第二行:

dofile(DATA_DIR.."console.lua")

改为

--dofile(DATA_DIR.."console.lua")

完美解决。

2.网络协议分析

2.网络协议

- 1.网络嗅探技术概述:(网络嗅探的危害与作用,网络嗅探技术与工具分类)

- 2.网络嗅探的原理与实现(以太网工作原理,共享式网络与交换式网络中的嗅探,类UNIX平台的网络嗅探技术实现、类UNIX平台的网络嗅探技术实现、windows平台的网络嗅探技术实现技术、)

- 3.网络嗅探器软件(类UNix平台嗅探器软件、windows平台网络嗅探器软件、tcpdump嗅探器软件)

- 4.网络嗅探的检测与防范(网络嗅探的检测、网络嗅探的防范措施)

- 5.动手实践:tcpdump

视频学习中的问题和解决过程

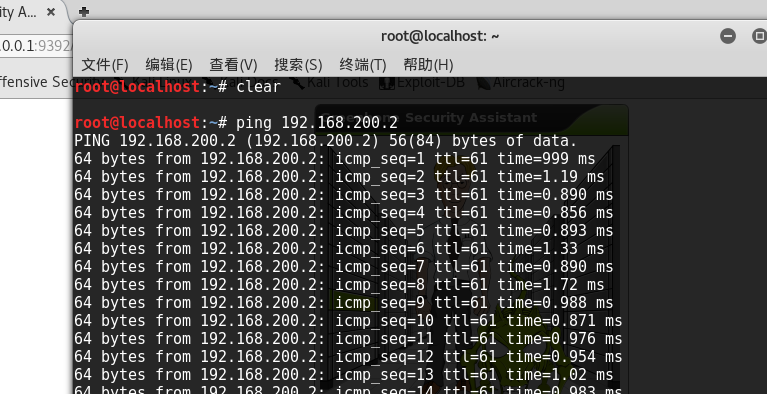

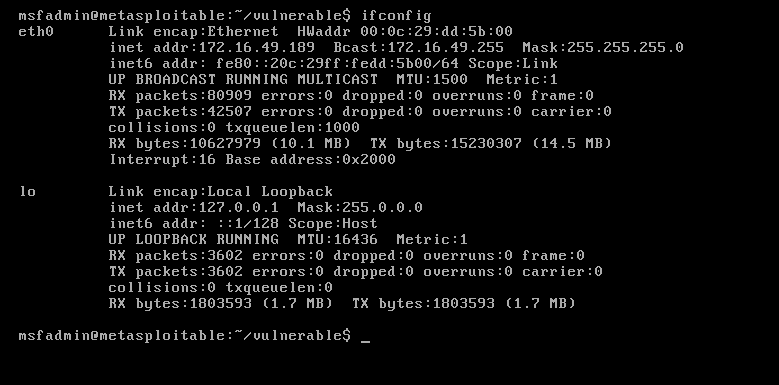

首先对目标主机进行ping测试

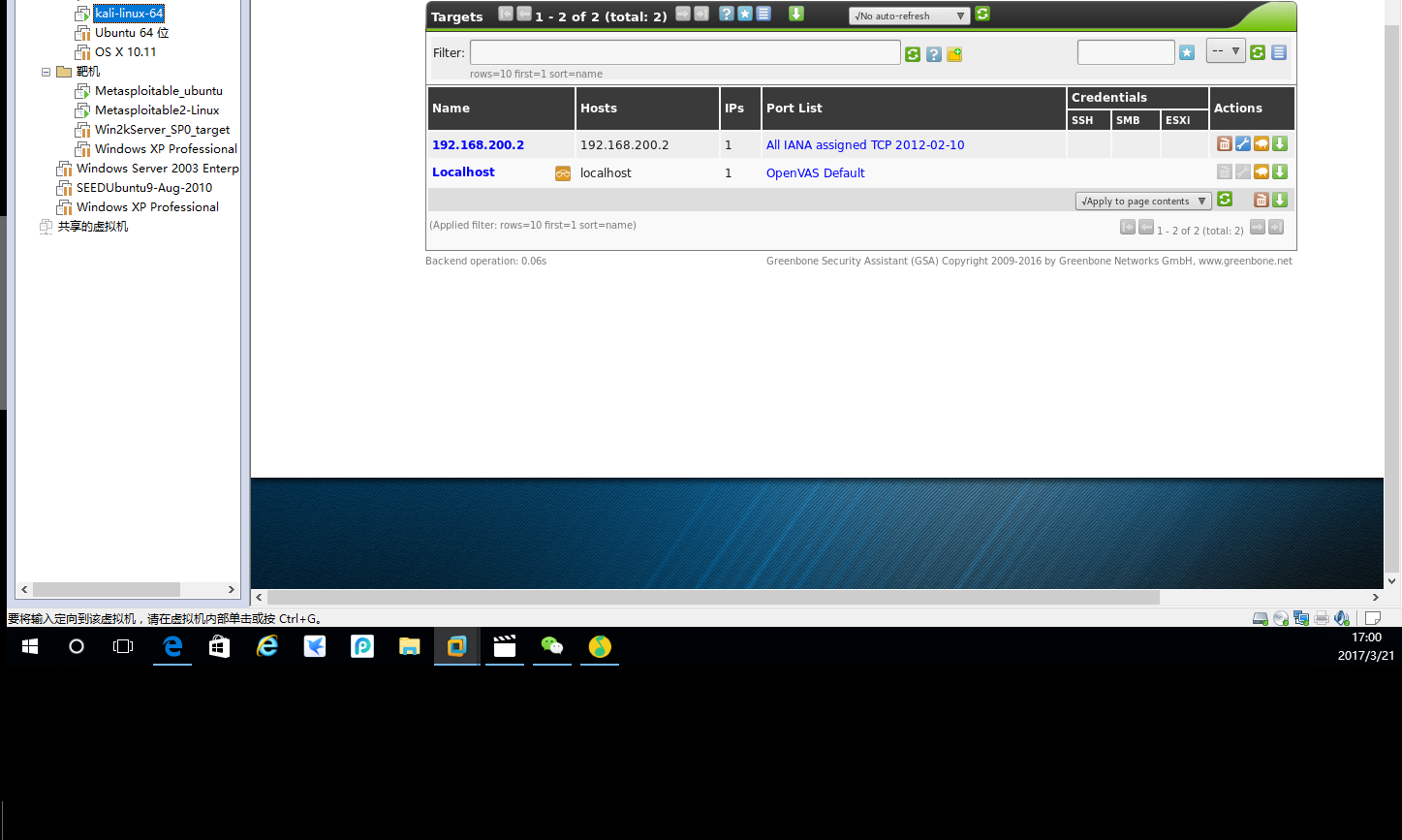

登录openvas,并创建新目标。

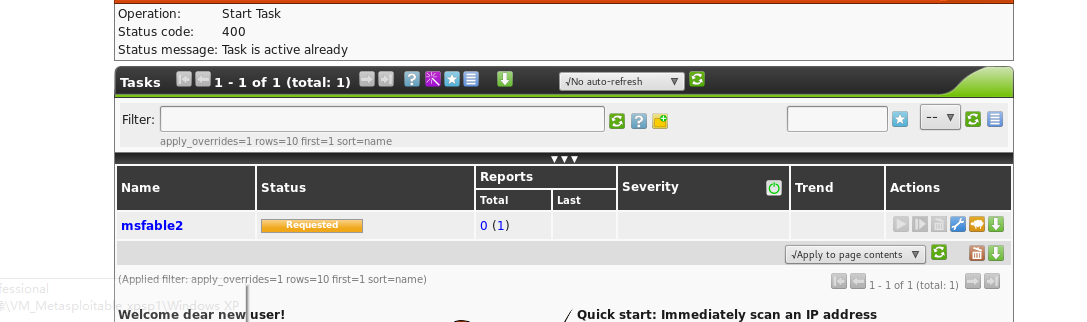

建立新任务,并开始任务。

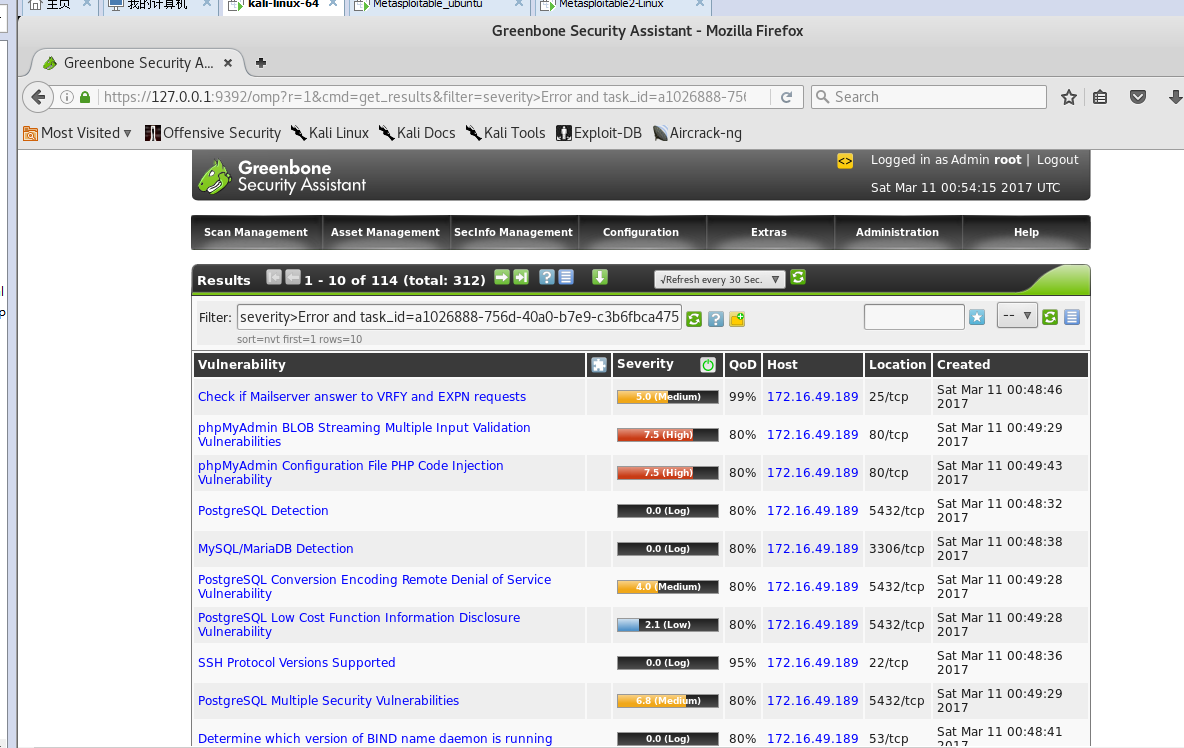

查看任务进度及结果

漏洞分析

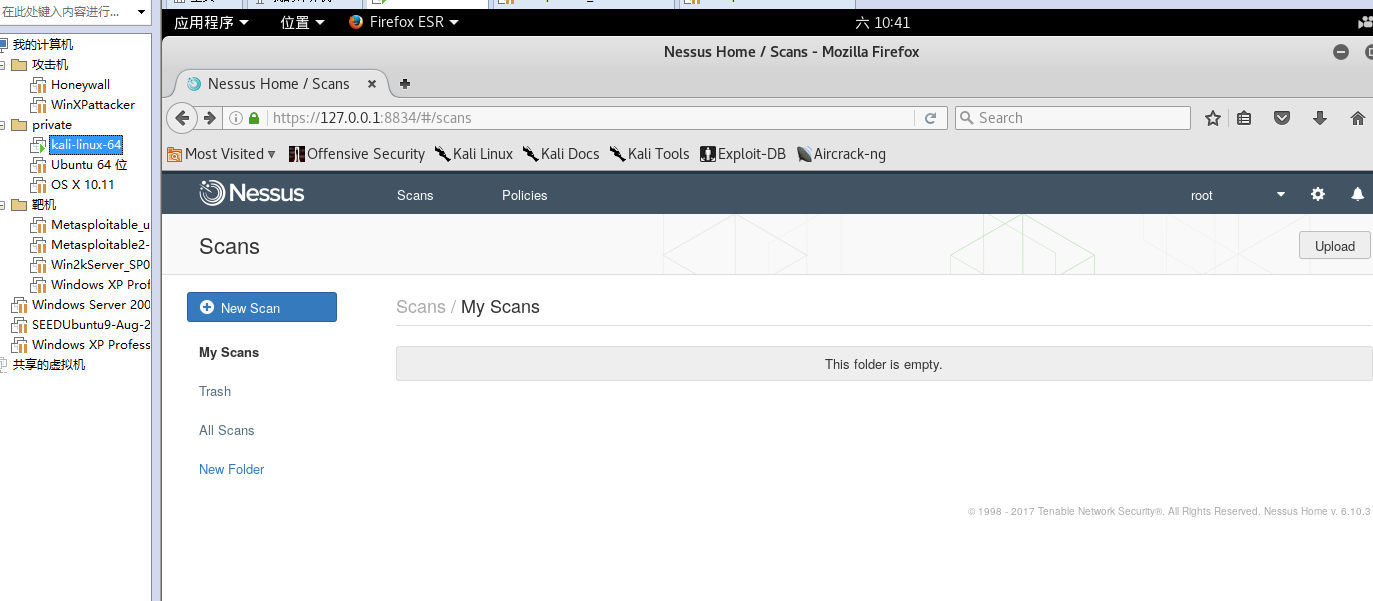

kali linux安装nessus下载地址,选择linuxx64位的就行。

1.复制deb文件到home目录下

2.利用命令安装文件 dpkg -i xxxxx.deb

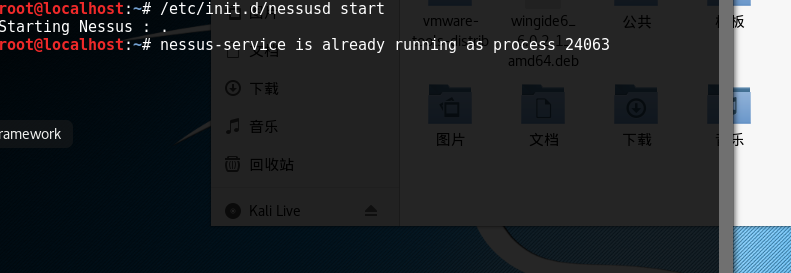

3.运行服务/etc/init.d/newwusd start

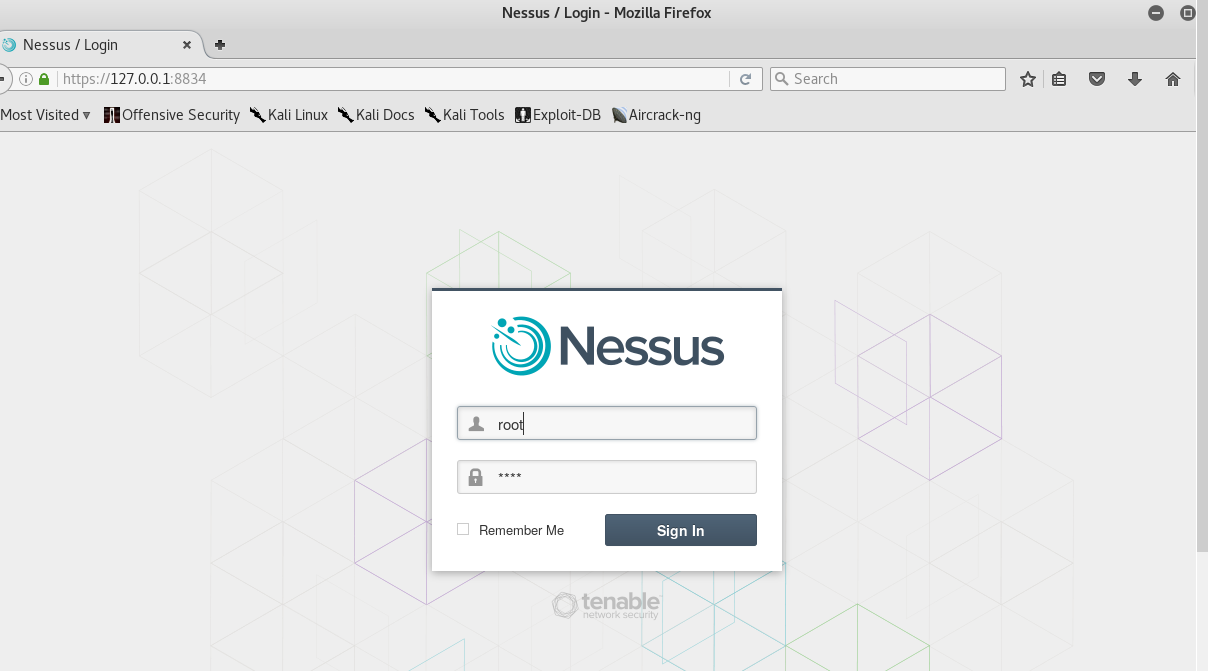

4.浏览器进入nessus:输入地址 https://127.0.0.1:8834/ 此时会让你设置用户名及密码,完了就是激活页面了,点官网链接进入注册页面,name随便填,Email最好用谷歌邮箱,要翻墙,接收到激活码后激活。之后会自动下载插件

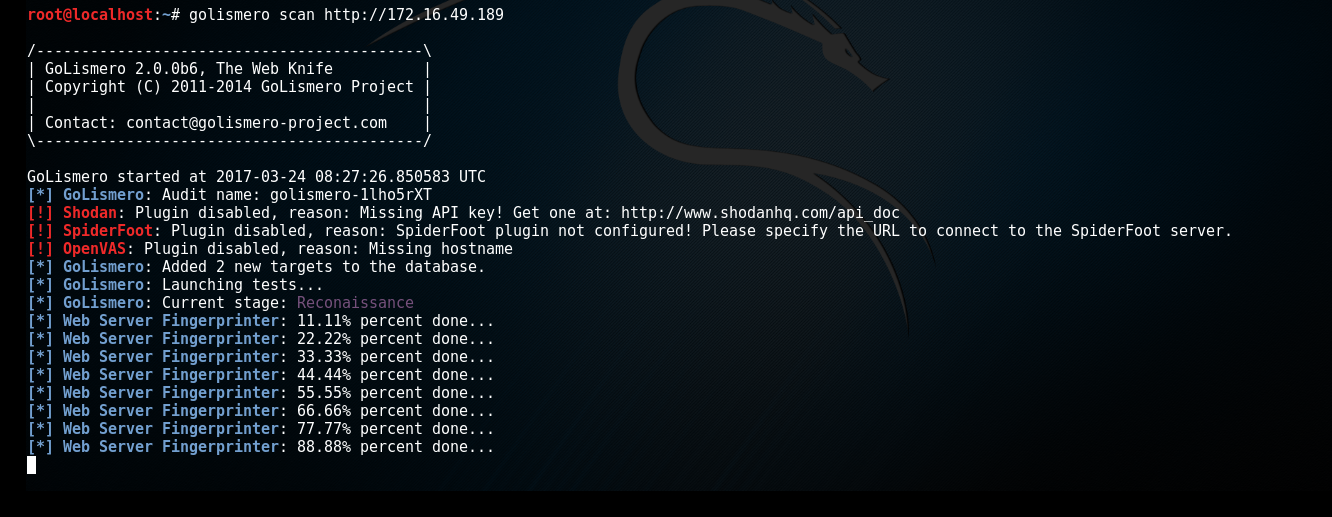

12.Kali漏洞分析之扫描工具

- web漏洞扫描器Golismero与Nikto,以及系统信息扫描收集工具Lynis与unix-privesc-check。

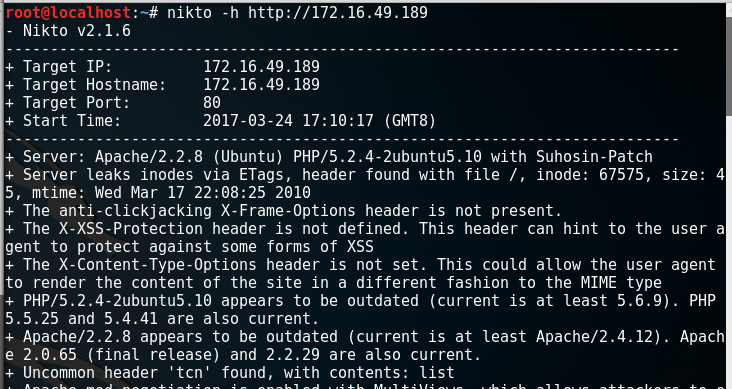

nikto -h http://172.16.49.189 扫描目标ip,目标主机,目标端口,开放实践,server版本信息。

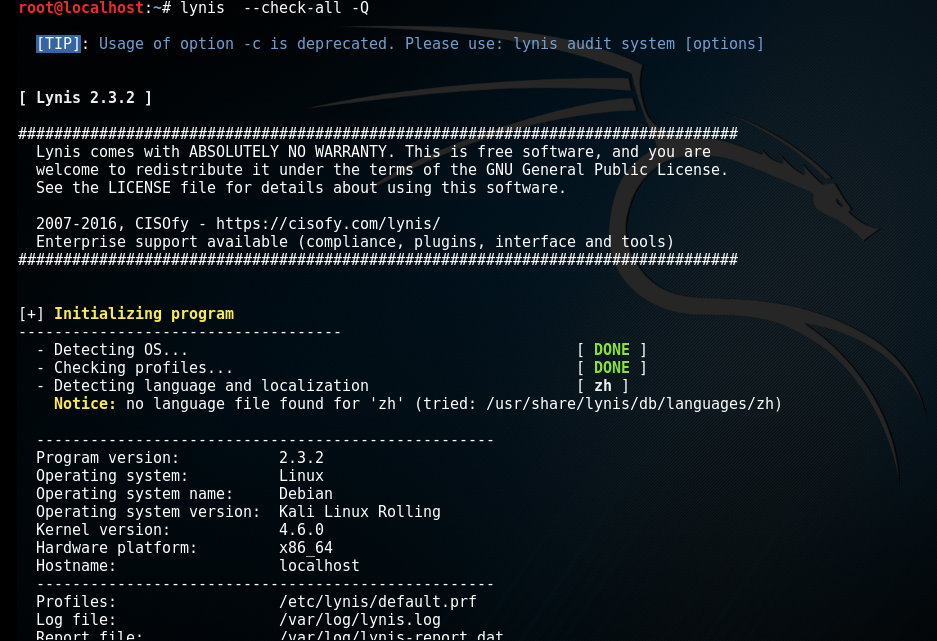

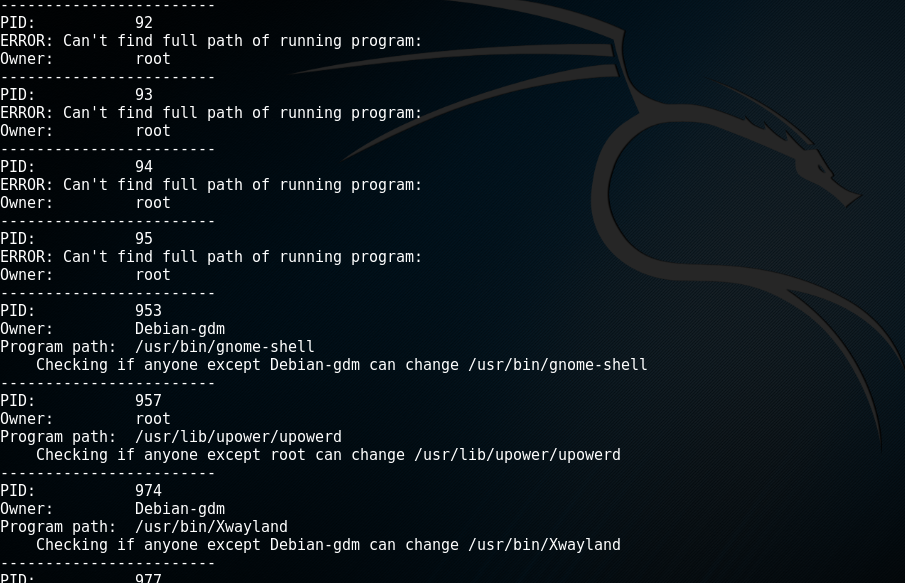

Lynis --check-all

unix-privesc-check > log.txt

unix-privesc-check v1.4 ( http://pentestmonkey.net/tools/unix-privesc-check )

Usage: unix-privesc-check { standard | detailed }

"standard" mode: Speed-optimised check of lots of security settings.

"detailed" mode: Same as standard mode, but also checks perms of open file

handles and called files (e.g. parsed from shell scripts,

linked .so files). This mode is slow and prone to false

positives but might help you find more subtle flaws in 3rd

party programs.

This script checks file permissions and other settings that could allow

local users to escalate privileges.

Use of this script is only permitted on systems which you have been granted

legal permission to perform a security assessment of. Apart from this

condition the GPL v2 applies.

Search the output for the word 'WARNING'. If you don't see it then this

script didn't find any problems.

unix-privesc-check standard

13 Kail漏洞分析之web爬行

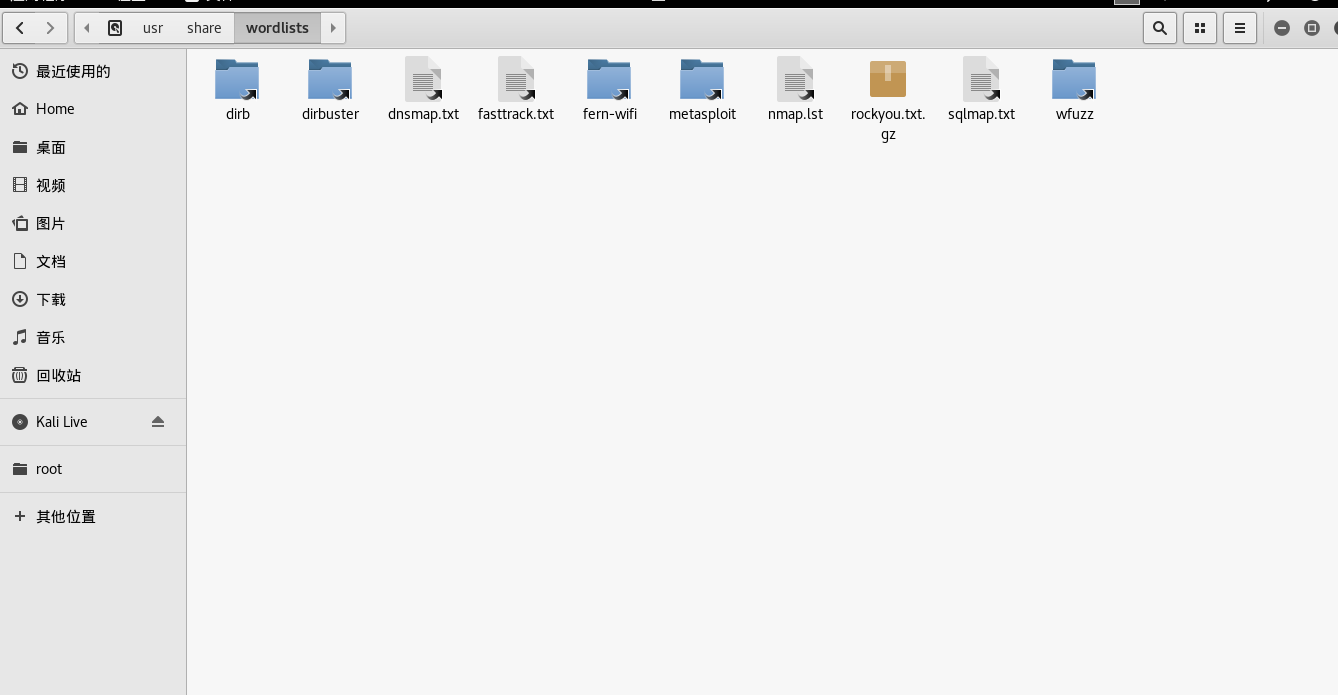

字典目录

apache-users -h 172.16.49.191 -l /usr/share/wordlists/dirbustr/apache-user-enum-2.0.txt -p 80 -s 0 -e 403 -t 10 //命令参数

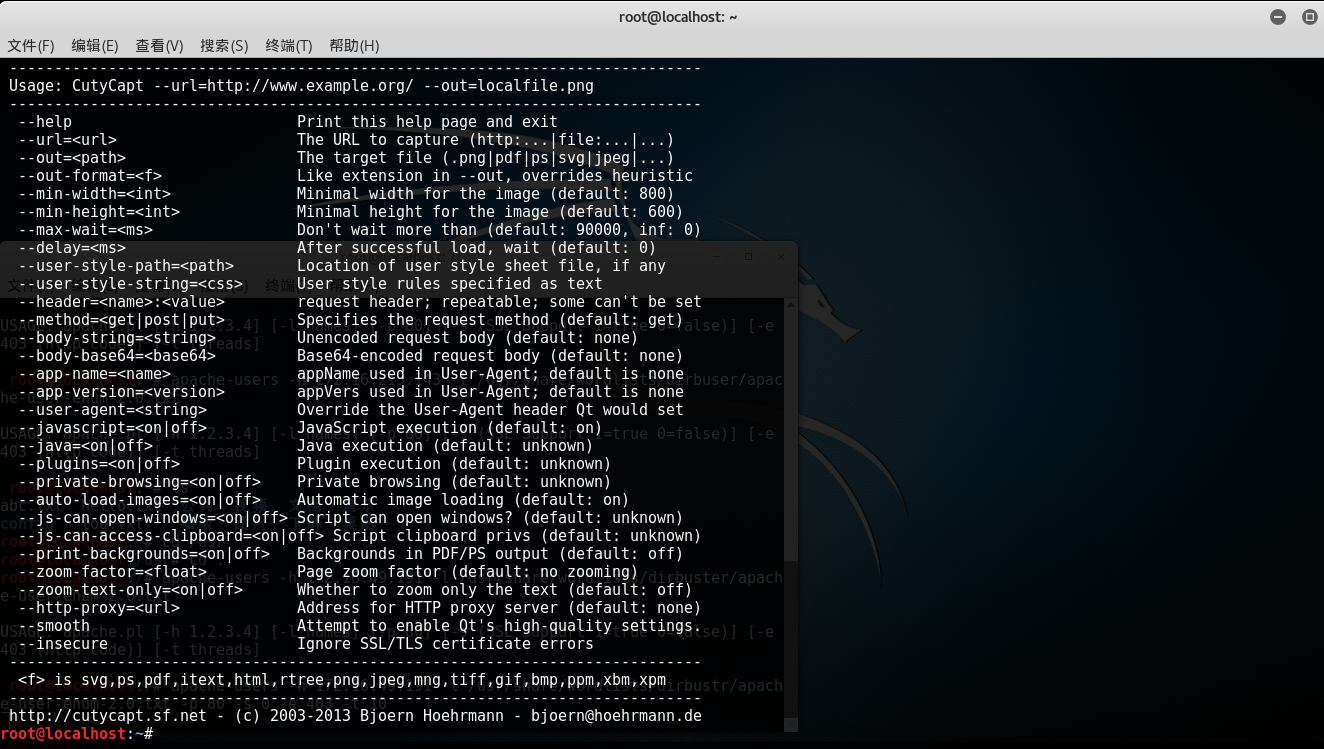

CutyCapt --url=http://baidu.org/ --out=baidu.png

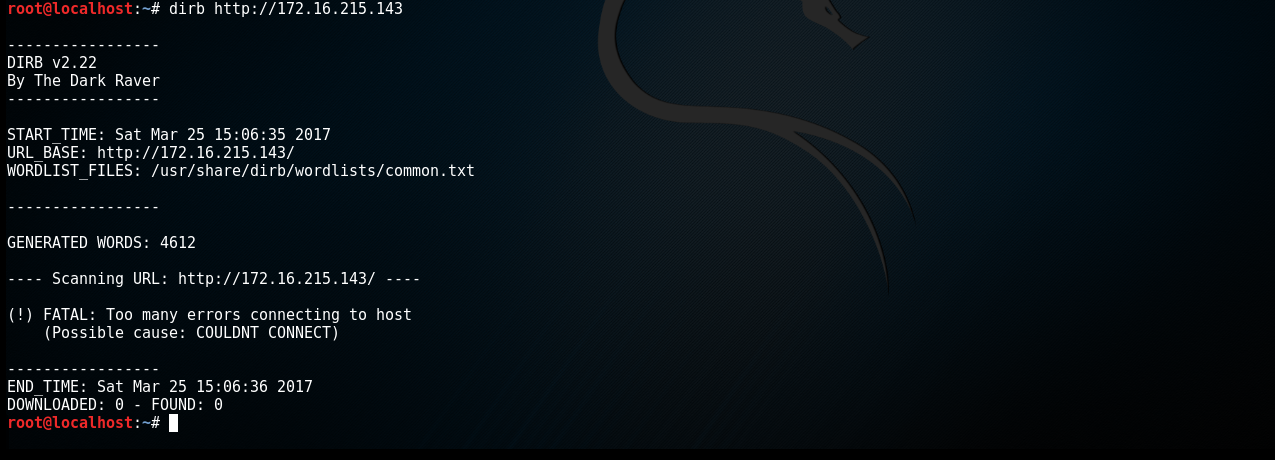

dirb

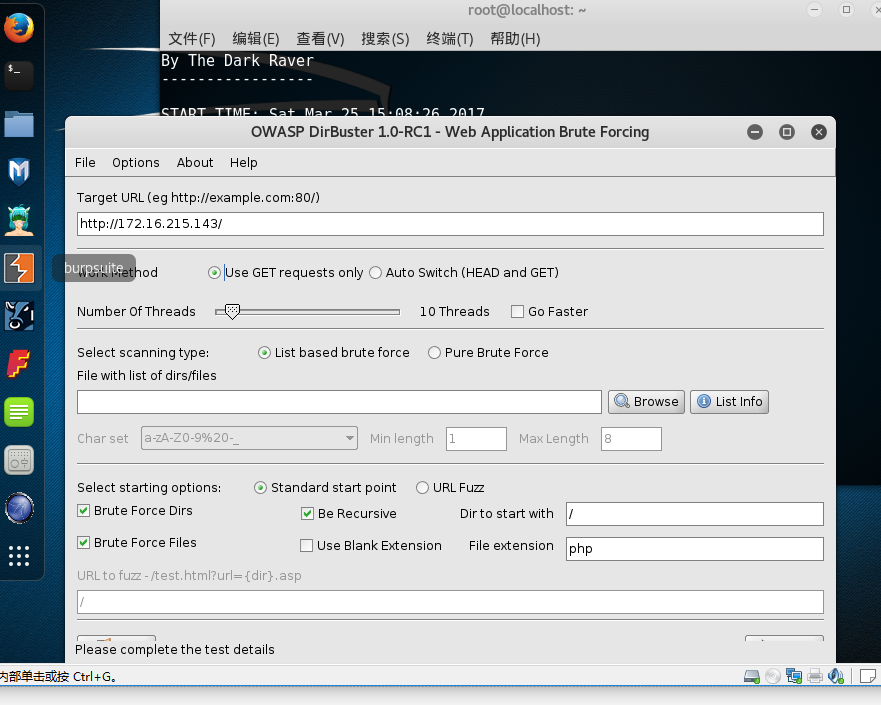

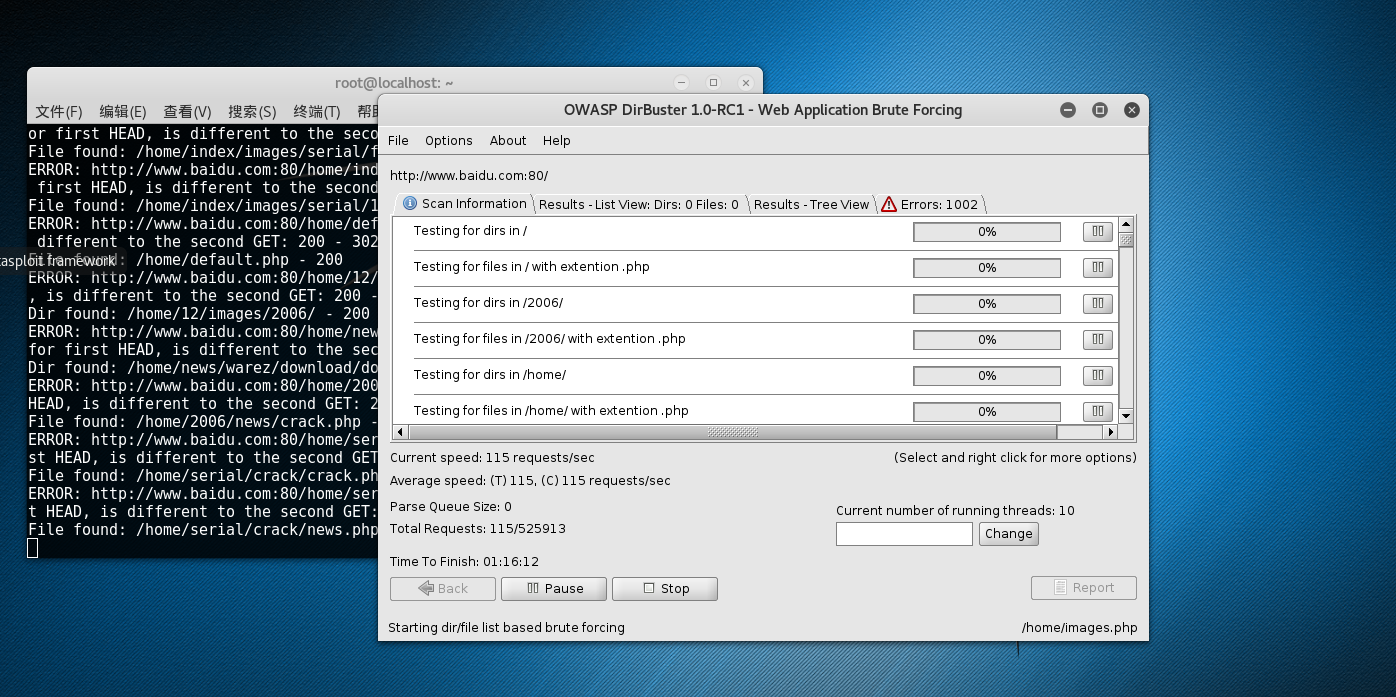

dribuster kali下的图形化目录扫描器,拥有直观的扫描结果。

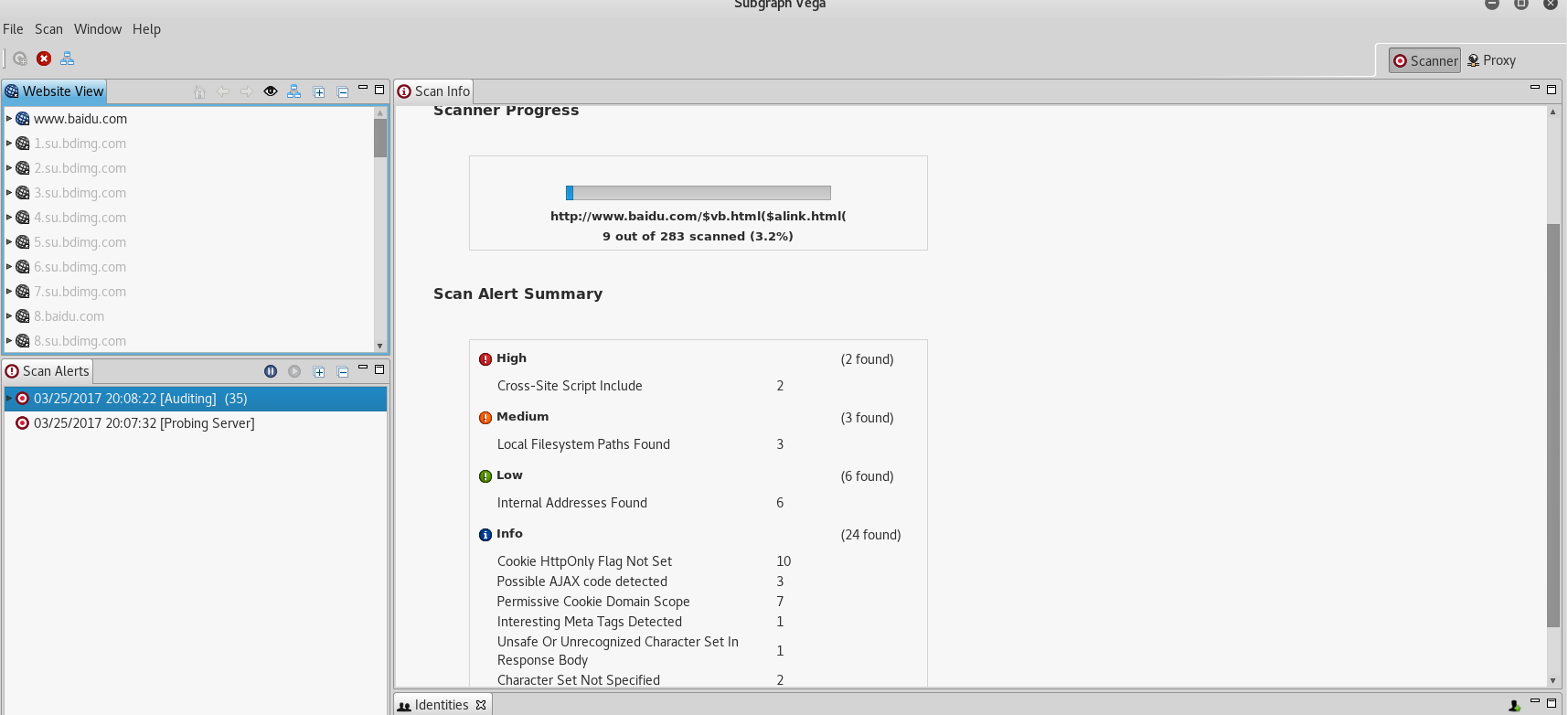

vega kali里面本身没用集成,我们需要自己去装。

webslayer

14.kali漏洞分析下的WEB漏洞扫描

-

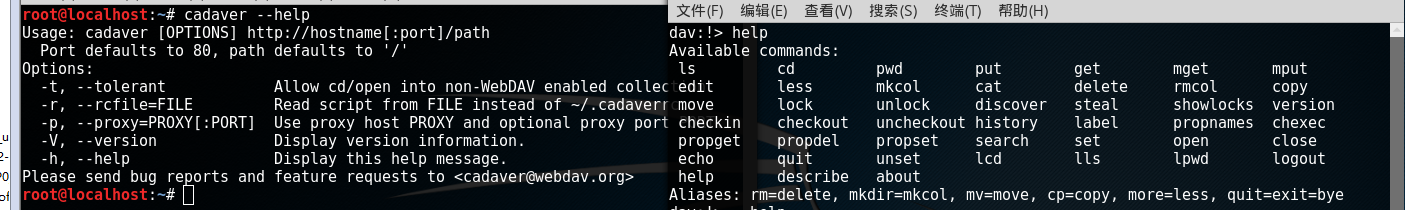

cadaver是一个用来浏览和修改WebDAV共享的Unix命令行程序

-

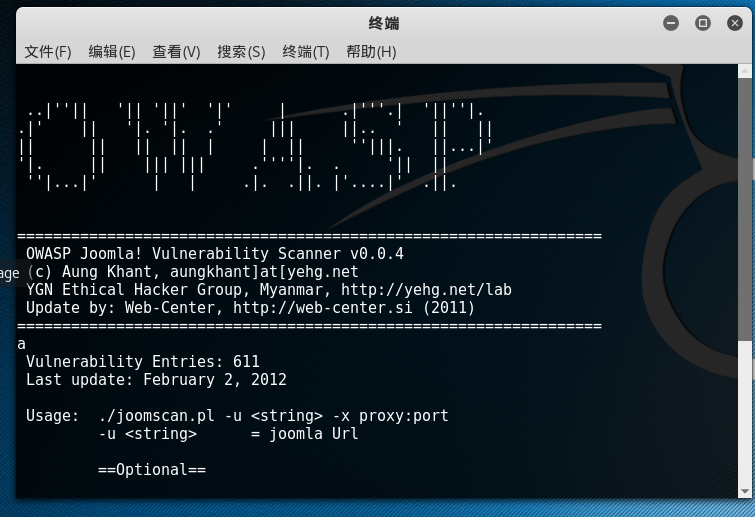

joomla scanner类似与wpscan的扫描器,针对特定cms(joola)

-

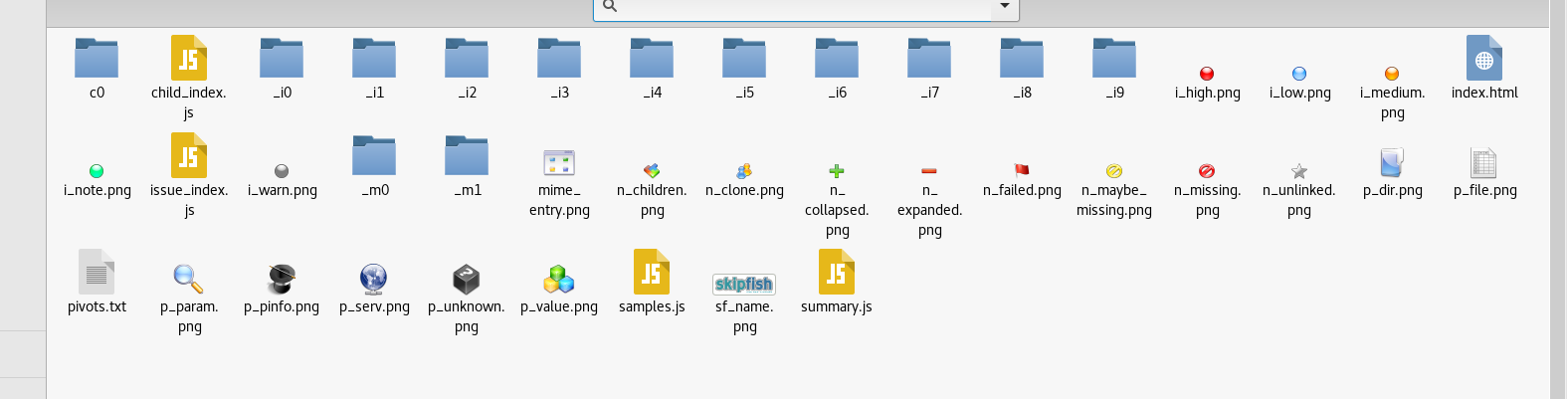

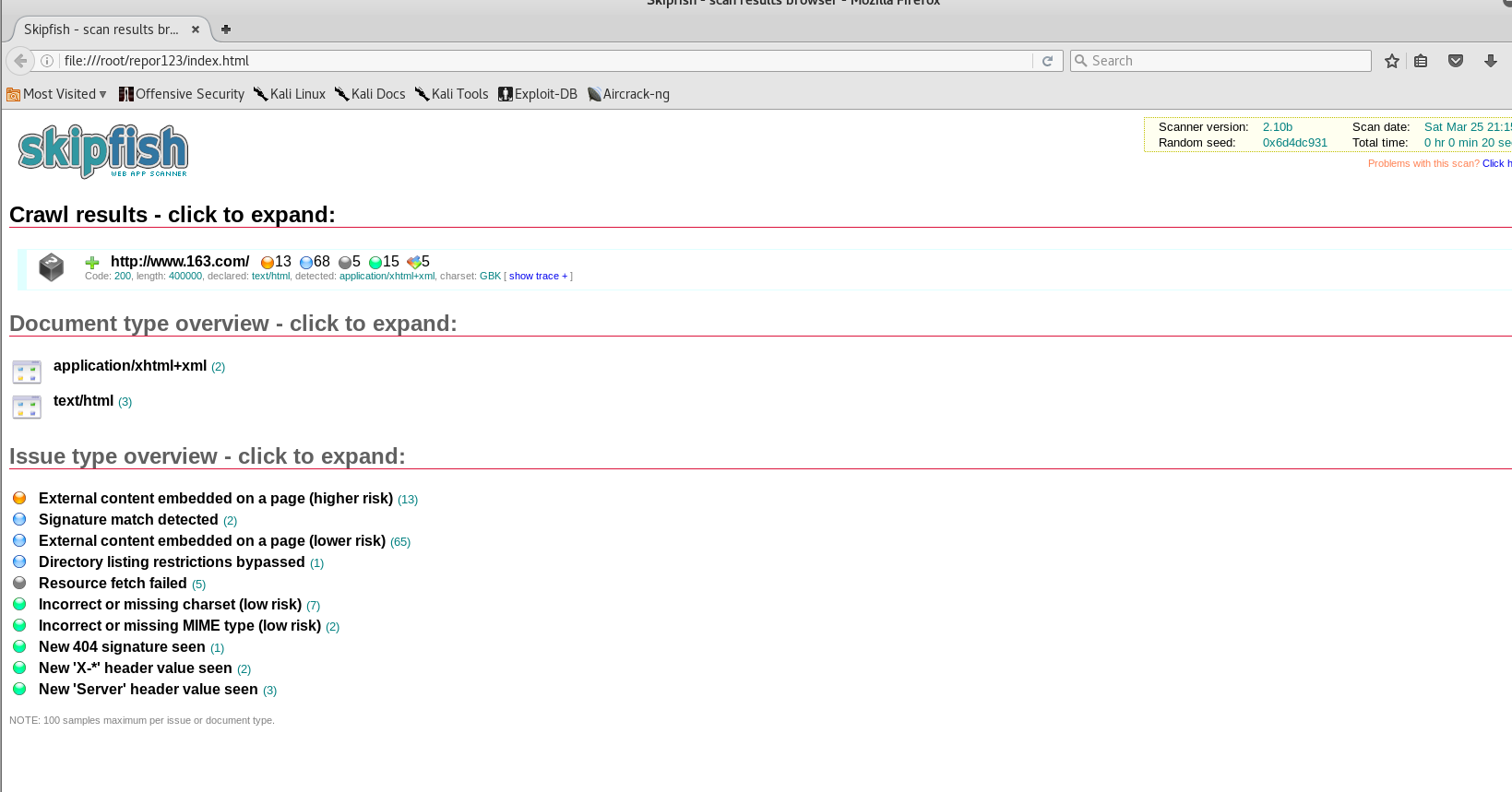

skipFish是由google出品的一款自动化的网络安全扫描工具,谷歌工程师Michal称,它的通过http协议处理占用较低的cpu性能,所以运行速度比较快。

扫描方式如:skipfish -o /tmp/1.report http://www.baidu.com/

-

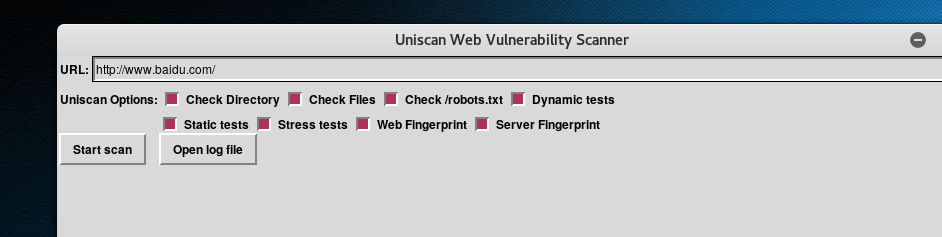

uniscan wvs:简单易用的WEB漏洞扫描器

-

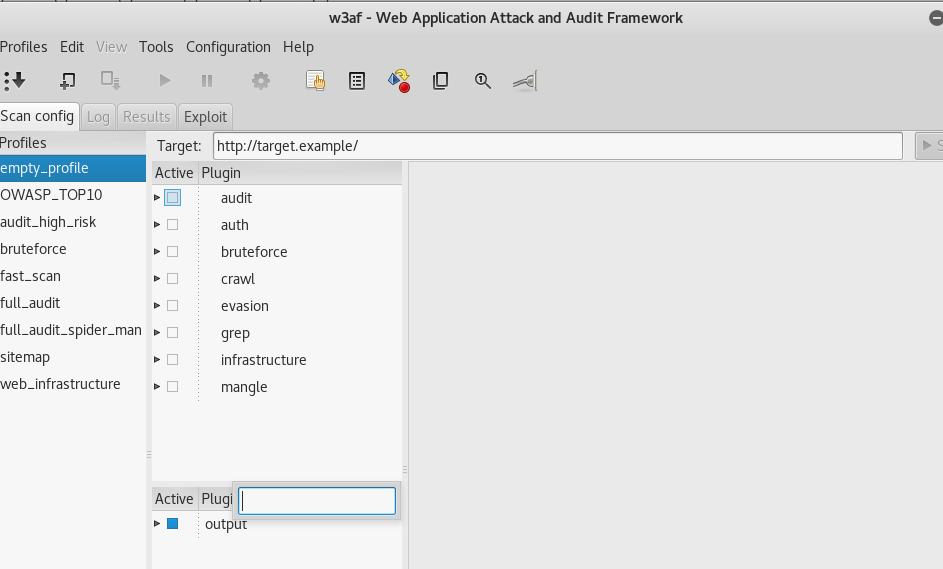

w3af是一个web应用程序攻击和检查框架,该项目已超过130个插件。

启动命令:w3af_gui -

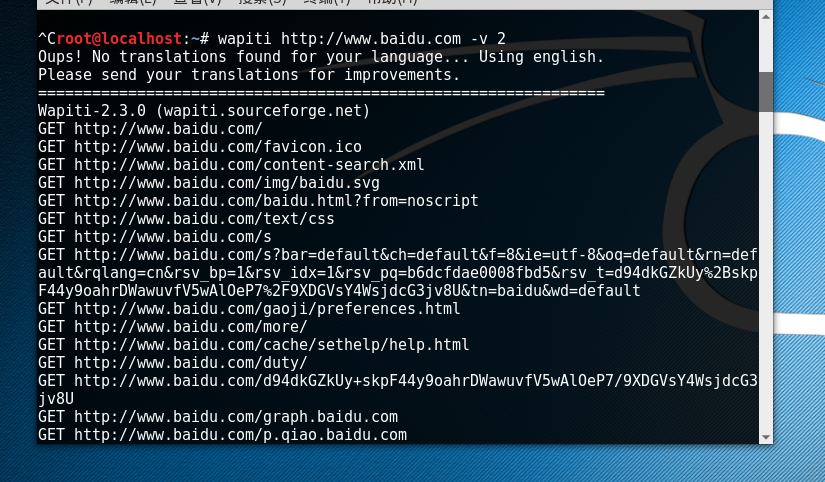

wapiti 的工作方式与nikto类似,也采用黑盒的方式主动的对被测web应用进行扫描,寻找其中潜在的安全缺陷。

支持全平台:启动方式,python wapiti.py http://www.baidu.com -v 2

-

webshag:集成调用框架,调用Nmap,UScan,信息收集,爬虫等功能,使扫描过程更易。

-

websploit是一个开源项目,主要用于远程扫描和分析系统漏洞,使用它可以非常容易和快速发现系统中存在的问题,并用于深入分析。

学习进度条

| 教材学习 | 视频学习 | 博客量(新增/累积) | 重要成长 | |

|---|---|---|---|---|

| 目标 | 章 | 20篇 | ||

| 第一周 | 《Linux基础入门》 | 1/1 | 练习Linux命令,在码云上面创建项目,学习使用博客园写博客并用Markdown编辑器规范格式 | |

| 第二周 | 第一二章 | 5个kali视频 | 2/3 | 初识网络攻防,了解基本知识 |

| 第三周 | 第三章 | 5个kali视频 | 1/4 | 学习了kali linux下信息收集阶段的探测工具 |

| 第四周 | 第四章 | 5个kali视频 | 1/5 | 学习了kali linux下信漏洞扫描工具 |

第三周进度

- ...