点提交发现没什么

查看页面源代码

发现有个index.txt

打开

第一条说明存在sql注入漏洞

第二行黄色的说明只要满足了($row[pw]) && (!strcasecmp($pass,$row[pw])就可以拿到flag,也就是说,我们输入的$pass与从数据库取出来的pw一致就行

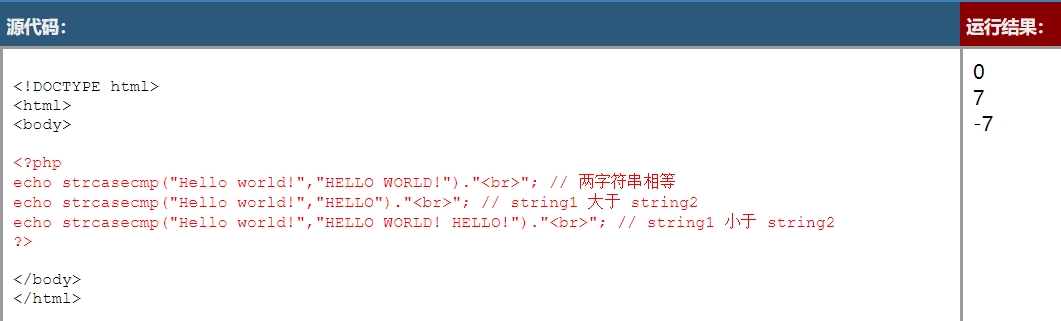

strcasecmp()函数:比较两个字符串(不区分大小写)

这里提交的pass,我们可控,只要能查出一个pw就行,无所谓是谁的pw

就是说user其实无所谓是哪个,无所谓知不知道,只要利用user提交sql注入语句查到一个md5(pw)

且于提交的md5(pass)相等就行。

post提交:

user='union select md5(1)#&pass=1