| WannaCry的大规模感染受益于影子经纪人泄露的永恒蓝色漏洞,尽管微软发布了安全更新,但许多用户还没有安装它。自最初爆发以来已经过去了18个月,但到目前为止仍有数十万用户感染了WannaCry勒索软件。 |

去年年中,WannaCry勒索软件在全球许多国家和地区爆发,在很短的时间内感染了大量的个人和企业用户。

WannaCry的大规模感染受益于影子经纪人泄露的永恒蓝色漏洞,尽管微软发布了安全更新,但许多用户还没有安装它。

自最初爆发以来已经过去了18个月,但到目前为止仍有数十万用户感染了WannaCry勒索软件。

感觉像是一个快速结束一年的好时光看看我们的WannaCry数据。我将在此主题中发布一些图表和不同的指标。对@Cloudflare的工作人员说,他们几乎从一开始就为我们提供了杀伤开关的帮助。

- Jamie Hankins(@ 2sec4u)2018年12月21日

WannaCry将首先验证保留的未注册域名。如果病毒无法连接到域名,它将继续破坏和感染。

一开始,一些研究人员发现了域名切换并注册了域名。注册后,WannaCry能够连接到域名,因此通信的势头立即下降。

研究人员还可以使用这个域名来监测想要感染的人,到目前为止,这个域名每周已经收到1700万个连接。

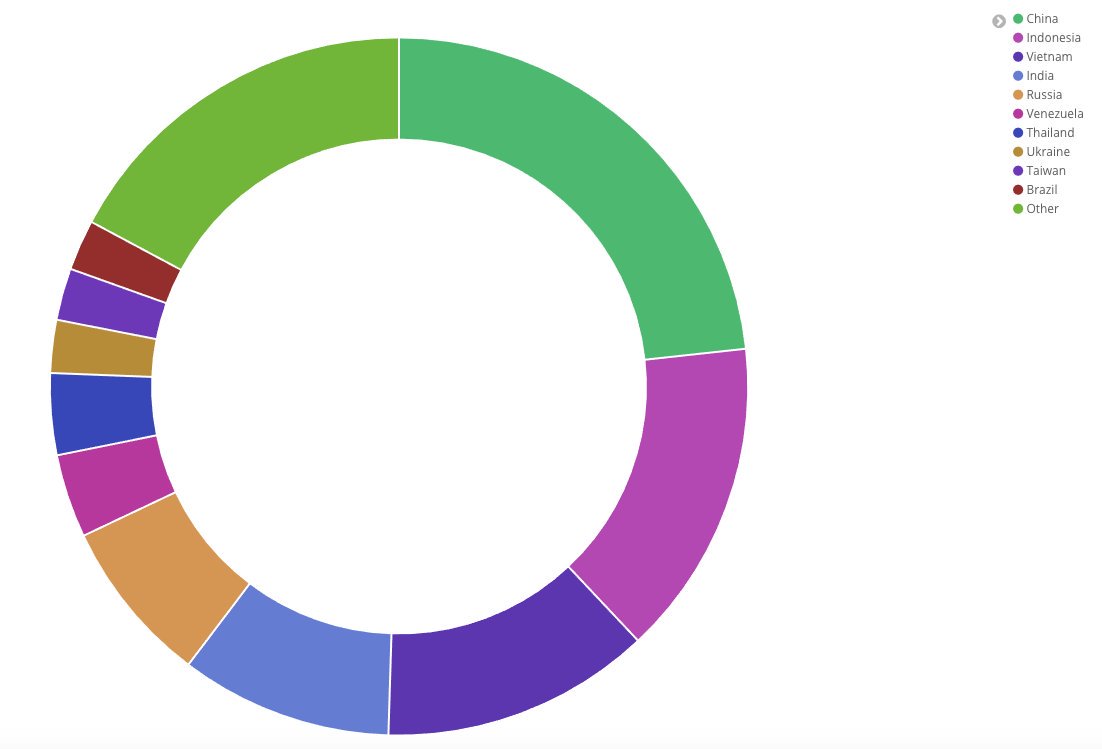

每周有来自世界194个国家和地区的63万独立访客,这意味着每周有63万多台电脑被感染。

如上所述,WannaCry域名交换机已经注册,所以在网络检测到域名后,虽然病毒会在后台运行,但不会加密文件。

对于企业内部网来说,如果外部网络无法连接,文件将被加密,内部网蠕虫的传播将相对更方便。

许多内部机器不安装安全更新,常年使用古老的系统。一旦入侵,内部网上的所有机器将同时被感染。

因此,除了对系统进行升级和漏洞修复外,每天备份重要文件也很重要,以免不愿意考虑对策。