20159311《网络攻击与防范》第八周学习总结

学习内容总结

1、教材内容

本周主要学习了linux操作系统安全攻防。

与windows操作系统类似,linux操作系统核心安全机制也主要是身份认证、授权与访问控制、安全审计这三个部分。

针对linux系统的攻击也遵循着系统攻击统一的逻辑流程:攻击者首先利用踩点、扫描和查点等技术手段收集关于目标linux系统的信息,然后攻击者从远程网络挖掘某个监听网络服务中的安全漏洞或配置弱点,来获取本地shell访问权,而一旦获得shell访问权,攻击者就已经在目标linux系统上获得了立足之地,而转入本地攻击的环节,通常会利用各类提权技术获取linux系统最高的root用户权限,之后就可以根据他们的入侵意图而为所欲为了。

从远程网络入侵linux系统的主要方法在目前来说,不外乎以下四种:

1)、linux远程口令字猜测攻击

2)、linux网络服务远程渗透攻击

3)、攻击linux客户端程序和用户

4)、攻击linux路由器和监听器

攻击者在linux系统上获得访问权之后,就开始转入本地攻击,尽管通过远程渗透以特权账户权限运行的服务进程可能直接获得root权限,但大多数情况下攻击者通常先获取到的是受限的服务账号权限,也就是说,他们还需要把获得的用户权限提升至root,才能够完全控制所攻陷的linux系统,这一过程就是所谓的本地特权提升。在完整控制linux系统后,具有经验的攻击者不会忘记通过清理linux系统事件日志来肖总灭迹,避免被系统管理员所发觉和追查,最后在离开他们攻陷的系统之前,还会植入一些远程控制后门程序,甚至rootkit,来确保他们以后能够轻易的返回这台系统。

2、视频内容的学习

结合靶机matasploitable使用metasploit对一个简单的漏洞利用

首先需要发现漏洞

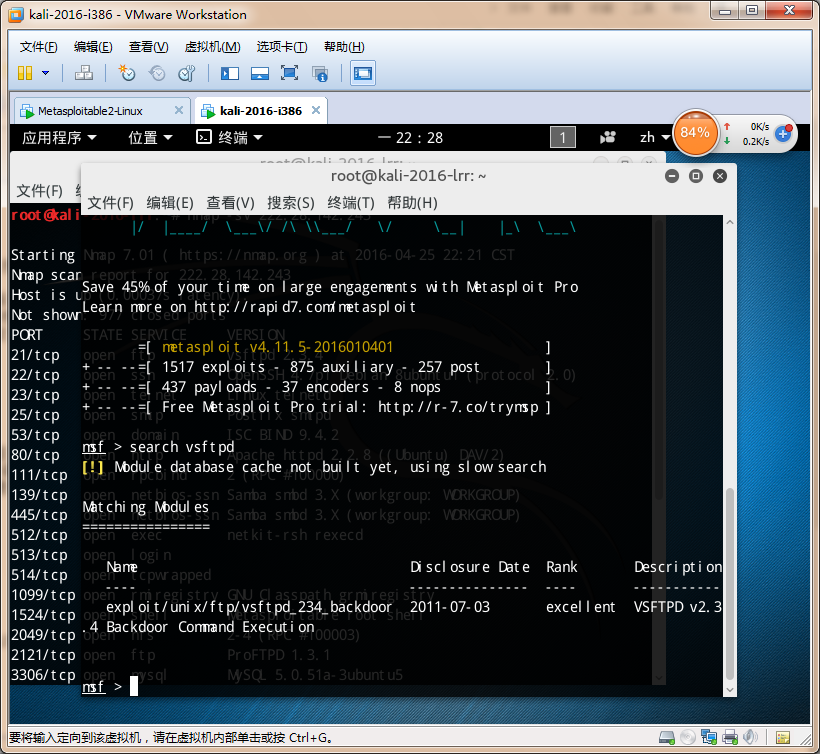

使用nmap扫描:

发现ftp服务使用的版本

然后在msfconsole里面使用search +版本信息,搜索一下

针对的版本刚好是vsftpd2.3.4

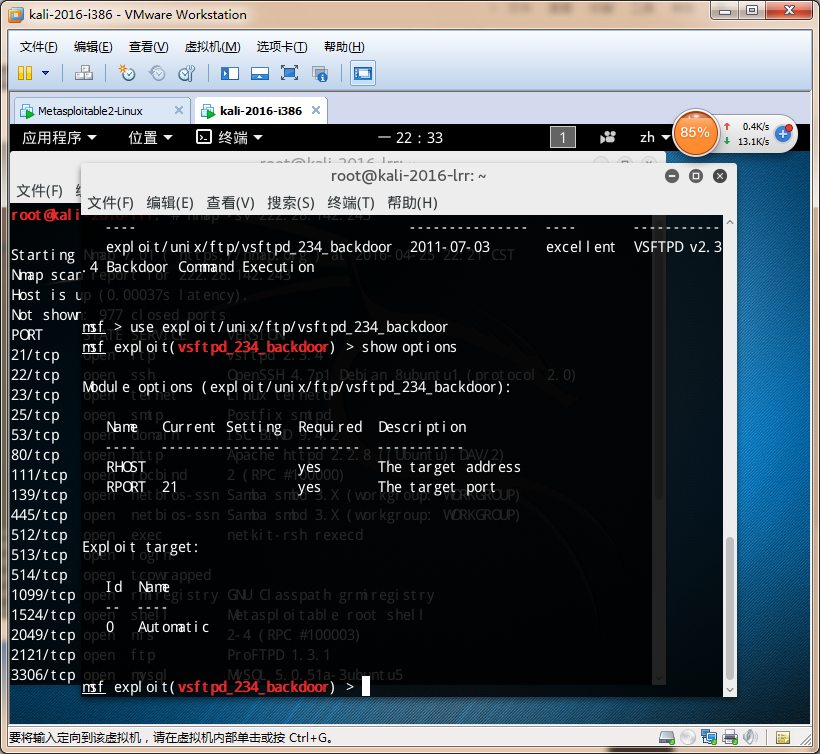

远程IP地址的current setting还未设置

选择payload(即exp成功之后,需要执行的代码)

全部设置好之后就可以执行攻击测试

输入exploit即可进行攻击测试,如果成功,将返回一个shell(灰色标志标明攻击比较有效)

这时可以通过执行一些命令:

比如:id,Whoami,ifcomfig

学习进度条

学习目标(本学期)

能够真正的做到去攻击一个网络,并学会防守。

第二周进度

安装好网络攻防的环境,并学会linux下一些命令的使用。

第三周进度

上周目标基本完成,还需要熟练掌握linux下一些命令的使用。

本周计划熟练掌握关于搜集目标信息过程中的一些工具。

第四周进度

上周学习目标还有待跟进,有一些工具的使用尚未搞懂。

本周在继续跟进上周学习的同时,完成漏洞分析这方面知识的学习。

第五周进度

在上周的学习SQL注入方法的过程中,遇到了瓶颈。

本周继续深入学习该技术。

第六周进度

上周继续深入学习了SQL注入技术,初步有了了解。

本周继续攻克该技术。

第七周进度

上周已经基本掌握数据库注入漏洞技术。

本周深入学习密码攻击的各种工具。

第八周进度

上周学习使用了matasploit。

本周继续深入学习密码攻击的各种工具及对windows级linux系统安全的基本知识。