20159311《网络攻击与防范》第七周学习总结

学习内容总结

WEB层与数据库连接的漏洞在安全测试中并不少见,SQL漏洞也是因此产生的。虽然注入并不是什么新的技术,但是数据库注入漏洞依然困扰着每一个安全厂商。

首先简单介绍一下盲注。盲注是不能通过直接显示的途径来获取数据库的方法。在盲注中,攻击者根据其返回页面的不同来判断信息。

在此介绍一款专门针对盲注的工具——BBQsql,当检测可疑的的注入漏洞时会很有用。同时是一个半自动工具,允许客户自定义参数。

kali为我们准备了一款超实用的密码破解与连接工具,可以直接连接到数据库并执行语句。

还有一个不得不提的sql注入工具就是sqlmap。

一个开源的渗透工具,它主要用于自动化地侦探和实施SQL注入攻击以及渗透数据库服务器,sqlmap配有强大的侦探引擎,适用于高级渗透测试用户,不仅可以获得不同数据库的指纹信息,还可以从数据库中提取数据,此外还能够处理潜在的文件系统以及通过带外数据连接执行系统命令。

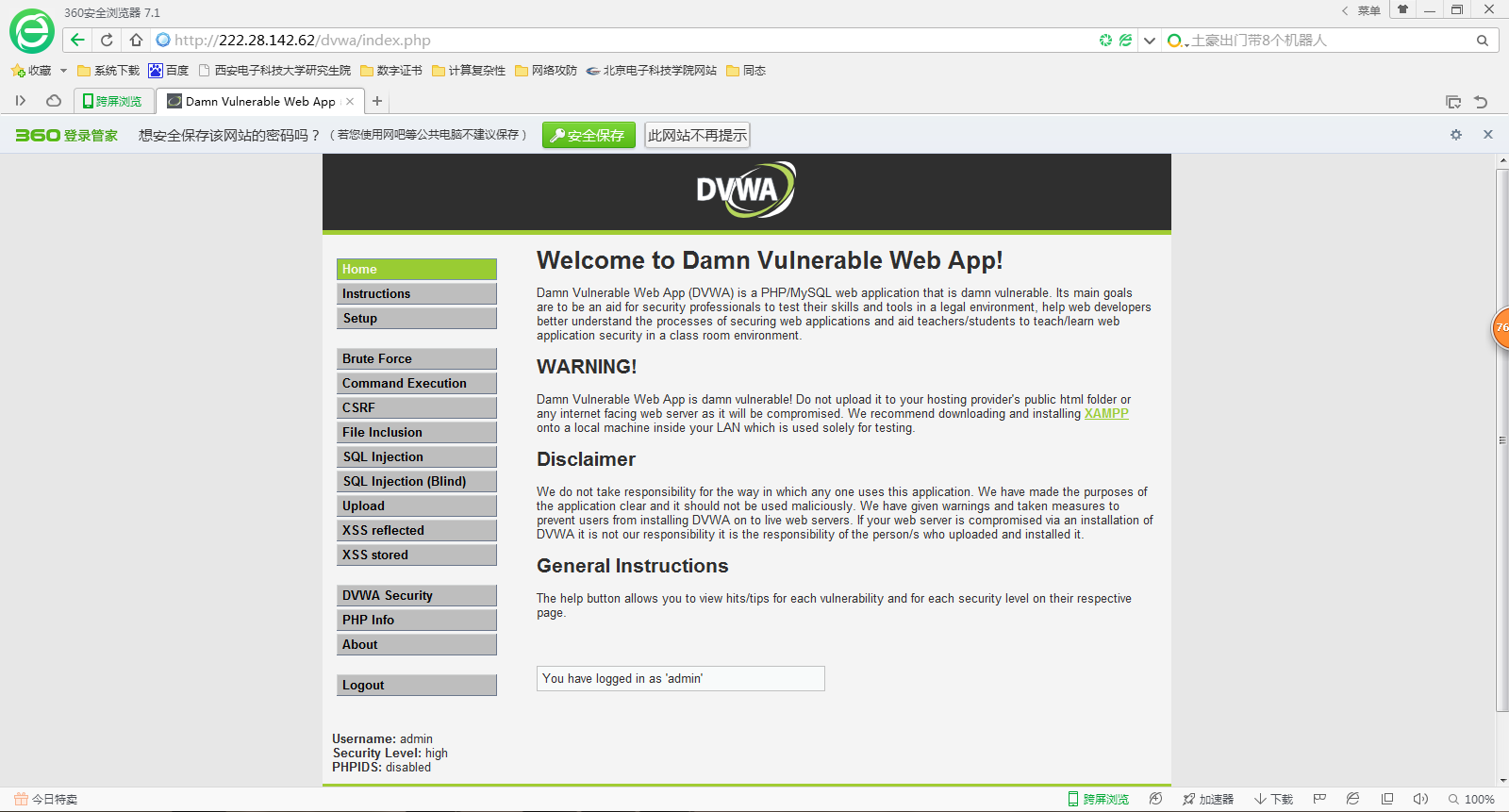

以下我们以metasploitable自带的DVWA进行测试(一个WEB漏洞的训练平台)。

1)、首先要发现一个漏洞,在DVWA里面提供了sql injection的训练平台;

2)、用sqlmap尝试检测这个漏洞。(在这里需要附一个cookie值,以免跳转到login界面)

并且可以看到sqlmap可以检测出一些存在漏洞,可以作为注入点的地方。比如上图中提示‘id’可以作为注入点。

而且可以检测出来一些语句存在漏洞。

3)、这时候可以通过一些语句对注入点进行更进一步的利用,sqlmap提供了一些参数。

比如利用 Sqlmap – u”注入地址” - - cookie=’PHPSESSID(名字)=(cookie值);security=low’ - - current-db语句可以查看当前信息。

可以查出来当前的database是dvwa

还有其他类似指令,比如查看所有用户,所有数据库,所有用户的密码。

还可以结合一些指令来进行操作,比如列举数据库。

如上可以列举目标网站数据库里user与hash过的password值。

在知道注入点之后,可以使用jsql来直观的表示数据库的内容。

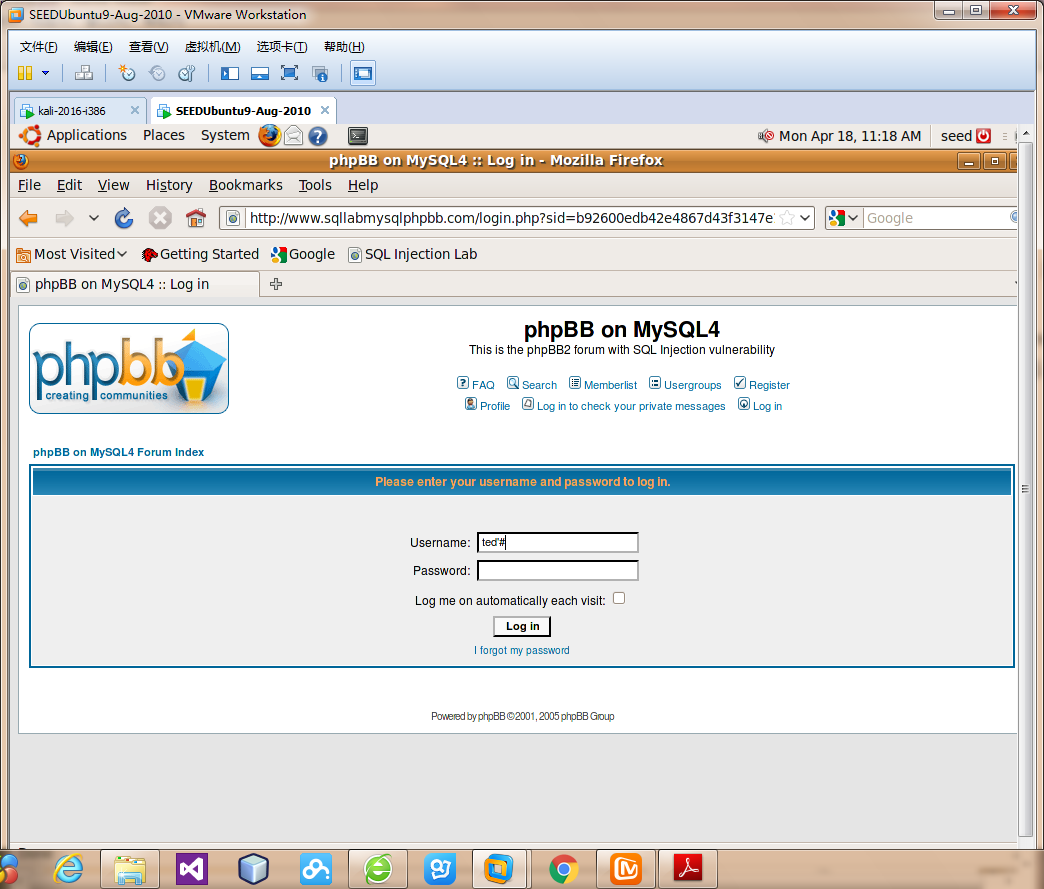

教材中也提供了对用的sql注入平台供我们来演练。

在修改好相关文件并且打开服务器的情况下,利用输入验证的不完整漏洞,可以在未输入密码的情况下进入帐户。

与代码注入类似,XSSgongji的同样根源是Web应用程序对输入用户内容的安全验证与过滤不够完善。在此利用课本给的相关平台进行跨站脚本攻击练习。

在该平台上注册一个账号后发布一个帖子:

会出现如下页面:

学习进度条

学习目标(本学期)

能够真正的做到去攻击一个网络,并学会防守。

第二周进度

安装好网络攻防的环境,并学会linux下一些命令的使用。

第三周进度

上周目标基本完成,还需要熟练掌握linux下一些命令的使用。

本周计划熟练掌握关于搜集目标信息过程中的一些工具。

第四周进度

上周学习目标还有待跟进,有一些工具的使用尚未搞懂。

本周在继续跟进上周学习的同时,完成漏洞分析这方面知识的学习。

第五周进度

在上周的学习SQL注入方法的过程中,遇到了瓶颈。

本周继续深入学习该技术。

第六周进度

上周继续深入学习了SQL注入技术,初步有了了解。

本周继续攻克该技术。

第七周进度

上周已经基本掌握数据库注入漏洞技术。

本周深入学习密码攻击的各种工具。