转自:http://www.4hou.com/web/7465.html?hmsr=toutiao.io&utm_medium=toutiao.io&utm_source=toutiao.io

导语:在本文中,您将学习使用Wireshark捕获攻击者使用NMAP扫描时的网络数据包。这里您会注意到,Wireshark如何捕获不同的网络流量数据包,用于打开和关闭端口。

在本文中,您将学习使用Wireshark捕获攻击者使用NMAP扫描时的网络数据包。这里您会注意到,Wireshark如何捕获不同的网络流量数据包,用于打开和关闭端口。

TCP扫描

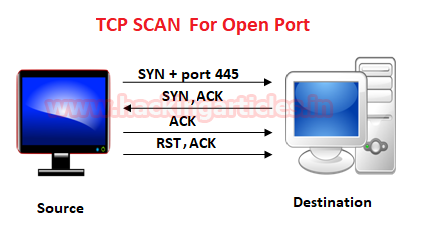

Tcp扫描将像端口22.21.23.44等扫描TCP端口,并通过源端口和目的端口之间的三次握手连接确保监听端口(打开)。如果端口打开,则使用SYN数据包发送请求,响应目的地发送SYN,ACK数据包然后发送ACK数据包,最后源再次发送RST,ACK数据包。

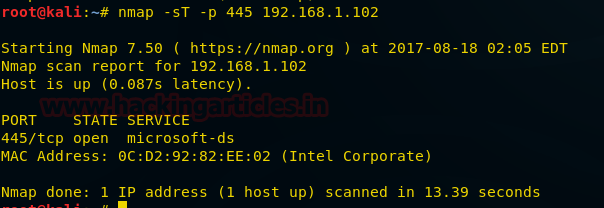

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -T -p 445 192.168.1.102

从给定的图像可以观察结果端口445是开放的。

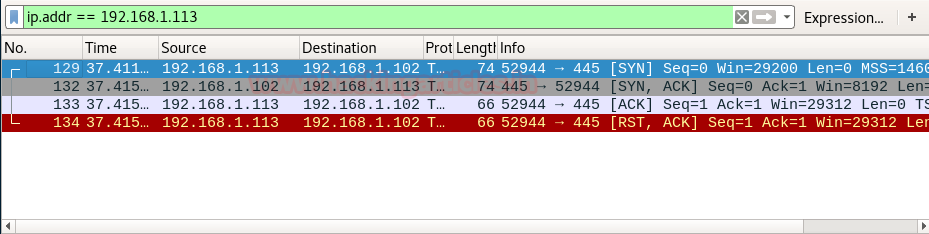

查看通过wireshark捕获的源和目的地之间的数据包传输顺序。

您会注意到它已经捕获了与上述相同的标志序列:

· 源发送SYN包到目的地

· 目的地发送SYN,ACK到源

· 源发送ACK包到目的地

· 源再次发送RST,ACK到目的地

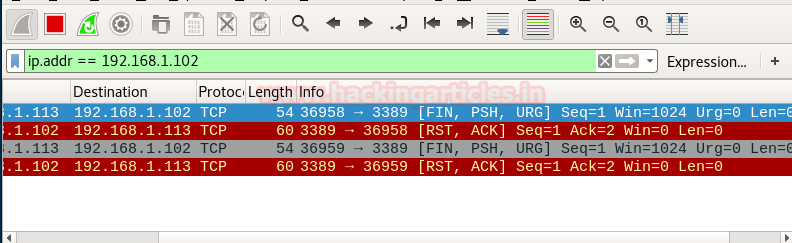

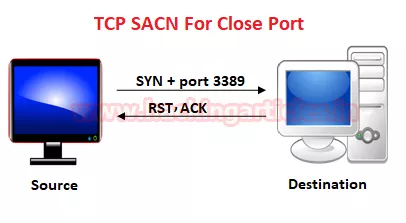

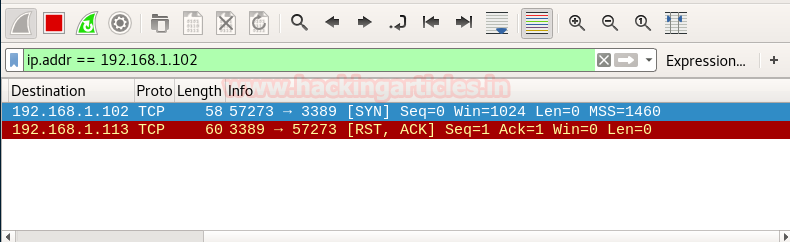

我们来看一下关闭端口的网络流量。根据给定的图像,显示扫描端口是否关闭,则源和目的地之间将无法进行3路握手连接。

源发送SYN包,如果端口关闭,接收方将通过RST,ACK发送响应。

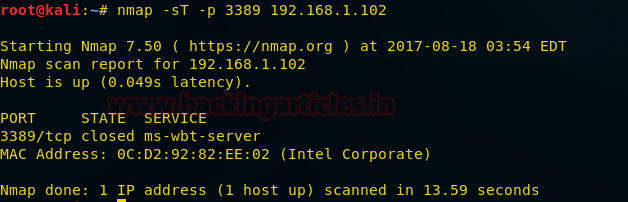

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

nmap -T -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389被关闭。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序。您会注意到它已经捕获了与上述相同的标志序列:

源发送SYN包到目的地

目的地发送RST,ACK包到源

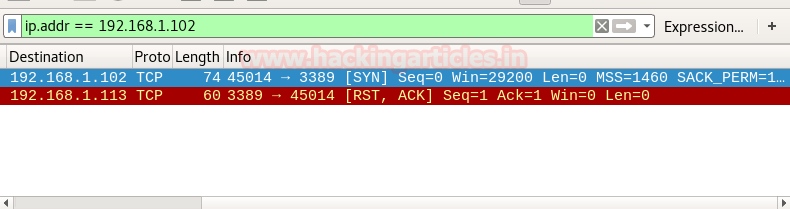

隐形扫描

SYN扫描是默认和最受欢迎的扫描选项,有很好的理由。它可以快速执行,在不受限制性防火墙阻碍的快速网络上每秒扫描数千个端口。它也是相对典型和隐秘的,因为它从未完成TCP连接。如果接收到SYN数据包(没有ACK标志),端口也被视为打开。

这种技术通常被称为半开放扫描,因为您没有打开完整的TCP连接。您发送一个SYN数据包,就好像要打开一个真实的连接,然后等待响应。SYN,ACK表示端口正在侦听(打开)

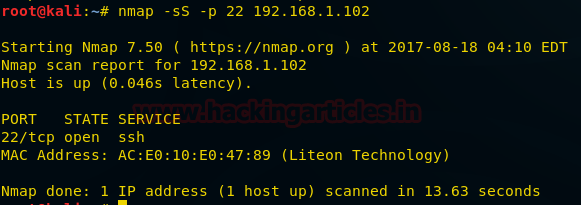

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -sS -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

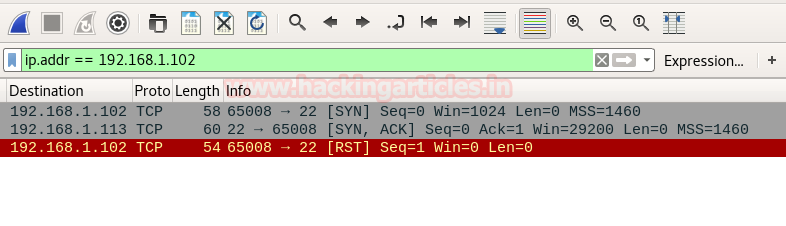

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

源发送SYN数据包到目的地

目的地发送SYN,ACK数据包到源

源发送RST报文到目的地

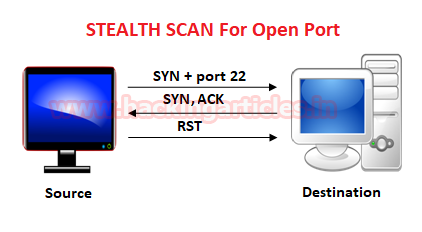

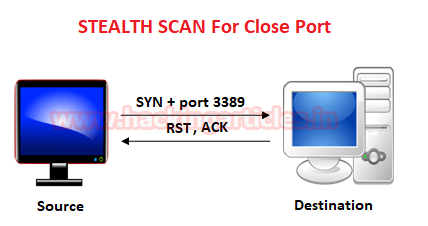

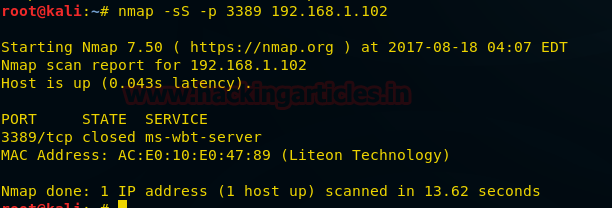

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -sS -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389被关闭。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

源发送SYN数据包到目的地

目的地发送RST,ACK包到目的地

碎片扫描

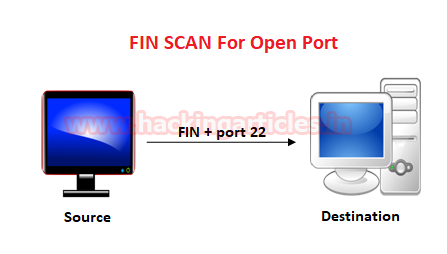

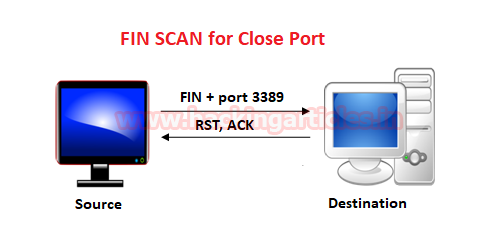

通常在数据传输完成后,FIN数据包终止源端和目标端口之间的TCP连接。代替SYN数据包,Nmap通过使用FIN数据包开始FIN扫描。如果端口打开,则通过源端口发送FIN数据包时,目的端口不会响应。

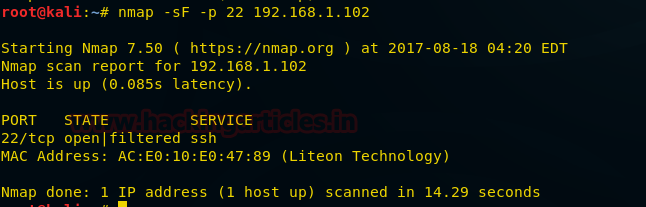

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -F -p 22 192.168.1.102

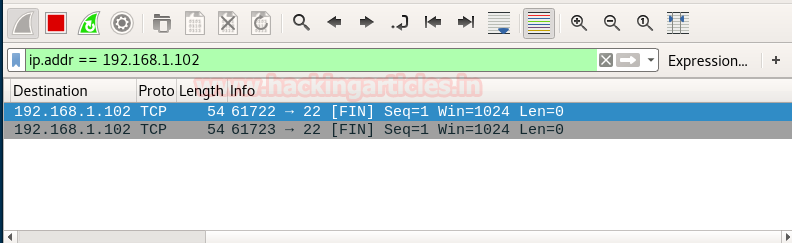

从给定的图像可以观察结果端口22是开放的。

· 源发送FIN包到目的地

· 目的地不发送回复来源

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

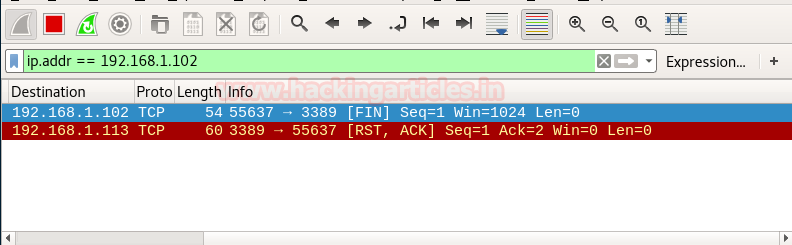

nmap -F -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源发送SYN数据包到目的地

· 目的地发送RST报文到目的地

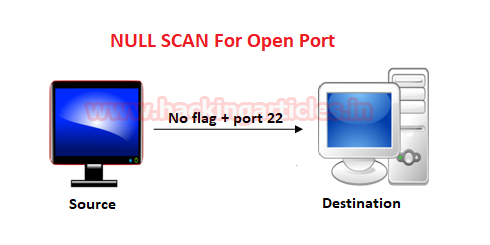

空扫

空扫描是一系列TCP数据包,保存序列号为“0”(0000000),并且由于没有设置任何标志,目的地将不知道如何回复请求。它将丢弃数据包,并且不会发送回复,这表示端口是打开的。

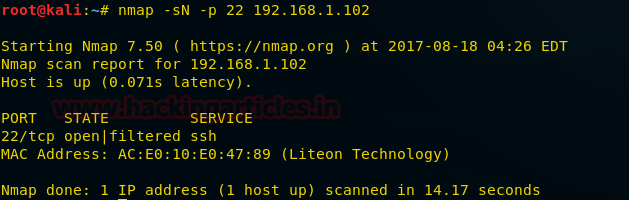

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -sN -p 22 192.168.1.102

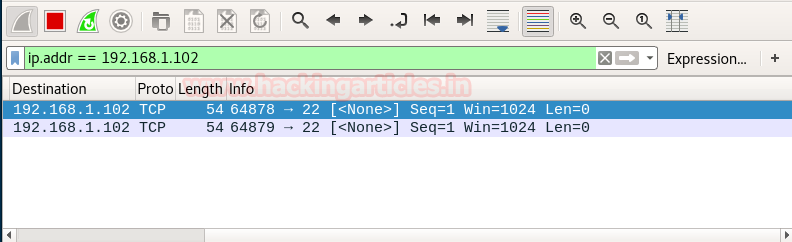

从给定的图像可以观察结果端口22是开放的。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源发送Null数据包到目的地

· 目的地不发送回复来源

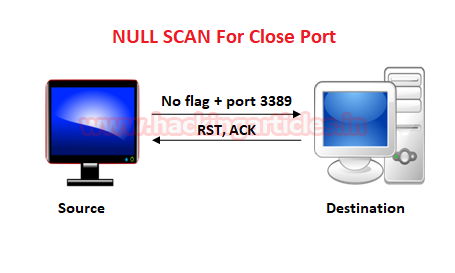

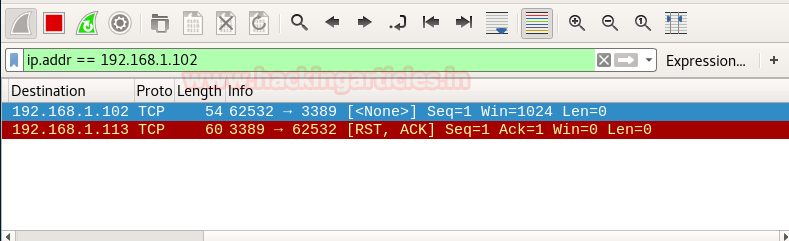

如果端口关闭,则当源在特定端口发送空数据包时,目的地将发送RST,ACK数据包

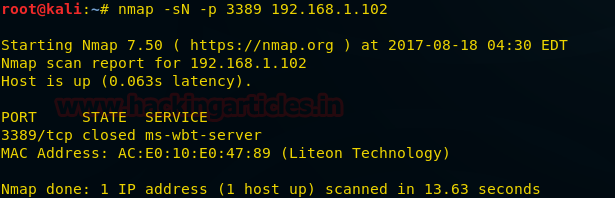

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -F -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

· 源发送Null(无)数据包到目的地

· 目的地发送RST,ACK到源

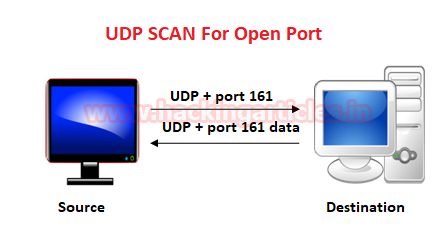

UDP扫描

UDP扫描通过向每个目的端口发送UDP数据包来工作; 它是一个连接少协议。对于一些常见的端口如53和161,发送协议特定的有效载荷以增加响应速率,服务将使用UDP数据包进行响应,证明它是开放的。如果在重传后没有收到响应,则端口被分类为打开|过滤。这意味着端口可能是打开的,或者可能包过滤器阻塞通信。

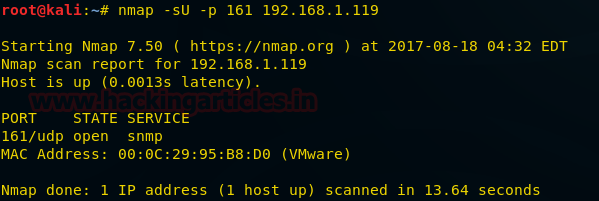

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -sU -p 161 192.168.1.119

从给定的图像可以观察结果端口161是开放的。

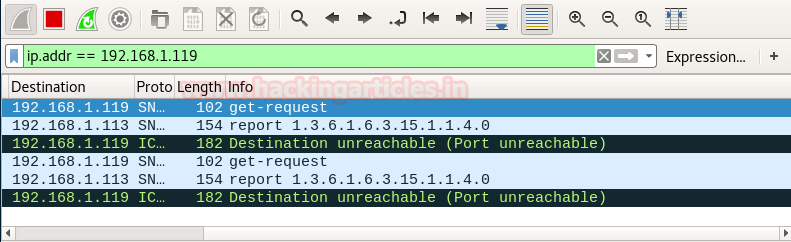

查看通过Wireshark捕获的源和目标之间的数据包传输顺序

· 源UDP发送到目的地址

· 目的地向源发送一些数据的UDP数据包

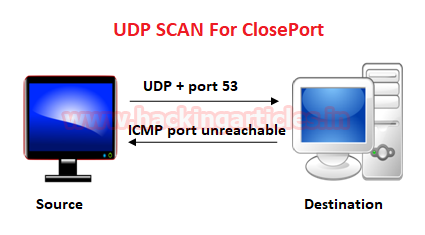

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

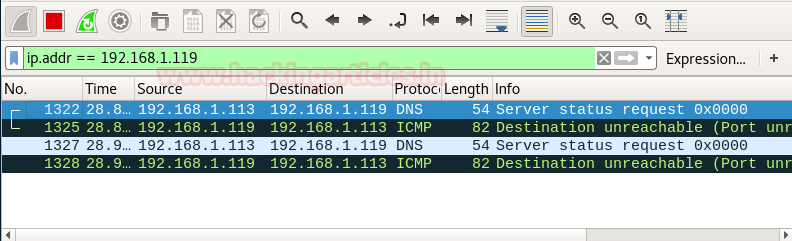

nmap -sU -p 53 192.168.1.119

从给定的图像可以观察结果端口53是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 源UDP发送到目的地址

· 目的地发送ICMP报文端口不可达源

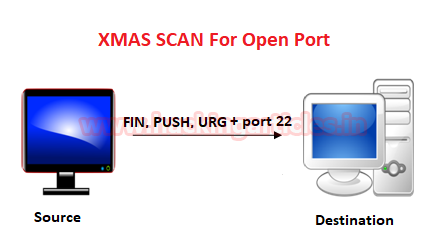

圣诞扫描

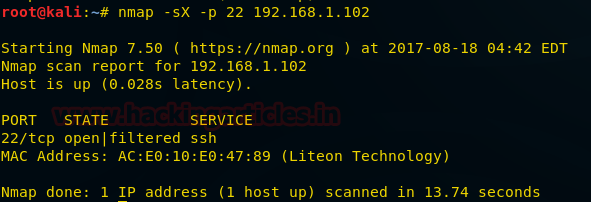

键入以下NMAP命令进行TCP扫描,然后启动wireshark捕获发送的数据包。

nmap -sX -p 22 192.168.1.102

从给定的图像可以观察结果端口22是开放的。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 来源将FIN,PUSH和URG数据包发送到目的地

· 目的地不发送回复来源

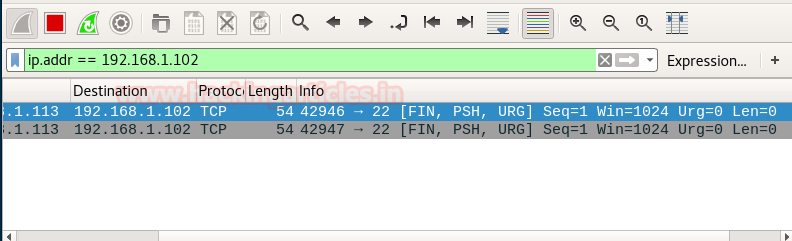

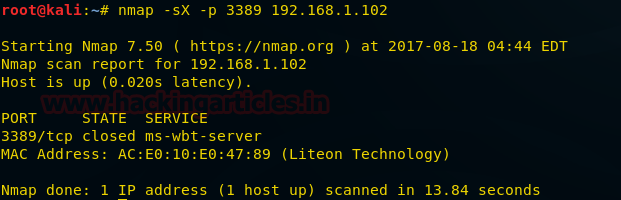

键入以下NMAP命令进行TCP扫描,然后启动Wireshark捕获发送的数据包。

nmap -sX -p 3389 192.168.1.102

从给定的图像可以观察结果端口3389是接近。

查看通过wireshark捕获的源和目的地之间的数据包传输顺序

· 来源将FIN,PUSH和URG数据包发送到目的地

· 目的RST,ACK包到源