- 之前学习了下安全工具前的一些基础知识,今天来学习下安全工具,这些工具是python写的。

1、敏感文件探测入门:

敏感文件探测的原理如下:

一般探测敏感文件我们都是借助工具扫描,这里我给大家推荐一个简单易上手的工具->【御剑】。

这个工具的工作实际上就是根据配置文件加路径访问,返回我们需要的http状态码的url请求。

下图为工具的界面,可通过添加站点、选择判断策略及所需字典(这个就是工具自带常见的后缀路径,不知道的话可以默认全选)即可开始扫描。

下面以一个实例为主:

用“御剑”扫描下面两个目标网站,选择如图字典,我们只返回200的请求。

打开具体扫描出来的的网址:

可以看到有其中一个有sql泄露,另一个为登录页面,可进行暴力破解。

思路反省:

通过上面的例子大家发现啥问题没有,是不是哪里可以进行改进的呢?

![]()

言外之意,是不是每次扫描都需要全部字典呢?我们收集时当然希望字典越全越好,但是扫描时却希望对症下药。

简单的思路就是,我们可以查看index.asp。。。等来初步判断后台是什么语言

![]()

如何才能生成针对性的字典呢?

2、漏洞扫描工具入门:

综合性Web漏洞扫描工具比较常用的用下面几款:

- AWVS

- Netsparker

- AppScan

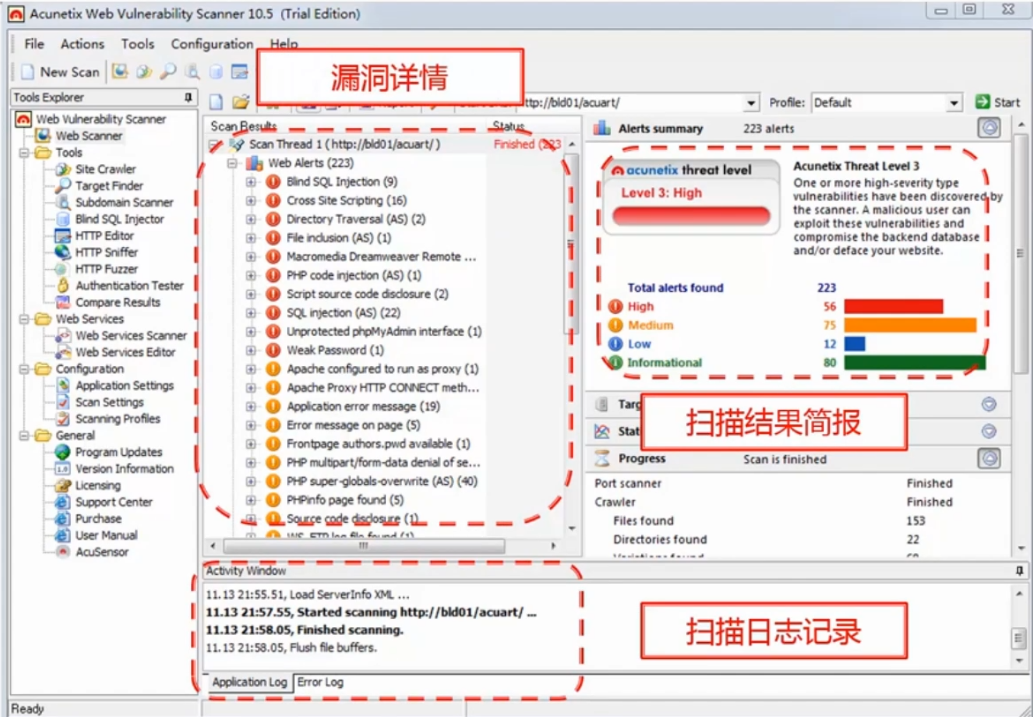

接下来以AWVS为例进行学习,如下图是工具的主界面,我们只需要添加一个扫描任务即可,其余功能暂时不予理会:

扫描结束后,会出现下面的报告页面:

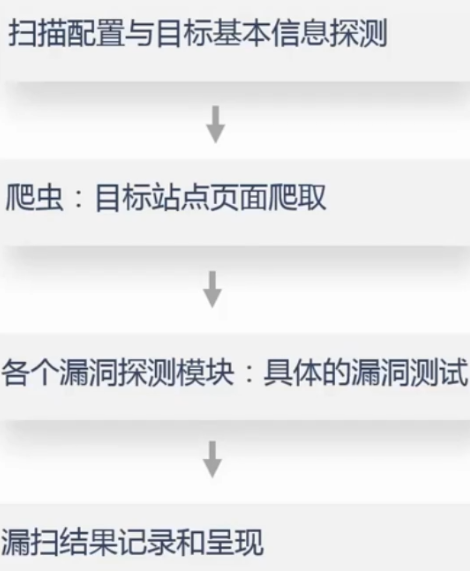

那么这个漏洞扫描的过程是怎么样的呢?如下图所示:

注意:爬虫(爬取目标站点的目录结构)、漏洞探测模块还有漏洞结果记录是三个并行的过程。

注意:爬虫(爬取目标站点的目录结构)、漏洞探测模块还有漏洞结果记录是三个并行的过程。

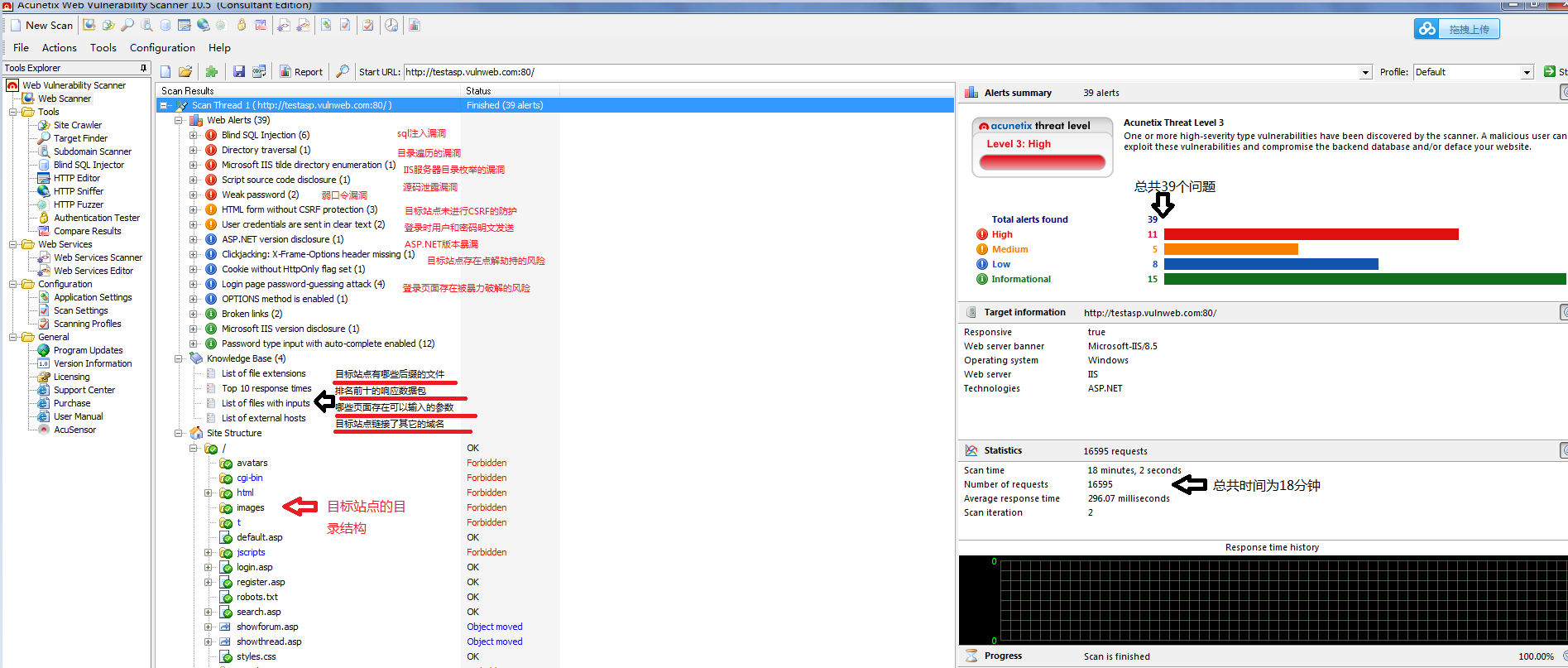

扫描漏洞结果页面详情说明:

漏洞扫描工具需要注意的问题:

问题2:漏洞评级问题

拿这个弱口令来说吧,需要从下面两个角度来评判

技术角度 + 业务角度

3、SQL注入漏洞测试入门:

我们先来回顾一下sql注入:

- SQL注入的成因是因为服务器要执行的数据库代码拼接了用户输入的数据

- SQL注入漏洞的典型危害是可以被用来获取数据库敏感数据(拖库)

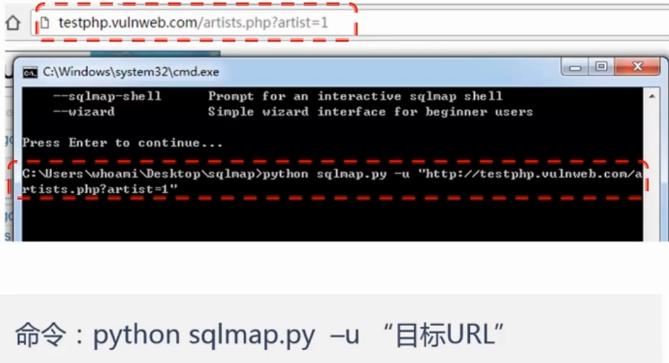

推荐一款工具给大家去用:sqlmap(http://sqlmap.org/下载即可)

发现和利用SQL注入漏洞基本流程如下:

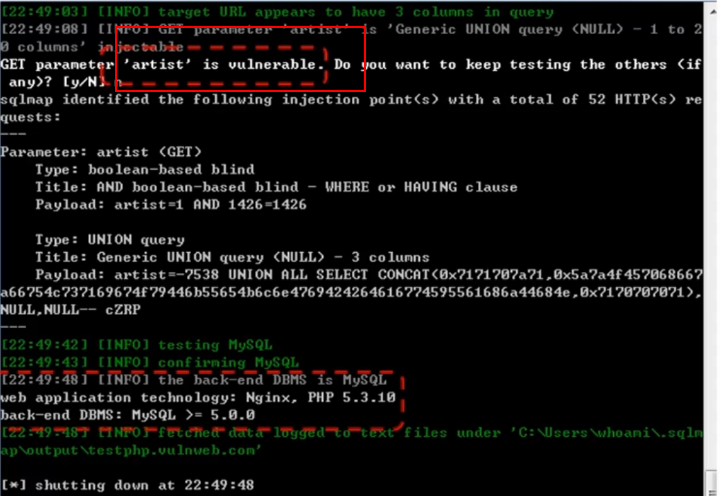

- 判断注入点(下面图的步骤就是判断注入点的方法,网址为:http://testphp.vulnweb.com/artists.php?artist=1)

输入后便出现如下提示:右下图可知artist为注入点,还有web应用的一些参数。

注明:sqlmap教程百度学习。。。